tcpdump使用心得

参考原文 https://danielmiessler.com/p/tcpdump/

几个用例

tcpdump -i eth0

显示eth0网卡当前所有的抓包情况

eth0是网卡名,可以通过ifconfig获得,也可以通过 tcpdump -D 显示当前可以监听的网卡

-i 参数表示接口,后跟要监听的网卡

tcpdump -nnSX port 443

抓https的包

显示结果

04:45:40.573686 IP 78.149.209.110.27782 > 172.30.0.144.443: Flags [.], ack

278239097, win 28, options [nop,nop,TS val 939752277 ecr 1208058112], length 0

0x0000: 4500 0034 0014 0000 2e06 c005 4e8e d16e E..4........N..n

0x0010: ac1e 0090 6c86 01bb 8e0a b73e 1095 9779 ....l......>...y

0x0020: 8010 001c d202 0000 0101 080a 3803 7b55 ............8.{U

0x0030: 4801 8100

-nn 表示不要解析ip和域名,直接显示ip和port的数字

-s 表示TCP包的seq number显示绝对值而不是相对值

-X 数据用十六进制和ACSII码形式显示

port 443 指定打印443端口的包,443对应https的端口

04:45:40.573686 抓包的时间戳

78.149.209.110.27782 > 172.30.0.144.443 数据源IP.端口 > 数据目标IP.端口

win 28 滑动窗口还能放28个字节的数据

options [nop,nop,TS val 3528741631 ecr 3165963134] TS val表示timestamp value, ecr表示Echo Reply

length 0 包的长度为0

-c {n} 指定接下来看n个包

tcpdump -A -i eth0 'port http or port ftp or port telnet' | grep -i 'user\|pass\|login'

抓取未加密协议中的用户名密码信息

-A 用ACSII码形式显示抓取的报文

port http 抓取http协议的报文,通过指定port, 也可以指定host, 或者src/dst

根据域名过滤

tcpdump -i eth0 dst host suspicious.com

dst host suspicious.com 过滤目的域名为 suspicious.com

根据IP范围过滤

tcpdump -i enp10s0 net {IP_RANGE}

IP范围的写法

1. CIDR写法

tcpdump -ni igb1 src net 172.16.0.0/12

表示匹配172.16.0.0的前12位,详细可以看https://docs.netgate.com/pfsense/en/latest/network/cidr.html

2. 点对数字

tcpdump -ni igb1 net 192.168.1

表示匹配192.168.1.x的ip

tcpdump -ni igb1 net 10

表示匹配10.x.x.x的IP

根据端口范围过滤

tcpdump portrange 21-23

根据协议过滤

tcpdump -ni igb1 tcp port 80

过滤tcp协议的http端口,根据端口和协议

tcpdump -ni igb1 port 53

过滤DNS流浪,根据端口

tcpdump -ni igb1 proto \\icmp

指定proto关键字,后面的协议要加双斜线来转义

tcpdump -ni igb1 not proto \\carp

可以加not来表示不过滤指定的协议

not, and, or等逻辑表达可以用在host, src, proto等各个字段

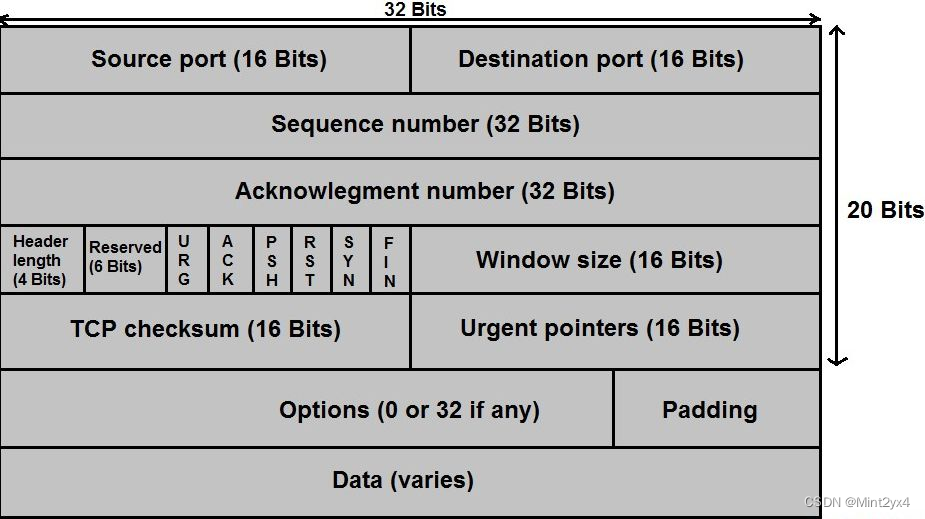

根据tcp header的flag过滤

tcpdump 'tcp[13] = 41'

flag位于第13个字节,41表示RESET-ACK同时为1

根据报文大小过滤

tcpdump 'len > 32 and len < 64'

结果写入到pcap文件

tcpdump port 80 -w capture_file