【JavaScript 逆向】百度旋转验证码逆向分析

声明

本文章中所有内容仅供学习交流,相关链接做了脱敏处理,若有侵权,请联系我立即删除!

案例目标

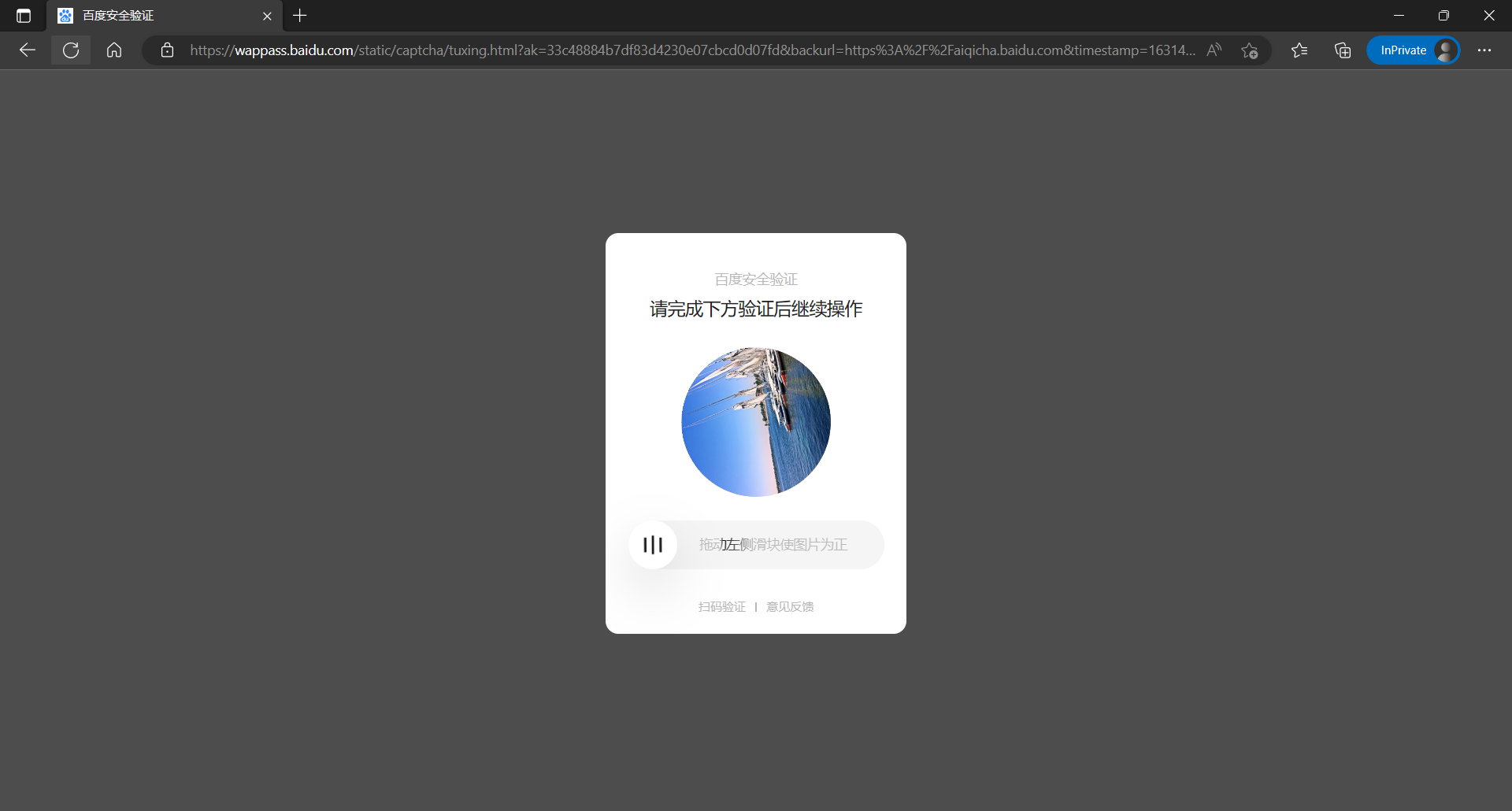

爱企查百度安全验证

百度搜索:aHR0cHM6Ly93YXBwYXNzLmJhaWR1LmNvbS9zdGF0aWMvY2FwdGNoYS8=

以上均做了脱敏处理,Base64 编码及解码方式:

import base64

# 编码

# result = base64.b64encode('待编码字符串'.encode('utf-8'))

# 解码

result = base64.b64decode('待解码字符串'.encode('utf-8'))

print(result)案例分析

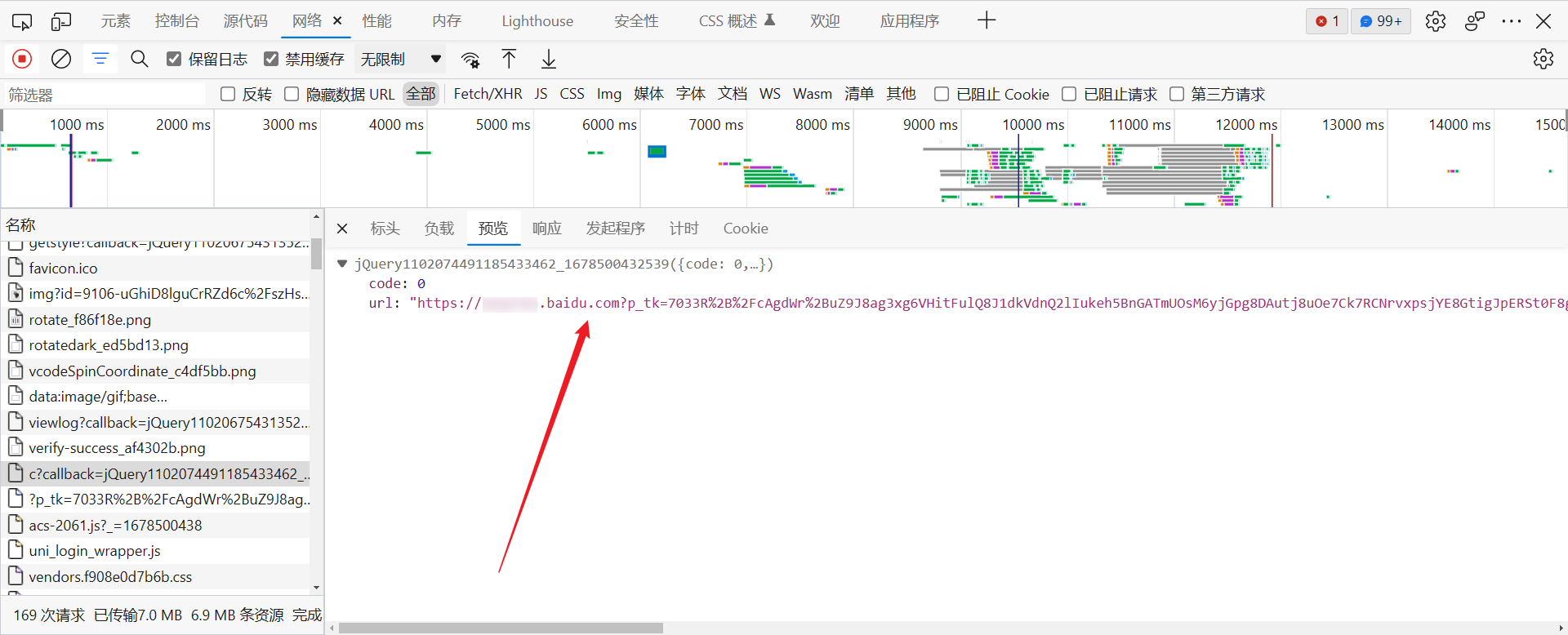

抓包

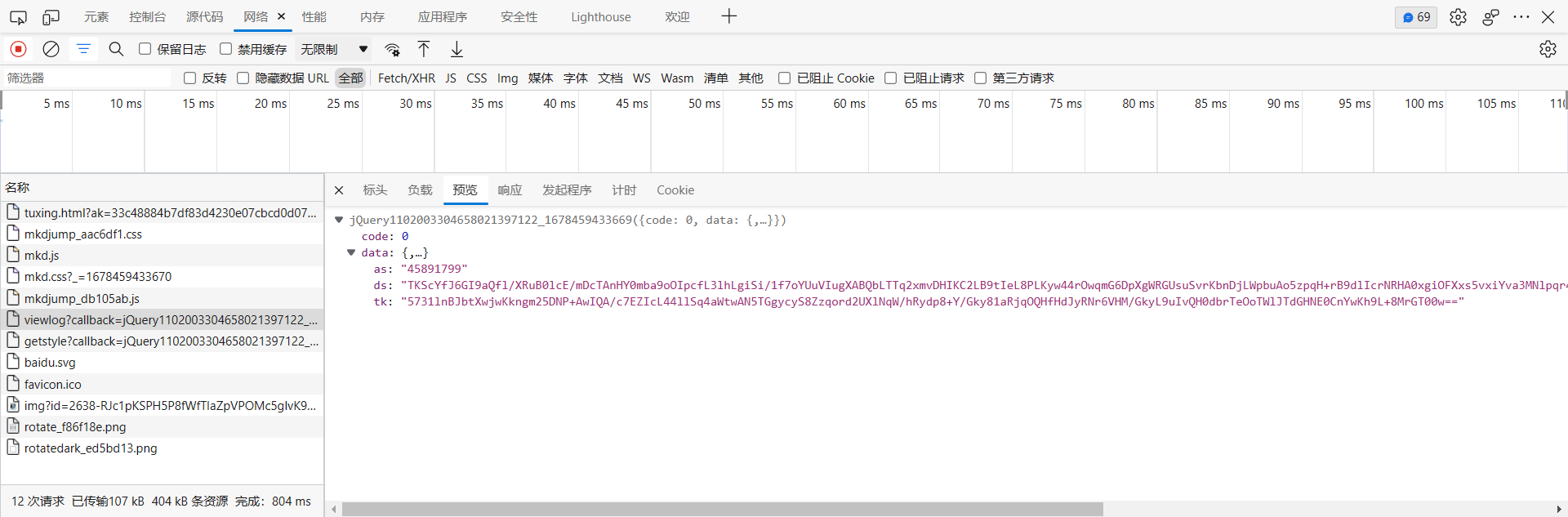

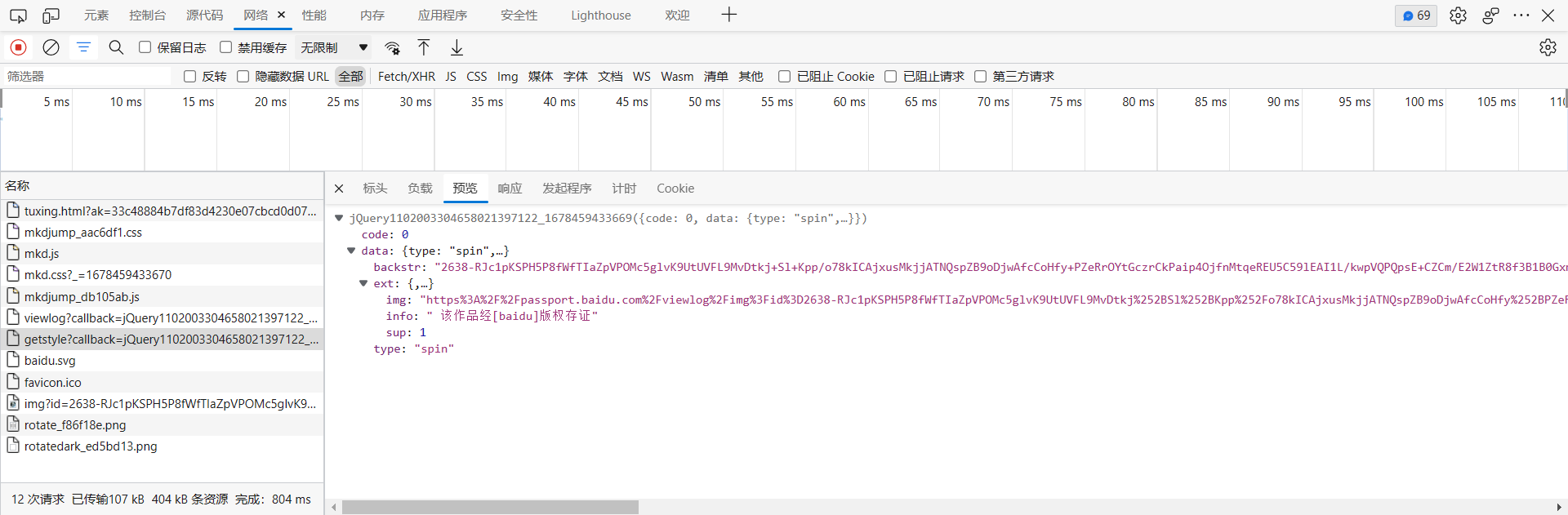

打开开发者工具,刷新网页,network 中,第一个 viewlog 响应返回 as、ds、tk 参数,后续请求会需要:

第一个 viewlog 接口响应预览

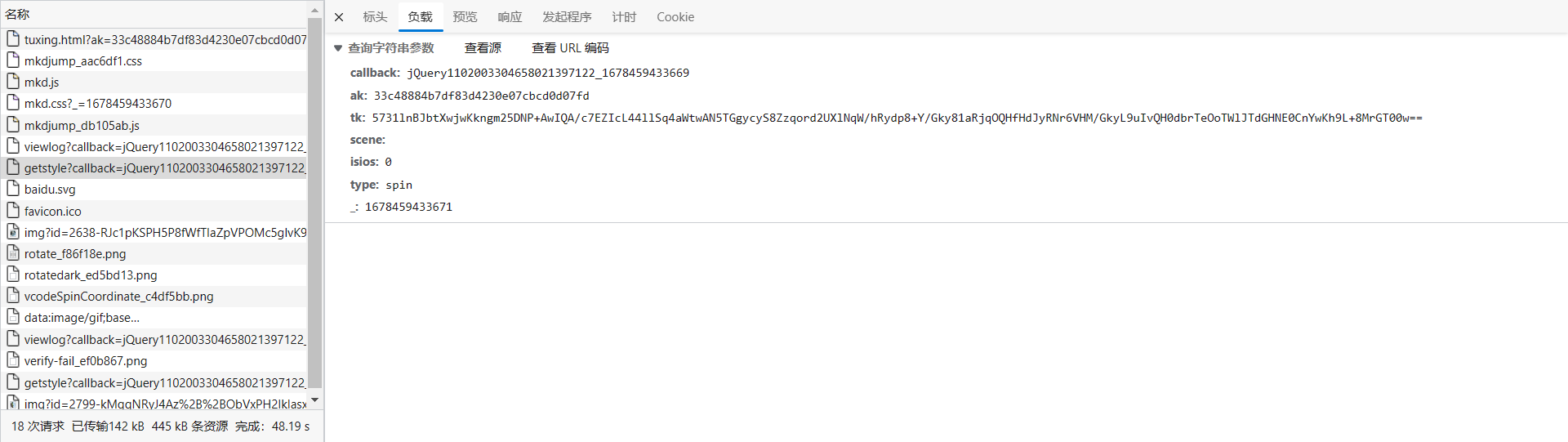

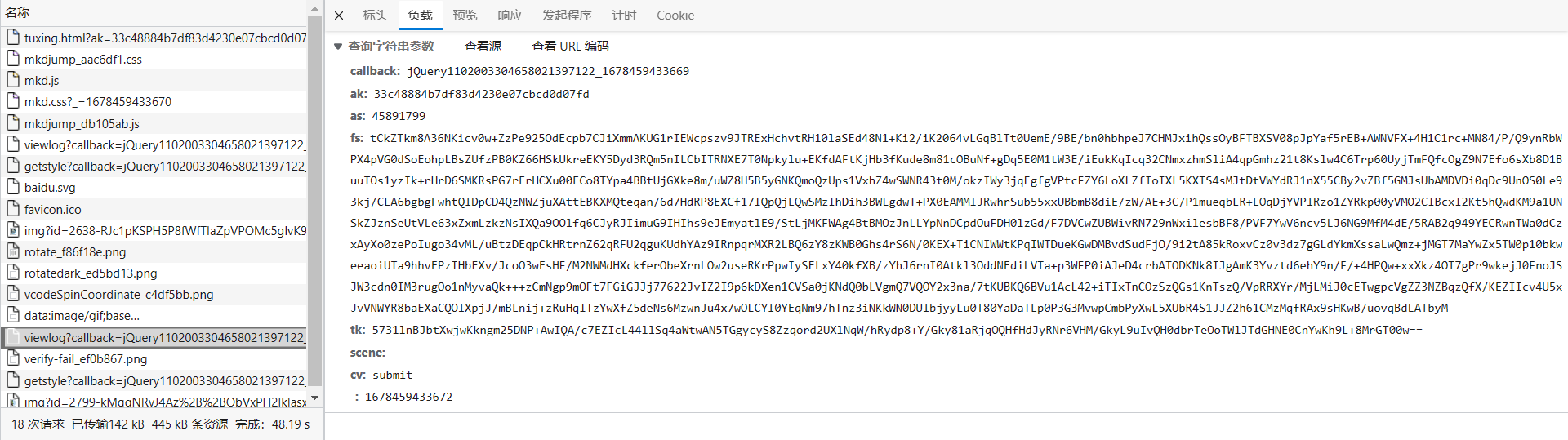

getstyle 接口请求参数需要第一个 viewlog 接口返回的 tk 参数,ak 为定值,和极验、易盾一样,不同网站都有个类似于盾 id 的东西:

getstyle 接口请求参数

响应返回 backstr 和验证码图片链接:

getstyle 接口响应预览

第二个 viewlog 接口校验是否成功,请求参数中 ak 是定值,as 是第一个 viewlog 接口的响应返回的,fs 是滑动轨迹、旋转比率、backstr、滑动开始位置、window.screen 等经过 AES 加密得到:

第二个 viewlog 接口请求参数

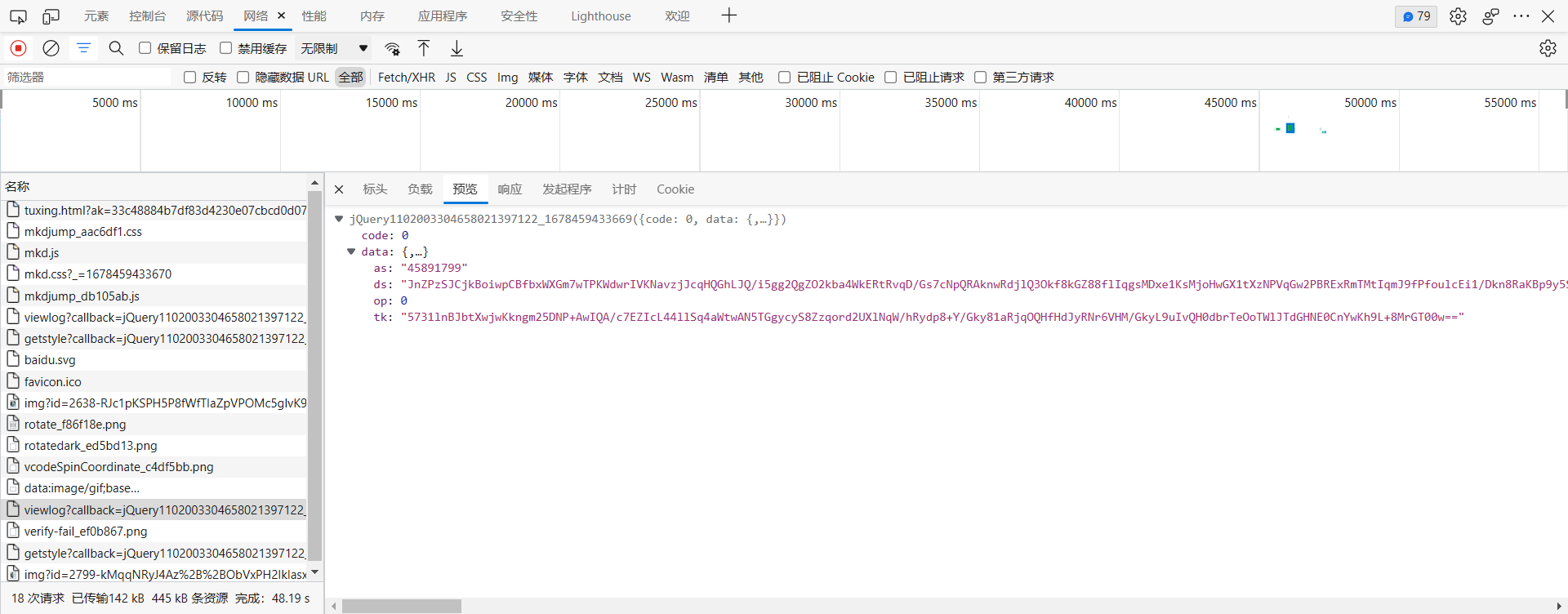

op 为 1 则成功,0 则失败,v2 版本的旋转验证码,失败为 3,响应返回的 ds、tk 为校验通过后的 c 接口的请求参数:

第二个 viewlog 接口的响应预览

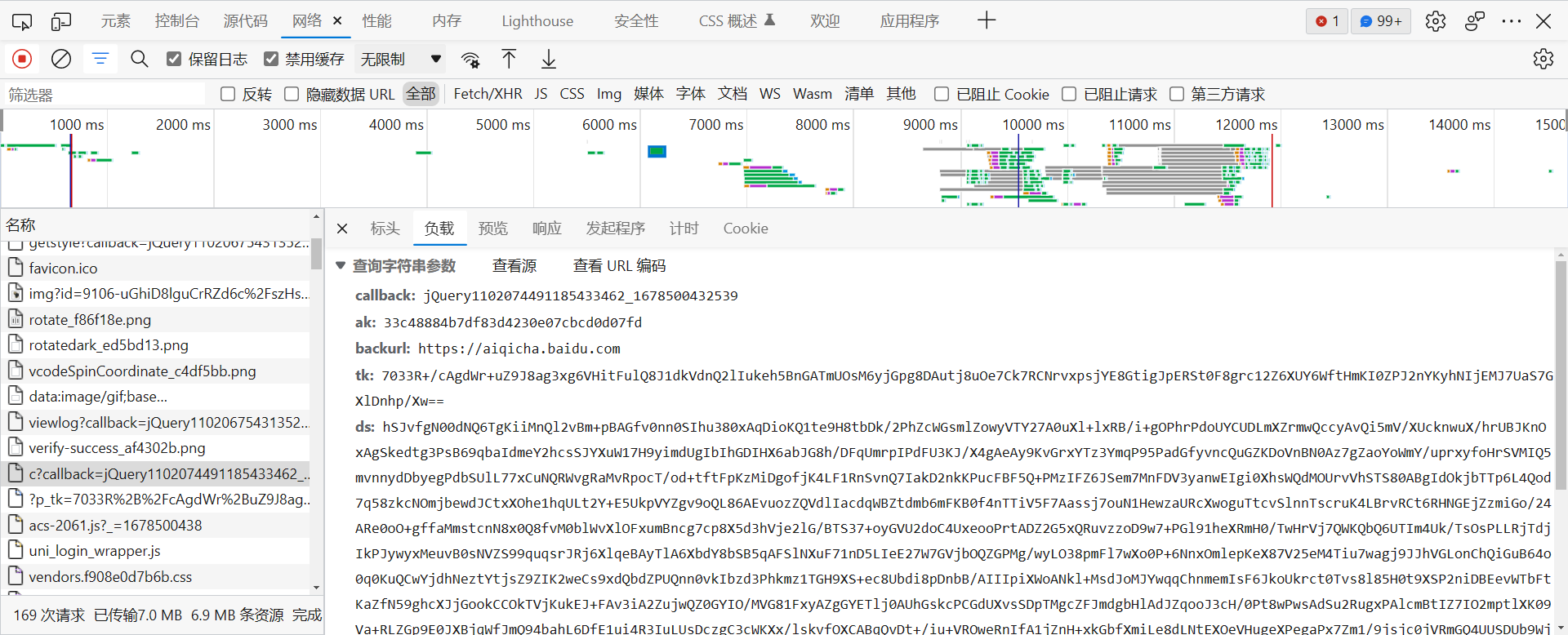

验证通过后 c 接口响应返回重定向后的页面链接,请求参数中 ak 是定值,ds、tk 为第二个 viewlog 接口响应返回的:

c 接口请求参数

c 接口响应预览(成功)

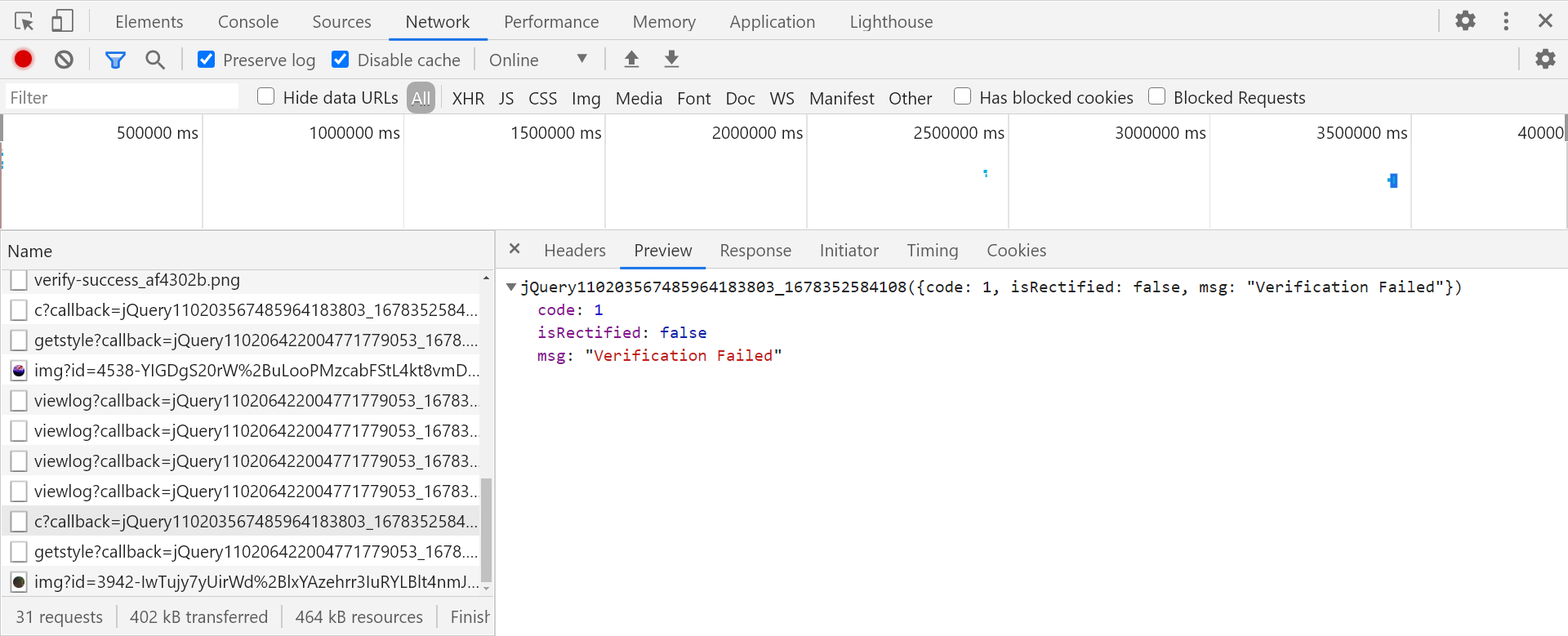

失败则会响应返回:

c 接口响应预览(失败)

逆向分析

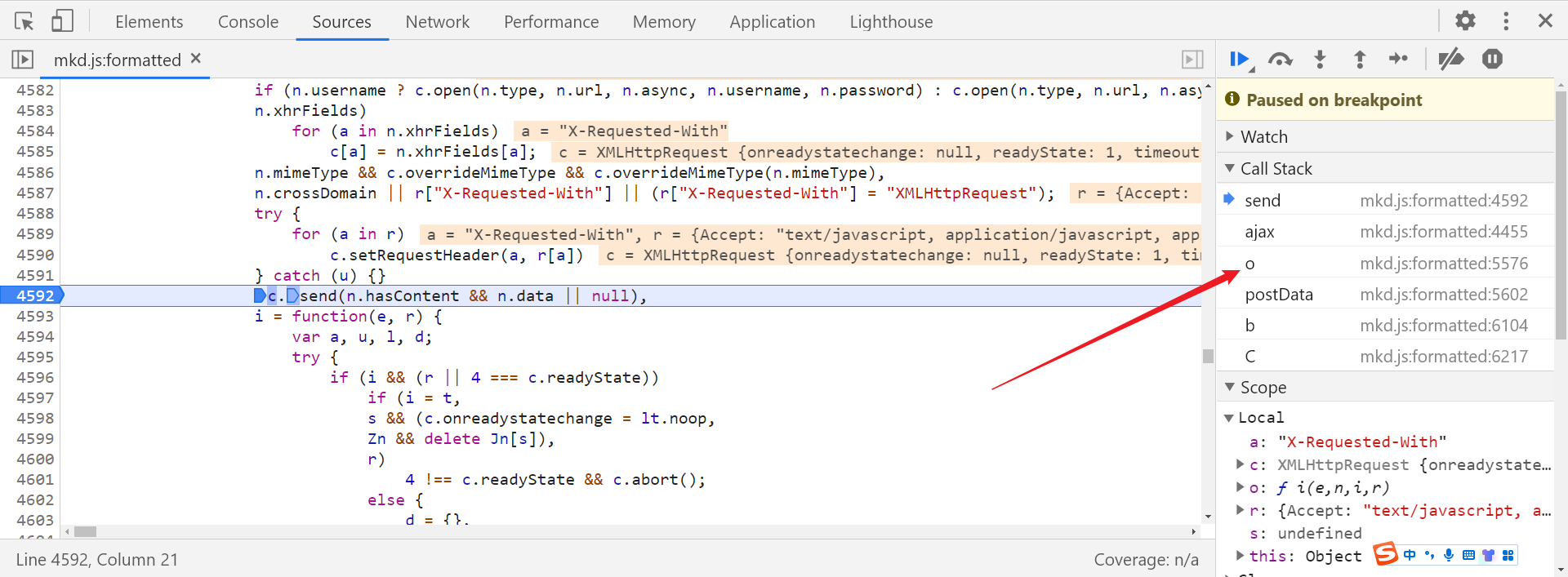

从 viewlog 接口的堆栈中跟进去:

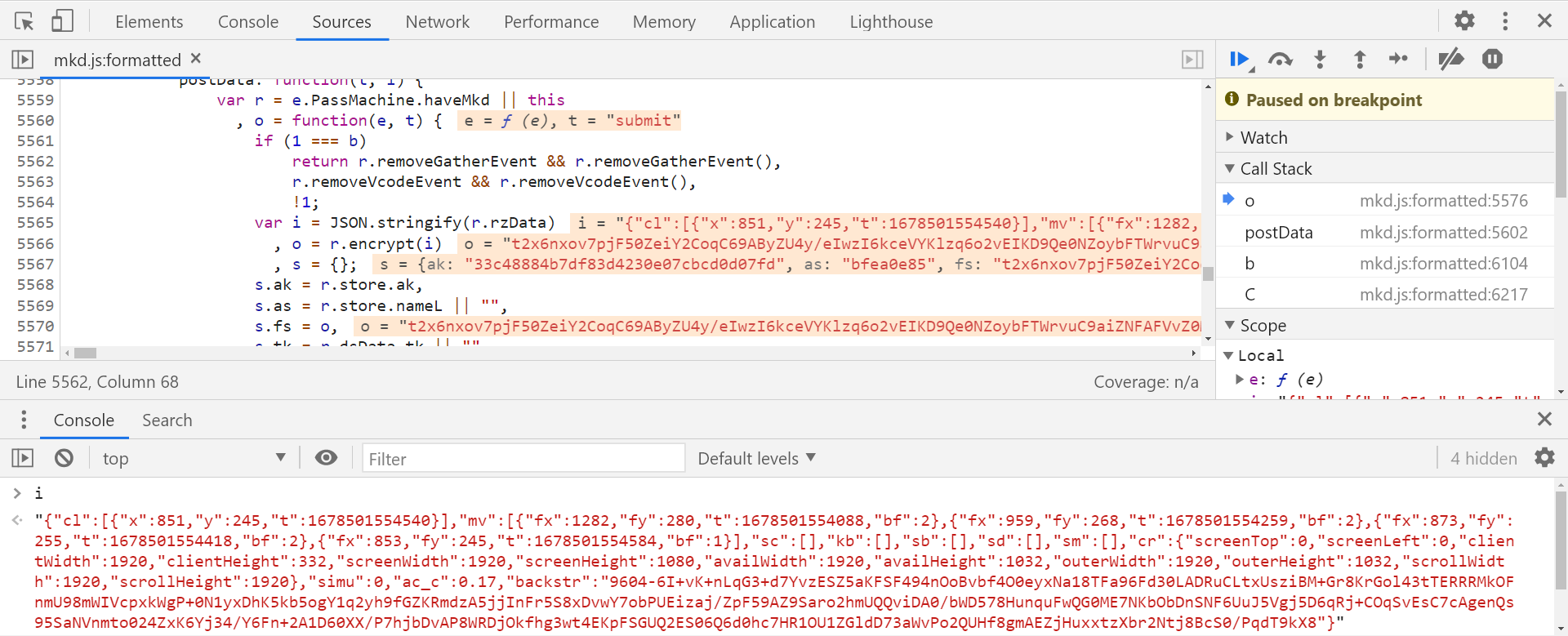

在第 4592 行打下断点,滑动滑块断住后往上跟栈到 o 中:

o 即为 fs 参数的值:

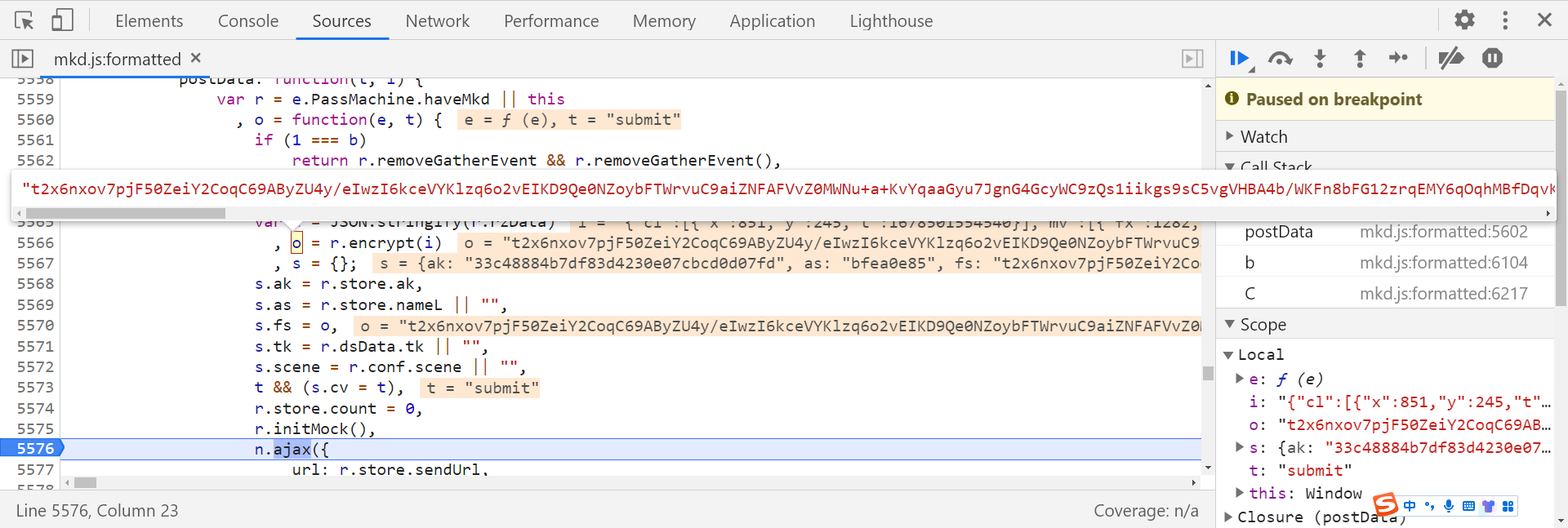

o 定义在第 5566 行,将 i 加密后得到,i 为初始坐标、轨迹、旋转比率等转换为字符串后得到:

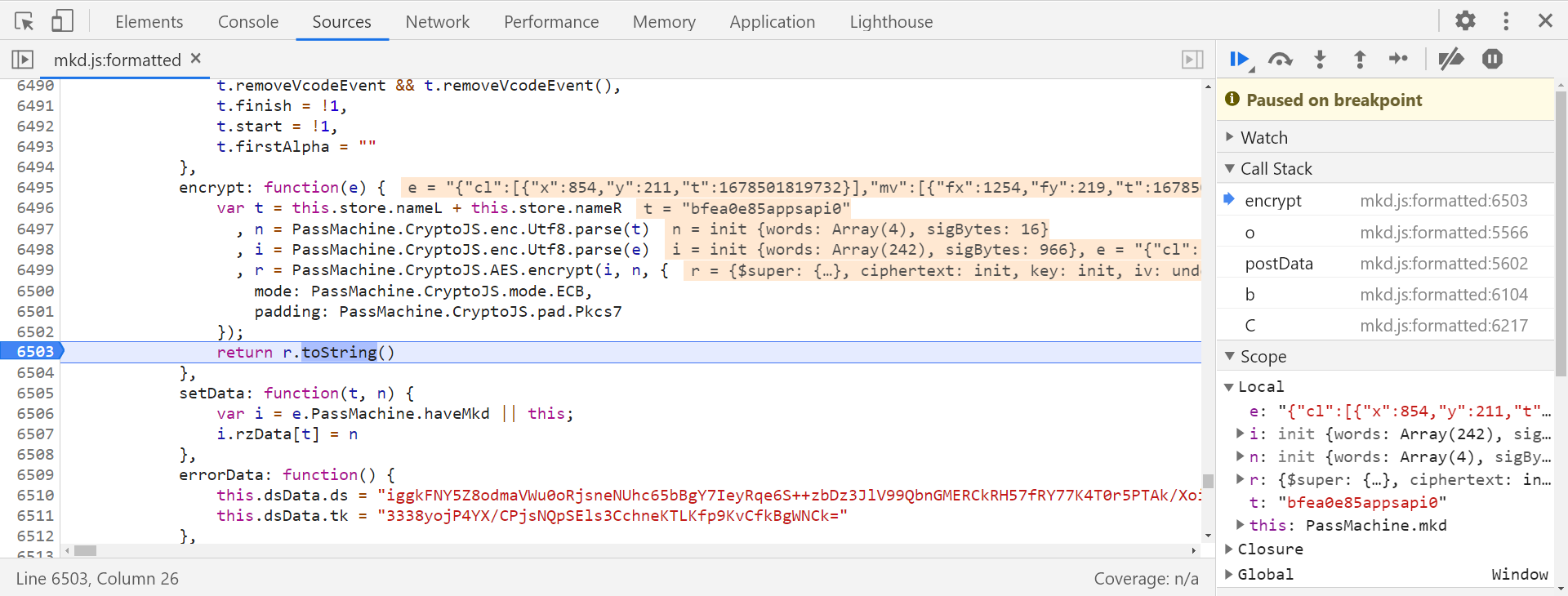

跟进到加密方法 r.encrypt 中,很明显为 AES 加密,并且经过测试加密算法没有魔改,直接引库即可:

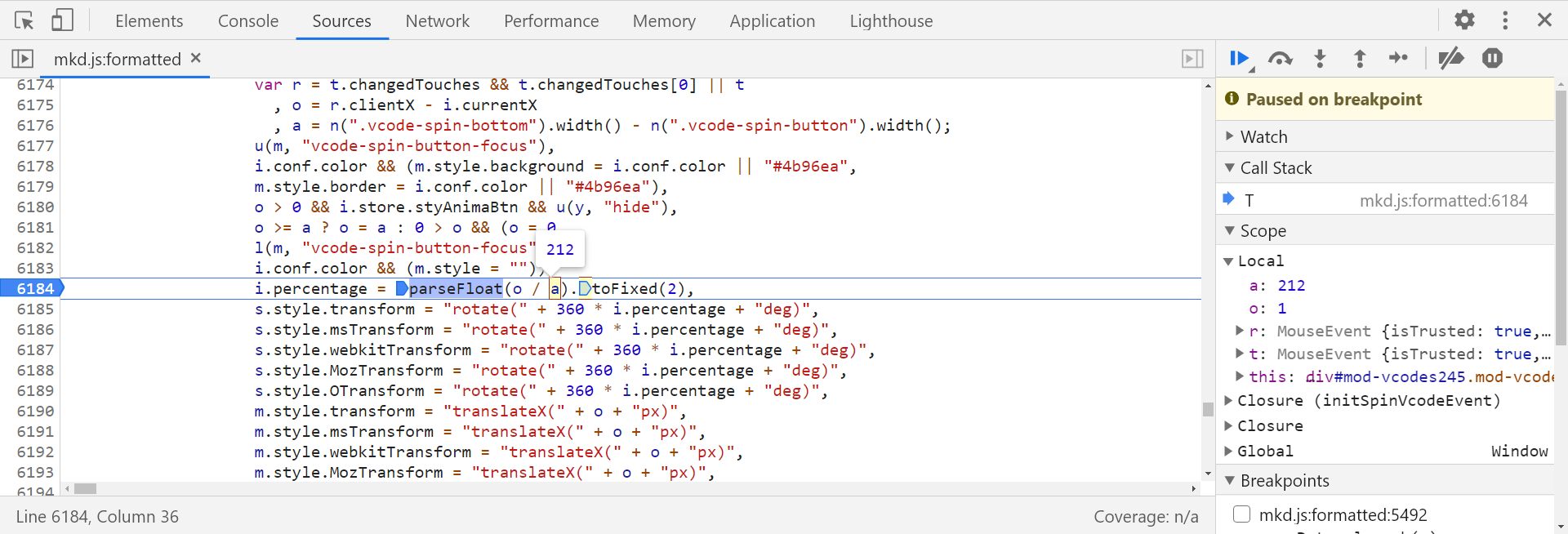

ac_c 参数:

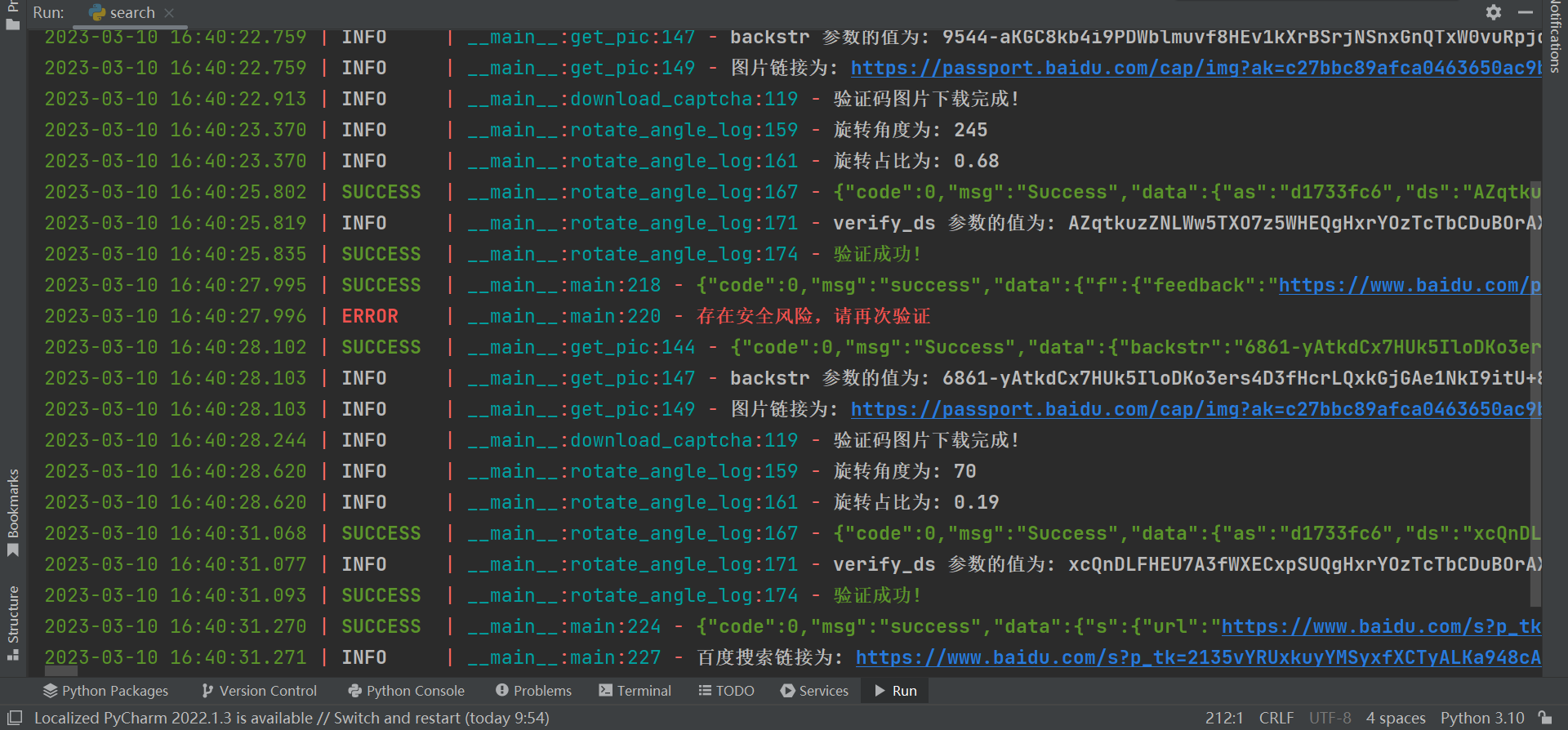

结果验证

百度旋转验证码 v1

百度旋转验证码 v2,需要两次校验: