红队攻防 | 利用GitLab nday实现帐户接管

在一次红队任务中,目标是一家提供VoIP服务的公司。该目标拥有一些重要的客户,如政府组织,银行和电信提供商。该公司要求外部参与,资产测试范围几乎是公司拥有的每一项互联网资产。

第一天是对目标进行信息收集。这一次,攻击面并没有那么大,挖掘每一个资产的时间到了。发现的最有趣的资产是:

-

target.com

-

admin.target.com

-

api.target.com

-

staging.target.com

-

cl.target.com(客户登录)

-

git.target.com

我没有账户来作为客户或员工登录,所以我让我的fuzz工具在后台运行对大多数地址进行扫描,而我转向检查git子域。

GitLab黑客图片来源:Gridinsoft.com

GitLab枚举

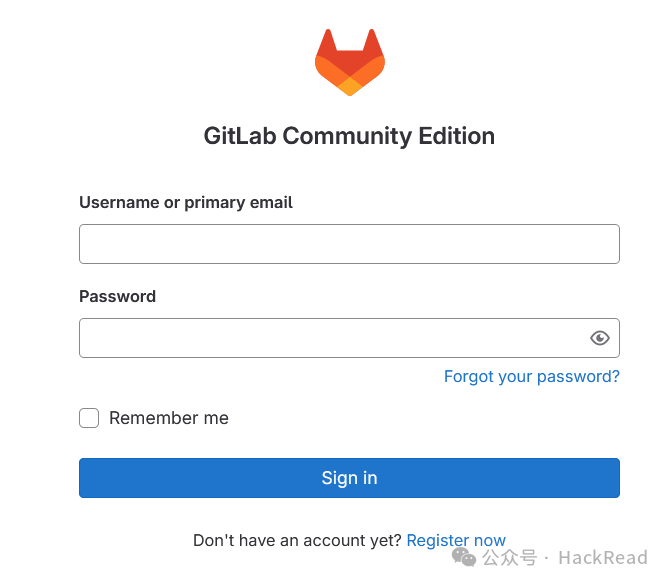

git.target.com展示了一个正常的GitLab CE登录页面:

登录页面

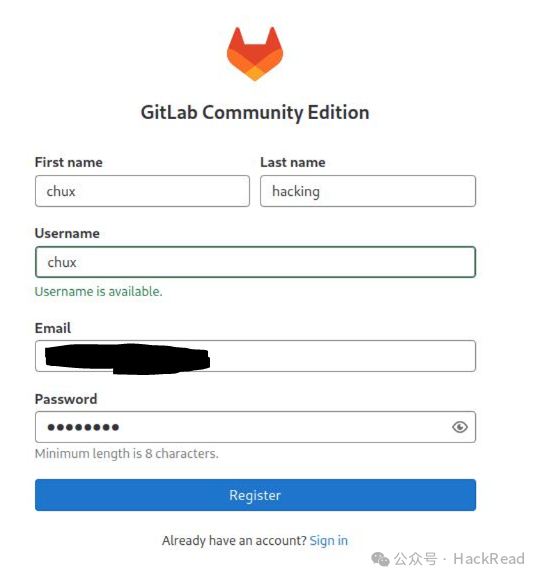

我看过去第一眼便是页面底部的 现在注册 功能。我可以尝试创建自己的帐户,也许可以访问经过身份验证的用户的项目。在我以前参与的一些项目中,在点击注册链接后,响应结果为403,拒绝访问或错误页面的响应。但这次我可以访问注册页面:

GitLab注册页面

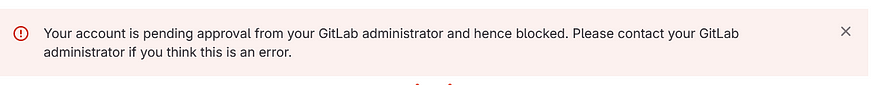

虽然我可以成功注册到GitLab服务器,但我没有收到任何激活账户电子邮件,该帐户正在等待GitLab管理员的审核批准。

待审核帐户

我们都听说过GitLab发布的CVE,现在是时候检查其中一个是否与此相关。

最新的CVE之一是Account TakeOver(CVE-2023-7028)。此CVE的易受攻击的GitLab版本是:

-

16.1-16.1.5

-

16.2-16.2.8

-

16.3-16.3.6

-

16.4-16.4.4

-

16.5-16.5.5

-

16.6-16.6.3

-

16.7-16.7.1

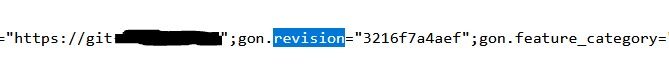

回到登录页面,我通过查看页面源代码的版本ID来检查GitLab的版本。

GitLab版本ID

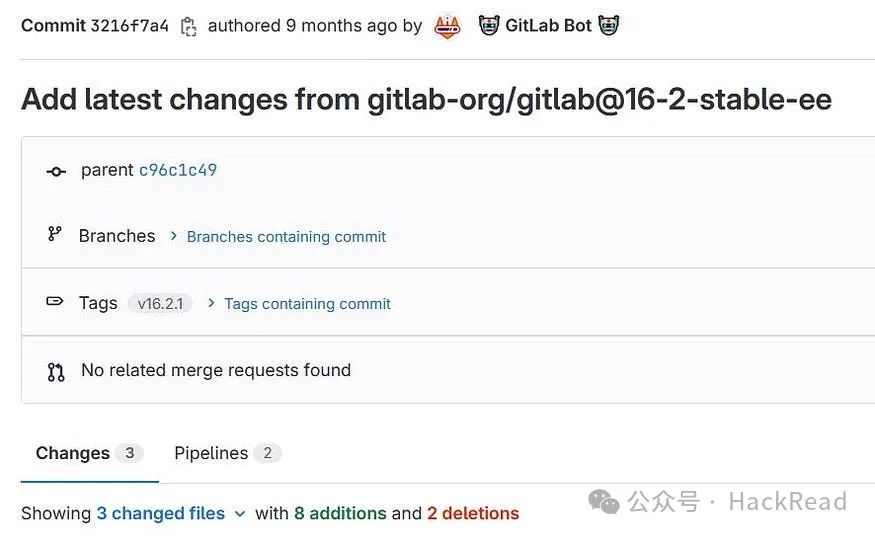

将版本ID带到GitLab FOSS:https://gitlab.com/gitlab-org/gitlab-foss并搜索它,结果如下:

其中披露了对应的GitLab的版本:

GitLab版本来自GitLab FOSS

现在我们知道我们面对的是GitLab 16.2.1,它在易受攻击的版本列表中!

深入了解CVE-2023-7028

根据漏洞描述,通过触发“重置密码”功能,结合两个电子邮件地址(一个用于有效的GitLab用户,另一个则是攻击者的电子邮件地址),利用漏洞。

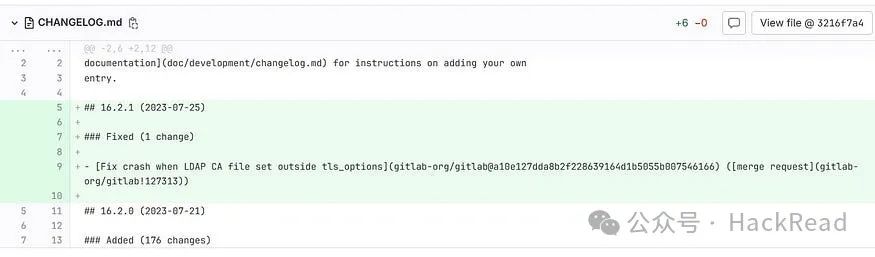

易受攻击的代码段位于spec/controllers/password_controller_spec. rb中。该代码预期POST请求包含一个电子邮件地址作为参数,但没有验证列表中是否有多个电子邮件地址。

脆弱的GitLab代码

该漏洞会导致GitLab服务器向两个电子邮件地址发送带有重置令牌的电子邮件,并在攻击者单击其邮箱中的链接时进行帐户接管。

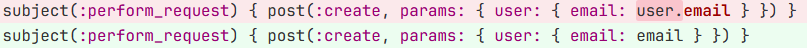

攻击者需要向/users/password接口构造以下POST请求:

-

有效的GitLab帐户电子邮件地址(如user@target.com)

-

攻击者的电子邮件地址

-

用于CSRF保护的authenticity_token

最终请求如下:

POST请求帐户接管

所以现在,我们有一个易受攻击的GitLab服务器,我们可能会用它来接管一个研发人员的帐户,我们只需要有一个员工的电子邮件地址列表!

收集电子邮件

有很多方法可以获得公司的有效电子邮件地址,特别是如果它们在公司的域中。

首先,让我们看看目标的MX记录:

![]()

目标的MX记录

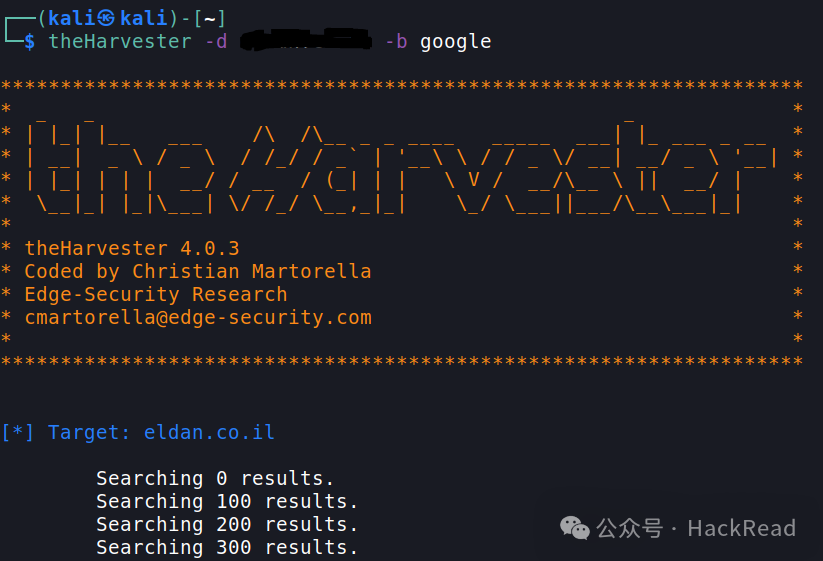

现在我们知道目标正在使用自己的域地址发送电子邮件,让我们使用theHarvester来解决这个问题。

使用theHarvester收集电子邮件地址

theHarvester只找到了6个结果,我不能确定其中的账户与GitLab服务器相关。所以我使用了其他来源(需要帐户):

-

hunter.io:https://hunter.io/

-

intelx.io:https://intelx.io/

-

viewDNS.info:https://viewdns.info/

-

grep.app:https://grep.app/(在GitHub仓库中搜索目标的电子邮件)

最后我得到了80多个员工的电子邮件地址!

利用漏洞实现帐户接管

我们有很多电子邮件地址要尝试,每个请求也需要发出CSRF令牌,所以无法使用Burp Intruder。我们需要一个自定义脚本。

幸运的是,GitHub中有一些很好的脚本来处理这个漏洞:https://github.com/Vozec/CVE-2023-7028/tree/main。我现在需要做的就是在代码中添加一个for循环,该循环使用提供的文本文件中的所有电子邮件地址。我还在每个循环之间加入了两分钟的sleep时间,如果我得到了一个重置的电子邮件,脚本继将续接管一个以上的有效帐户。

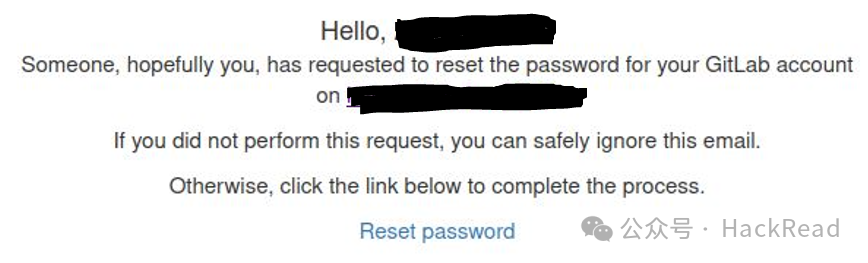

接着我收到了电子邮件!

重置密码电子邮件

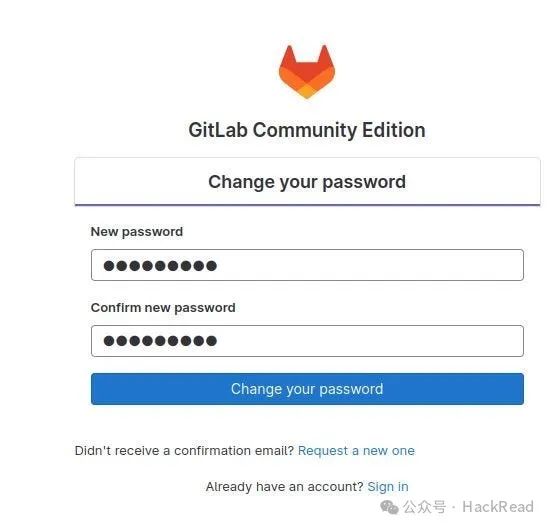

我点击链接,立即得到重置密码页面:

GitLab的重置密码页面

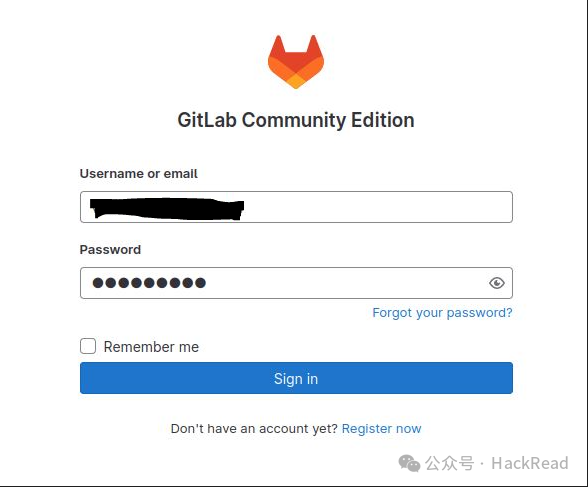

提交新密码,然后转到登录页面:

更改用户密码后的登录页面

就这样,我们进去了!

登录到服务器后,我能够访问公司的所有项目,没有任何权限问题。我下载了公司的所有代码,并使用TruffleHog:https://github.com/trufflesecurity/trufflehog、提取了API密钥和硬编码凭证,从而继续参与。

从GitLab服务器提取的凭证对于访问公司的其他资产非常有用,特别是API和客户端子域。我能够使用所有公司的API与高权限,并为自己在客户端面板生成管理员用户。

最后,目标Pwned:)

无偿获取网络安全优质学习资料与干货教程

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。