【计算机网络安全】湖北大学-MAC泛洪攻击实验

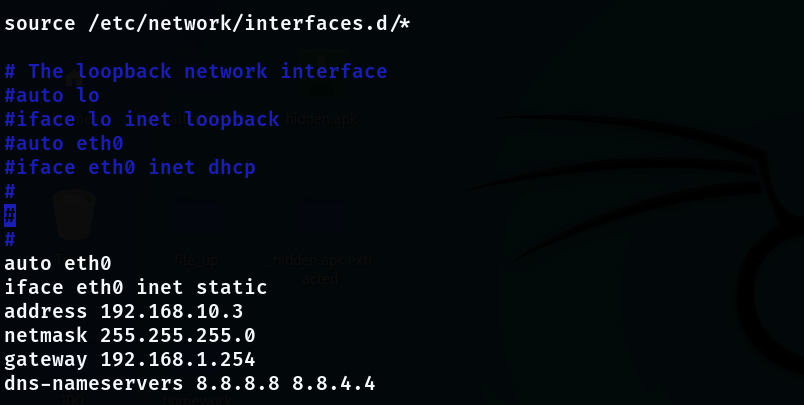

0x00 我们先来配置一下kali的静态ip,使其为192.168.10.3

打开终端我们输入:sudo vim /etc/network/interfaces

来编辑网卡信息,输入以下信息

auto eth0

iface eth0 inet static

address 192.168.10.3

netmask 255.255.255.0

gateway 192.168.10.254

dns-nameservers 8.8.8.8 8.8.4.4

sudo /etc/init.d/networking restart 重启一下网卡

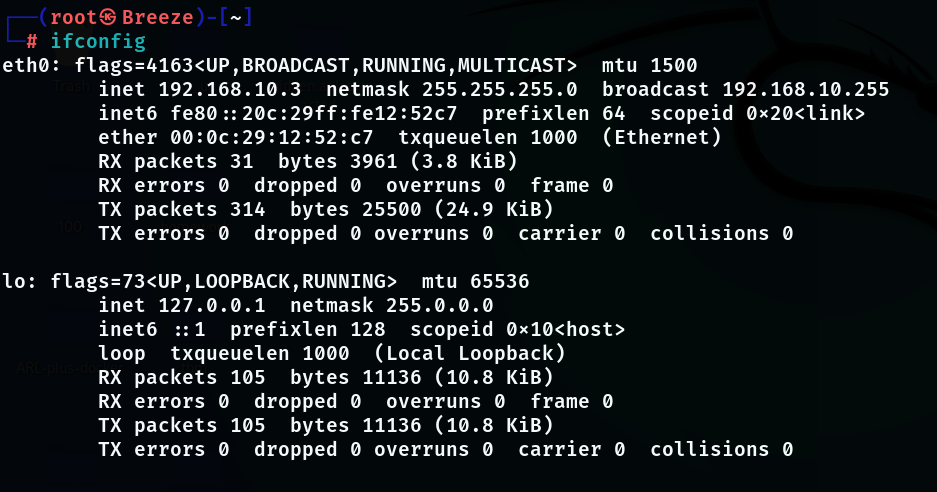

输入 Ifconfig可以看到我们的ip已经发生了变化

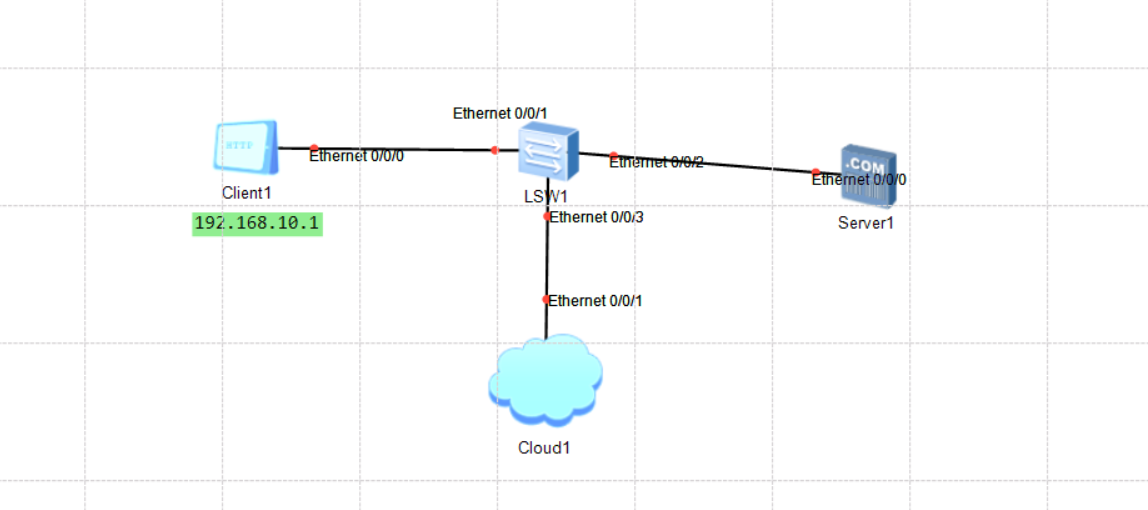

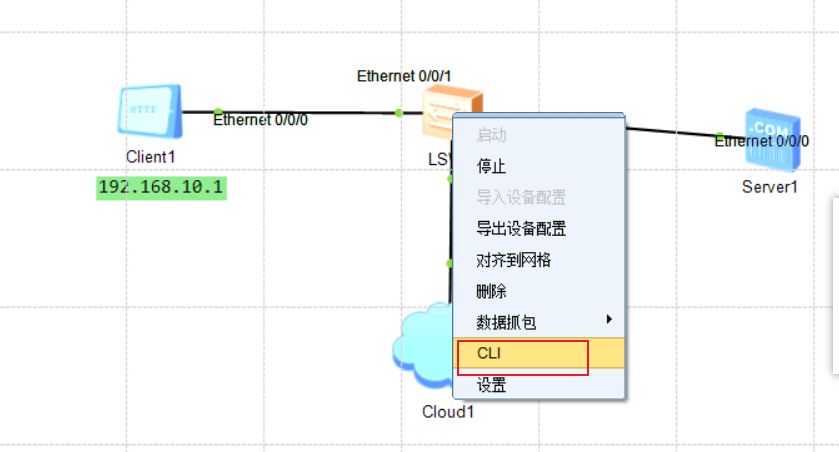

0x01 按照教案建立拓扑

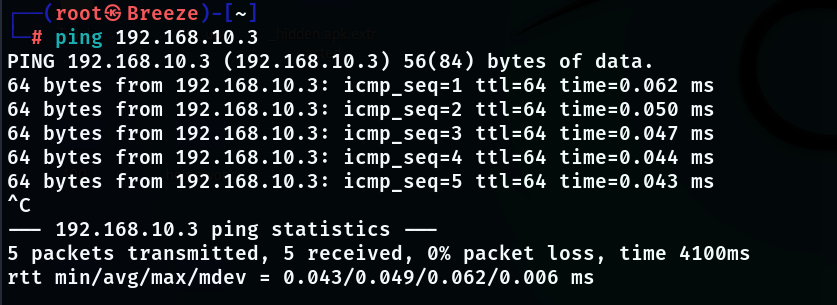

我们开启启动后,在kali里面ping 192.168.10.1,发现成功。

0x02 交换机

右键打开CLI

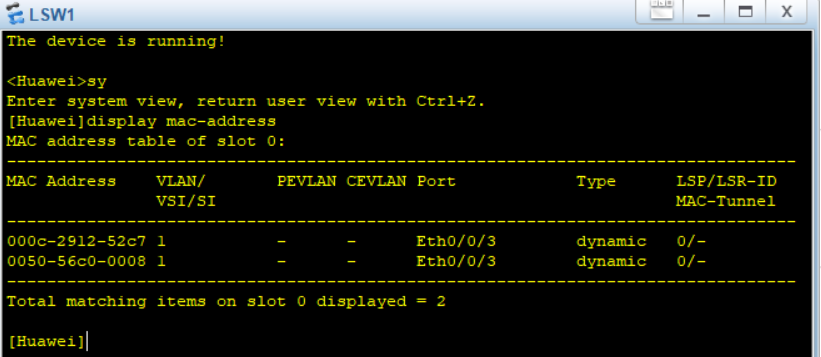

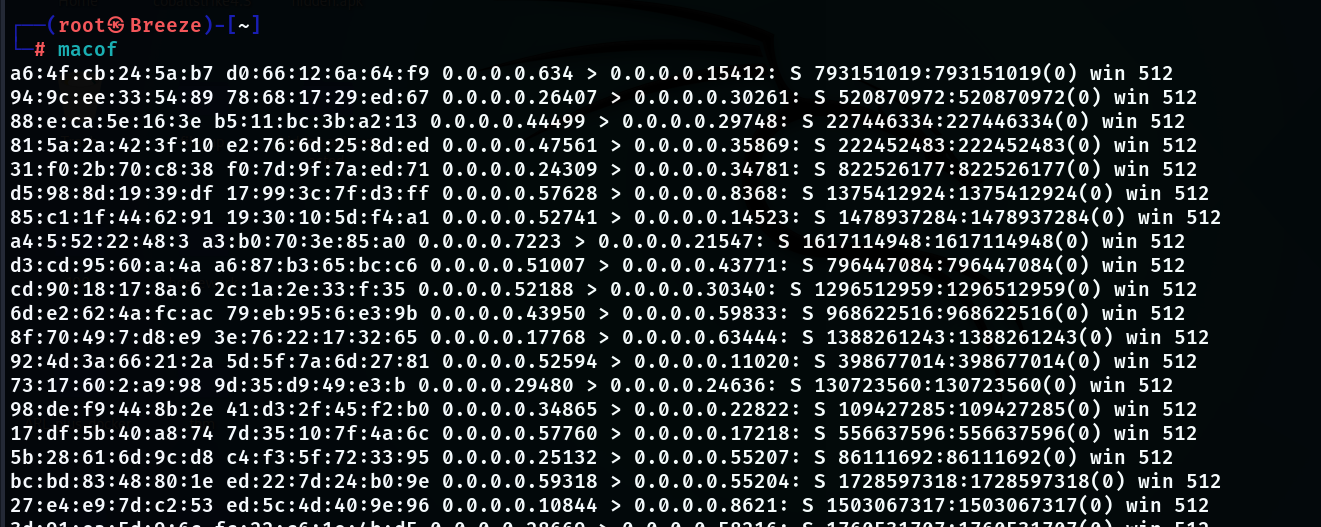

输入sy回车,输入display mac-address回车查看mac地址表

在命令口输入undo mac-address命令,清除一下mac表中的地址.

0x03 泛洪

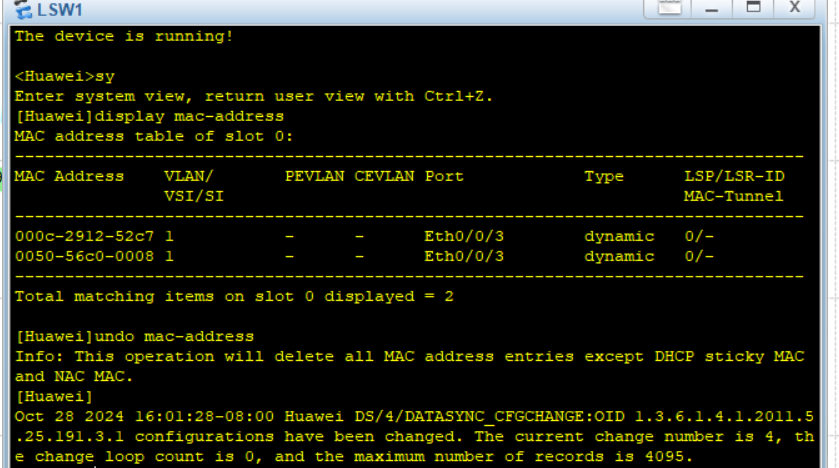

而后,需要我们用root账号进入kali获取管理员最高权限。

进入系统点击黑色命令窗口,输入macof命令(如果没有用,则需要安装一下,安装的时候需要设置能够访问外网的网络) 进行建议最少1分钟的泛洪,泛洪时间不够,mac地址表没有填充满,后续将不能成功。

这时候正在攻占mac地址表,而后用ctrl+Z组合键停止命令

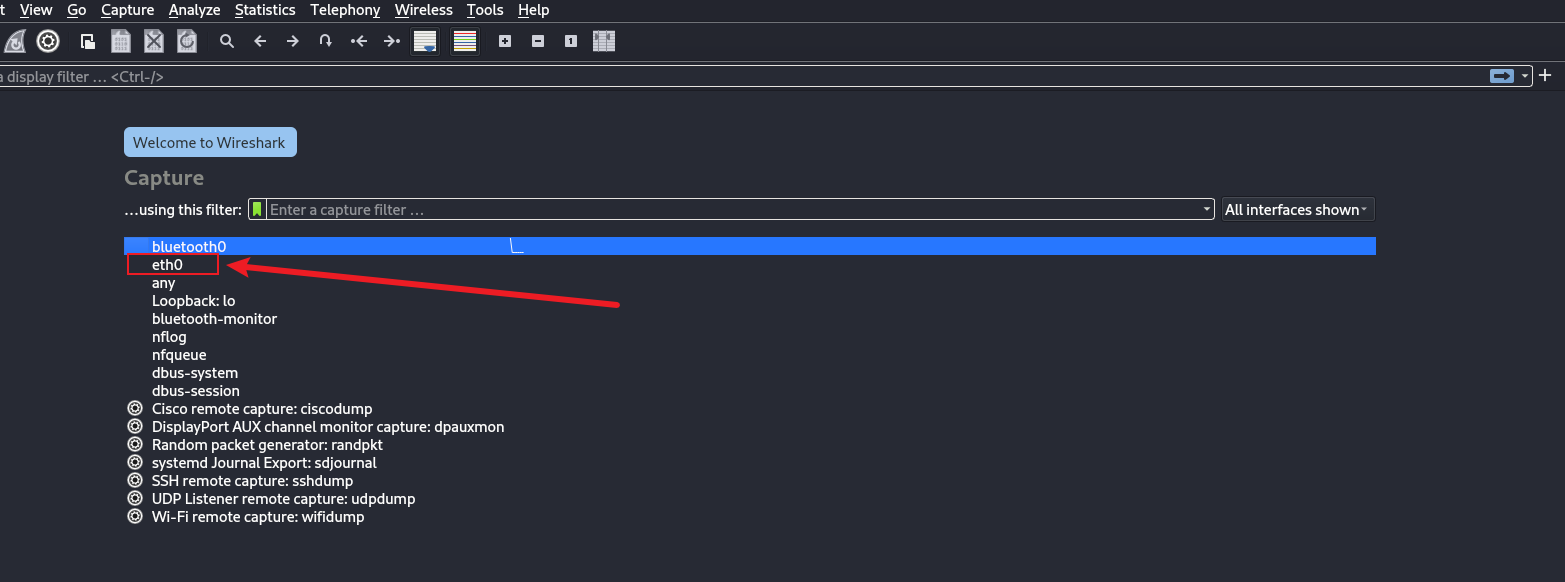

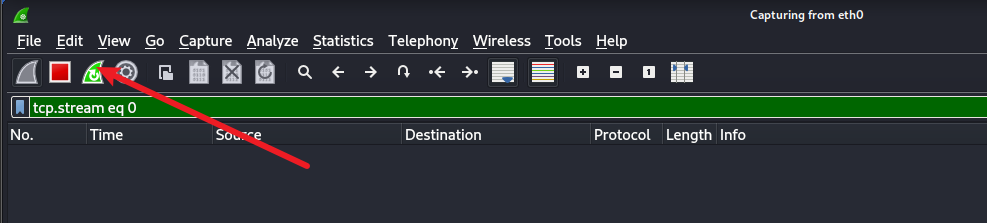

在kali里面输入wireshark命令进入抓包程序,我们选择eth0进行抓包。

点击eth0

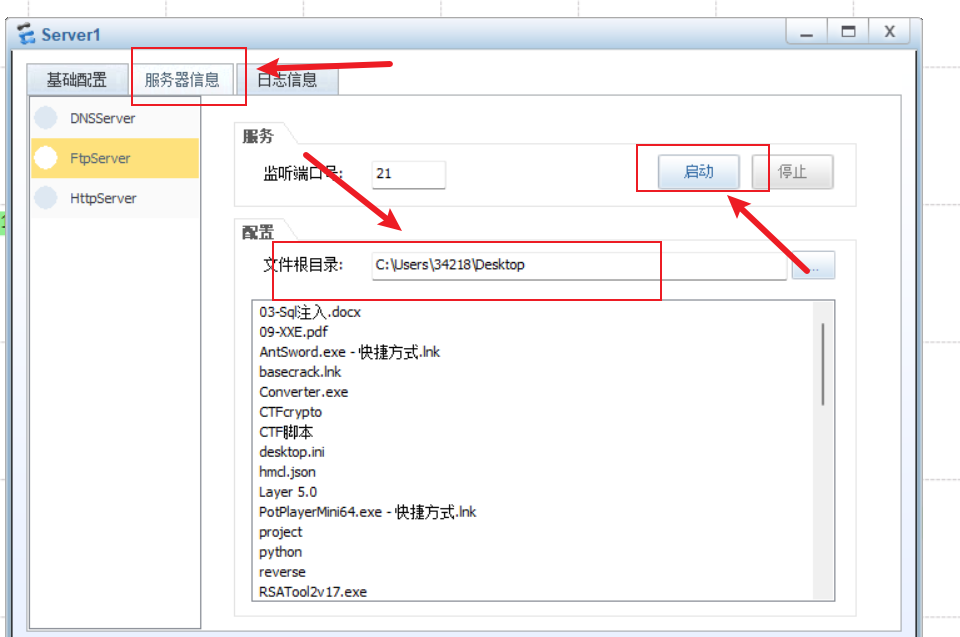

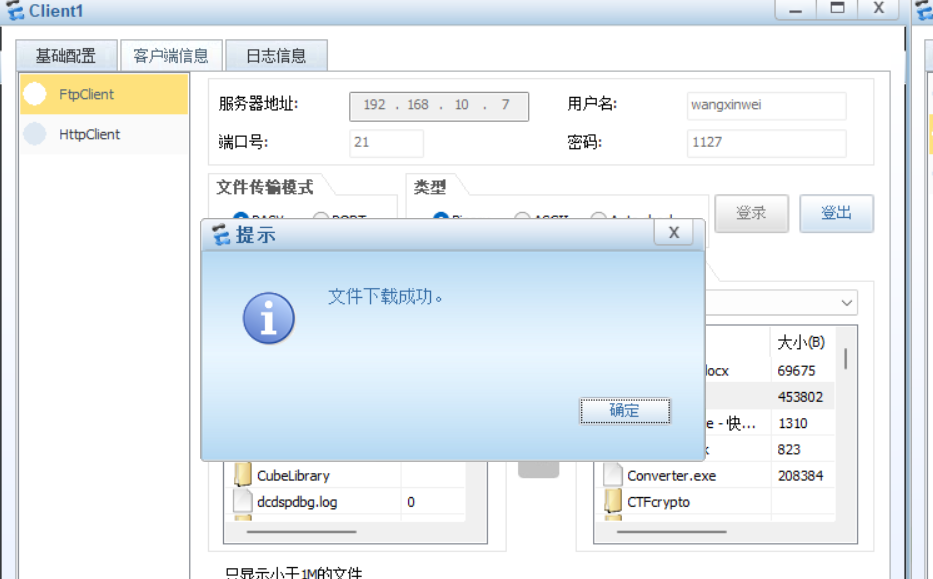

将server的ftp服务器启动,让client进行连接。

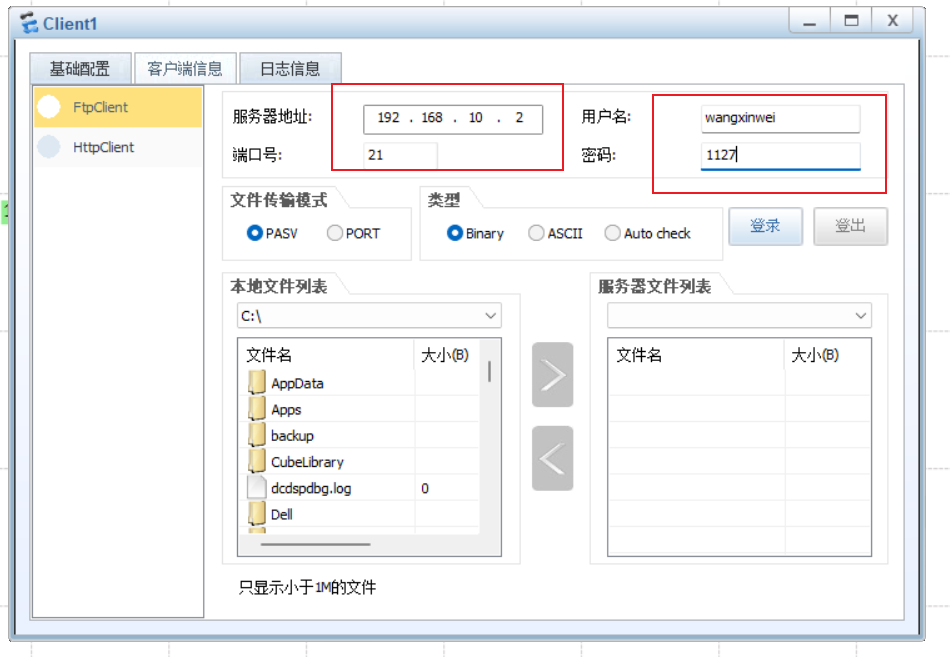

客户端设置

点击连接

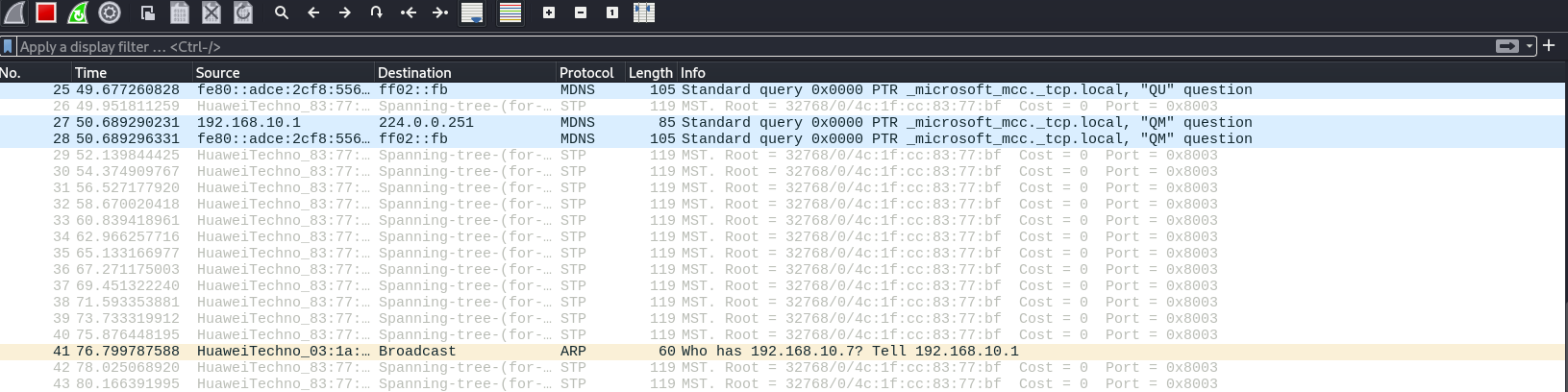

第一次连接失败,找问题,发现客户端竟然ping不通服务端,于是我把服务端的ip设置为192.168.10.7,测试ping也能ping通。

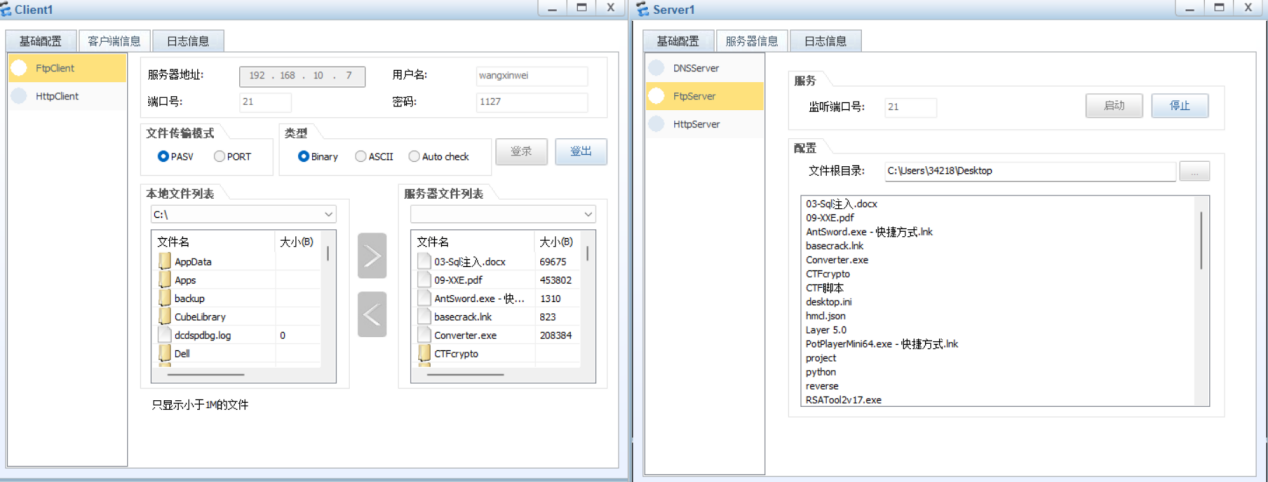

下载一个文件

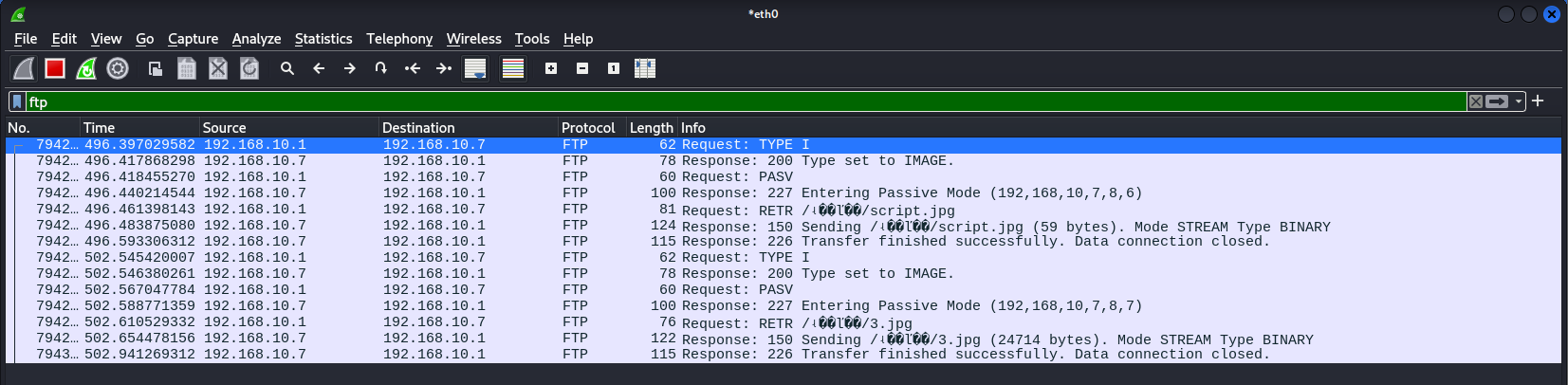

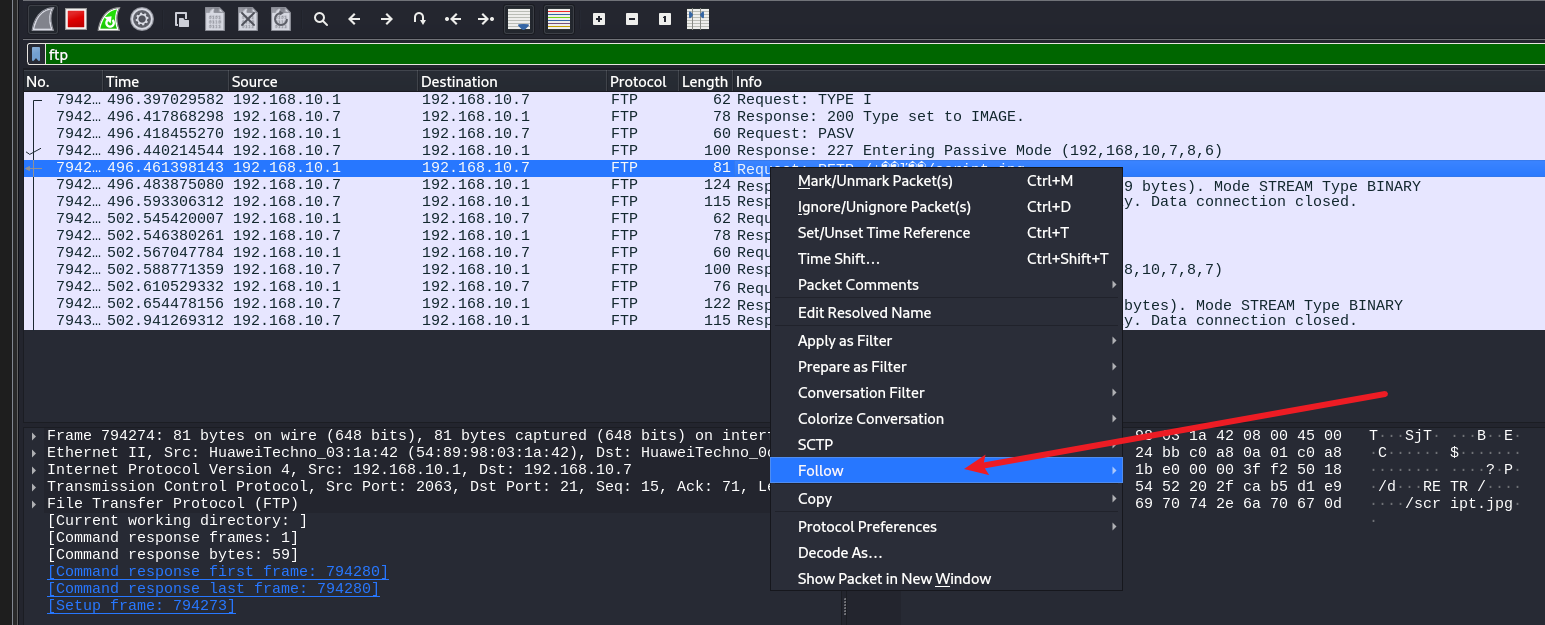

在kali里的wireshark查询ftp

显示空,没有成功。

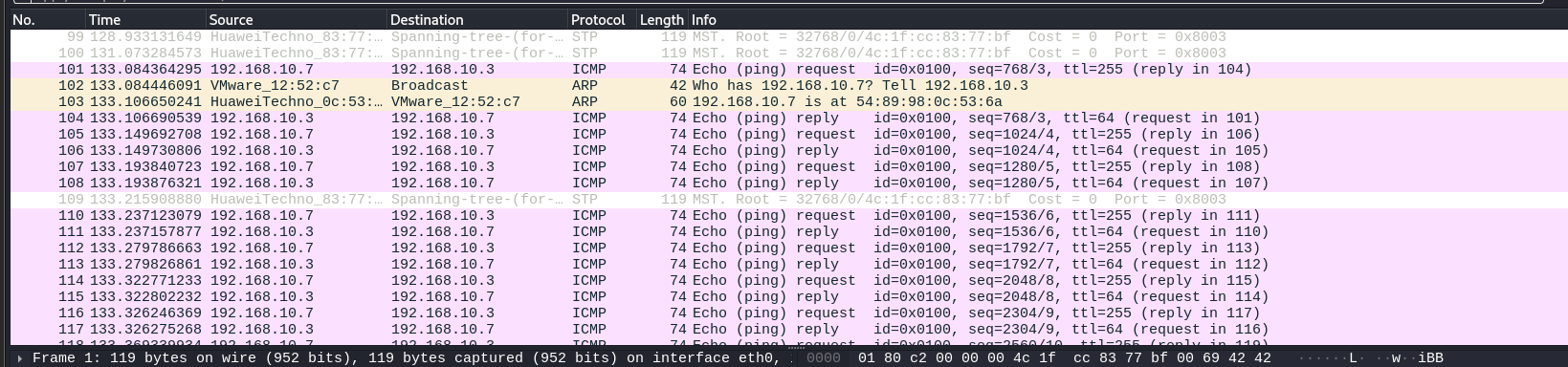

我们分别让客户端和服务端ping kali。

可以看到icmp包,说明连接没有问题。

那就说明泛洪时间不够。

Ok,放了三次,终于放够了。

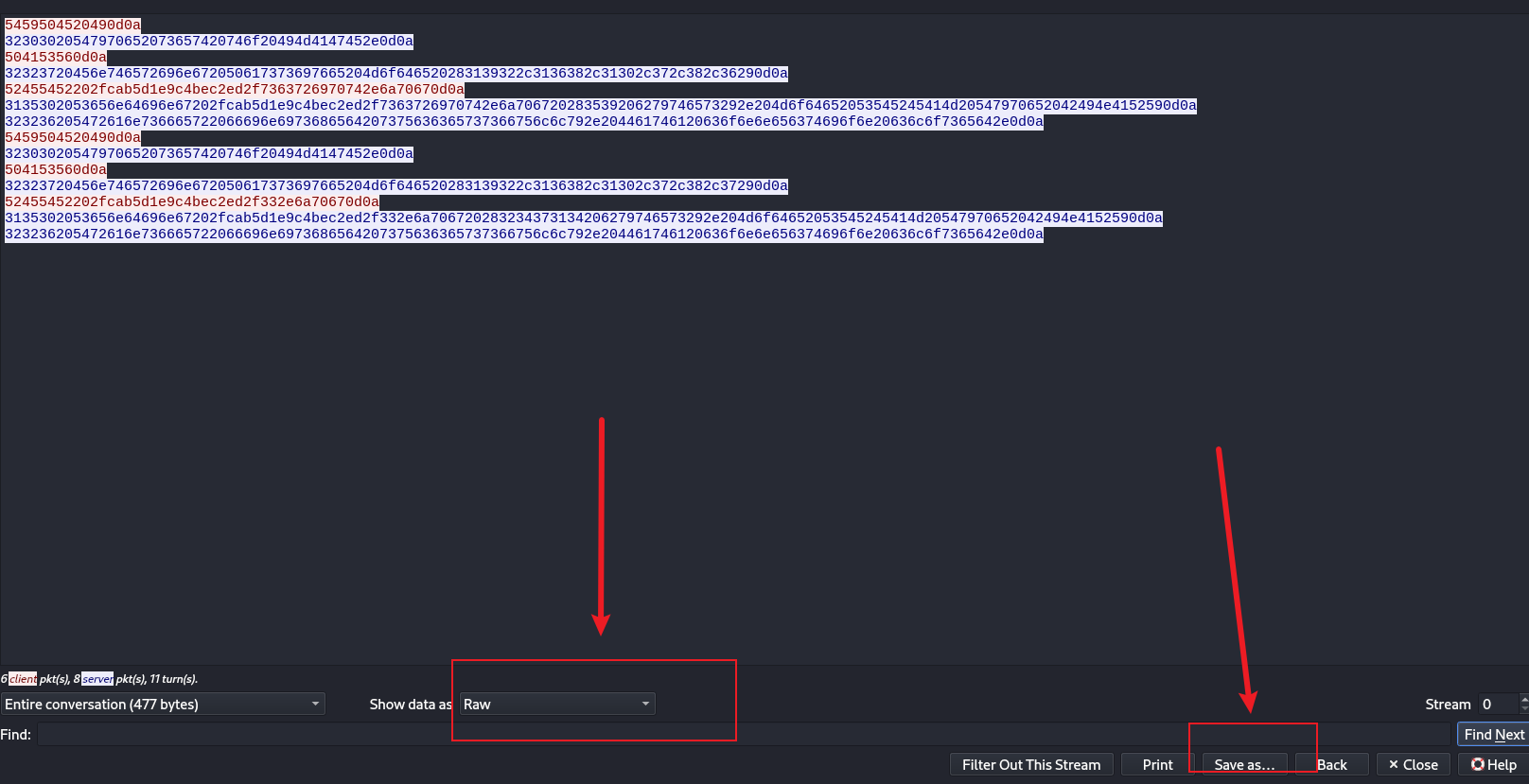

追踪流

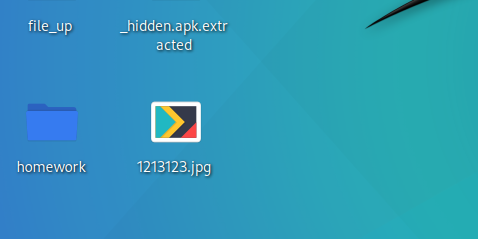

另存到桌面,得到一张图片

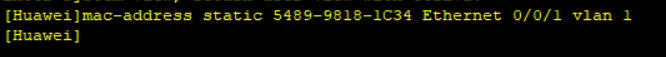

0x04 防御

配置静态MAC转发表:

mac-address static 5489-9818-1C34 Ethernet 0/0/1 vlan 1

在交换机上设置完之后。

清空wirehsark流量包,如下图点击一下。

重复以上下载图片的操作。

发现防御成功!

实验完毕。