网络安全中常用浏览器插件、拓展

引言

现在的火狐、Edge( Chromium内核)、Chrome等浏览器带有插件、拓展(Plugin)的功能。这些插件中有的可以过滤广告,有的提供便捷的翻译,有的提供JavaScript脚本支持,方便用户的使用也大大的增强了浏览器的能力,在网络安全相关的也有许多的可用插件,今天我来分享一下,目前我所使用的几款插件。

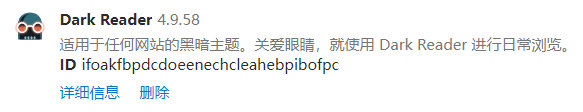

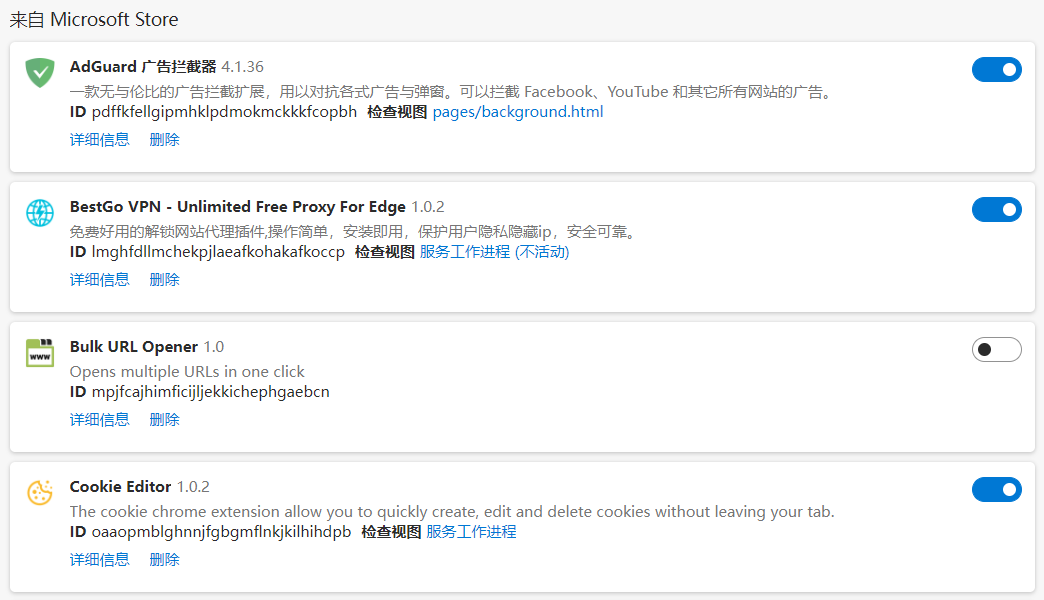

图1.在Edge中的插件

如今浏览器可以依据内核可以分为两大类,对应不同的内核,浏览器内核插件的文件也是不同的,比如不能在Chrome中安装xpi插件,在下载的时候要注意依据自己浏览器来选择。

| 浏览器内核 | 搭载的浏览器 | 插件文件后缀 |

| Gecko | 火狐 | .xpi |

| Chromium | Edge新版、Chrome | .crx |

插件的下载可以去插件的市场上、Github等之类的网站下载,开启开发者模式可以安装下载的插件。当然这个不是本文的重点。

在网络安全中,大部分服务器对外提供的WEB服务器,所以配合这些插件可以方便我们学习有关的WEB渗透的知识。

代理类插件

代理将某些流量使用代理来转发,实现跳板从而隐藏自己的IP,比如一些上网的办法,方便去外网上查一些资料、下载资源等。

图2.跳板访问

当然国内的许多站点提供整理了许多可用的免费代理,具体的ip和端口可以去问度娘,使用代理访问网页实现匿名范围,隐藏自己的IP信息,但是实际上你的IP连接信息还是会保存在代理站点内的,所以请用于正轨。

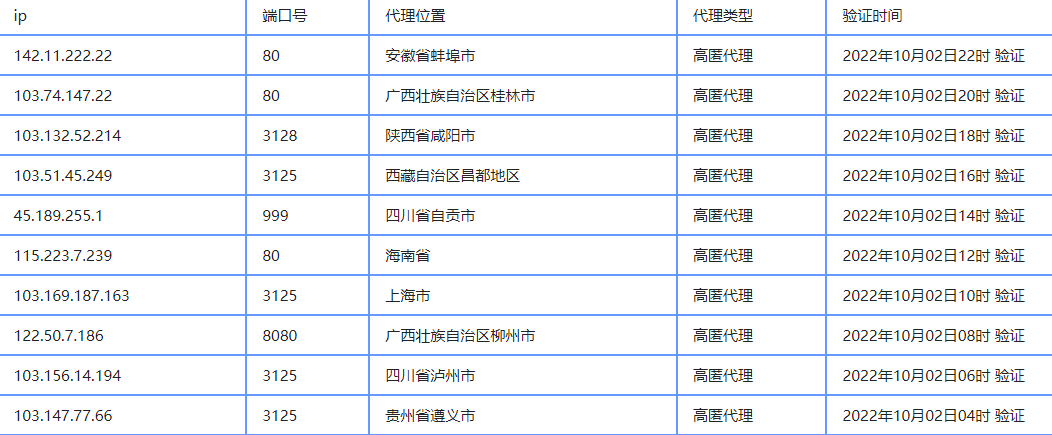

图3.某网站提供的代理信息

同时可以在本地开启代理配合某些抓包软件(比如Fiddler Web Debugger),可以对HTTP报文进行一些抓取分析、编辑重放处理。

Proxy SwitchyOmega

图4.Proxy SwitchyOmega

轻松快捷地管理和切换多个代理设置。也可以很方便的存储代理信息。

- 代理的4个要素:IP、端口、协议、认证账户密码

图5.Proxy SwitchyOmega的代理配置

配置好后可以在插件图标中快速的切换。

图6.Proxy SwitchyOmega的代理快速切换

信息收集类

信息收集在WEB网络安全也是至关重要的一步,可用更多描绘站点的信息,虽然我们可以通过抓包看报文请求、看源代码等方式来收集信息,但是使用一些工具来方便我们判断,减少工作量(保护头发)。

Shodan

图7.Shodan

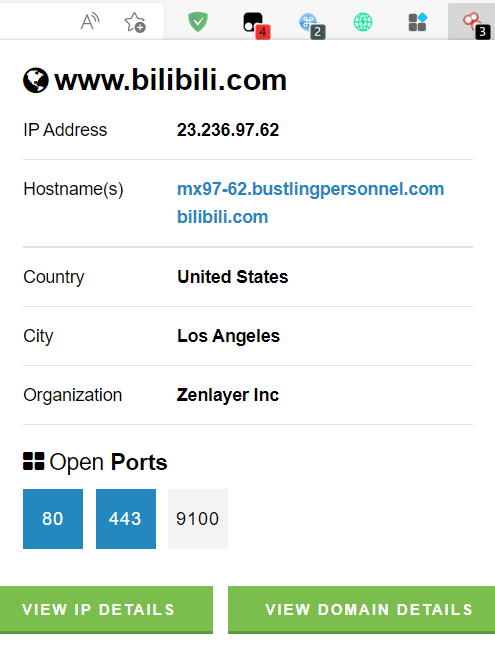

信息收集必备的,插件其实功能不多,显示IP、反解析域名、国家城市、开放的端口等。不过可以快速的跳转到Shodan的网页,查询更多信息。

图8.Shodan在bilibili站点收集的信息

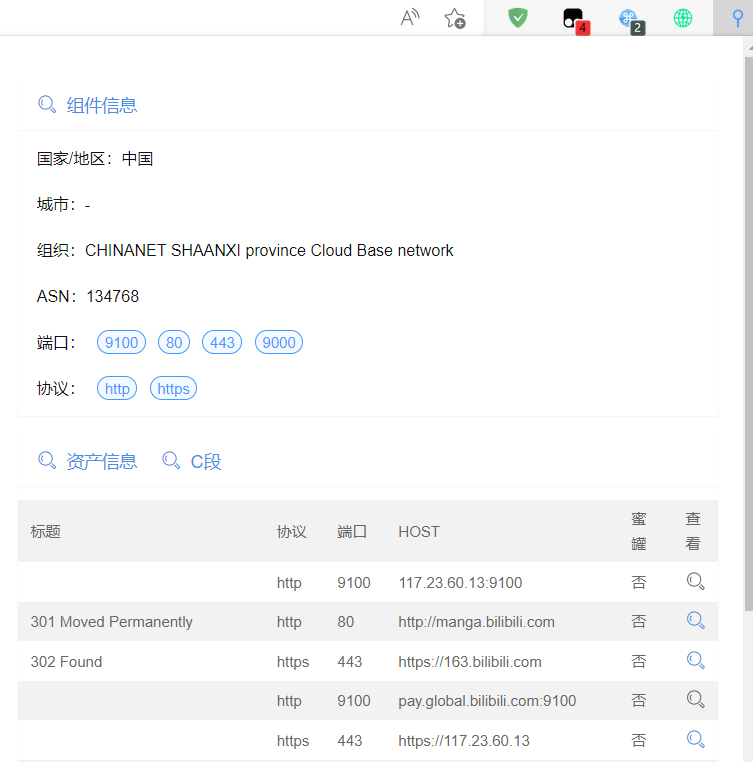

FOFA Pro View

图9.FOFA Pro View

和前面的shodan一样,fofa也是强大的信息收集的平台。

图10.FOFA在bilibili下收集的信息

相关信息收集网站还有:

- 网络空间测绘,网络空间安全搜索引擎,网络空间搜索引擎,安全态势感知 - FOFA网络空间测绘系统

- Shodan Search Engine

- 360网络空间测绘 — 因为看见,所以安全

- ZoomEye - Cyberspace Search Engine

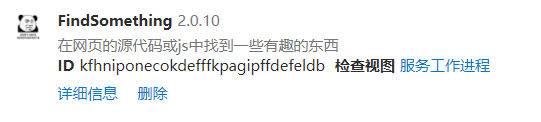

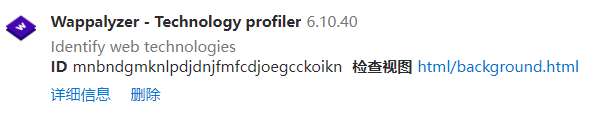

FindSomething

图11.FindSomething

在网页的源代码或js中找到一些有趣的东西,可以很方便分析源代码将URL、变量等等整理好展现出来。有一些坑爹的web项目,username和password直接保存在源代码中,使用此插件直接破防。

图12.FindSomething查看bilibili主页的效果

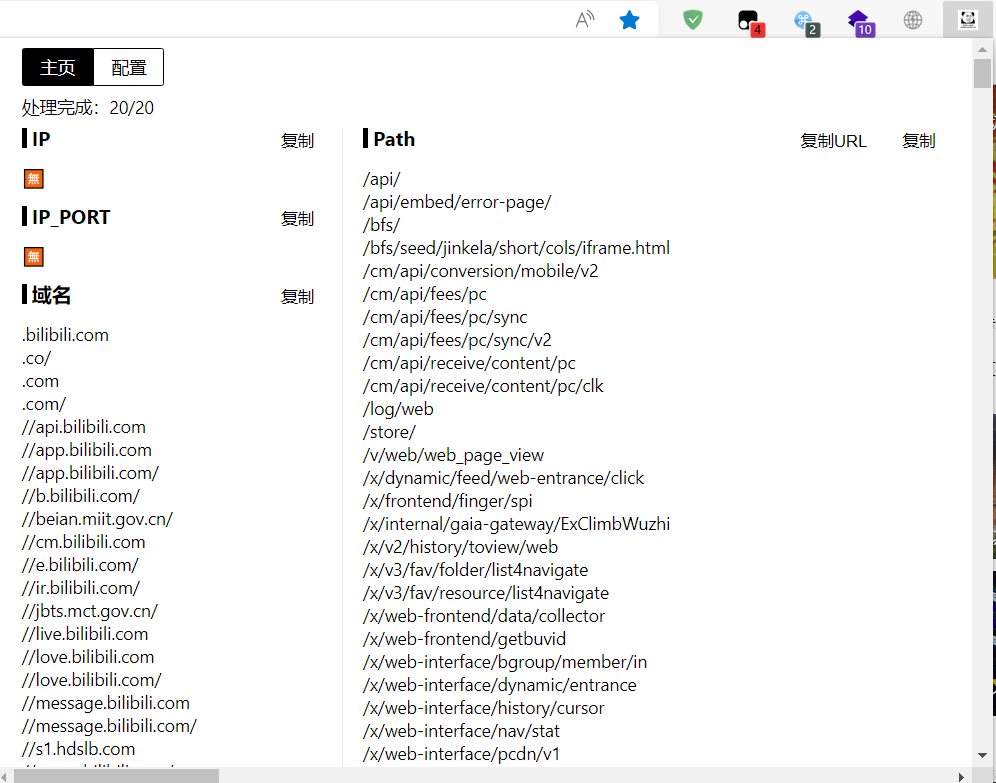

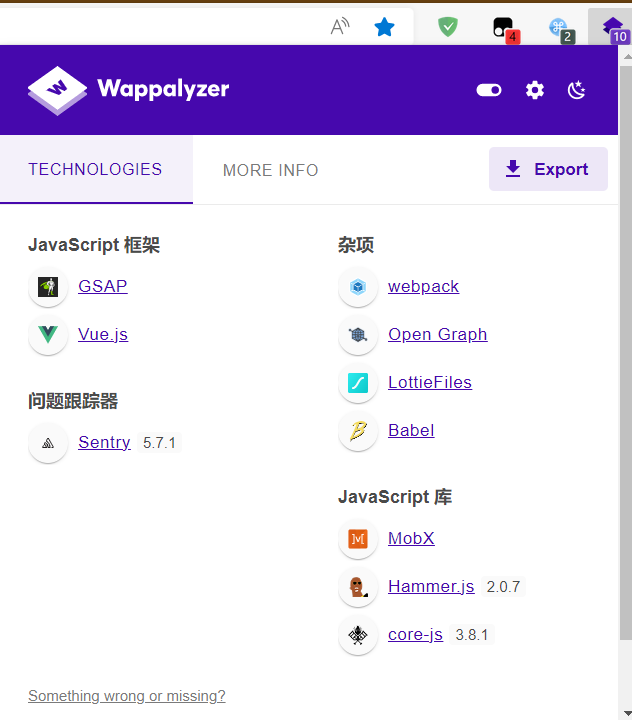

Wappalyzer - Technology profiler

图13.Wappalyzer - Technology profiler

识别当前站点使用web技术,比如后端语言、服务器中间件、前端框架之类的。耳熟能详的wappalyzer哈哈,比如已知某框架有具有某漏洞,恰好本站使用了可以方便我们“对症下药”来测试。

图14.Wappalyzer下查看bilibili站点使用技术

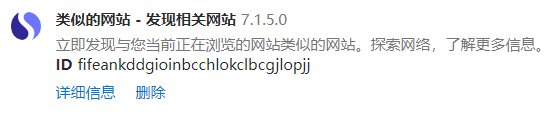

相似的网站

图15.相似的网站 - 发现相关的网站

立即发现当前正在浏览的网站类似的网站。同类型网站如果说已知当前网站有某漏洞。

图16.相似的网站查一下bilibili

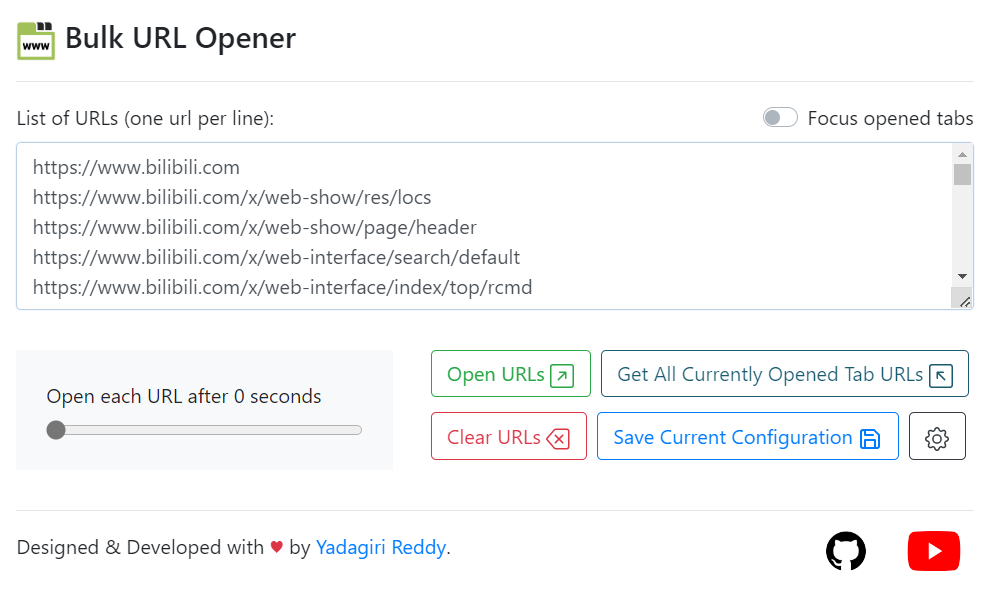

Bulk URL Opener

图17.Bulk URL Opener

可以一次性可打开多个URL,一般情况配合FindSomething使用,批量打开页面haft的url,如果某些站点有比较敏感比如admin后台直接就是在源代码中,那么就可以不攻自破。

图18.Bulk URL Opener来批量打来bilibili的url

信息篡改类

重头戏开始啦,篡改本机信息或者发送虚假报文,以实现某种目的。

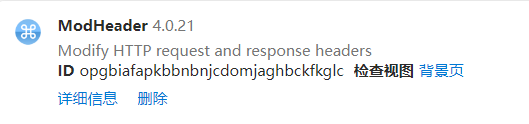

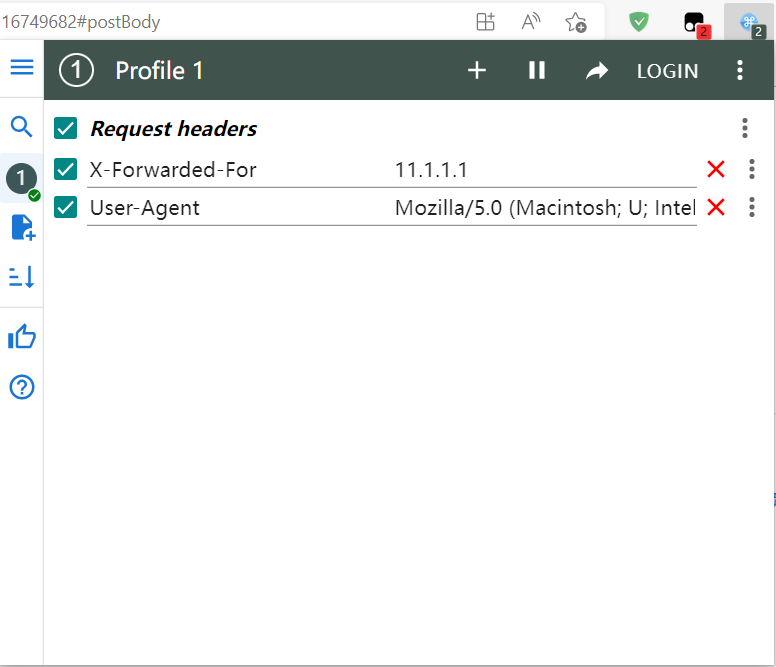

ModHeader

图19.ModHeader

Modify HTTP request and response headers,修改HTTP请求和响应标头。众所周知httphead中有不少有意义的参数,比如

- User-Agent:定义设备浏览器信息

- X-Forwarded-For:负载均衡服务器IP,某些代码如果使用http报头的ip那么就是错误的ip,某些日志系统也是会记录错误的ip。

我们可以通过此来篡改ip、设备,实现伪装。

图20.ModHeader的设置

图21.ModHeader的设置后某网站就被骗了

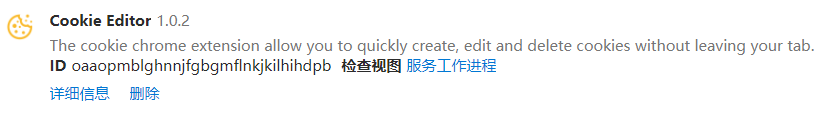

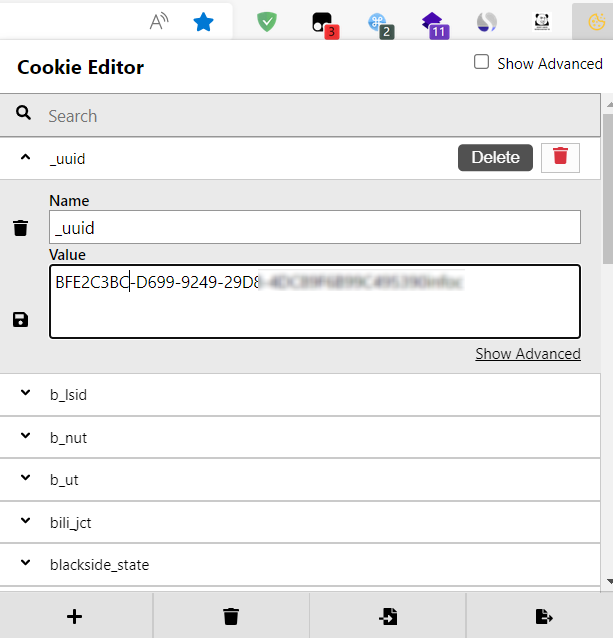

Cookie Editor

图22.Cookie Editor

可以快速创建、编辑和删除cookie。这类的软件很多,火狐浏览器可以用Cookie Quick Manager,我在Edge上找不到姑且使用此吧。

cookie是很重要的,当完成登录后一些网站会设置cookie,里面有token等信息,当我们通过某些方法获取得其他人cookie后,我们可以将我们的cookie修改为与其他人一直,实现会话的拦截,嘻嘻。

图23.Cookie Editor编辑一下吧

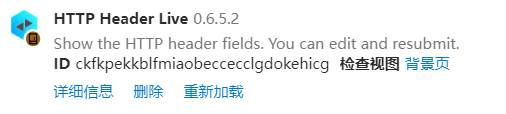

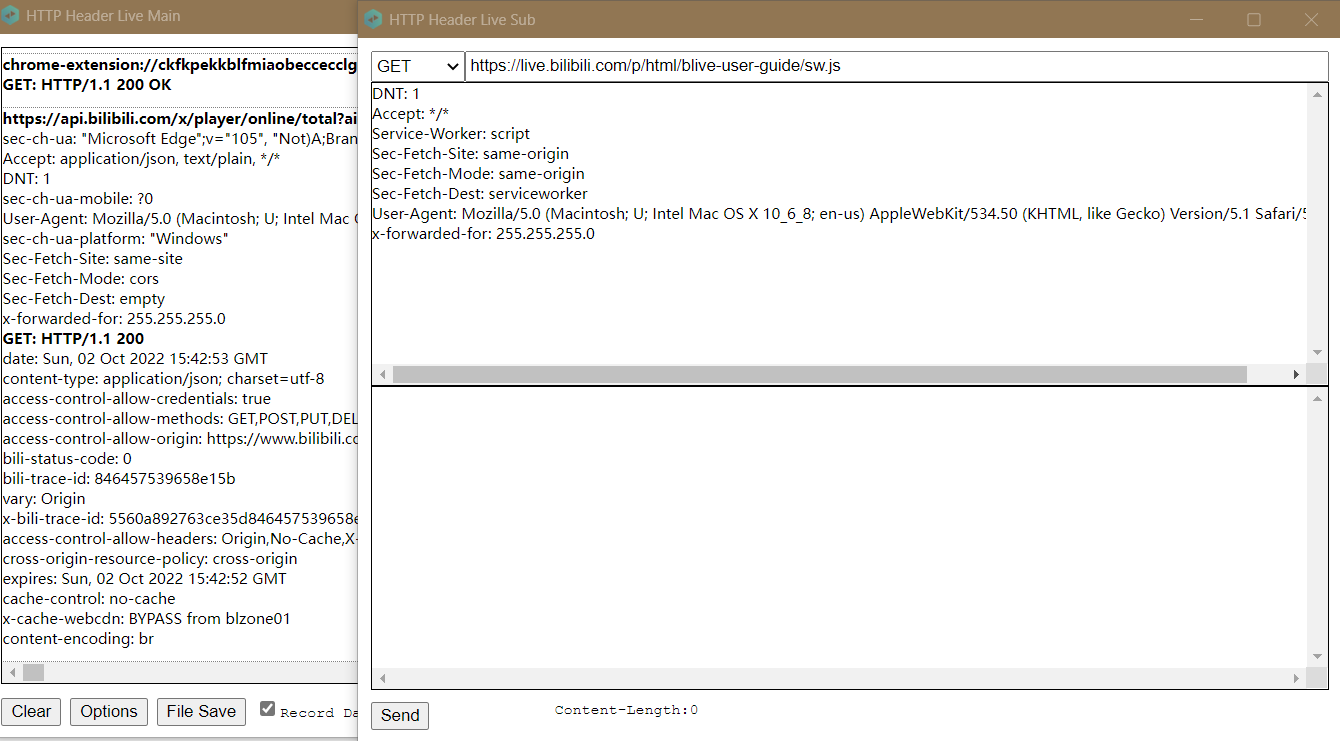

HTTP Header Live

图24.HTTP Header Live

抓包显示HTTP头字段,并且可以编辑并重发。不明觉厉,可以实现一些高端的操作,咳咳哈哈。

图25.HTTP Header Live抓包和重发

不过我用得比较少,因为这个抓包展现内容太多了,找包眼睛都花了。

辅助类

辅助类的插件可能不能不能直接发起修改和攻击,但是可以有效的降低工作量保护头发。

HackBar

图26.HackBar

用于测试Web安全性的小型工具,这个HackBar就是是神器,类似于地址栏,可以进行一些转义、常用的注入代码等。当找到注入点后,搭配此插件使用。新版本需要付费,可以用旧版本v2,界面在F12中。

图27.HackBar示意图

FeHelper(前端助手)

图28.FeHelper

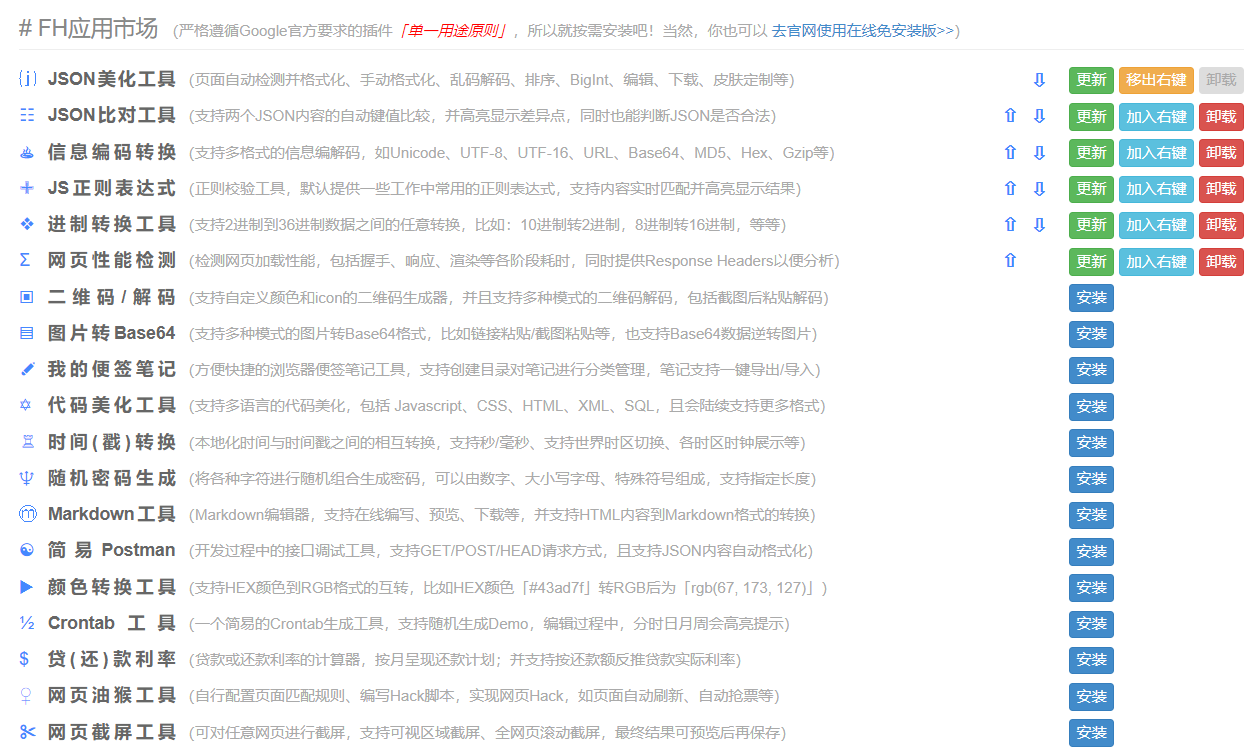

我在之前学习web时经常用到的工具,里面集成了许多功能。JSON自动格式化、手动格式化,支持排序、解码、下载等,更多功能可在配置页按需安装。

看没有格式化的json简直是折磨哈哈。

图29.FeHelper提供的功能

最后

分享就到此啦,其实不是网络安全相关,但是还是有一些蛮不错的,分享一下吧。