硬件安全与机器学习的结合

文章目录

- 1. A HT Detection and Diagnosis Method for Gate-level Netlists based on Machine Learning

- 摘要

- Introduction

- 2. 基于多维结构特征的硬件木马检测技术

- 摘要

- Instruction

- 3. A Hardware Trojan Detection and Diagnosis Method for Gate-Level Netlists Based on Different Machine Learning Algorithms

- 摘要

- Introduction

- 4. 基于节点活性的硬件木马检测方法

- 摘要

- 5. 用于检测硬件木马延时的线性判别分析算法

- 摘要

1. A HT Detection and Diagnosis Method for Gate-level Netlists based on Machine Learning

摘要

摘要-集成电路( IC )开发过程中的设计环节存在硬件木马( HT )攻击的风险,已成为硬件安全的"热点"。尽管文献中提出了一些解决方案,但仍然存在时间复杂度高、HT检测精度低和无法定位HT等局限性。

本文提出了一种新颖的基于机器学习( Machine Learning,ML )的HT检测和诊断方法,以识别在设计阶段被恶意插入到IC门级网表中的与HT相关的门/网。我们将电路划分为n个扇区,并从每个扇区的网表中提取5个HT相关的特征,以构建该扇区的五维向量。然后,利用支持向量机( support vector machine,SVM )对这n个五维特征向量进行训练,得到学习到的模型。

Introduction

本文主要针对设计时植入门级网表中的HT进行研究。根据有效阶段,这些解决方案大致可以分为两类:测试时间检测和设计时间检测。

1 )测试时间检测:这些方法利用ML来训练从IC中获得的侧信道参数,以指示IC是否感染HT [ 8 ],[ 9 ],[ 10 ],[ 11 ],[ 12 ]。然而,该技术仅对大型木马有效,且木马检测的性能依赖于特征和ML算法的选择,耗时较长。对于在设计阶段通过恶意修改电气设计文件而插入的HT,这些方法可能无法检测。

2 )设计时间检测:这些方法应用ML学习IC的结构或功能特征来识别HT相关的门/网,例如fan _ ins和fan _ outs的数量[ 13 ],[ 14 ],[ 15 ]。尽管对报告HT感染的IC有很好的效果,并且不需要测试向量,但它们无法定位HT电路插入的位置。此外,HT检测的准确性和HT相关特征的提取可能并不完善,还需要改进。

在本文中,我们提出了一种新的基于支持向量机( SVM )的HT检测和诊断方法,以识别在门级网表中恶意插入的与HT相关的门/网,并报告它们的可能位置,而不使用侧信道参数。我们首先将给定电路的门级网表划分为n个扇区。然后,我们从每个扇区的网表中提取了五个HT相关的特征,并利用它们来构建扇区的五维向量。然后,用SVM分类器对这n个五维特征向量进行训练提取训练好的模式.

本文的贡献总结如下:

1 )我们应用扇区划分技术将给定电路的门级网表划分为n个扇区。

2 )提出了5个HT相关的扇区特征,并从每个扇区的网表中提取这些特征,构建了一个HT特征数据集。

3 )提出了一种基于SVM的方法,对HT特征数据集进行训练和测试,实现对HT的检测和诊断。据我们所知,这是第一个利用ML在门级网表上同时检测和诊断HT的方法。

4 )在ISCAS ’ 85基准电路上的实验表明,与现有方法相比,本文方法可以获得更高的准确率、TPR、Precision和F-测量,并根据检测结果报告HTs可能的植入位置。

2. 基于多维结构特征的硬件木马检测技术

摘要

硬件木马是第三方知识产权(IP)核的主要安全威胁,现有的安全性分析方法提取的特征过于单一,导致 特征分布不够均衡,极易出现较高的误识别率。

该文提出了基于有向图的门级网表抽象化建模算法,建立了门级 网表的有向图模型,简化了电路分析流程;分析了硬件木马共性特征,基于有向图建立了涵盖扇入单元数、扇入 触发器数、扇出触发器数、输入拓扑深度、输出拓扑深度、多路选择器和反相器数量等多维度硬件木马结构特征;提出了基于最近邻不平衡数据分类(SMOTEENN)算法的硬件木马特征扩展算法,有效解决了样本特征集较 少的问题,利用支持向量机建立硬件木马检测模型并识别出硬件木马的特征。

Instruction

本文构建了扇入单元数、扇入触发器数、 扇出触发器数、输入拓扑深度、输出拓扑深度、选 择器数量和反相器数量的硬件木马特征。另外,本 文建立了基于图结构的电路分析模型,将门级网表 映射为有向图模型,最终形成了网表简化分析流 程。最后,提出广度优先搜索算法计算网表顶点的 硬件木马特征值得分,利用基于最近邻不平衡数据 分类算法(Synthetic Minority Oversampling Technique and Edited Nearest Neighbor, SMOTEENN)的硬件木马特征扩展算法来解决木 马特征数据集不平衡问题,借助支持向量机(Support Vector Machines, SVM)算法建立硬件木马检 测模型并检测出IP核中的硬件木马。

3. A Hardware Trojan Detection and Diagnosis Method for Gate-Level Netlists Based on Different Machine Learning Algorithms

摘要

现代集成电路的设计复杂性和外包趋势增加了对手在开发过程中植入硬件木马的机会。有效抵御这种基于硬件的安全威胁,文献中报道了许多解决方案,包括动态和静态技术。然而,仍然缺乏能够同时检测和诊断高精度、低时间复杂度HT电路的方法。因此,为了克服这些限制,本文提出了一种基于不同机器学习算法的门级网表HT检测和诊断方法。给定一个GLN,所提出的方法首先将其划分为几个电路锥,并从每个锥中提取七个HT相关特征。然后,我们对sampleGLN重复这个过程,为下一步构建数据集。然后,我们使用K-最近邻(KNN)、决策树(DT)和朴素贝叶斯(NB)对目标GLN的所有电路锥进行分类。最后,我们通过标签确定每个电路锥是否被HT植入,完成对目标GLN的HT检测和诊断。我们已经将我们的方法应用于ISCAS’85和ISCAS’89基准套件中的11个GLN。

Introduction

由于HT电路的活动将对目标IC产生额外的影响(例如,电路功能、侧通道参数),一些研究人员试图利用这些额外的影响来确定给定的IC是否被HT感染。

此类方法通常会应用测试向量来模拟或运行特洛伊木马电路,以获得几个动态IC特性,因此我们称之为动态检测。

选定的IC特征扫描可以很容易地被植入的HTs检测到,而且这种影响也很容易检测到。因此,动态方法可以实现非常高的HT检测精度。

特别地,逻辑测试(LT)和侧信道分析(SCA)是两种典型的动态HT检测方法。然而,现有的方法有几个局限性。

在本文中,我们重点研究了恶意篡改门级网表(GLN)所创建的木马。在这方面研究HT检测的研究工作通常旨在利用从给定IC的GLN中提取的结构和/或功能特征(例如,栅极或导线的数量)来识别不需要的电路。由于不需要测试载体和黄金IC,它们是静态防御策略。

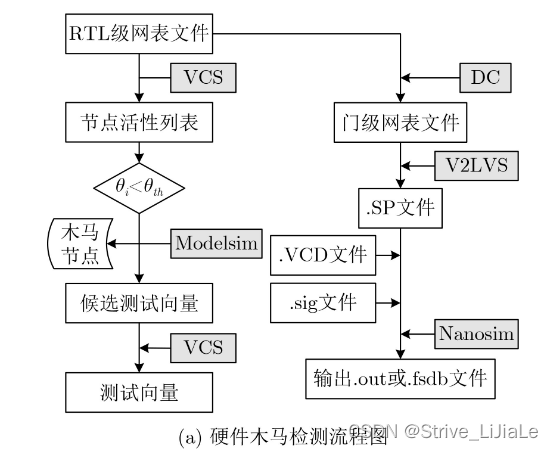

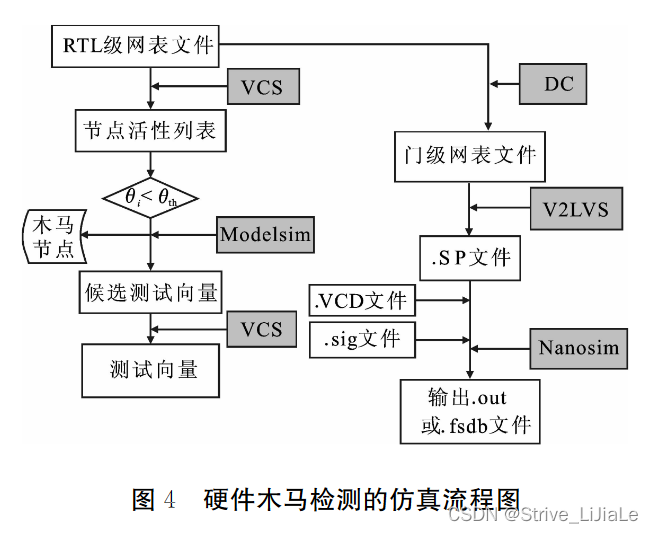

4. 基于节点活性的硬件木马检测方法

摘要

本文提出了一种基于节点活性的硬件木马检测方法,针对电路中的低活性节点生成测试向量,结合多参数 旁路检测方法,实现对硬件木马的检测。

5. 用于检测硬件木马延时的线性判别分析算法

摘要

针对芯片生产链长、安全性差、可靠性低,导致硬件木马防不胜防的问题,该文提出一种针对旁路信号 分析的木马检测方法。首先采集不同电压下电路的延时信号,通过线性判别分析(LDA)分类算法找出延时差异, 若延时与干净电路相同,则判定为干净电路,否则判定有木马。然后联合多项式回归算法对木马延时特征进行拟 合,基于回归函数建立木马特征库,最终实现硬件木马的准确识别。