创纪录的1亿RPS DDoS攻击利用HTTP/2快速重置漏洞

导语:最近,一项创纪录的DDoS攻击引起了广泛关注。攻击者利用了HTTP/2协议中的一个快速重置漏洞,发起了一系列超大规模的攻击。本文将为大家详细介绍这次攻击的背景、影响以及应对措施。

攻击背景

最近,全球范围内遭受了一系列规模空前的DDoS攻击。攻击者利用了HTTP/2协议中的一个快速重置漏洞,成功发起了大量的攻击。根据Cloudflare的报告,这些攻击中有89次超过了1亿请求每秒(RPS)。这次攻击导致了HTTP DDoS攻击流量在第三季度相比上一季度增长了65%,L3/4层的DDoS攻击也增加了14%。令人震惊的是,本季度的HTTP DDoS攻击请求总数达到了8.9万亿次,而上季度为5.4万亿次,上年第一季度为4.7万亿次,而去年第四季度为6.5万亿次。

攻击规模之巨

这次攻击利用了HTTP/2快速重置漏洞(CVE-2023-44487),该漏洞在本月初被披露。攻击者利用该漏洞针对亚马逊网络服务(AWS)、Cloudflare和Google Cloud等多家服务提供商发起了一系列DDoS攻击。Fastly在本周也披露了类似的攻击事件,该攻击的峰值流量达到了约2.5亿请求每秒,持续时间约为3分钟。

应对措施

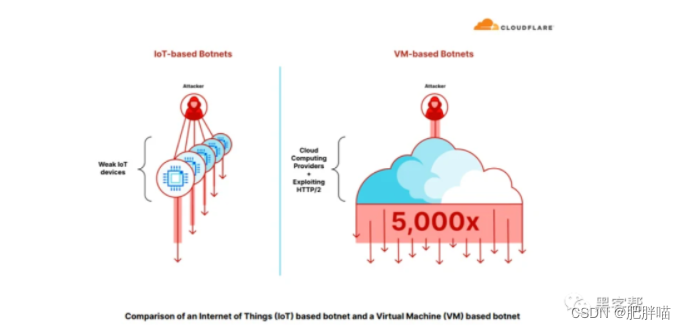

面对这样规模庞大的DDoS攻击,云安全公司Cloudflare提供了一些应对措施。首先,他们指出利用云计算平台和HTTP/2漏洞的僵尸网络可以比传统的僵尸网络节点产生多达5000倍的攻击力量。这使得攻击者能够仅凭一个由5-20万个节点组成的小型僵尸网络发起超大规模的DDoS攻击。其次,Cloudflare的报告还指出,受到HTTP DDoS攻击的行业主要包括游戏、IT、加密货币、计算机软件和电信等。而在应用层(L7)DDoS攻击的源头中,美国、中国、巴西、德国和印度尼西亚排名最高。另一方面,美国、新加坡、中国、越南和加拿大成为HTTP DDoS攻击的主要目标。

总结

Cloudflare的报告还指出,基于DNS的DDoS攻击仍然是最常见的攻击类型,占据了所有攻击的近47%。与上一季度相比,这种攻击类型增加了44%。其次是SYN洪水攻击、RST洪水攻击、UDP洪水攻击和Mirai攻击。另一个值得注意的变化是勒索DDoS攻击的减少,Cloudflare指出这是因为威胁行为者意识到组织不会支付赎金。

总之,这次创纪录的DDoS攻击引起了人们的广泛关注。面对这样规模庞大的攻击,云安全公司Cloudflare提供了一些有效的应对措施。然而,我们也需要持续关注DDoS攻击的发展趋势,加强网络安全防护,以保护我们的在线生活和业务。