密码基础知识——密码的概念与作用

密码基础知识——密码的概念与作用

- 密码的概念与作用

- 密码的概念

- 密码的重要作用

- 密码的功能

- 密码应用技术框架

- 密码应用中的安全性问题

- 密码应用安全性评估的基本原理

- 信息安全管理标准

- PDCA 管理循环

- 信息安全风险评估定义

- 信息安全风险评估的目的和用途

- 信息安全风险评估的基本要素

密码的概念与作用

密码的概念

密码是指采用特定变换的方法对信息等进行加密保护、安全认证的技术、产品和服务。

在我国,密码分为核心密码、普通密码和商用密码,其中商用密码用于保护不属于国家秘密的信息。

从内容上看,密码技术包括密码编码、实现、协议、安全防护、分析破译,以及密钥产生、分发、传递、使用、销毁等技术。典型的密码技术包括密码算法、密钥管理和密码协议。

密码的重要作用

第一, 密码是“基因”,是网络安全的核心技术和基础支撑。

第二, 密码是“信使”,是构建网络信任体系的重要基石。

第三, 密码是“卫士”,密码技术与核技术、航天技术并称为国家的三大“撒手铜”技术,是国之重器,是重要的战略性资源。

密码的功能

密码不仅用于实现信息的加密保护,还可以实现实体身份和信息来源的安全认证等功能。

信息安全的基本含义有多种定义,其中最为通用的定义是CIA,即信息安全的主要目标是保障信息的保密性(Confidentiality)、完整性(Integrity)和可用性(Availability)。

总的来说,密码可以实现信息的保密性、信息来源的真实性、数据的完整性和行为的不可否认性。

密码应用技术框架

包括:密码资源、密码支撑、密码服务、密码应用。

密码资源层提供基础性的密码算法资源,底层提供序列、分组、公钥、杂凑、随机数生成等基础密码算法;上层以算法软件、算法 IP 核、算法芯片等形态对底层的基础密码算法进行封装。

密码支撑层提供密码资源调用,由安全芯片类、密码模块类、密码整机类等各类密码产品组成,如可信密码模块、智能 IC 卡、密码卡、服务器密码机等。

密码服务层提供密码应用接口,分为对称密码服务、公钥密码服务及其他密码服务三大类,为上层应用提供数据的保密性保护、身份鉴别、数据完整性保护、抗抵赖等功能。

密码应用层调用密码服务层提供的密码应用接口,实现所需的数据加密和解密、数字签

名和验签等功能,为信息系统提供安全功能应用或服务。典型应用如安全电子邮件系统、电子

印章系统、安全公文传输、桌面安全防护、权限管理系统、可信时间戳系统等。

密码管理基础设施作为一个相对独立的组件,为上述四层提供运维管理、信任管理、设备管理、密钥管理等功能。

密码应用中的安全性问题

① 密码技术被弃用。

② 密码技术被乱用。

③ 密码技术被误用。

密码应用安全性评估的基本原理

商用密码应用安全性评估(简称“密评”)是指在采用商用密码技术、产品和服务集成建设的网络与信息系统中,对其密码应用的合规性、正确性、有效性等进行评估。

信息安全管理标准

国际上重要的信息安全管理标准有 ISO/IECTR13335、BS7799、NISTSP800系列等。其中,英国标准协会(BSI)制定的 BS7799 标准的影响力最为广泛,基本上已经成为国际公认的信息安全管理体系认证标准。

我国信息安全管理标准 GB/T22080-2016《信息技术安全技术信息安全管理体系要求》就是等同采用的国际标准 ISO/IEC27001:2013。

PDCA 管理循环

PDCA(Plan-Do-Check-Act)管理循环,即“计划一实施一检查一改进”管理循环是一种经典的信息安全过程管理方式。PDCA 管理循环由美国质量管理专家休哈特博士首先提出,由美国质量管理专家戴明采纳、宣传并获得普及,所以又称作“戴明环”。

信息安全风险评估定义

GB/T20984-2007《信息安全技术信息安全风险评估规范》对信息安全风险评估的定义是:依据有关信息技术标准,对业务和信息系统及由其处理、传输和存储的信息的保密性、完整性和可用性等安全属性进行评价的过程。

在 NISTSP800-12 中有这样的描述:“信息安全风险评估是分析和解释风险的过程,包括三个基本活动:确定评估范围和方法,搜集和分析风险相关数据,解释风险评估结果。”

信息安全风险评估的目的和用途

风险评估的目的是评价目标实体的安全风险。根据既定的风险接受准则判定风险是否被接受:对于可接受风险,只做标识、监视而不做额外控制;对于不可接受风险,采取措施将其降低到可接受程度。

信息安全风险评估的基本要素

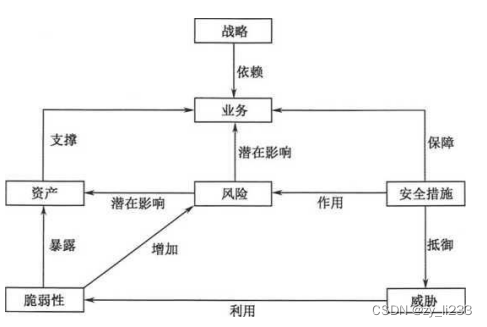

信息安全风险评估的基本要素包括资产、威胁、脆弱性、风险和安全措施。

风险评估基本要素应包括战略、业务、资产、威胁、脆弱性、安全措施和风险。