JWT令牌

JWT令牌

- 介绍

- 组成

- JWT令牌的生成和校验

- 引入依赖

- 生成令牌

- 令牌的存储

- 存

- 取

- 删

- 优点

- 缺点

介绍

令牌的本质就是一个字符串,它的实现方式有很多,今天我们来了解一个常见的实现方式:JWT令牌

组成

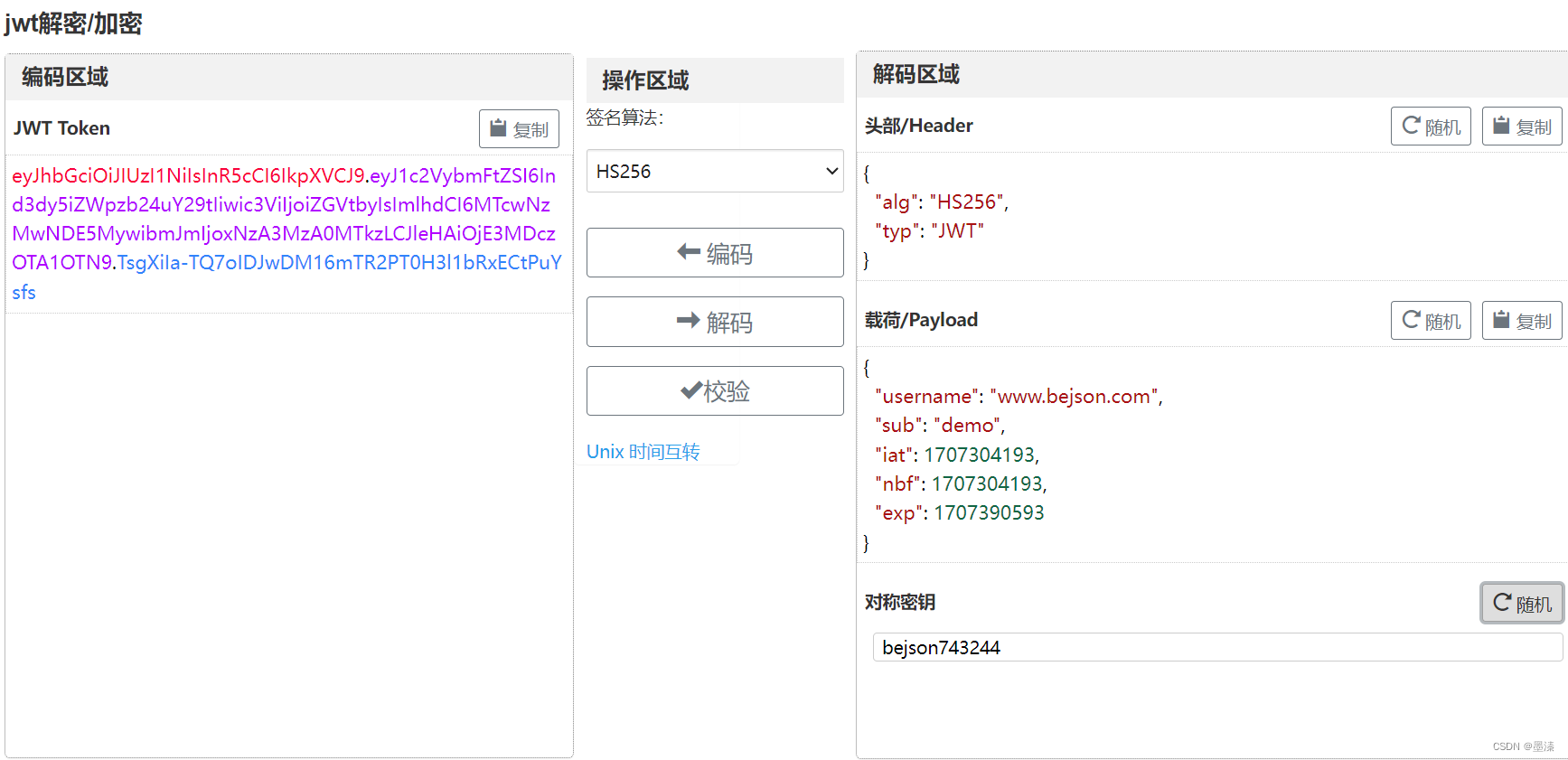

JWT由三部分组成,每个部分中间使用.来分割

- Header(头部) 头部包括令牌的类型(即JWT)及使用的哈希算法(如HMAC SHA256或RSA)

- **PayLoad(负载)**负载部分是存放有效信息的地方, 里面是⼀些自定义内容.

- **Signature(签名)**此部分用于防止 jwt 内容被篡改,确保安全性

如图:

JWT令牌的生成和校验

引入依赖

在使用JWT的相关api之前,我们需要手动在pom.xml中引入JWT的依赖

<!-- https://mvnrepository.com/artifact/io.jsonwebtoken/jjwt-api -->

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt-api</artifactId>

<version>0.11.5</version>

</dependency>

<!-- https://mvnrepository.com/artifact/io.jsonwebtoken/jjwt-impl -->

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt-impl</artifactId>

<version>0.11.5</version>

<scope>runtime</scope>

</dependency>

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt-jackson</artifactId> <!-- or jjwt-gson if Gson is

preferred -->

<version>0.11.5</version>

<scope>runtime</scope>

</dependency>

生成令牌

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.JwtParser;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.io.Decoders;

import io.jsonwebtoken.security.Keys;

import lombok.extern.slf4j.Slf4j;

import javax.crypto.SecretKey;

import java.util.Date;

import java.util.Map;

@Slf4j

public class JwtUtils {

//自定义过期时间

public static final long Expiration = 10*60*1000;

//密钥,可以通过调用genKey()来生成

private static final String secretKey = "VY0PiVCxT0esOfA93zZWcaj/Mkn4j0oivNBMmjZwFBQ=";

//通过密钥生成安全密钥

private static final SecretKey KEY = Keys.hmacShaKeyFor(Decoders.BASE64.decode(secretKey));

//生成token(令牌)

public static String getJwt(Map<String, Object> claims){

String jwt = Jwts.builder().setClaims(claims)//设置载荷部分

.setIssuedAt(new Date(System.currentTimeMillis()))//设置令牌生效的初始日期

.setExpiration(new Date(System.currentTimeMillis() + Expiration))//设置令牌的过期时间

.signWith(KEY)//设置安全密钥(签名)

.compact();//生成token

System.out.println(jwt);

return jwt;

}

//校验token

public static Claims parseToken(String token){

//解析token需要生成解析器,而生成解析器需要传入签名

JwtParser build = Jwts.parserBuilder().setSigningKey(KEY).build();

Claims body= null;

try {

//通过解析器开始解析,并获取其中的载荷

//如果解析失败,就会抛出异常

body = build.parseClaimsJws(token).getBody();

}catch (Exception e){

log.error("解析token失败,token:{}",token);

}

return body;

}

//生成密钥,因为生成签名(安全密钥)对密钥的长度有要求,因此可以通过调用JWT的api来生成密钥

public String genKey(){

Key key = Keys.secretKeyFor(SignatureAlgorithm.HS256);

String secretKey = Encoders.BASE64.encode(key.getEncoded());

System.out.println(secretKey);

return secretKey;

}

}

在上述代码中,JwtUtils 下有三个方法,分别是用于生成tokengetJwt(),解析tokenparseToken(),和生成密钥genKey()

令牌的存储

存

对于生成的token,我们可以将其传递给前端,在前端,通过localStorage.setItem来存储token

取

在前端代码中,使用localStorage.getItem来取出token,通过url的header将数据传递给后端

删

在前端代码中,通过localStorage.removeItem来将token从本地删除

优点

• 解决了集群环境下的认证问题

• 减轻服务器的存储压力(无需在服务器端存储)

缺点

需要自己实现(包括令牌的生成, 令牌的传递, 令牌的校验)