【域攻防】超级黄金票据食用指南

我不管这个世上的人怎么说我,我只想依照我的信念做事,绝不后悔,不管现在将来都一样!

1、利用域信任密钥获取目标域权限

这里环境信息为:

父域的域控:rdyx1.rdyx0.com

子域的域控:rdyx2.rdyx0.com

子域内的计算机:rdyx3.rdyx2.rdyx0.com

在子域的域控中使用 mimikatz 获取需要的信息

得到当前域的 SID 、父域的 SID 和子域域管 NTLM 哈希后,在子域的计算机中使用普通用户权限执行如下命令创建信任票据。

2、跨子域攻击父域(Sid History)

0x00 前言

黄金票据(Golden Ticket)是通过伪造域管理员权限的TGT,来换取任意服务的ST,相当于获取了域内的最高权限。

制作黄金票据的前置条件:域名称、域SID值、krbtgt账户NTLM Hash或AES 256密钥

# 获取域名称&SID值

net time /domain

whoami /user

# 获取krbtgt账户hash密码(dcsync需要域管权限、lsadump域管主机权限或者域管登录过)

mimikatz # lsadump::dcsync /user:domain\krbtgt

or

mimikatz # lsadump::lsa /user:krbtgt /inject

# 使用mimikatz制作金票并导入使用

mimikatz # kerberos::golden /admin:username /domain:domain /sid:sid /krbtgt:NTLM Hash

mimikatz # kerberos::ptt ticket.kirbi

普通黄金票据有一个作用域的限制就是票据的使用权限被限制在当前域内,不能跨域使用,而超级黄金票据打破了这一限制,提升了票据的作用域。

0x01 枚举域信任

1、使用powershell展现一个域信任关系

2、查看域内信任关系

从上面的命令可以看出来,父域和子域是存在双向的信任关系

0x02 环境准备

本地环境使用到的是windows server2016

主域:rdyx0.com

子域:rdyx1.rdyx0.com

假设已经拿到子域域控的权限,接下来我要拿父域的权限

0x03 超级黄金票据(Sid History)

Sid History攻击需要:

1、域名称(GET-ADDomain)

2、域的SID值(GET-ADDomainSID)

3、域的KRBTGT账户的hash(mimitakz)

4、伪造用户名(administrator)

5、根域EA组的ObjectID(Convert-NameToSid)

1、在子域的域控中使用 mimikatz 获取需要的信息

获取子域KRBTGT的hash

获取子域的 krbtgt 的哈希值,使用 mimikatz 即可

获取当前子域和父域的 SID 值,可以使用以下工具或命令

2、SID介绍

SID用于唯一标识安全主体或安全组,以S-1-5-21-xxx-xxx-xxx-502为例

表示字符串为SID(S)

修订级别(1)

标识符颁发机构 (5,NT Authority)

域标识符(21-xxx-xxx-xxx)

相对标识符RID(krbtgt 502)

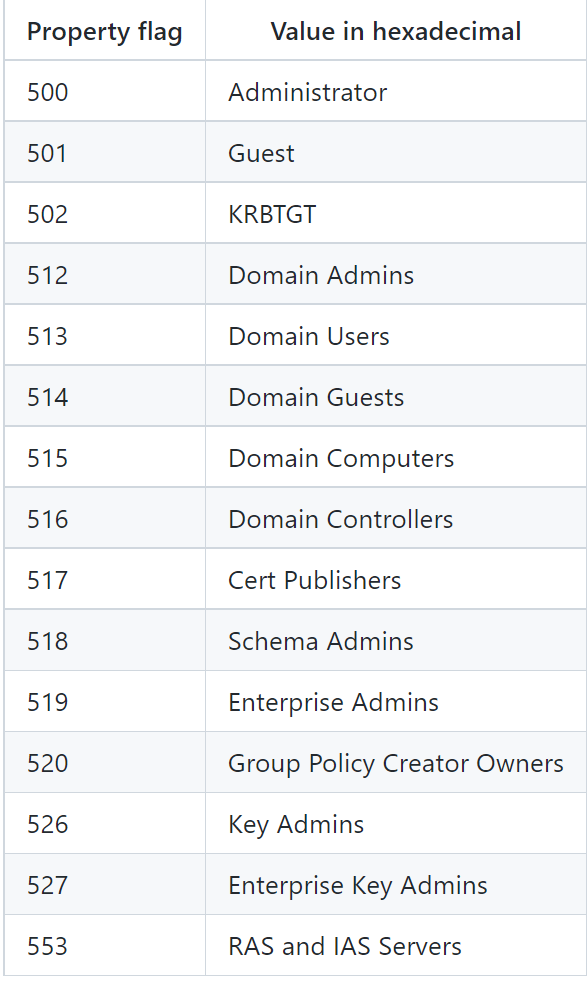

常见的SID:

而完成Sid History攻击需要修改其RID,获取到krbtgt的SID后,将502修改为519,也就是Enterprise Admins组格式:

3、使用mimikatz完成攻击

访问父域是拒绝

用主机名访问,不然会出错,访问父域成功

使用mimikatz导出根域的hash

获取某一用户的hash

4、深度利用

可以继续通过PsExec64.exe直接横向移动到域控主机或者域内其他机器,注意这里需要一个域管理员的账号,可以新建

利用过程

直接提升到system权限,查看IP确实为域控IP

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:儒道易行 拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。

CSDN:

https://rdyx0.blog.csdn.net/

公众号:儒道易行

https://mp.weixin.qq.com/mp/appmsgalbum?__biz=Mzg5NTU2NjA1Mw==&action=getalbum&album_id=1696286248027357190&scene=173&from_msgid=2247485408&from_itemidx=1&count=3&nolastread=1#wechat_redirect

博客:

https://rdyx0.github.io/

先知社区:

https://xz.aliyun.com/u/37846

SecIN:

https://www.sec-in.com/author/3097

FreeBuf:

https://www.freebuf.com/author/%E5%9B%BD%E6%9C%8D%E6%9C%80%E5%BC%BA%E6%B8%97%E9%80%8F%E6%8E%8C%E6%8E%A7%E8%80%85