高危,Laravel参数注入漏洞安全风险通告

今日,亚信安全CERT监控到安全社区研究人员发布安全通告,披露了Laravel 参数注入漏洞(CVE-2024-52301)。在受影响的版本中,Application.php 文件的 detectEnvironment 函数直接使用了 $_SERVER['argv'],但没有检查运行环境是否为 CLI。如果 register_argc_argv 设置为 on,即使是 Web 请求 $_SERVER['argv'] 也可会被填充,从而造成危险行为。攻击者可以在 URL 中构造参数从而改变框架运行环境。

亚信安全CERT建议受影响的用户将Laravel 升级至最新版本 。

Laravel 是一个开源的 PHP 框架,用于开发 Web 应用程序。它采用了 MVC设计模式,旨在简化常见的 Web 开发任务,提供易用的工具和功能,使开发人员能够更高效地构建应用程序。

漏洞编号、类型、等级

受影响版本

Laravel < 6.20.45

7.0.0 <= Laravel < 7.30.7

8.0.0 <= Laravel < 8.83.28

9.0.0 <= Laravel < 9.52.17

10.0.0 <= Laravel < 10.48.23

11.0.0 <= Laravel < 11.31.0

产品解决方案

目前亚信安全怒狮引擎已第一时间新增了检测规则,支持CVE-2024-52301漏洞的检测,请及时更新TDA产品的特征库到最新版本。规则编号:106064056,规则名称:Laravel环境变量注入漏洞(CVE-2024-52301)。

更新方式如下:

TDA产品在线更新方法:登录系统-》系统管理-》系统升级-》特征码更新;

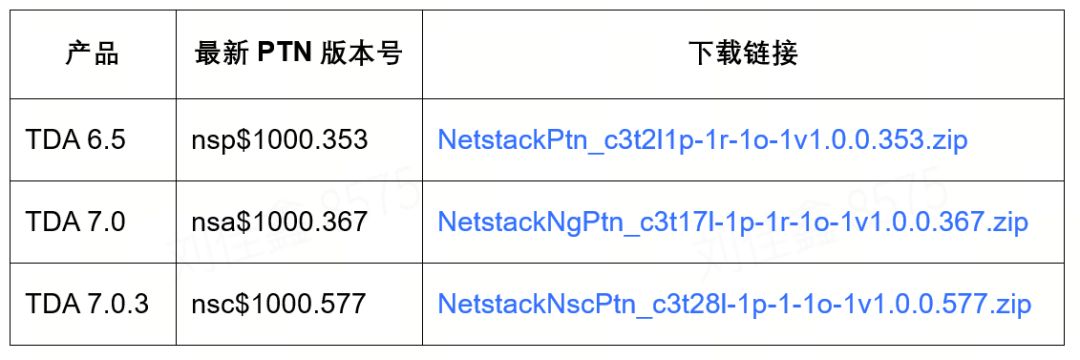

TDA产品离线升级PTN包下载链接如下:

修复建议

目前,官方已发布相关修复公告,建议受影响的用户将Laravel更新到最新版本或者到官网查询具体补丁信息。