关于网络安全攻防知识

DNS 劫持

什么是DNS劫持?

DNS劫持又叫域名劫持,(劫持了路由器或域名服务器等),篡改了域名的解析结果,使得指向该域名的IP指向IP,你想访问正经网站结果给你跳到一个不正经的网站,实现非法窃取用户信息,破坏正常网络服务。

怎么解决勒?

手动指定服务器地址,可以手动配置DNS服务器地址。可以使用公用的DNS

也可以在宽带路由器上配置DHCP服务器,在DHCP服务器中指定DNS服务器地址,所有连接到路由器的设备都将使用指定的DNS服务器地址。

公用DNS:

Public DNS:首选DNS:119.29.29.29 备用DNS:182.254.116.116

114 DNS: 首选DNS:114.114.114.114 备用DNS:114.114.115.115

BaiduDNS: 首选DNS:180.76.76.76

AliDNS: 首选DNS:223.5.5.5 备用DNS:223.6.6.6

SDNS: 首选DNS:1.2.4.8 备用DNS:210.2.4.8

Google DNS:首选DNS:8.8.8.8 备用DNS;8.8.4.4

SYN泛洪攻击:

SYN攻击利用的是TCP的三次握手机制,攻击端利用伪造的IP地址向被攻击端发出请求,而被攻击端发出的响应 报文将永远发送不到目的地,那么被攻击端在等待关闭这个连接的过程中消耗了资源,如果有成千上万的这种连接,主机资源将被耗尽,从而达到攻击的目的。

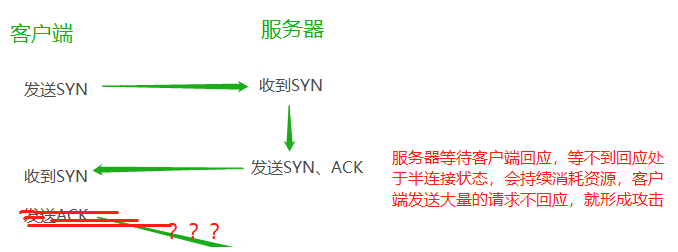

TCP SYN泛洪发生在OSI第四层,就是三次握手。攻击者发送TCP SYN,SYN是TCP三次握手中的第一个数据包,而当服务器返回ACK后,该攻击者就不对其进行再确认,那这个TCP连接就处于挂起状态,也就是所谓的半连接状态,服务器收不到再确认的话,还会重复发送ACK给攻击者。这样更加会浪费服务器的资源。攻击者就对服务器发送非常大量的这种TCP连接,由于每一个都没法完成三次握手,所以在服务器上,这些TCP连接会因为挂起状态而消耗CPU和内存,最后服务器可能死机,就无法为正常用户提供服务了。

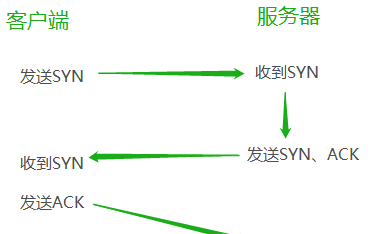

正常的三次握手

遭受攻击的三次握手

怎么解决?

对于SYN泛洪攻击的防范,优化主机系统设置是常用的手段。如降低SYN timeout时间,使得主机尽快释放半连接的占用;又比如采用SYN cookie设置,如果短时间内连续收到某个IP的重复SYN请求,则认为受到了该IP的攻击,丢弃来自该IP的后续请求报文。此外合理地采用防火墙等外部网络安全设施也可缓解SYN泛洪攻击。