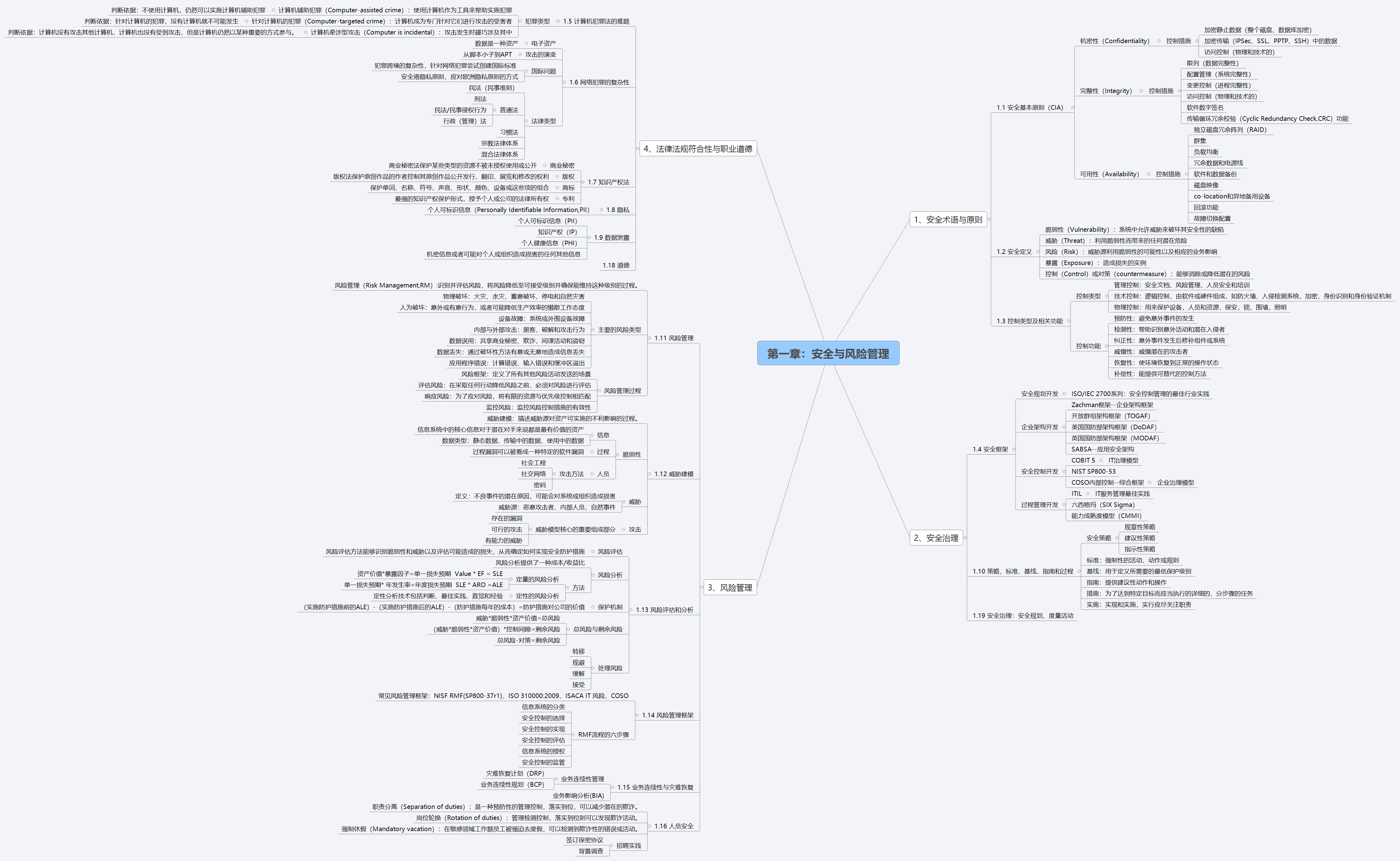

CBK1安全与风险管理

1.1 安全基本原则(CIA)

业务角度|安全专业角度 ==》保护信息CIA,不是平均,可能会有重点的方面,但是这三个要素同等重要。

机密性(Confidentiality):确保信息在存储、使用、传输过程中不会泄露给非授权用户或实体。

- 加密静止数据(整个磁盘、数据库加密)

- 加密传输(IPSec、SSL、PPTP、SSH)中的数据

- 访问控制(物理和技术的)

- 攻防⻆度分析

- 直接攻击:抓包⽹络流量,社会⼯程、肩窥、盗取密码⽂件

- 被动失误:身份验证不充分,⽂件遗留在打印机上,未锁屏以及⼀些未知原因

- 管理员的不当⾏为,安全策略中的疏漏,OWASP Top10配置有误

- 控制措施:加密、加噪、严格的访问控制、VPN、充分的⼈员培训

- 考题中传递机密性的词语:敏感性、判断⼒、关键性、隐藏、保密、隐私、隔绝、隔完整性

完整性(Integrity):确保信息在存储、使用、传输过程中不会被非授权篡改,防止授权用户或实体不恰当地修改信息,保持信息内部和外部的一致性。

- 散列(数据完整性)

- 配置管理(系统完整性)

- 变更控制(进程完整性)

- 访问控制(物理和技术的)

- 软件数字签名

- 传输循环冗余校验(Cyclic Redundancy Check,CRC)功能

- 以下三个⽅⾯:

- 防篡改:防⽌未经授权的主题进⾏修改。

- 防误改:防⽌授权主体进⾏未经授权的修改,如引⼊错误。

- 防替换:验证客体内外的⼀致性。

- 攻防⻆度分析

- 直接攻击:恶意修改交易数据,中间⼈攻击

- 被动失误:修改或删除⽂件,覆盖了重要⽂件版本

- 控制措施:⽣成SAH1或MD5等散列,特点: 单向产⽣不可逆的摘要、由变⻓数据产⽣定⻓消息、可能遭遇⽣⽇攻击之类的哈希爆破。

- 考题中传递完整性的词语:准确性、真实性、可信性、有效性、不可否认性、问责制/记账性、职责、完整性、全⾯性

可用性(Availability):确保授权用户或实体对信息及资源的正常使用不会被异常拒绝,允许其可靠而及时地访问信息及资源。

- 独立磁盘冗余阵列(RAID)

- 群集

- 负载均衡

- 冗余数据和电源线

- 软件和数据备份

- 磁盘映像

- co-location和异地备用设备

- 回滚功能

- 故障切换配置

- 攻防⻆度分析

- 直接攻击:程序员删库跑路,设备故障,DOS攻击、恶意代码

- 被动失误:delete忘记加select等各种误删误操作

- 控制措施:有⾜够的备份

- 考题中传递可⽤性的词语:可⽤性、可访问性、及时性

与之相反的DAD三元组:

泄露(Disclosure)、篡改(Alteration)、破坏(Destruction)

信息安全五要素:

保密性:要求保护数据内容不被泄漏,加密是实现机密性要求的常用手段。它是信息安全一诞生就具有的特性,也是信息安全主要的研究内容之一。更通俗地讲,就是说未授权的用户不能够获取敏感信息。对纸质文档信息,我们只需要保护好文件,不被非授权者接触即可。而对计算机及网络环境中的信息,不仅要制止非授权者对信息的阅读。也要阻止授权者将其访问的信息传递给非授权者,以致信息被泄漏。

完整性:要求保护的数据内容是完整的、没有被篡改的。常见的保证一致性的技术手段是数字签名。

它是保护信息保持原始的状态,使信息保持其真实性。如果这些信息被蓄意地修改、插入、删除等,形成虚假信息将带来严重的后果。

可用性:是指授权主体在需要信息时能及时得到服务的能力。可用性是在信息安全保护阶段对信息安全提出的新要求,也是在网络化空间中必须满足的一项信息安全要求。

真实性:即数据是可信的或真实的,并源于其声称的来源。这与完整性有关,但与验证它是否来自声称的来源更密切相关。当数据具有真实性时,接收者可以高度确信数据来自其声称的来源,并且在传输(或存储)过程中没有发生变化。

不可否认性:指通信双方在信息交互过程中,确信参与者本身,以及参与者所提供的信息的真实同一性,即所有参与者都不可能否认或抵赖本人的真实身份,以及提供信息的原样性和完成的操作与承诺。使用不可否认功能,虽然不能防止通信参与方否认通信交换行为的发生,但是能在产生纠纷时提供可信证据,有利于纠纷解决。网络环境中的不可否认可以分为起源的不可否认和传递的不可否认,主要通过数字签名技术实现。

1.2 安全定义

脆弱性(Vulnerability):系统中允许威胁来破坏其安全性的缺陷

威胁(Threat):利用脆弱性而带来的任何潜在危险

风险(Risk):威胁源利用脆弱性的可能性以及相应的业务影响

暴露(Exposure):造成损失的实例

控制(Control)或对策(countermeasure):能够消除或降低潜在的风险各种安全组件之间的关系:

正确使用了安全术语“漏洞”、“威胁”、“风险”和“对策”:可能存在威胁,但除非您的公司有相应的漏洞,否则公司不会暴露,也不是漏洞。如果漏洞确实存在于环境中,则会应用对策来降低风险

安全性具有功能要求和保证要求,前者定义了产品或系统的预期行为,后者建立了对整个已实施产品或系统的信任。

1.3 控制类型

控制措施分类:

按类别(物理、逻辑|技术、行政(管理))

管理控制:安全文档、风险管理、人员安全和培训

技术控制:逻辑控制,由软件或硬件组成,如防火墙,入侵检测系统,加密,身份识别和身份验证机制

物理控制:用来保护设备,人员和资源,保安,锁,围墙,照明按功能分(预防 、检测、恢复、威慑、指引、补偿、保护)

纵深防御体系:

特定于系统的策略是管理层为保护单个系统而设计的技术指令。它们可以概述应如何访问系统或应如何在特定系统上培训用户。

1.4 安全框架

安全计划是由很多实体构成的框架:逻辑、管理和物理的保护机制、程序、业务过程和人,这一切一起工作为环境提供一个保护级别。

ISO/IEC 2700系列:安全控制管理的最佳行业实践

27001 体系建设--管理系统要求

27002 最佳实践—怎么做

27003 实施指南

27004 测量标准

27005 风险管理标准

27007 审计

27015 金融行业

27031 业务连续性

27799 医疗机构ISO 31000:2018 风险管理指南

企业架构开发:Zachman框架--企业架构框架 、开放群组架构框架(TOGAF)、美国国防部架构框架(DoDAF)、英国国防部架构框架(MODAF)、SABSA--应用安全架构

Zachman:Zachman 框架是一个二维模型,它使用了6个基本的疑问词(什么、如何、哪里、谁、何时、为何)和不同的视知观点(计划人员、所有者、设计人员、建设人员、实施人员和工作人员)二维交叉,它给出了企业的一个整体性理解。

TOGAF(The Open Group Architecture Framework)架构允许技术架构设计师从企业的不同视角(业务、数据、应用程序和技术)去理解企业,以确保开发出环境及组件所必需的技术,最终实现业务需求。

SABSA是是一个分层模型,它在第一层从安全的角度定义了业务需求。

ToGAF:可以用它来开发其它架构(业务、数据、技术等) DoDAF:美国国防部,实现互操作性 MoDAF:英国国防部

安全控制架构

COSO内部控制-集成框架

COBIT v5 (Control Objectives for Information and related Technology,信息及相关技术的控制目标)提供IT企业治理的框架,安全合规审计

NIST SP 800-53、安全控制开发:COBIT

安全流程管理架构:ITIL IT服务管理最佳实践、六西格玛(SIX Sigma) 、能力成熟度模型(CMMI)

ITIL一种以流程为基础、以客户为导向的IT服务管理指导框架

Six Sigma流程改进方法论 识别过程中的缺陷,进行改进

CMMI能力成熟度模型集成(Capability Maturity Model Integration,CMMI)标准化方式改进组织的开发过程

安全计划的能力成熟模型

| 0级 | 无管理 | 无过程 | 无评估 |

| 1级 | 过程不可预测 | 临时和紊乱 | 被动行为 |

| 2级 | 过程可重复 | 未成熟且开发中 | 为IT涉及的安全 |

| 3级 | 过程可定义 | 文档化和充分沟通 | 过程可定义 |

| 4级 | 过程可管理 | 可监控和可测量 | 安全和映射的业务目标 |

| 5级 | 过程可优化 | 自动化实践 | 结构化和企业范围 |

安全策略的基本组成部分是范围、职责、目的、合规与执行

1.5 计算机犯罪法的难题

犯罪类型:

计算机辅助犯罪(Computer-assisted crime):使用计算机作为工具来帮助实施犯罪

判断依据:不使用计算机,仍然可以实施计算机辅助犯罪,如攻击竞争对手,商业间谍获取机密商业数据

针对计算机的犯罪(Computer-targeted crime):计算机成为专门针对它们进行攻击的受害者

判断依据:针对计算机的犯罪,没有计算机就不可能发生,如DDOS、捕获密码、安装恶意软件和rookit等

计算机牵涉型攻击(Computer is incidental):攻击发生时碰巧涉及其中

判断依据:计算机没有攻击其他计算机,计算机也没有受到攻击,但是计算机仍然以某种重要的方式参与。Enticement:引诱是打击犯罪的一种合法和道德方法。通常,公司会在网络中放置蜜罐系统,这些系统在攻击者看来就像功能系统一样。公司记录试图访问此设备的攻击者是合法的。

Entrapment:诱捕是非法和不道德的。它涉及诱骗潜在的攻击者犯罪。例如,如果一家公司向攻击者提供了一个看似无辜的机会,但在采取行动时,将入侵者带到未经授权的区域,这就是诱捕。

记录计算机支持和操作活动和过程的主要原因包括以下所有原因,但以下哪一项除外?

满足和满足基于特定合规法规的审计要求。

1.6 网络犯罪的复杂性

电子资产

数据是一种资产

攻击的演变

从脚本到APT

国际问题

犯罪跨境的复杂性,针对网络犯罪尝试创建国际标准

安全港隐私原则,应对欧洲隐私原则的方式

法律类型

民法(民事准则):欧洲大陆国家使用的法律体系,基于准则而非优先权,基于规则的法律,而不是基于程序的法律。

普通法:优先权自上而下,基于对法律的先前解释。

刑法:坐牢。

民法/民事侵权行为:常常规定有责任的一方向受害方进行赔偿

行政(管理)法:监管表现和行为的规范标准。

习惯法:主要处理个人行为和行为模式。

宗教法律体系:基于该地区的宗教信仰。

混合法律体系:最常见的是由民法和普通法组成。

1.7 知识产权法

商业秘密

公司保密的,带来竞争优势的信息,如产品配方、程序源代码、加密算法

商业秘密法保护某些类型的资源不被未授权使用或公开

版权

版权法保护原创作品的作者控制其原创作品公开发行、翻印、展览和修改的权利(保护创意,死后70年)

商标

保护单词、名称、符号、声音、形状、颜色、设备或这些项的组合(10年保护期,美国是5~6年)

专利

最强的知识产权保护形式,授予个人或公司的法律所有权,如药品配方和加密算法。(批准之日20年)BSA:商业软件联盟、FAST 反软件盗窃联盟

1.8 隐私

个人可标识信息(Personally Identifiable Information,PII)

CPO保护个人信息。

1974联邦隐私方案、PCIDSS支付卡行业数据安全标准

1999年格雷姆-里奇-比利雷方案允许金融结构与第三方共享个人信息

1.9 数据泄露

个人可标识信息(PII)

知识产权(IP)

个人健康信息(PHI)

机密信息或者可能对个人或组织造成损害的任何其他信息

1996经济间谍法

GDPR 保护的隐私数据类型不包含犯罪记录。

1.10 策略、标准、基线、指南和过程

方针:由组织的高级管理者发布,关于信息安全最一般性的声明。

安全策略:高级管理层的一份全面声明

规章性策略

建议性策略

指示性策略

标准:强制性的活动、动作或规则

基线:用于定义所需要的最低保护级别

指南:提供建议性动作和操作

措施:为了达到特定目标而应当执行的详细的、分步骤的任务

实施:实现和实施,实行应尽关注职责

流程:所有的人员都必须遵循的具体操作。

11-14 风险管理

1.风险的定义

风险管理是信息安全管理的核心;维度:组织和由业务的角度、信息系统安全的角度

风险的定义:在信息安全领域,信息资产遭受到破环(一个事件|客观性),会给企业带来负面的影响以及一种潜在的可能性(评价)==》风险

风险=资产*脆弱性*威胁 ==》资产遭受破坏(指的是资产上存在漏洞,被威胁(威胁主体+威胁动作)给利用)|评价结果的影响大小以及结果发生的可能性

风险1:SQL注入风险,级别:高 ==》 web 应用上有注入漏洞,该漏洞被攻击者用SQL注入攻击利用了,造成核心数据丢失以及发生丢失的可能性很高,所以认为SQL注入风险是高危风险==》影响为什么高?1、数据是核心数据 2、由于漏洞是一个高危漏洞,业务放在互联网上,所以漏洞被利用的可能性极很高。

风险管理最终为了什么?其实就是为了把风险降到一个可接受的水平。

风险管理(Risk Management,RM):识别并评估风险,将风险降低至可接受级别并确保能维持这种级别的过程。

风险评估方法能够识别脆弱性和威胁以及评估可能造成的损失,从而确定如何实现安全防护措施

FMEA 失效模型和影响分析:

- 从系统或控件的框图开始。

- 考虑如果关系图的每个块都失败会发生什么。

- 绘制一个表格,其中将故障与其影响配对,并评估影响。

- 纠正系统的设计,并调整工作台,直到不知道系统有不可接受的问题

FRAP 在探索定性风险评估过程,以便对方法的不同方面和变化进行测试。这种方法的目的是为一个组织提供一种手段,以决定在特定情况下必须采取何种行动来处理各种问题。

2.风险评估和风险处置

风险识别和评估:识别、评估、给出处置建议 ===》风险处置 BCP===》BIA:MTD===》制定保证业务持续的策略

风险分析方法:

定量的风险分析:提供正式的成本/收益分析。

资产价值*暴露因子=单一损失预期 Value * EF = SLE

单一损失预期* 年发生率=年度损失预期 SLE * ARO =ALE

定性的风险分析

定性分析技术包括判断、最佳实践、直觉和经验

定性或定量方法没有真正的标准。任何风险分析中最关键的要素是使用正确的数据做出最佳业务决策。资产价值*暴露因子=单一损失预期 Value * EF = SLE

单一损失预期* 年发生率=年度损失预期 SLE * ARO =ALE

(实施防护措施前的ALE)-(实施防护措施后的ALE)-(防护措施每年的成本)=防护措施对公司的价值

威胁*脆弱性*资产价值=总风险

(威胁*脆弱性*资产价值)*控制间隙=剩余风险

总风险-对策=剩余风险

什么是风险管理?识别风险+评估风险+控制风险+可接受风险 == 风险管理机制

识别风险:识别信息资产+识别威胁+识别弱点+现有控制措施

评估风险:损害影响程度+发生的可能性=概率(数值)

控制风险:根据高层的风险偏好程度,进行控制风险(风险降低、转移(外包、保险)、规避(放弃业务)、接受(什么措施都不做)),投钱投人作处理这风险,投多少钱是合理的?ALE就是每年对于风险投入的预算。

可接受风险水平:残余风险可接受。

3.威胁建模

为什么要做危险建模?威胁建模是风险管理中的一个特殊场景;威胁是一个外因,所以我们可以站在外因的角度,来看待风险

4.法律、合规、道德、意识培训教育

知识产权:商业秘密VS专利、版权VS许可、商标

隐私法律:GDPR、OECD

isc2道德规范:保护社会、人民与基础设施;保持光明磊落、城市、公正、负责人与合法的态度;向负责人提供高质量的服务;促进和保护行业发展

15 BCP&DRP

1.管理和技术的关系|BCP vs DRP 的关系

BCM(业务)=BCP(管理)+DRP(技术)|灾难(对业务产生影响的事件)出现的时候,如何保证业务持续运行的一个解决方案过层;~~治理管理和技术的关系

BCP:规划和设计相关的框架和流程来保障业务的持续运行

DRP:系统被事件影响以后,如果保证系统还能够持续的支持业务员==》流程承接于BCP

2、如何开展BCP开发BCP

标准参考:NIST 、ISC

安全计划(安全框架规划和设计)的关系,BCP是安全计划的一部分;较高的层面,自上而下的,必须得到管理层支持

初始阶段:团队(管理层参与和各个业务团队的关键人、协调员);目标和范围、委派职责(资源、人力)、宣贯(意识培训)、业务影响分析:保证持续的优先级、为指定策略提供决策(方向)

策略制定和实施阶段:制定一个灾难备份和恢复的策略(DRP)《=提供资源——重点是人力资源,不是经济资源

计划编制阶段:文档

培训(针对特定人群)、测试(DRP)和持续改进计划

3.业务影响分析(BIA)

风险评估=》风险值大小=》处置风险的建议

业务影响分析=》MTD(最大容忍中断事件,如:容忍2小时)、已有的安全措施|RTO(恢复时间目标)RPO(恢复数据目标)=》制定备份和恢复的策略(处置灾难|事件的建议)

最高可承受的停机时间(MTD)

恢复时间目标(RecoveryTime Object,RTO):从灾难恢复所花费的时间。

工作恢复时间(Work Recovery Time,WRT):在RTO已经超时后整个MTD值的剩余。

恢复点目标(Recovery Point Objective,RPO):同一场灾难中可容忍的数据丢失量,用时间表示。

业务影响分析(Business Impact Analysis,BIA)的三个主要目标是:优先级排序、停机时间预估和资源需求。考虑到BIA的重点是业务流程,业务影响分析应该强调依赖关系。

设施恢复--异地租用设施:

完备场所(hot site):几个小时就可以投入运行,最昂贵。

基本完备场所(warm site):只进行部分配置,提供一个配备一些外网设施的备用设施。

基础场所(cold site):提供基本环境、电路、空调、管道和地板,但不提供设备或其他服务,空数据中心,最便宜。

互惠协议:与其他异地选择相比,这种方法更便宜,但会面临很多问题。

冗余场所:完全的可用性、可即刻投入使用和受组织的完全控制,最昂贵的备份设施选项。

滚动完备场所或移动完备场所:大型卡车移动的数据中心。

多处理中心:在世界各地拥有不同的设施。

数据备份方案:

完全备份:对所有数据进行备份。 1-0

差量备份:对最近完全备份以来发生变化的文件进行备份。 不改变档位1

增量备份:对最近完全备份或增量备份以来发生改变的所有文件进行备份。 1-0

电子备份解决方案:

磁盘映像(disk duplexing):两个或多个硬盘保存完全相同的数据。

电子传送(electronic vaulting):在文件发生变化时进行备份,再定期将它们传送到一个异地备份站点。

电子链接:为实现备份而向异地设施传送批量信息的方法。异地备份方式。

远程日志(remote journaling):离线数据传输方法,只将日志或事务日志传送到异地设施,而不传送文件。数据库备份方式。

磁带传送:数据备份到磁带上,手动运输到异地设施。自动磁带传送技术,数据通过一条串行线路传送到异地设施的备份磁带系统。

同步复制:实时复制

异步复制:数据复制不同步

磁带恢复:对恢复时间要求不高。

高可用性:

冗余、容错和故障转移技术

数据可通过磁带、电子传送、同步或异步复制或者RAID来进行恢复。

处理能力可通过群集、负载均衡、镜像、冗余、容错技术来恢复。事件处理的主要目标是遏制和修复事件造成的任何损害,并防止任何进一步的损害。

1.17 人员安全

职责分离(Separation of duties):是一种预防性的管理控制,落实到位,可以减少潜在的欺诈。知识分割与双重控制是职责分离的两种方式。

岗位轮换(Rotation of duties):管理检测控制,落实到位则可以发现欺诈活动。减少合谋而采取的最佳实践。

强制休假(Mandatory vacation):在敏感领域工作额员工被强迫去度假,可以检测到欺诈性的错误或活动。

1.18安全治理

1.什么是安全治理

一个解决方案;协调相关方,来通过一些系列步骤来达到相应的目标的活动(实践);治理是站在一个比较高的层面,来保障业务持续运行

管理:目标、指定相关的策略、组织人员职责、指导和监督=框架规划和设计

管理活动在不通人员的角度问题:管理层角度、安全专业的角度

治理==》站在安全专家管理角度,来开展安全框架规划和设计==》 安全管理计划

如何做:理解企业的目标、制定一个框架(蓝图)、差距分析(风险评估)|制定实施策略(重点举措)、持续的评审和改进

框架(蓝图):参考最佳实践(企业、目标控制、管理控制、运营控制)

2.安全策略(policy)

如何开展一些活动所要去依据的方法

依据的这套方法:长期战略(strategy)|中短期战术和操作==》安全策略(policies、方针)|标准、规范、指南|操作|日志

3.组织角色、个人|职责

管理层:承担最终的安全责任、可以委派

数据拥有者:对所拥有的数据,承担相关责任

安全专家:支持策略的职责:制定、保障策略能够执行

应尽职责、应尽关注

谨慎考虑/恪尽职守

应尽关注/应有的谨慎 Due Care

- 具有相同训练经历和经验的⼈,在给定的情况下所应达到的谨慎。

- 个⼈或组织的法律责任被认为是⾏驶应有的谨慎。

- 只是开展⼀系列活动来维持应尽职责的⼯作,如打补丁。

尽职调查 Due Diligence

- ⼀种对应有谨慎的管理推动⾏为。

- 是制定计划、策略和流程来保护组织的利益,如研究漏洞。

1.19 道德

(ISC)2 职业道德规范

保护社会、公共利益与基础设施,赢得必要的公众信心与信任

行事端正、诚实、公正、负责、守法

勤奋尽责、专业胜任

推动行业发展、维护职业声誉

组织的道德规范

计算机道德十诫:

不得使用计算机伤害他人

不得干预其他人的计算机工作

不得窥探其他人的计算机文件

不得使用计算机进行盗窃

不得使用计算机提交伪证

不得复制或使用尚未付款的专利软件

在未获授权或未提交适当赔偿的前提下,不得使用他人的计算机资源

不得盗用他人的知识成果

应该考虑你所写的程序或正在设计的系统的社会后果

在使用计算机时,应考虑尊重人类

RFC1087:被称为“道德与Internet”,概述了IAB人为的不道德和不可接受的行为相关的概念:

故意寻求访问未获授权的Internet资源

破坏Internet的使用

通过有目的的行为浪费资源(人、容量和计算机)

破坏计算机信息的完整性

危害他人的隐私安全

在进行Internet范围的实验时出现过失

企业道德标准

Fail Safe:针对⼈,失败情况下保障⼈员安全,如:机房⻔对外开 Fail Secure:针对系统、服务,失败情况下保障系统安全,如:被⿊客攻击后关闭外部访问。

CBK1知识点:

参考资料:

GDPR核⼼要点: 【转】深度整理 | 欧盟《一般数据保护法案》(GDPR)核心要点_51CTO博客_欧盟《一般数据保护条例》 数据出境安全评估办法:数据出境安全评估办法_国务院部门文件_中国政府网 (ISC)²职业道德规范:ISC2中文官方网站 | ISC2职业道德规范 关于BCM/BCP/DRP:BCM-BCP-DRP-运维管理之故障管理——故障的分类与处理流程-CSDN博客 OWASP Top10 2021:OWASP—Top10(2021知识总结)_owasp top 10-CSDN博客 值得推荐的11种流⾏的渗透测试⼯具:https://www.51cto.com/article/656133.htm