网络安全加解密原理

目录

- 网络安全背景

- 数据加密算法

- 普通算法

- 对称加密

- 非对称加密

- 总结

- 如何安全获取公钥

- Openssl软件

- openssl实践

- openssl命令行

- Nginx部署https

- 部署https实践

- 使用腾讯云获取证书

网络安全背景

网络就是实现不同主机之间的通讯。网络出现之初利用TCP/IP协议簇的相关协议概念,已经满足了互连两台主机之间可以进行通讯的目的,虽然看似简简单单几句话,就描述了网络概念与网络出现的目的,但是为了真正实现两台主机之间的稳定可靠通讯,其实是一件非常困难的事情了,如果还要再通讯的基础上保证数据传输的安全性,可想而知,绝对是难上加难,因此,网络发明之初,并没有太关注TCP/IP互联协议中的安全问题。

对于默认的两台主机而言,早期传输数据信息并没有通过加密方式传输数据,设备两端传输的数据本身实际是明文的,只要能截取到传输的数据包,就可以直接看到传输的数据信息,所以根本没有安全性可言。

数据加密算法

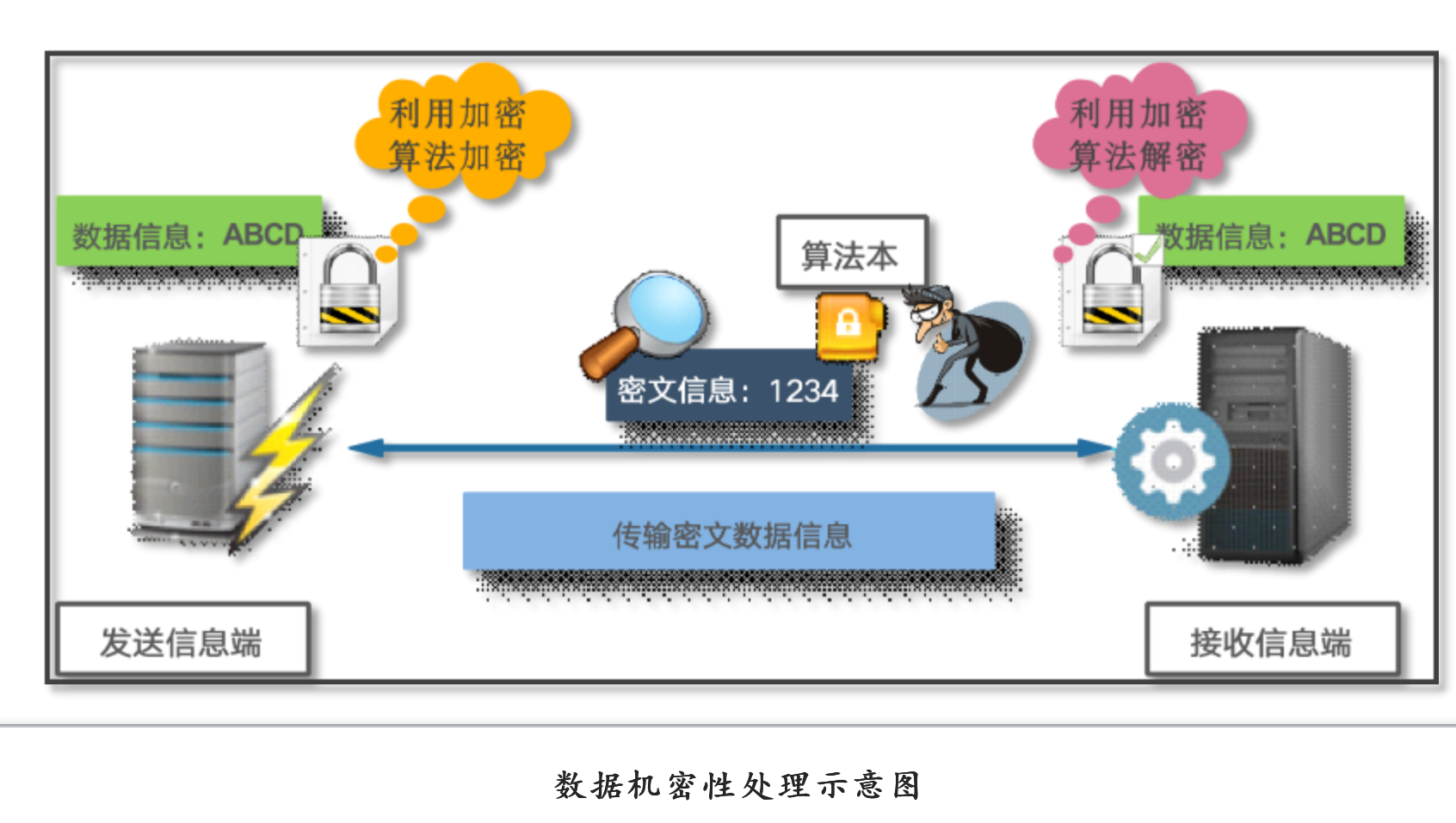

网络安全涉及很多方面,而网络数据的安全传输通常会面临以下几方面的威胁:

1.数据窃听与机密性: 即怎样保证数据不会因为被截获或窃听而暴露。

2.数据篡改与完整性: 即怎样保证数据不会被恶意篡改。

3.身份冒充与身份验证: 即怎样保证数据交互双方的身份没有被冒充。

针对以上几个问题,可以用以下几种数据加密方式来解决(每种数据加密方式又有多种不同的算法实现):

| 数据加密方式 | 描述 | 主要解决的问题 | 常用算法 |

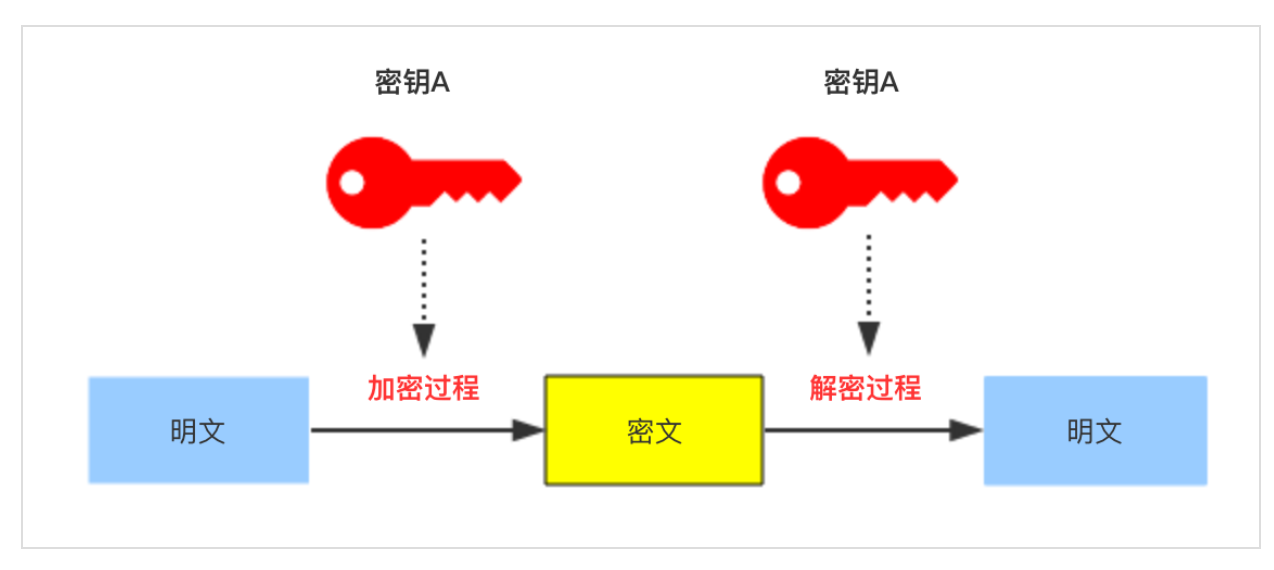

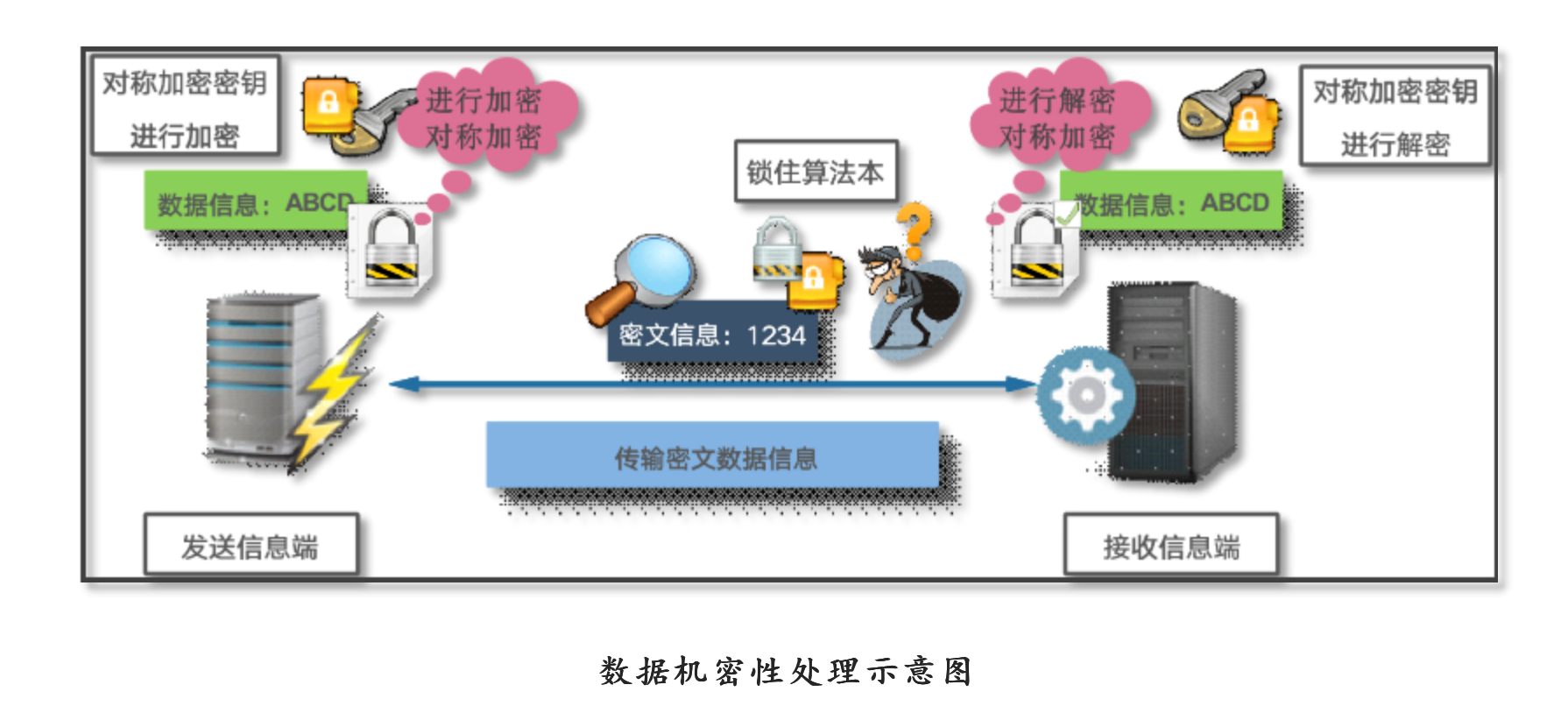

| 对称加密 | 指数据加密和解密使用相同的密钥 | 数据的机密性 | DES,AES |

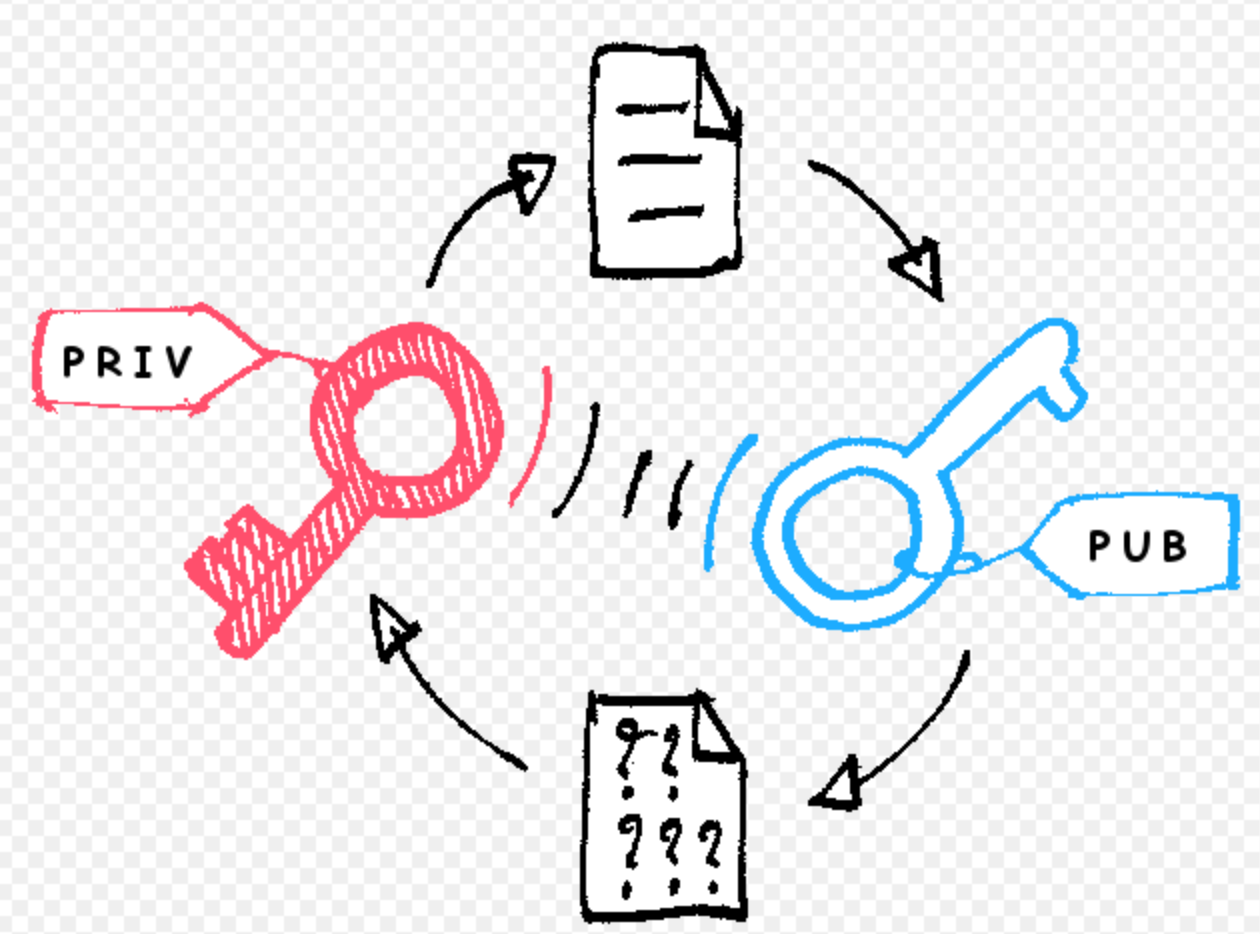

| 非对称加密 | 也叫公钥加密,指数据加密和解密使用不同的密钥-密钥对 | 身份验证 | DSA,RSA |

| 单向加密 | 指只能加密数据,而不能解密数据 | 数据的完整性 | MD5,SHA系列算法 |

普通算法

| 1 2 3 4 |

|

对称加密

| 1 2 3 4 5 6 7 |

|

非对称加密

| 1 2 3 4 5 6 |

|

常用的非对称假面算法有:RSA,ECC,Diffie-Hellman,El Gamal,DSA(数字签名用)

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 |

|

总结

| 1 2 3 4 5 |

|

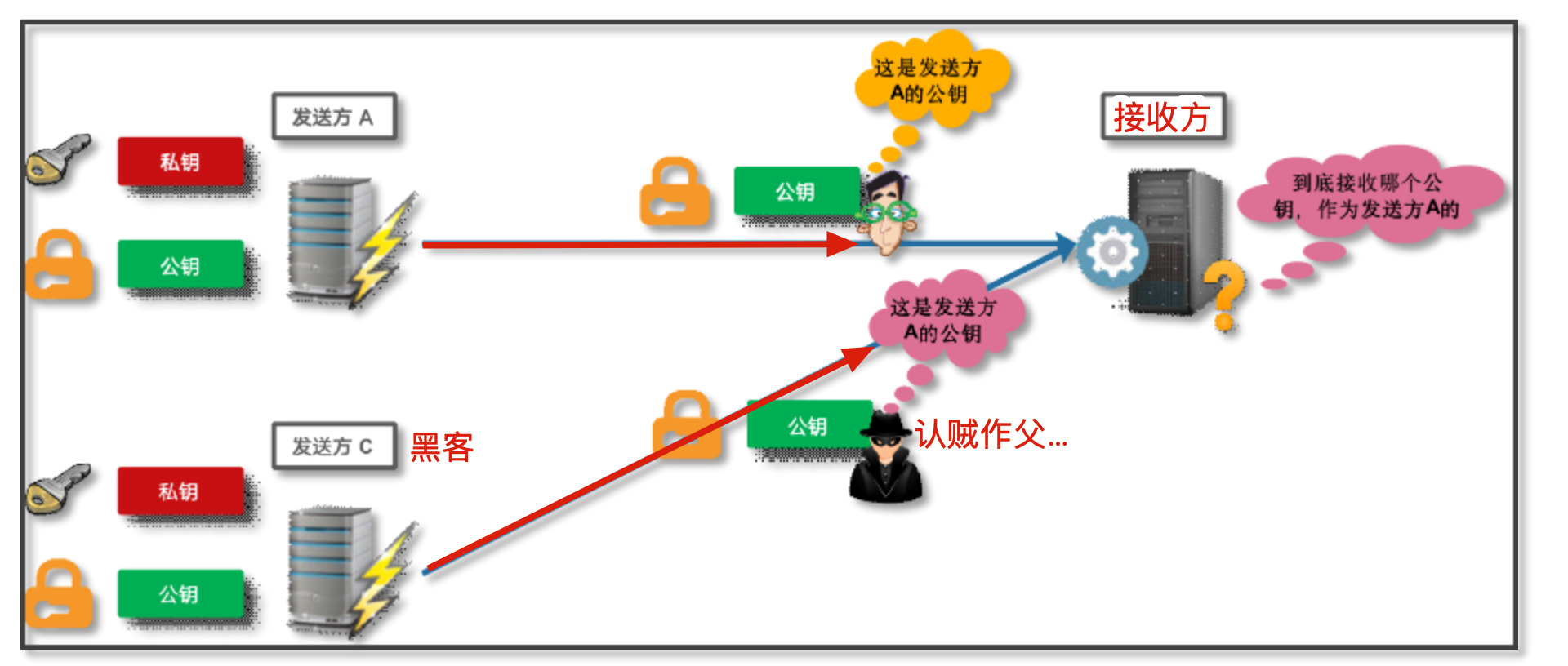

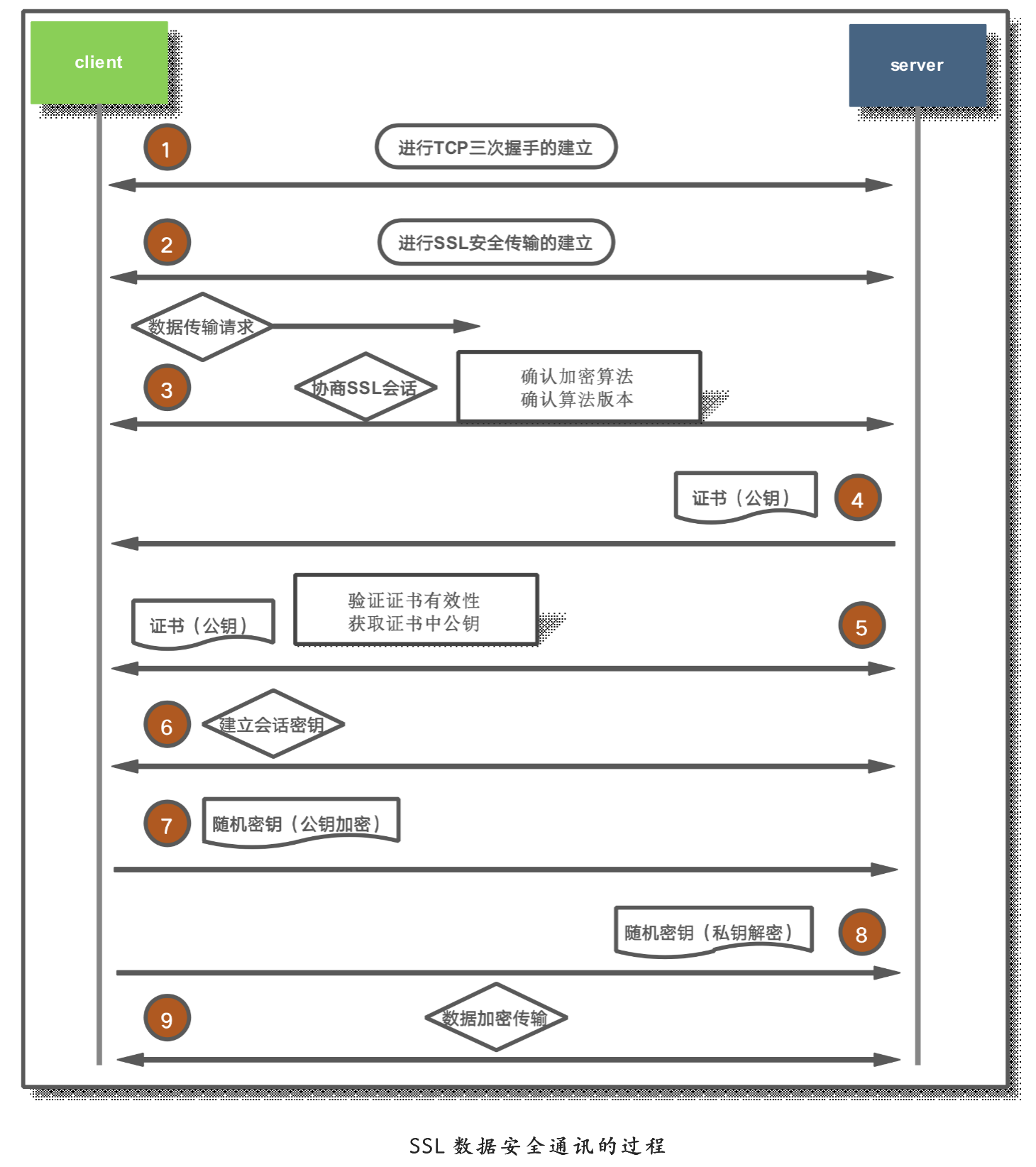

如何安全获取公钥

1) A和B端首先生成自己的公钥和私钥的密钥对,为了使对方能相信自己的公钥信息,将自己的公钥信息告知给第三方发证机构,利用第三方机构对自己的公钥进行公证。第三方机构会制作一个数字证书(机构 编号 以及发证机构的戳),并且第三方机构也要给自己设置一个合法的公钥和私钥,并且公钥设置为第三方机构的公钥证书。

2) 发证机关计算出数字证书数据的特征码,并用自己的私钥进行加密,并将加密的信息附加到特征码后成为数字签名。

3) A和B两端获得公正过的证书信息,并通过证书信息传递,得到对方的公钥。

4) A和B两端与第三方机构建立连接,获得第三方证书,通过第三方证书获得第三方公钥,利用第三方公钥只要能解密数字签名即可。

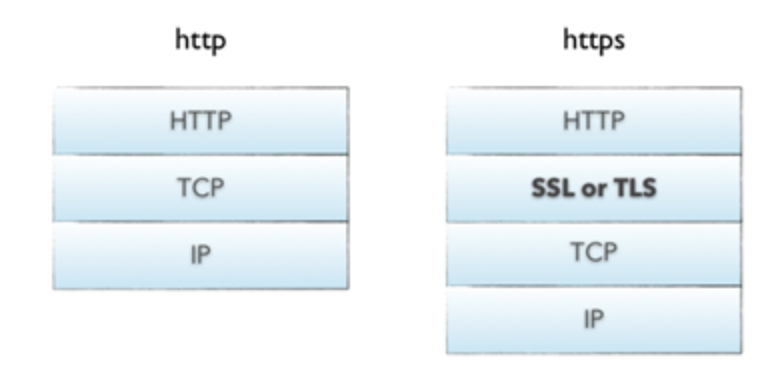

Openssl软件

在传输层和应用层之间。ssl层

openssl实践

openssl由三部分组成:

1.libcrpto:通用加密库

2. libssl:TSL/SSL组成库,基于会话实现了身份认证,数据加密和会话完整性。

3. openssl:提供命令行工具,例如模拟创建证书。

openssl命令行

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 |

|

【openssl加密命令】

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 |

|

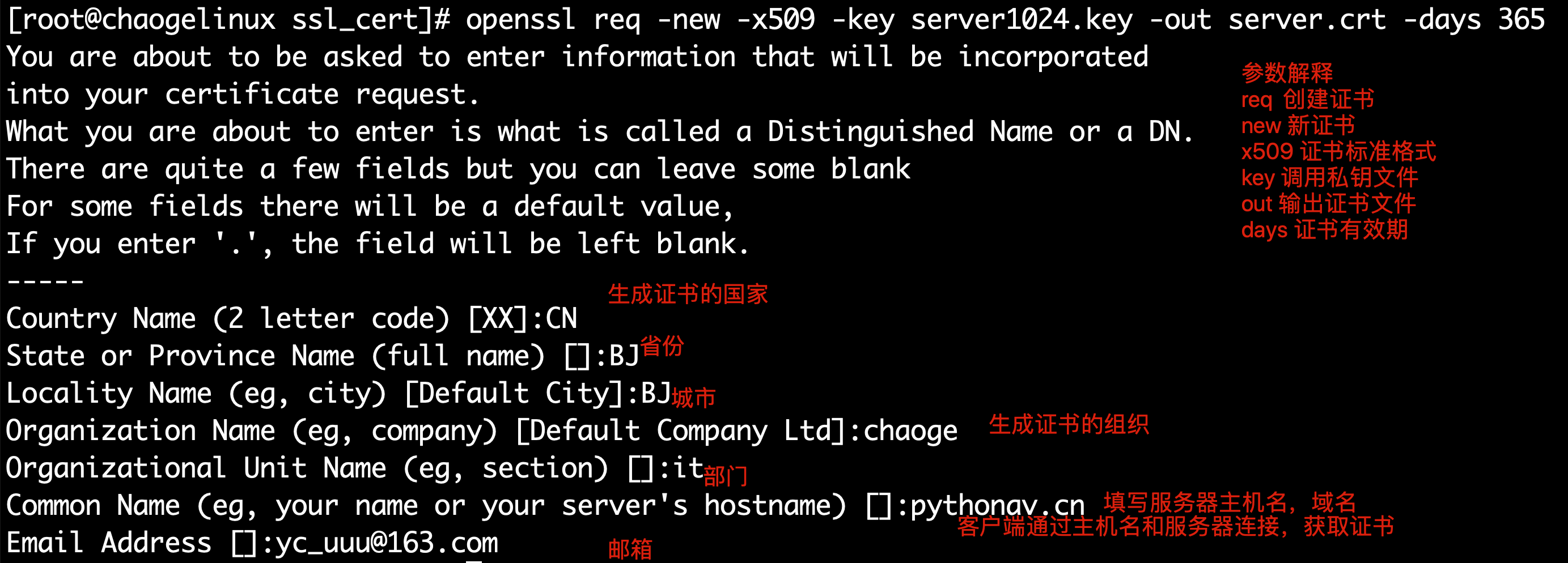

【openssl创建私有证书】

1.创建私钥和公钥,模拟证书颁发机构生成证书,生成一对密钥

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 |

|

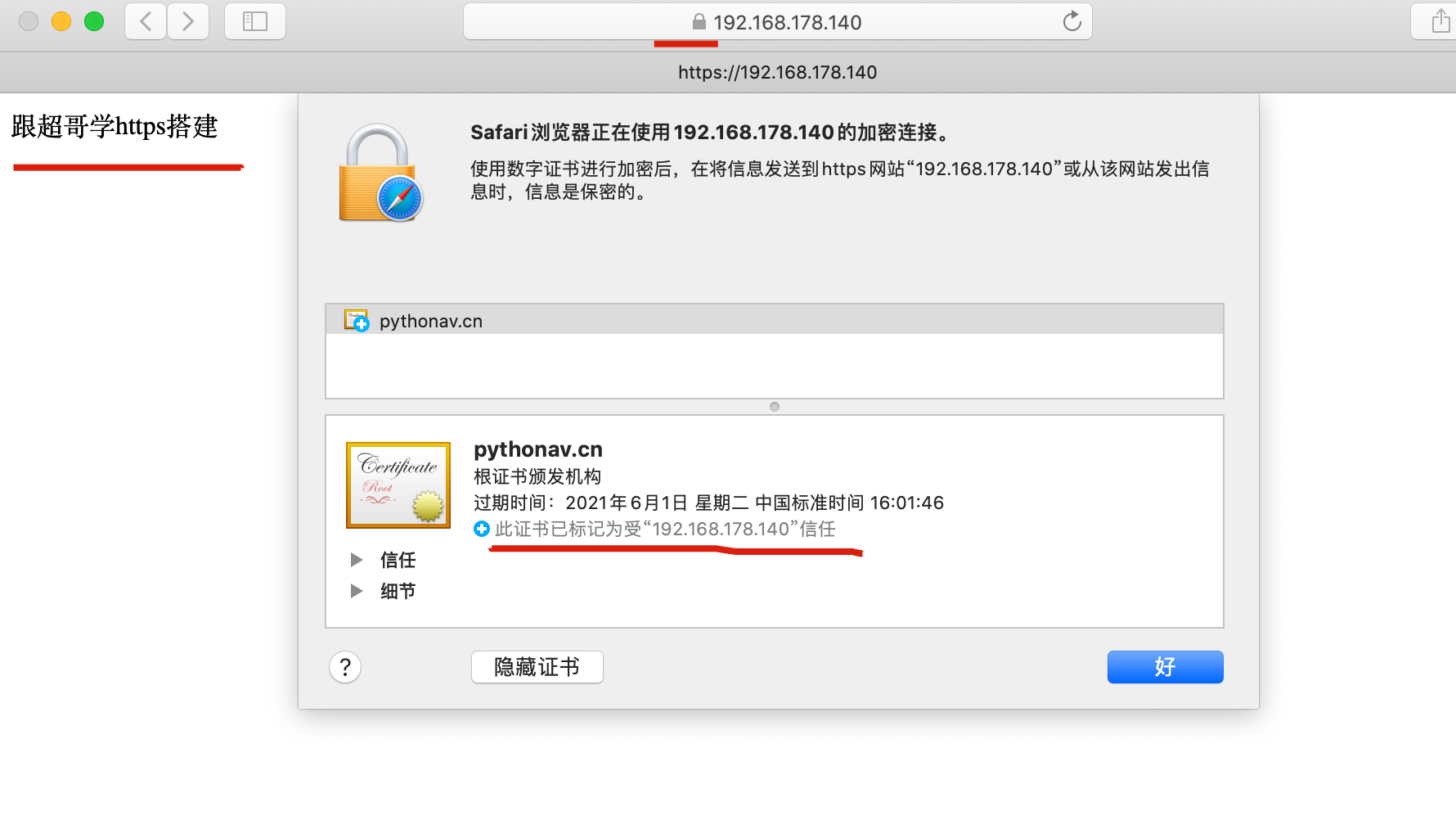

Nginx部署https

利用证书实现HTTPS访问Nginx服务,需要nginx使用ssl模块配置HTTPS支持,默认情况下ssl模块并未被安装,如果要使用该模块则需要在编译时指定–with-http_ssl_module参数,安装模块依赖于OpenSSL库和一些引用文件,这些文件并不在同一个软件包中,通常这个文件名类似libssl-dev。

nginx的https协议需要ssl模块的支持,我们在编译nginx时使用--with-http_ssl_module参数加入SSL模块。还需要服务器私钥,服务器证书,如果是公司对外环境,这个证书需要购买第三方的权威证书,否则用户体验得不到保障

部署https实践

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 |

|