复健第二天之[MoeCTF 2022]baby_file

打开题目在线环境可以看到:

感觉要用伪协议去求,但是我们并不知道flag的位置,这里我选择用dirsearch去扫一下:

最像的应该就是flag.php了

于是就构建payload:

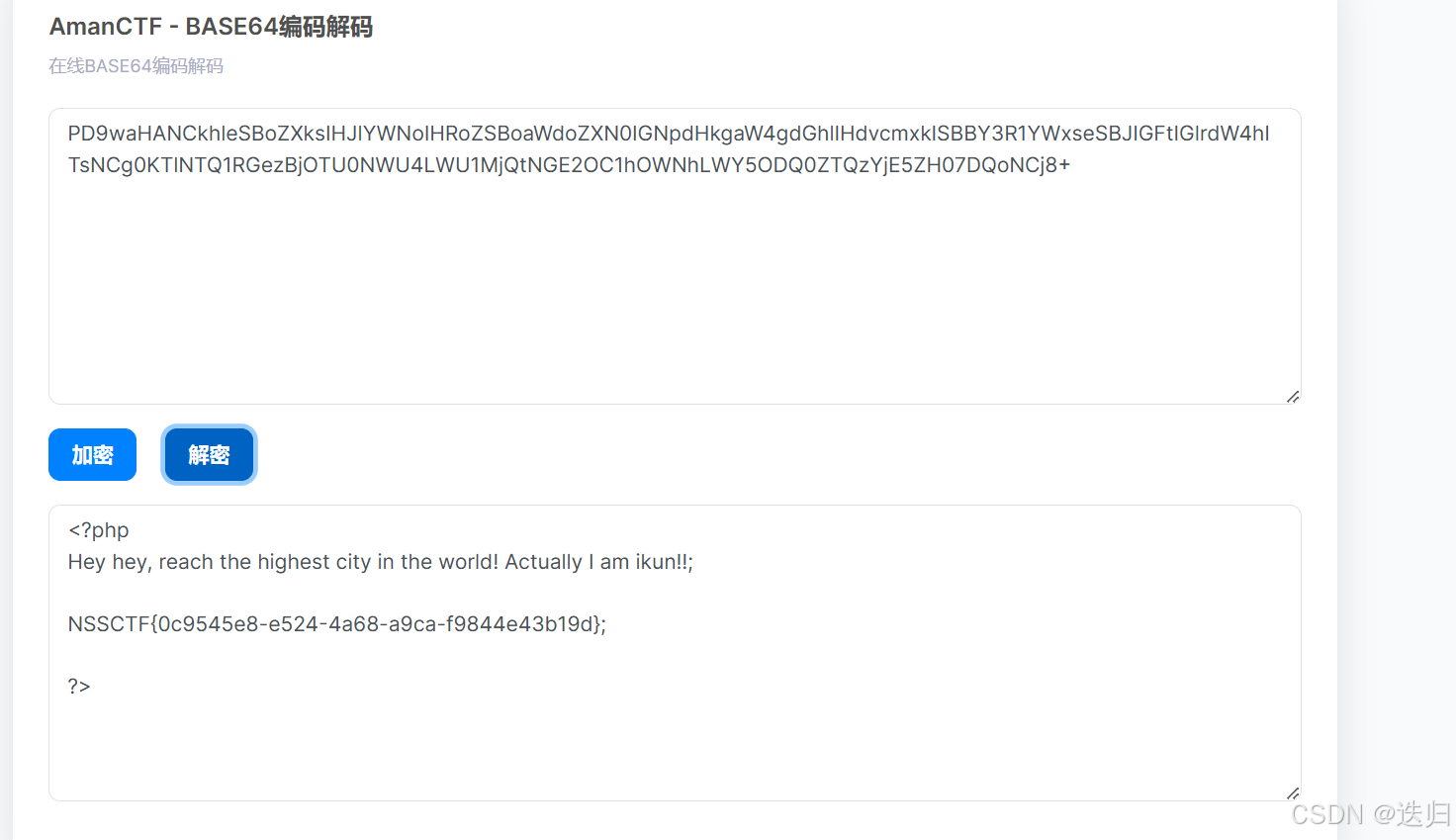

**?file=php://filter/convert.base64-encode/resource=flag.php**

就能得到base64加密过后的flag。

解密就能得到真正的flag。

打开题目在线环境可以看到:

感觉要用伪协议去求,但是我们并不知道flag的位置,这里我选择用dirsearch去扫一下:

最像的应该就是flag.php了

于是就构建payload:

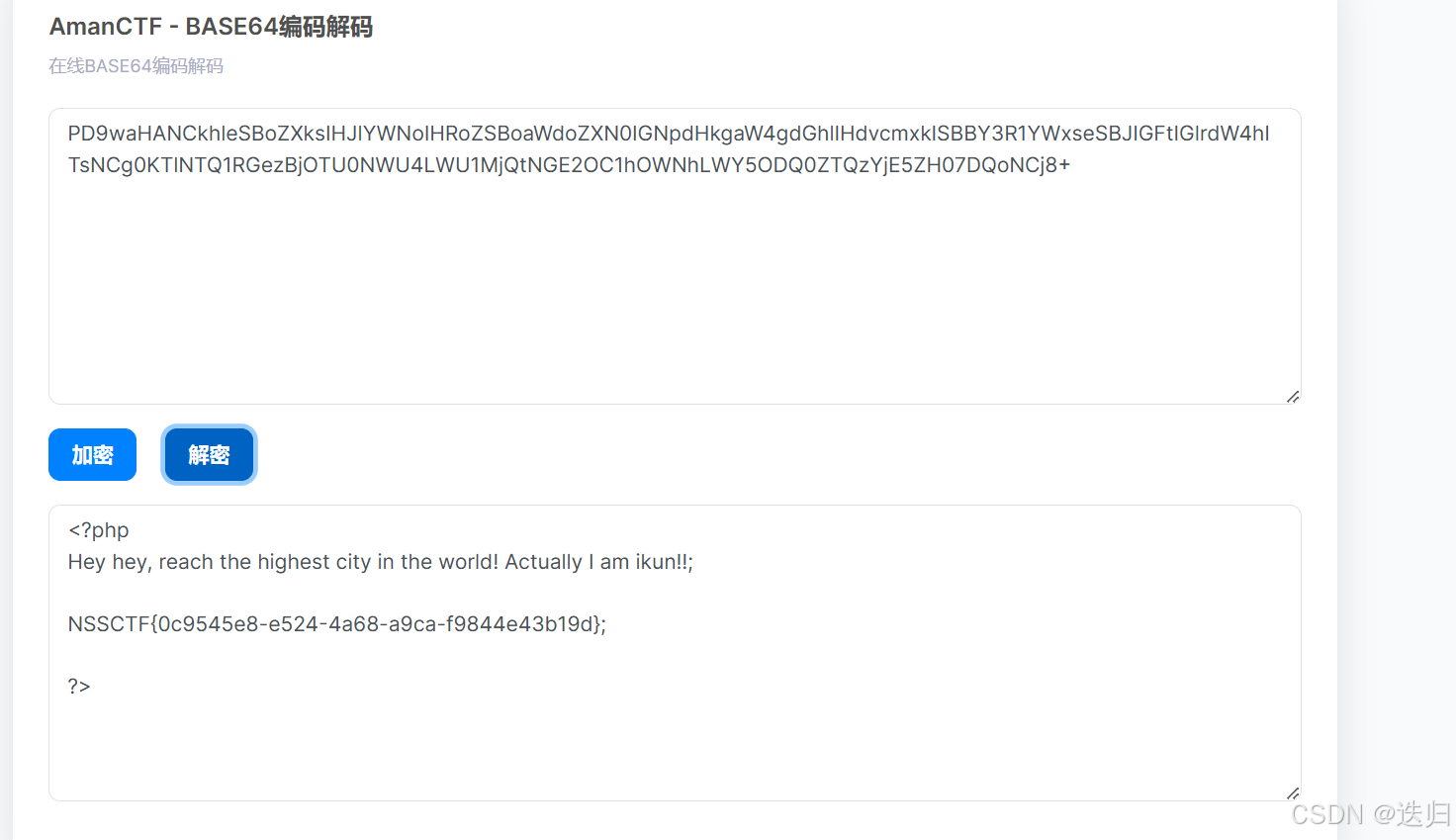

**?file=php://filter/convert.base64-encode/resource=flag.php**

就能得到base64加密过后的flag。

解密就能得到真正的flag。