内网(域)渗透测试流程和模拟测试day--1--信息收集阶段

开头

测试必须在有授权的情况下进行。

适用于初级同学,不涉及过多技术,意指讲述流程和行为

模拟从公网渗透到公司的DMZ的服务器,再通过DMZ的服务器进入到内网

写在开头的知识:

工作组和域:

在计算机网络中,工作组和域是两种不同的网络管理模式,它们用于组织和管理网络中的计算机和资源。

工作组(我们普通个人电脑就是工作组)

工作组是一组计算机的集合,这些计算机在同一个网络中,通过局域网连接在一起,共享某些资源,如文件和打印机等

工作组特点

工作组中的每台计算机都是对等的,没有中心化的管理服务器。每台计算机都可以共享自己的资源,但需要手动配置共享设置

每个用户在自己的计算机上创建账户,并负责管理自己的资源访问权限

安全性相对较低,因为每个用户都可以设置自己的资源共享权限,缺乏统一的安全策略

应用场景

适用于小型办公室或家庭网络,用户数量较少,资源共享需求简单

域(集多人力量办大事)

域是一种集中式的网络管理模式,由一台或多台服务器(域控制器)来管理网络中的所有计算机和用户账户。域中的计算机必须连接到域控制器,并且用户需要使用域账户登录

举个类似的例子,就是一个域就是一个寝室,一个寝室有管理寝室的寝室长(但域可以存在多个“副”寝室长) ,所有其他寝室成员都要听寝室长的话

域的特点

域控制器集中管理所有用户账户和计算机账户,可以统一设置用户权限、资源访问策略等

用户使用域账户登录,域账户可以在域中的任何计算机上使用,无需在每台计算机上单独创建账户(相当于寝室中床位是域账户,每个人是个人账户)

安全性较高,域控制器可以实施统一的安全策略,如密码策略、账户锁定策略等

域中的资源共享由域控制器统一管理,用户可以根据权限访问域中的资源

应用场景

适用于大型企业或组织,用户数量多,需要集中管理和安全管理

适用于需要在不同操作系统平台之间共享资源的网络环境

win中的工作组和域查看方法

信息收集(打点,踩点)

明确测试对象

我们需要使用各类搜索引擎,对目标(以企业网站)进行信息收集

(以模拟企业web服务器为例)

信息收集主要目标

域名,域名对应的ip地址,子域名(子域名枚举),端口,网站目录组成,web服务器的框架(数据库版本,后端语言,脚本类型,容器(这里指nginx,apache的LNMP\LAMP)类型,拓扑(一般来说不不可能前期就能给他整出来),Robots文件,URL(指Php?id=这种参数))

服务器类型收集举例:

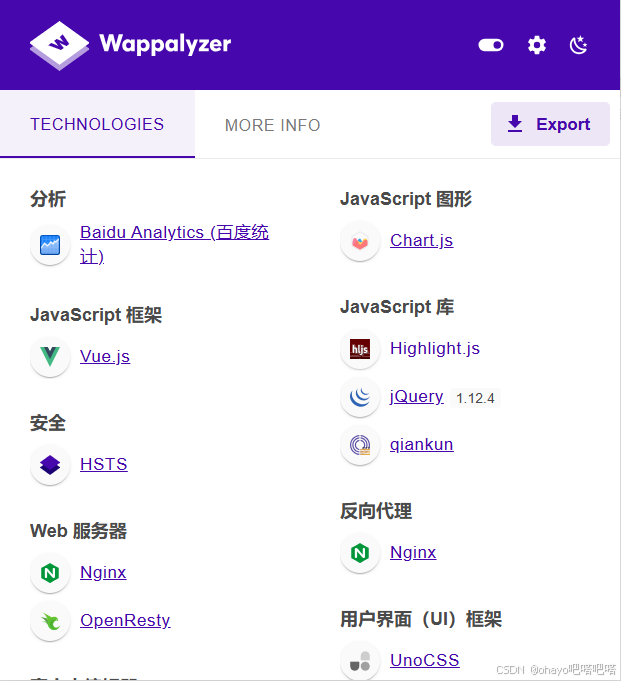

edge浏览器插件wappalyzer

收集信息的目的

能够了解某网站的搭建结构,如php的具体版本,Mysql版本,我们可以通过历史漏洞信息来进行测试(如果没有配置上补丁,这一步可以大大减轻getshell的难度)

getshell概念:

是指攻击者通过漏洞或其他手段成功获取对目标服务器的控制权限,并在目标系统中植入一个 Shell(命令行界面)工具(常见的工具,蚁剑,冰蝎,哥斯拉,中国菜刀),以便远程执行命令

以我们常搭建的模拟工具的phpstudy,它所展示的phpmyadmin就可以在网上搜到大量漏洞,“这就是站在巨人肩膀上”

如何进行信息收集?

常见扫描工具介绍:

POC bomber:利用大量高危害漏洞的POC/EXP快速获取目标服务器权限

POC(Proof of Concept)

含义:POC是“概念验证”的缩写,它通常指的是一段代码或脚本,用于验证某个漏洞的存在性。POC的主要目的是证明漏洞的可行性,帮助研究人员或开发人员确认漏洞是否真实存在。

EXP(Exploit)

含义:EXP是“利用”的缩写,它指的是利用系统漏洞进行攻击的动作或工具。EXP通常比POC更复杂,因为它不仅要验证漏洞的存在,还要实现对漏洞的实际利用,以达到某种攻击目的,如获取服务器权限、窃取数据等。

简单来说就是存不存在某个漏洞,能不能利用它--#

御剑扫描工具(上古时代的宝贝):

图形用户界面:御剑提供直观的图形用户界面,使用户能够轻松地执行端口扫描和获取有关目标系统的信息。

多种扫描方式:支持多种端口扫描方式,包括TCP端口扫描、UDP端口扫描、SYN/ACK扫描等。用户可以根据需求选择合适的扫描方式。

主机信息收集:除了端口扫描,御剑还提供有关目标主机的信息收集功能,包括IP地址、操作系统类型、开放端口等。

端口服务识别:御剑可以识别目标主机上运行的服务和应用程序,帮助用户了解系统上运行的各种服务。

?为什么要扫描端口呢

因为端口对应不同的服务,不同服务有不同的漏洞

举例3306端口开放:就也许可以使用sql注入

其他的工具

灯塔系统,水渍,ehole(棱洞)

kali linux的工具

nmap,zmap

----多收集一个网站的点,就多一个攻击方法