应急响应真的很重要!

本文参考:2014年电信网和互联网安全操作系统基线

目录

看一下win10的用户编辑

用户自身

查看用户命令

提权命令

看一下管理员

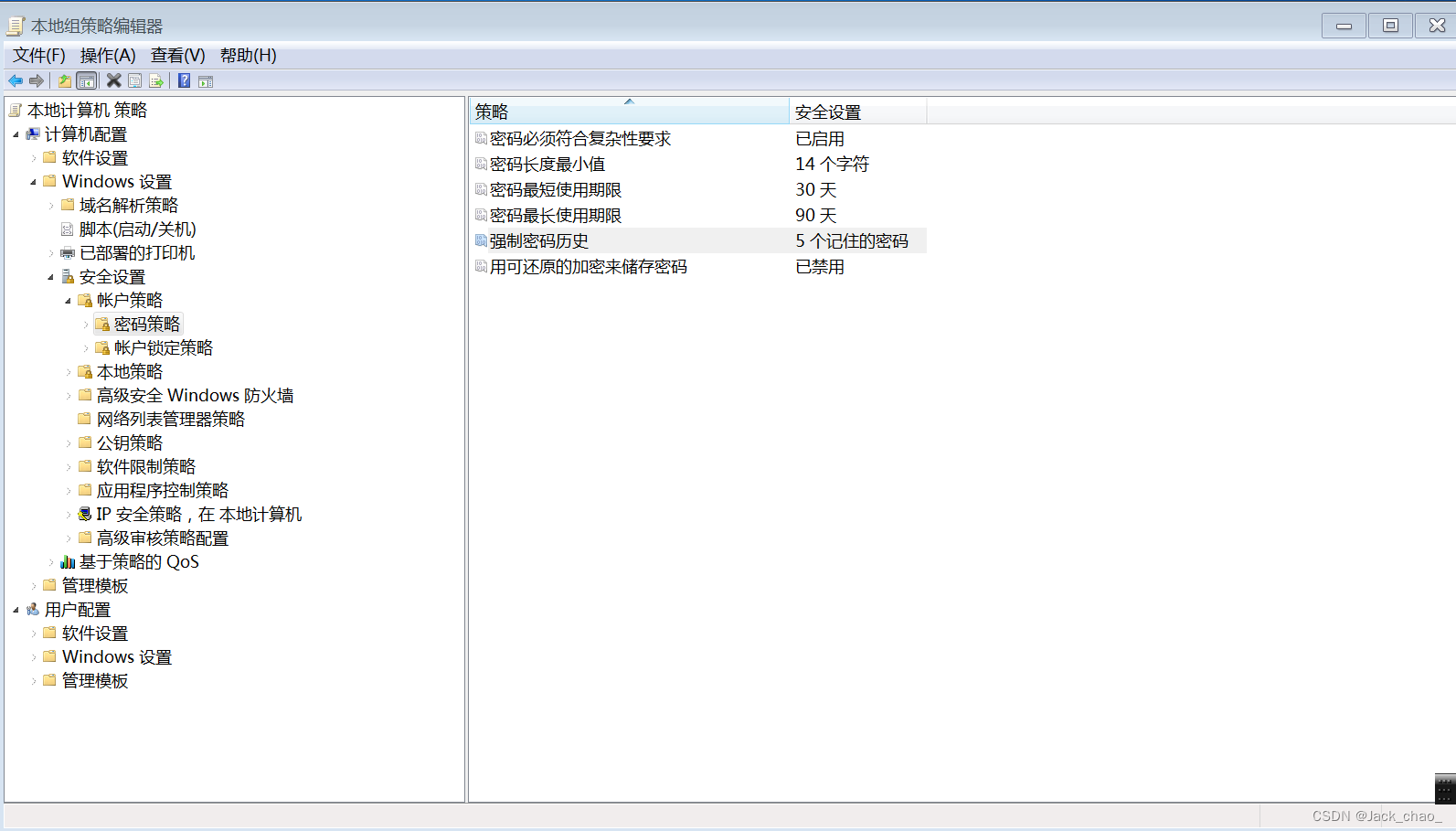

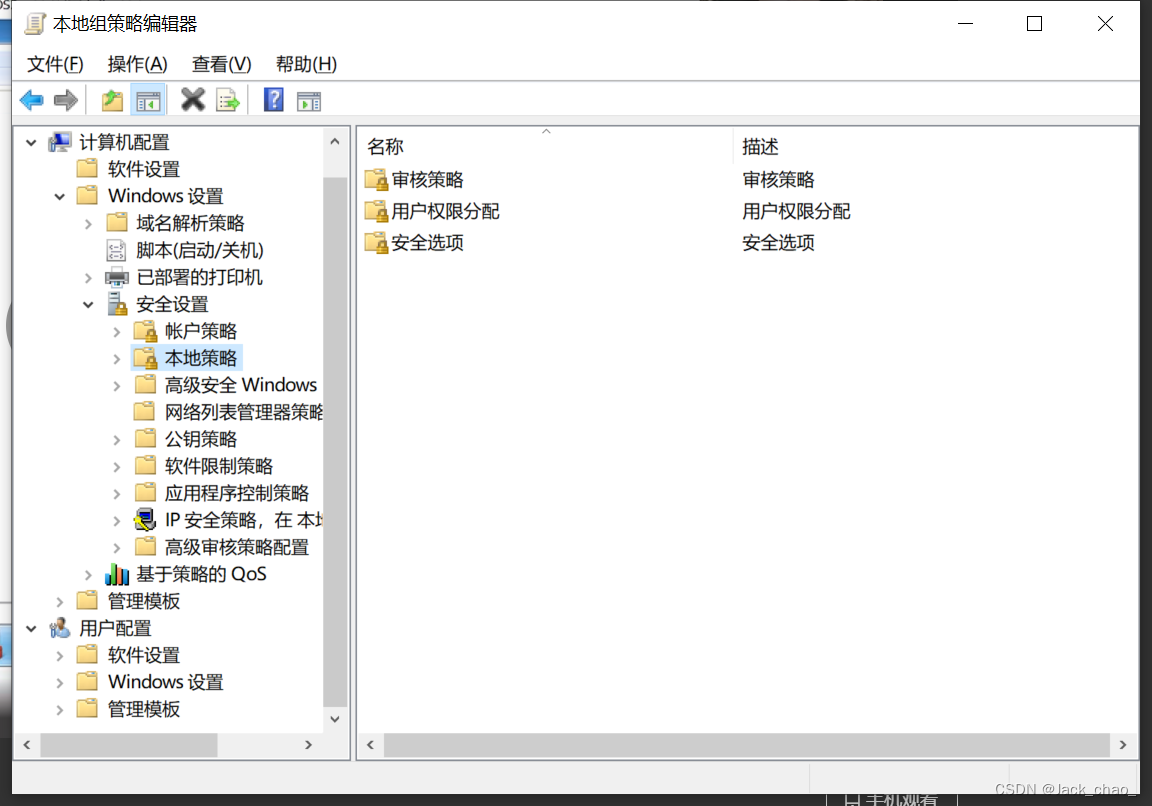

打开本地安全策略

将密码必须符合复杂性要求进行开启编辑

参照基线效果

编辑

效果图:

开启日志编辑

用event进入日志

查看启动项

记得关闭自动播放编辑

隐藏用户手法

一、用户后面加$可以躲到命令查

二、改SID注册表隐藏法

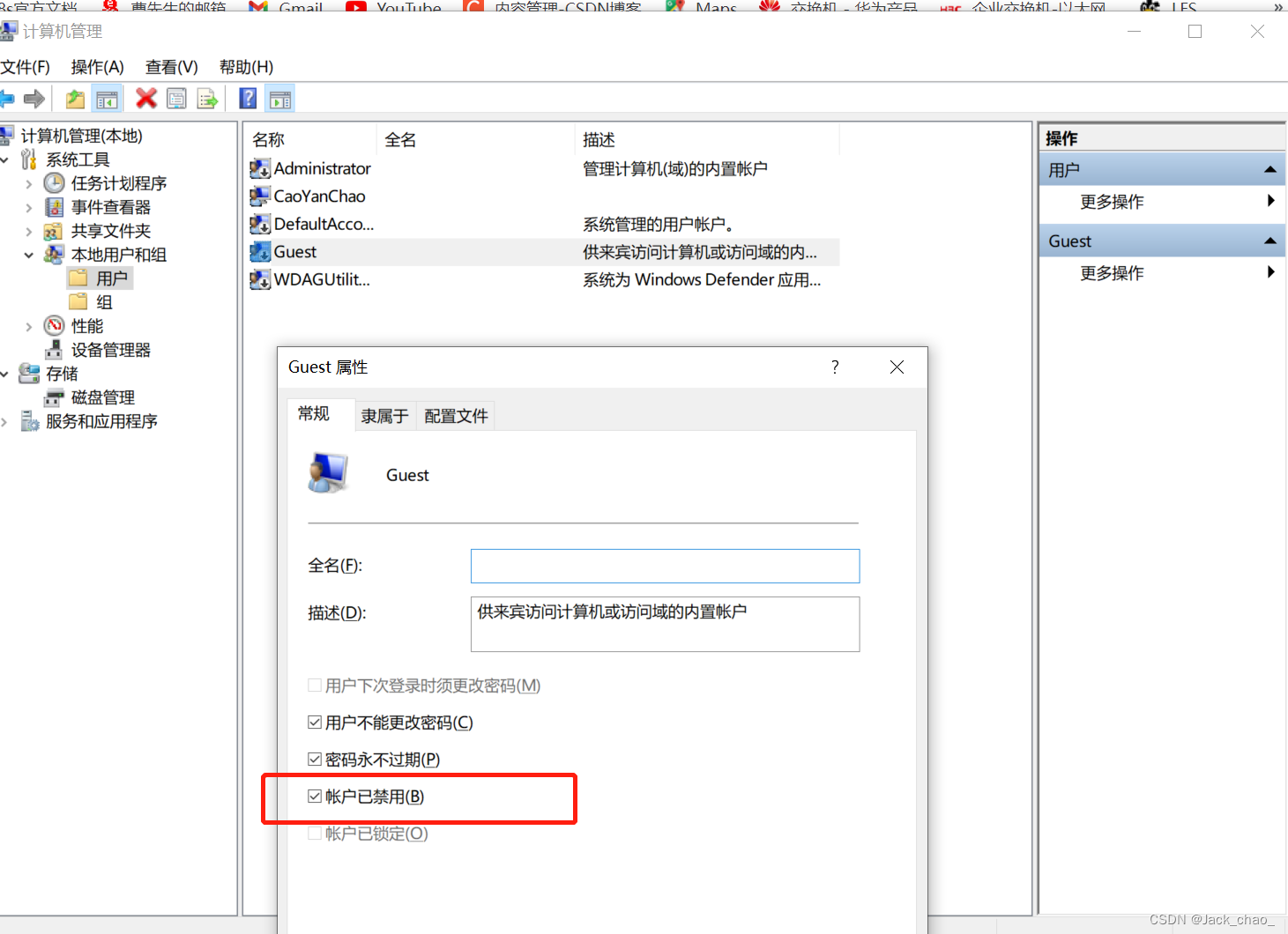

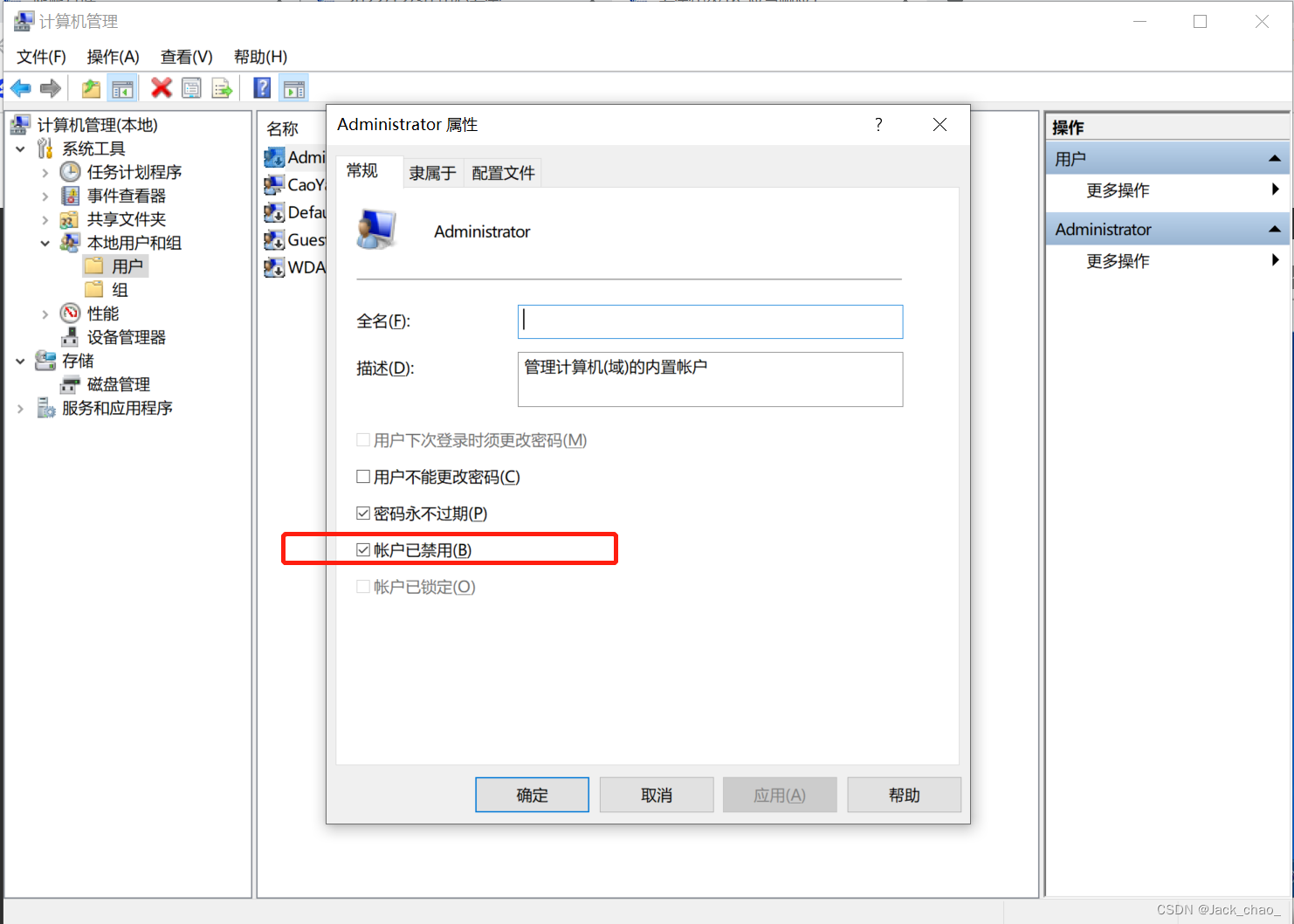

看一下win10的用户

这里的来宾用户肯定是不能登陆的

用户自身

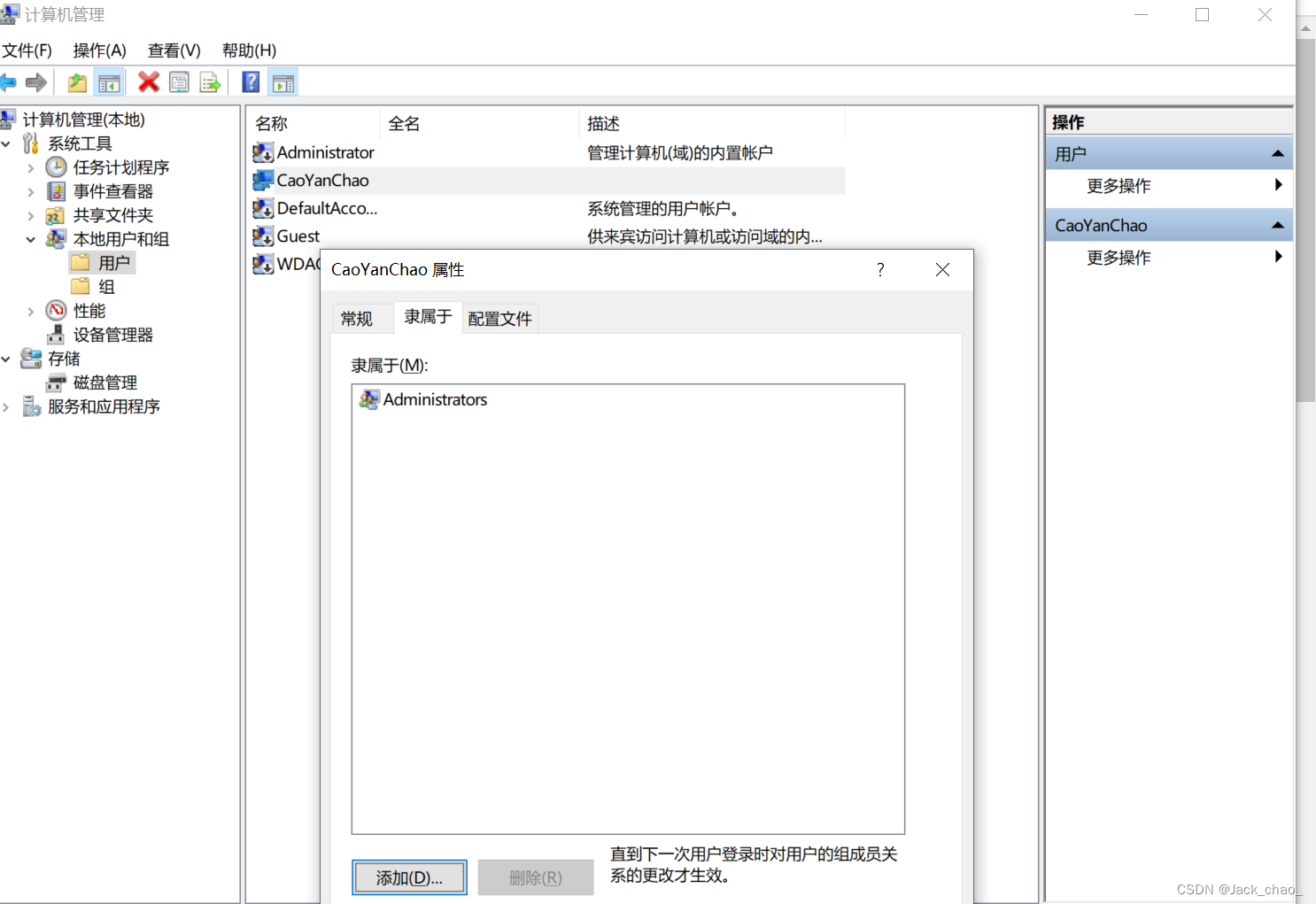

这边他的所属组肯定是管理员组

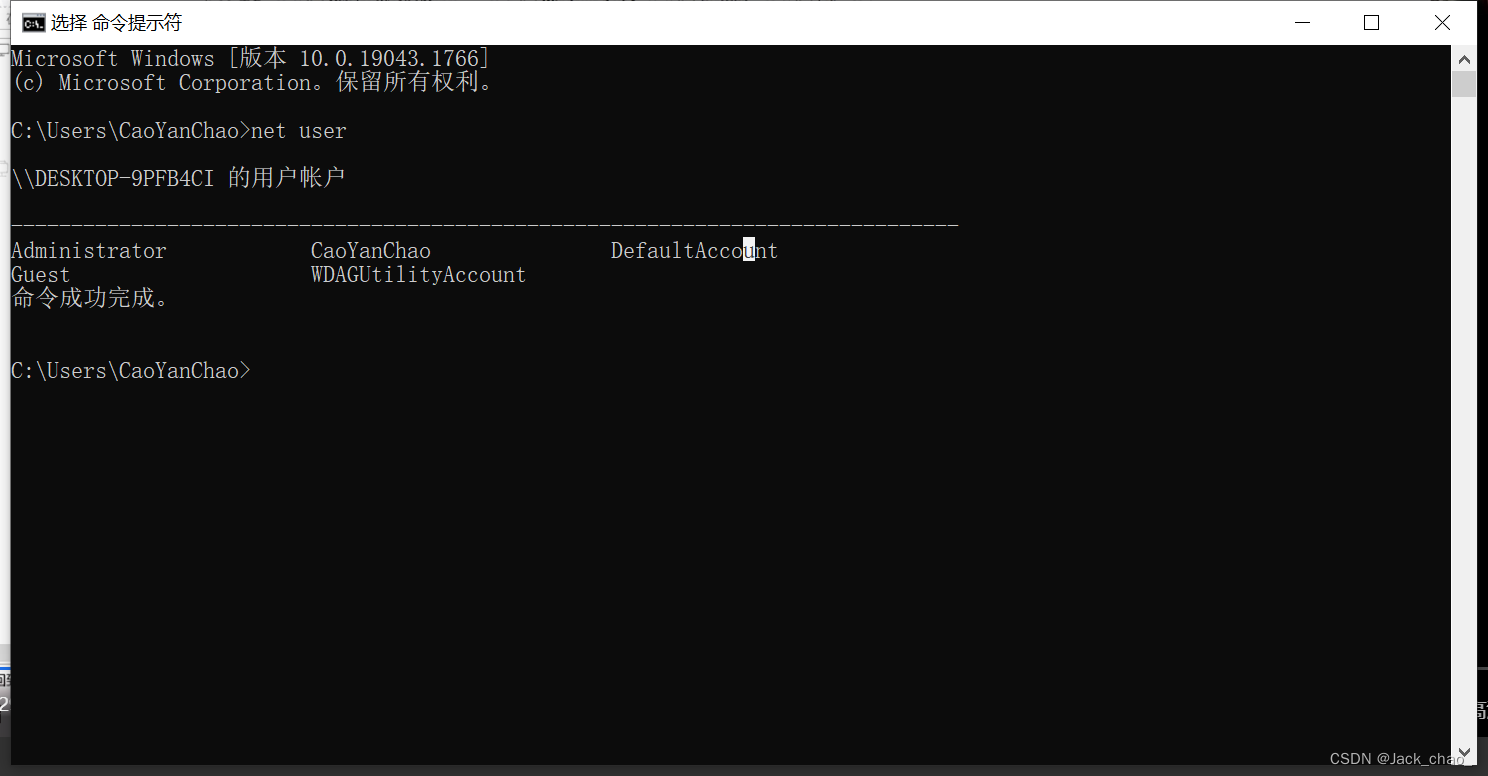

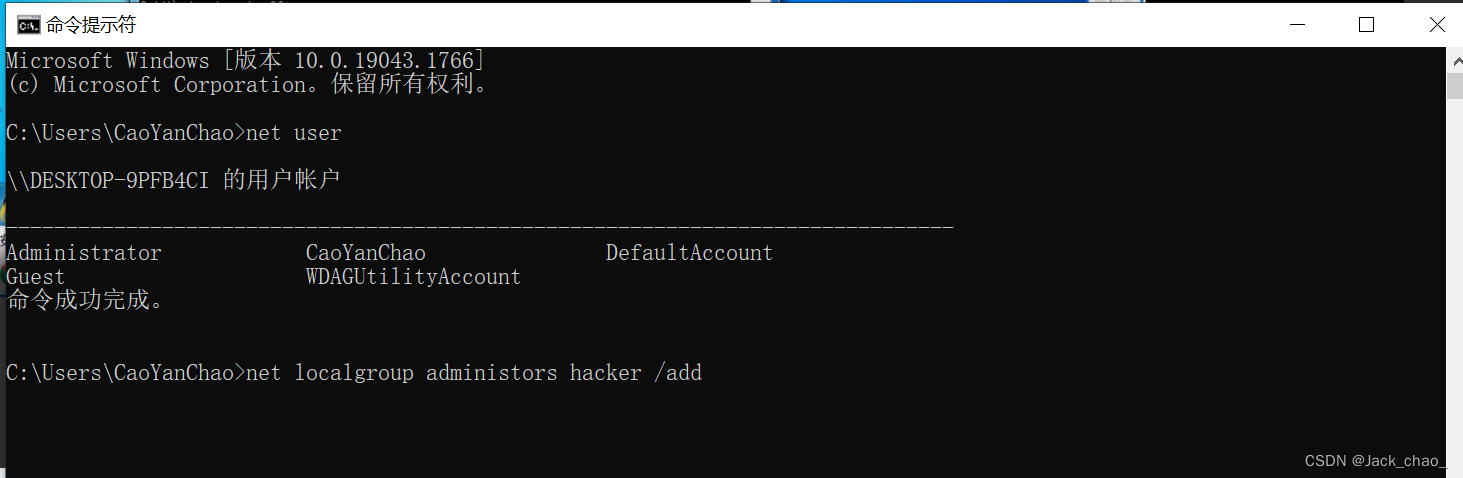

查看用户命令

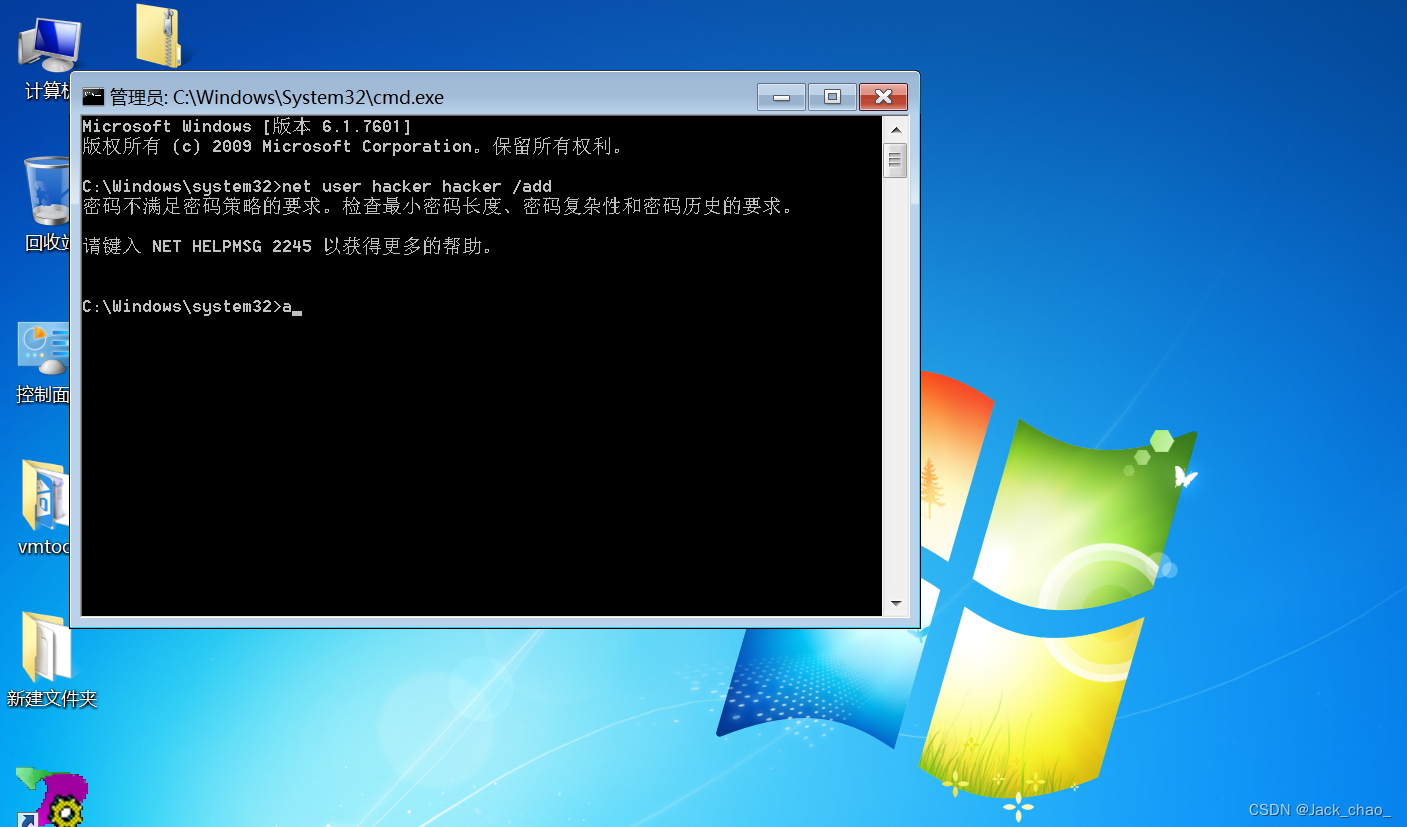

添加用户格式,比如你想添加hacker用户,net user hacker 'password' /add

删除hacker用户,net user hacker 'password' /del

添加时cmd必须要用管理员运行。成功以后他的权限隶属于User

提权命令

看一下管理员

打开本地安全策略

位置:控制面板\所有控制面板项\管理工具 --->本地安全策略

命令打开方式:gpedit.msc

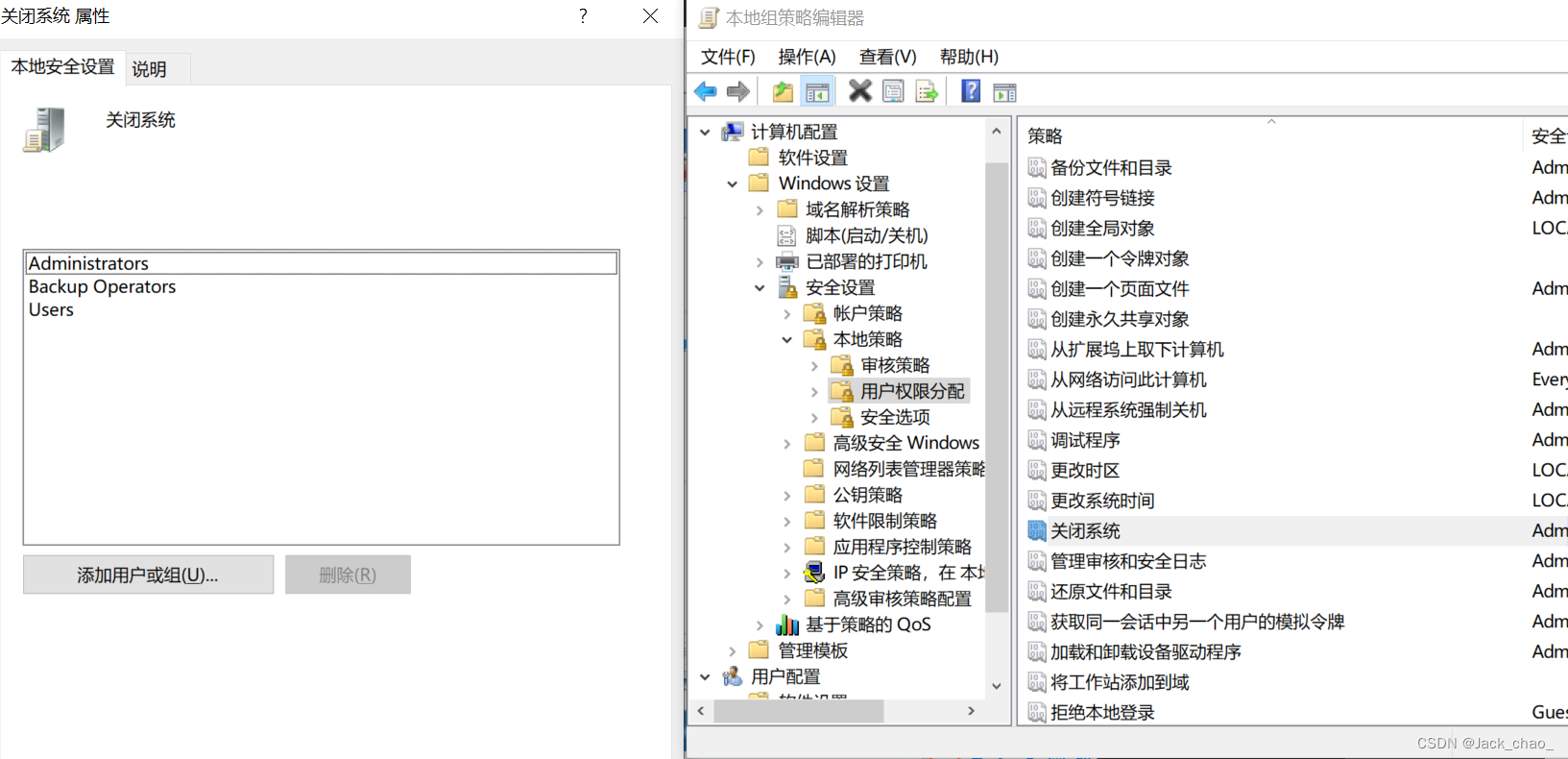

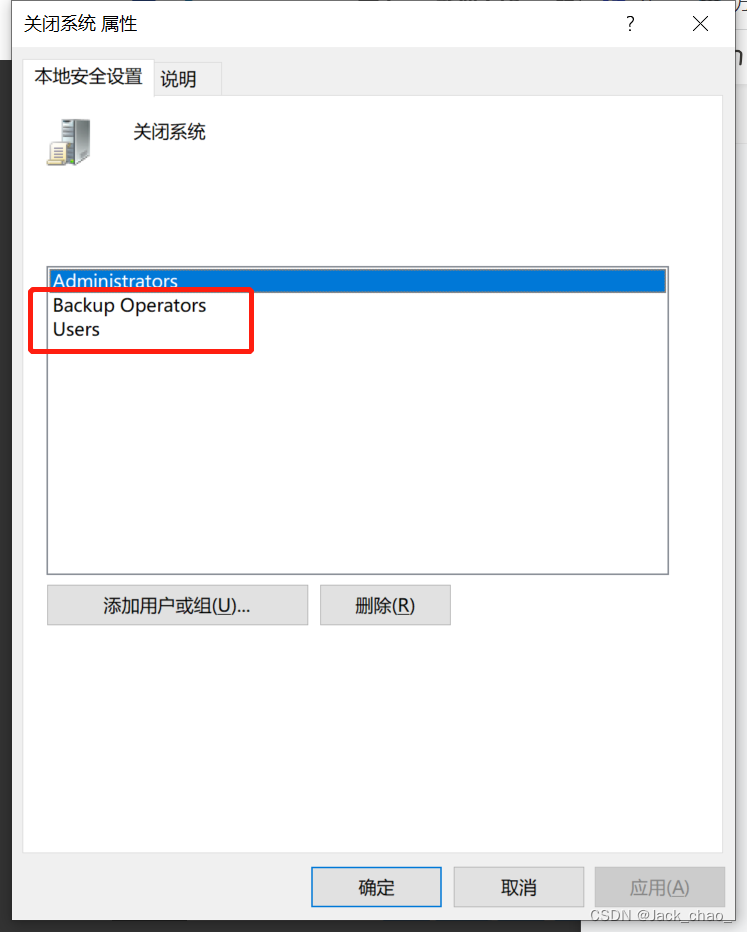

关闭系统

注意:服务的路径,必须要有双引号引起来,否则会造成入侵危害。

比如服务的路径为 C:\Program Files\Common Files\System,他的工作流程是先去找C:\Program Files.exe ,找不到再去找C:\Program Files\Common Files.exe。

那么我们就可以在C:\Program Files里面上传一个Program Files.exe执行文件然后进行反向连接。

所以我们最好要在关闭系统那里只保留administrators

将我圈出来的删除掉。就搞定。

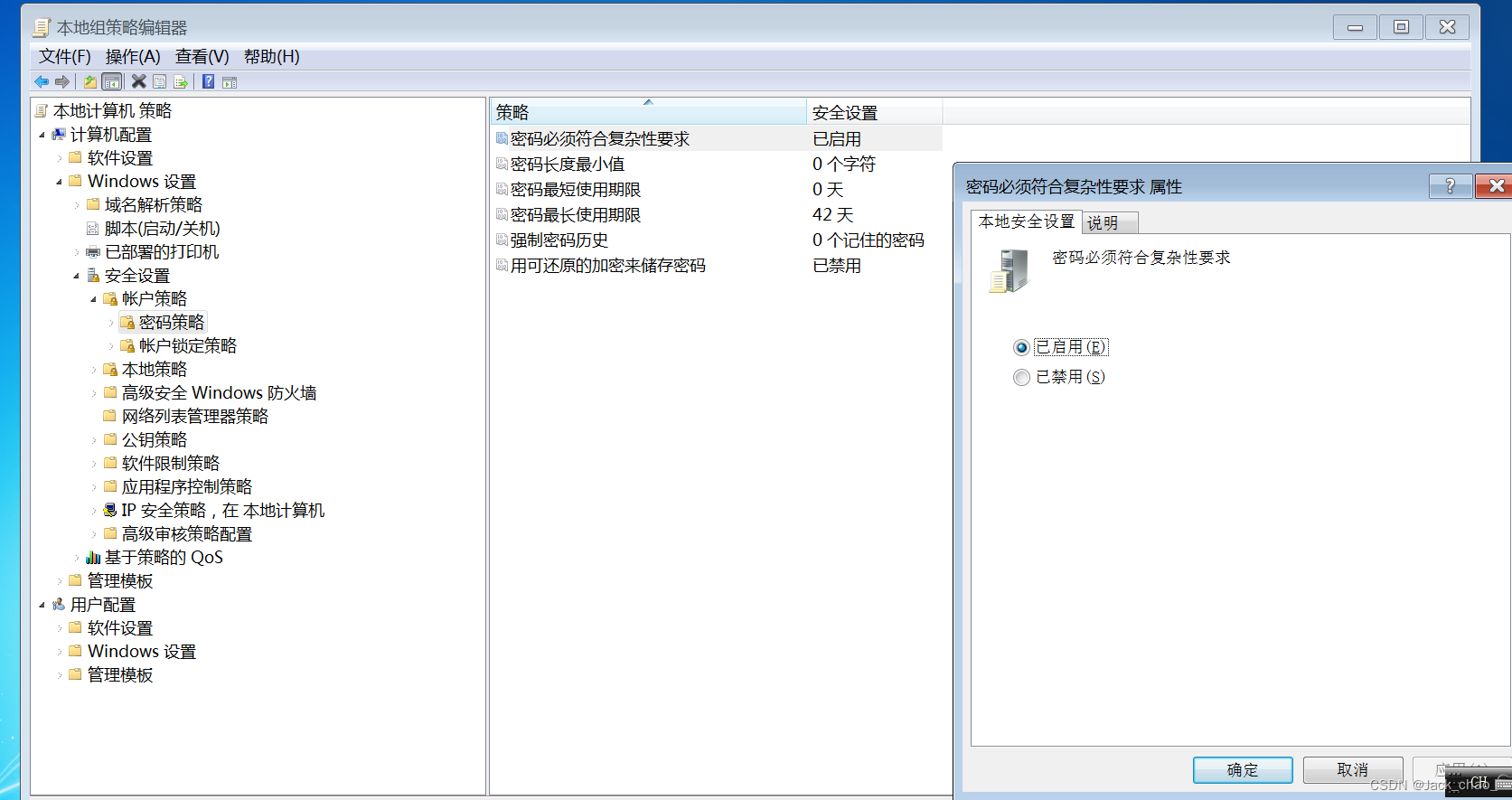

将密码必须符合复杂性要求进行开启

参照基线效果

效果图:

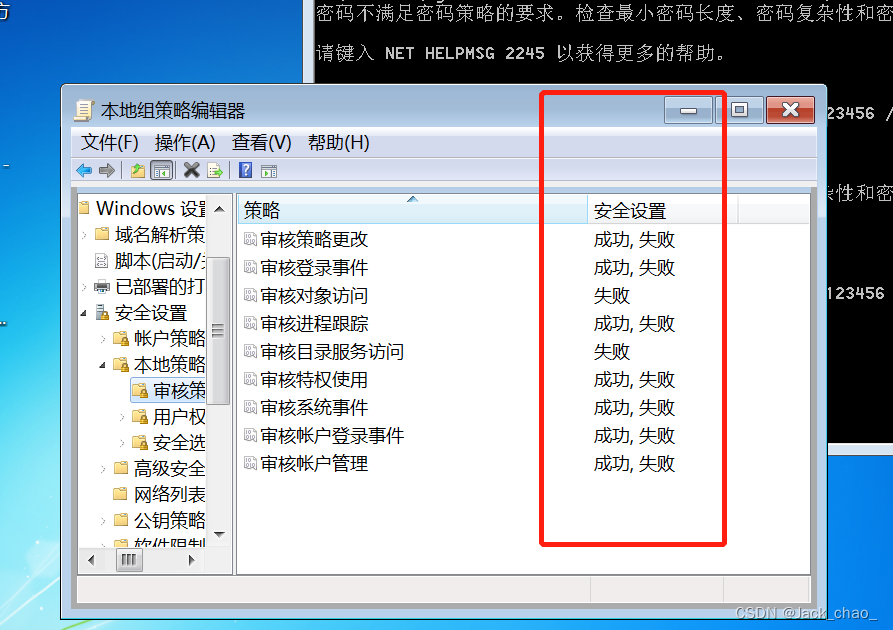

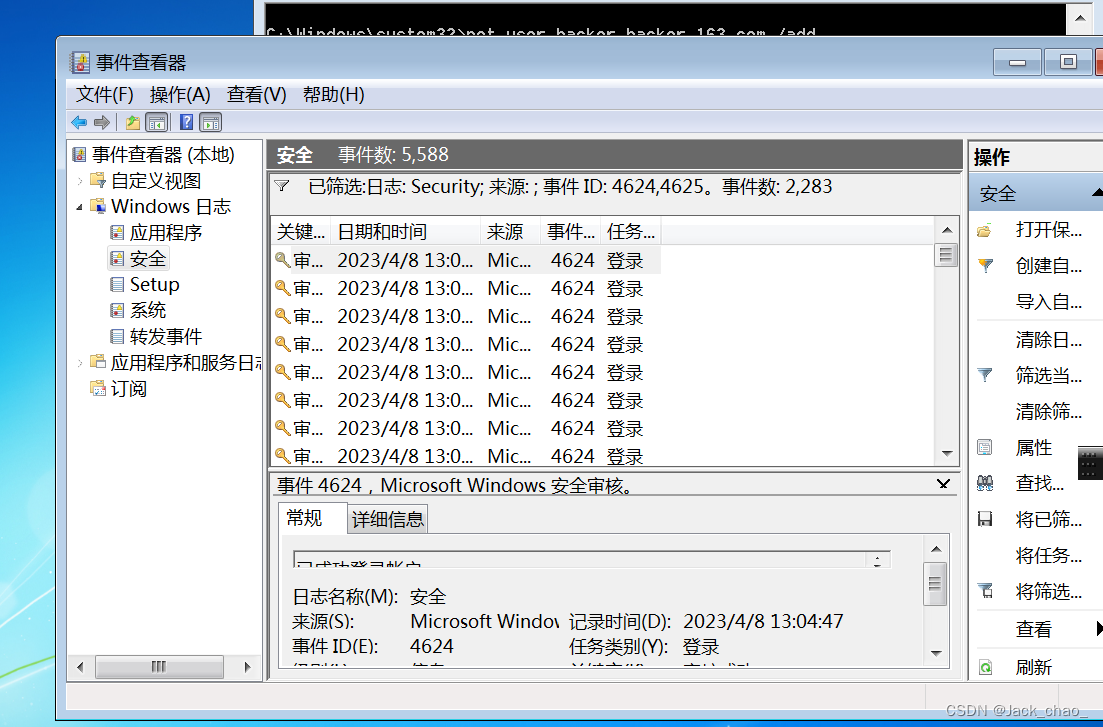

开启日志

用event进入日志

注:id为4624登陆成功 4625登录失败

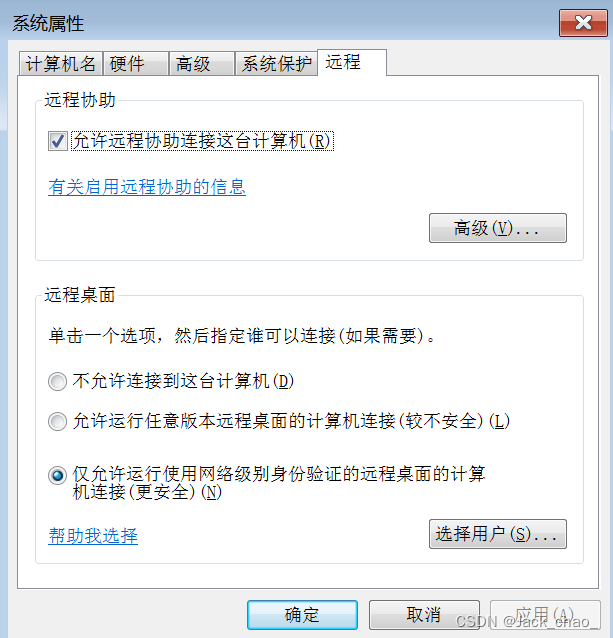

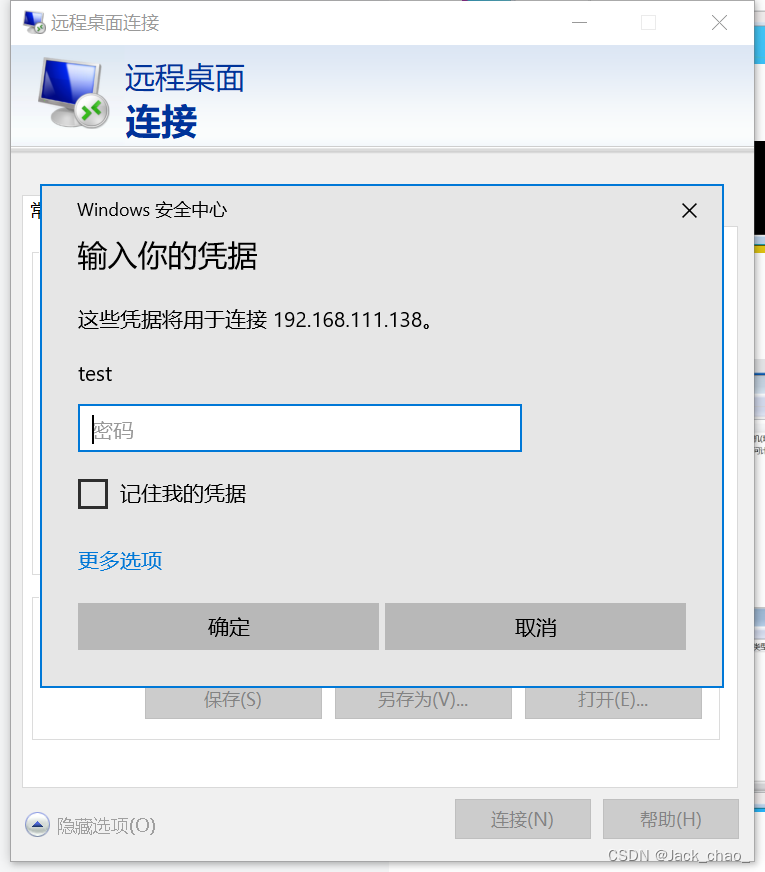

3389 是远程登录端口

远程连接命令:mstsc

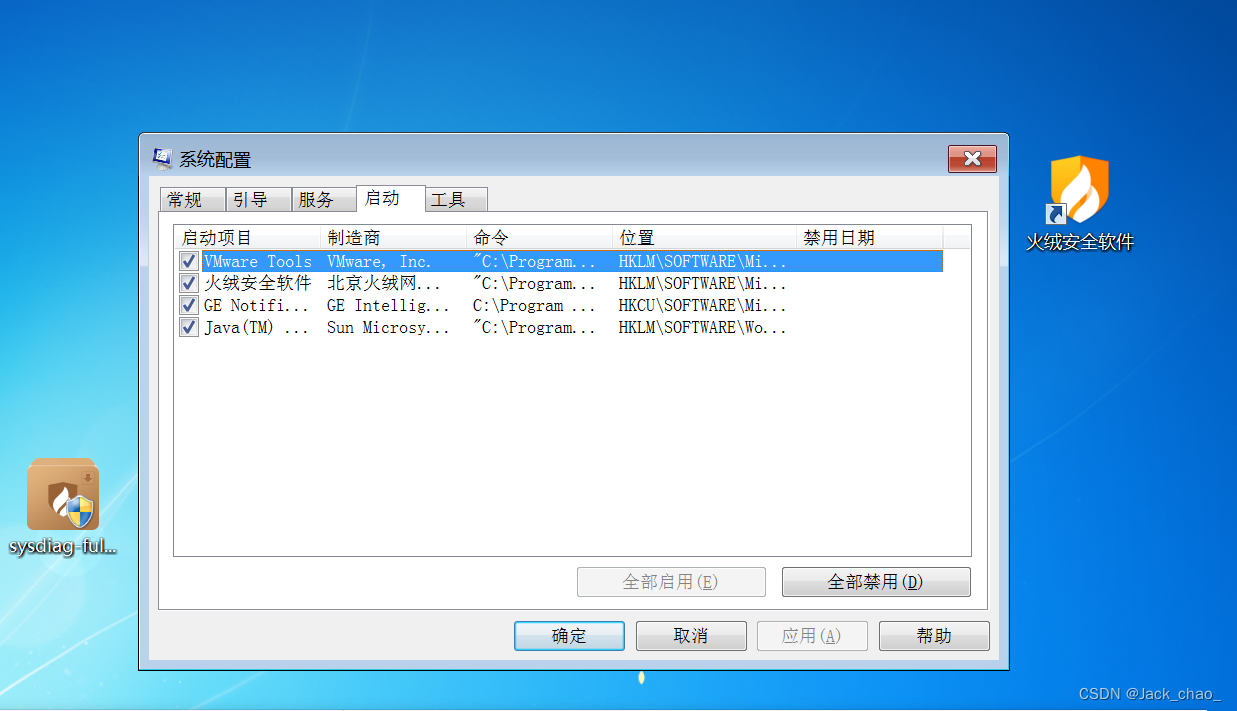

查看启动项

命令: msconfig

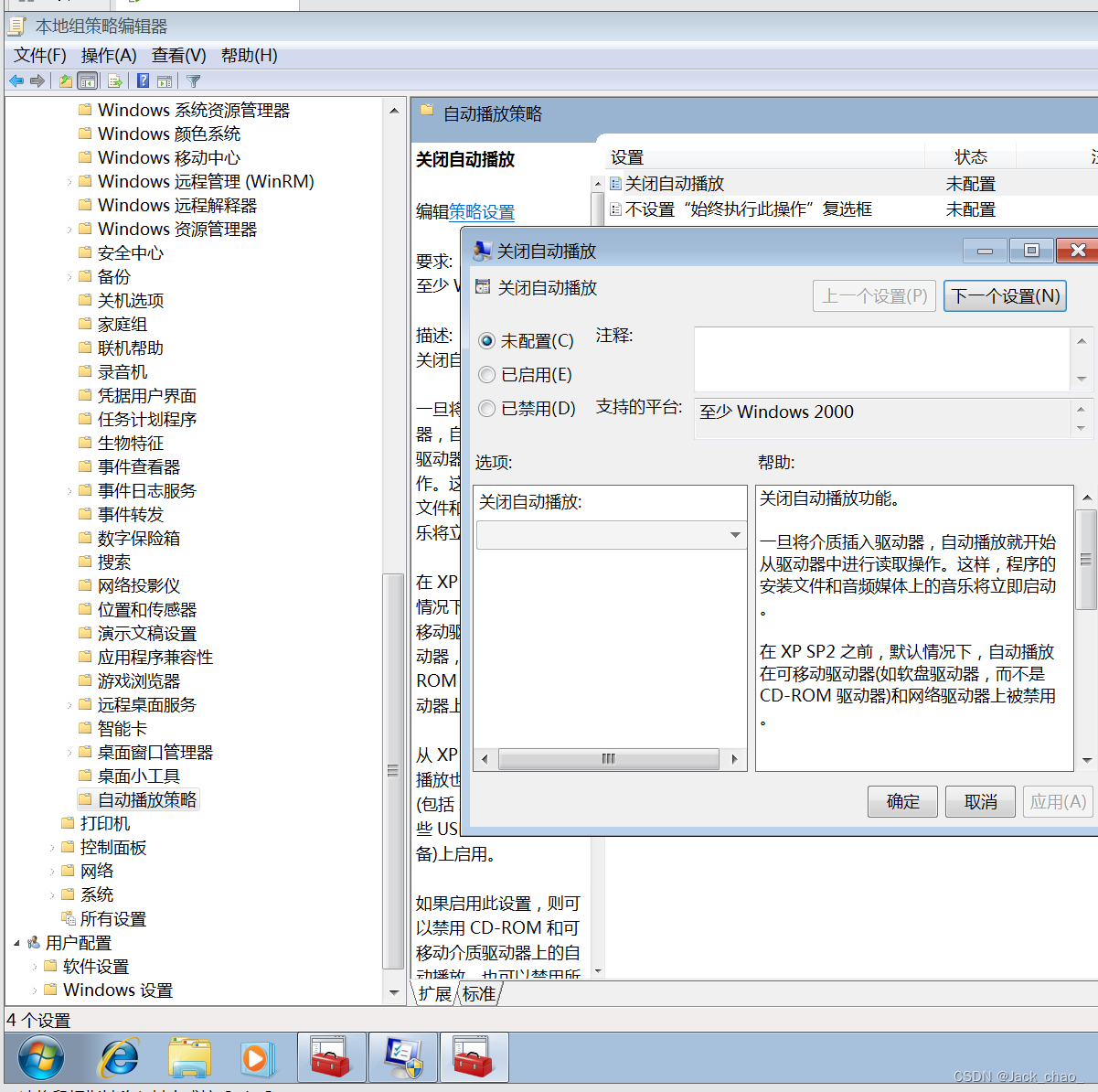

记得关闭自动播放

隐藏用户手法

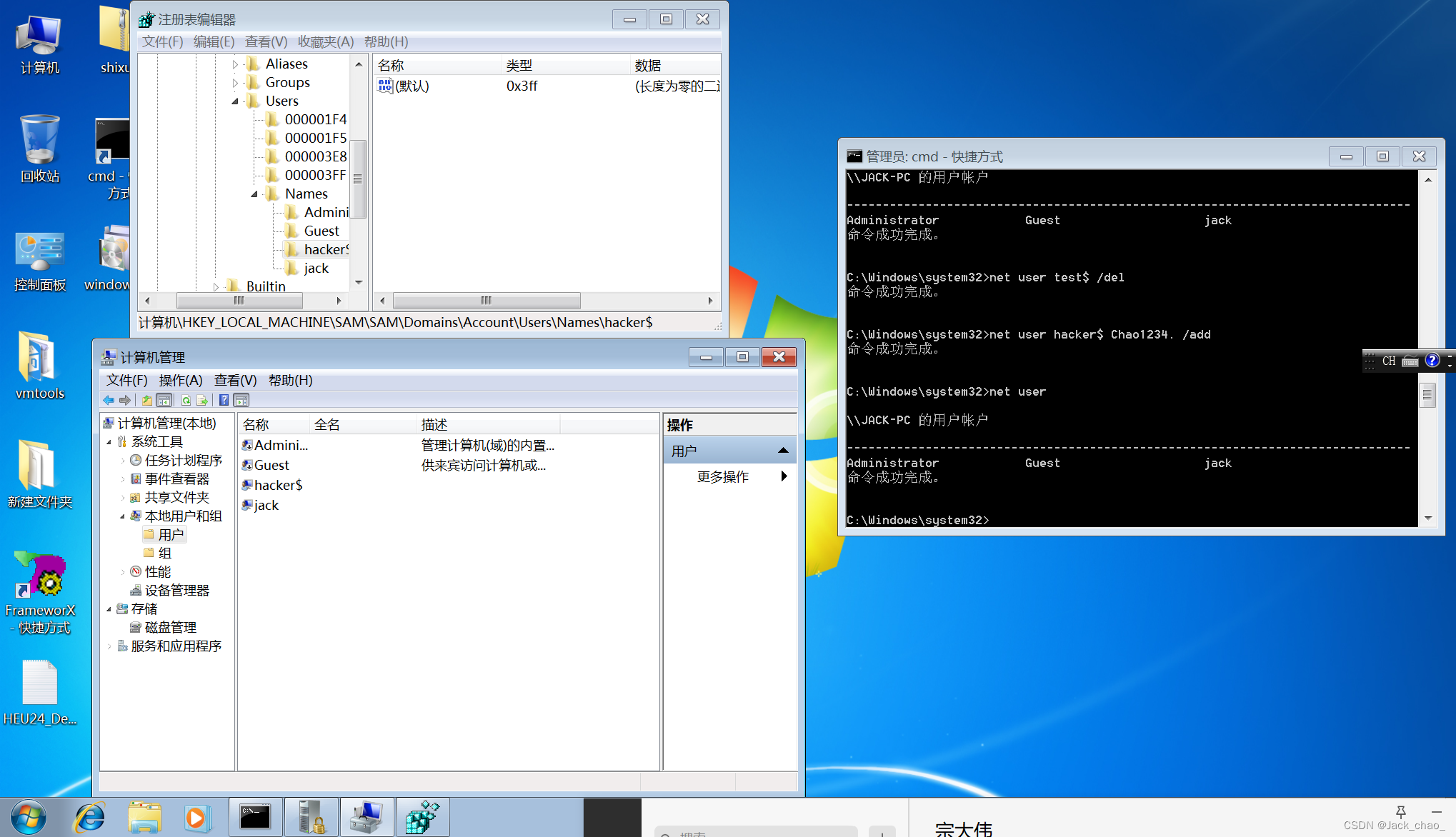

一、用户后面加$可以躲到命令查

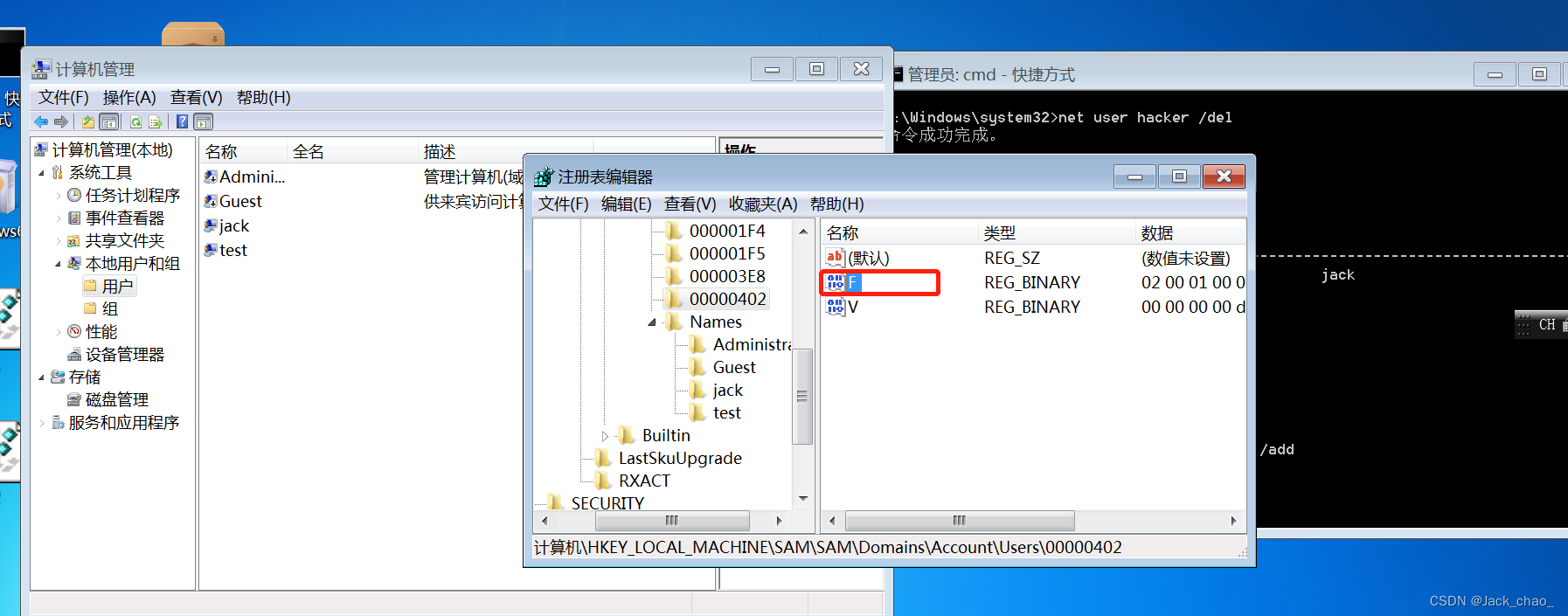

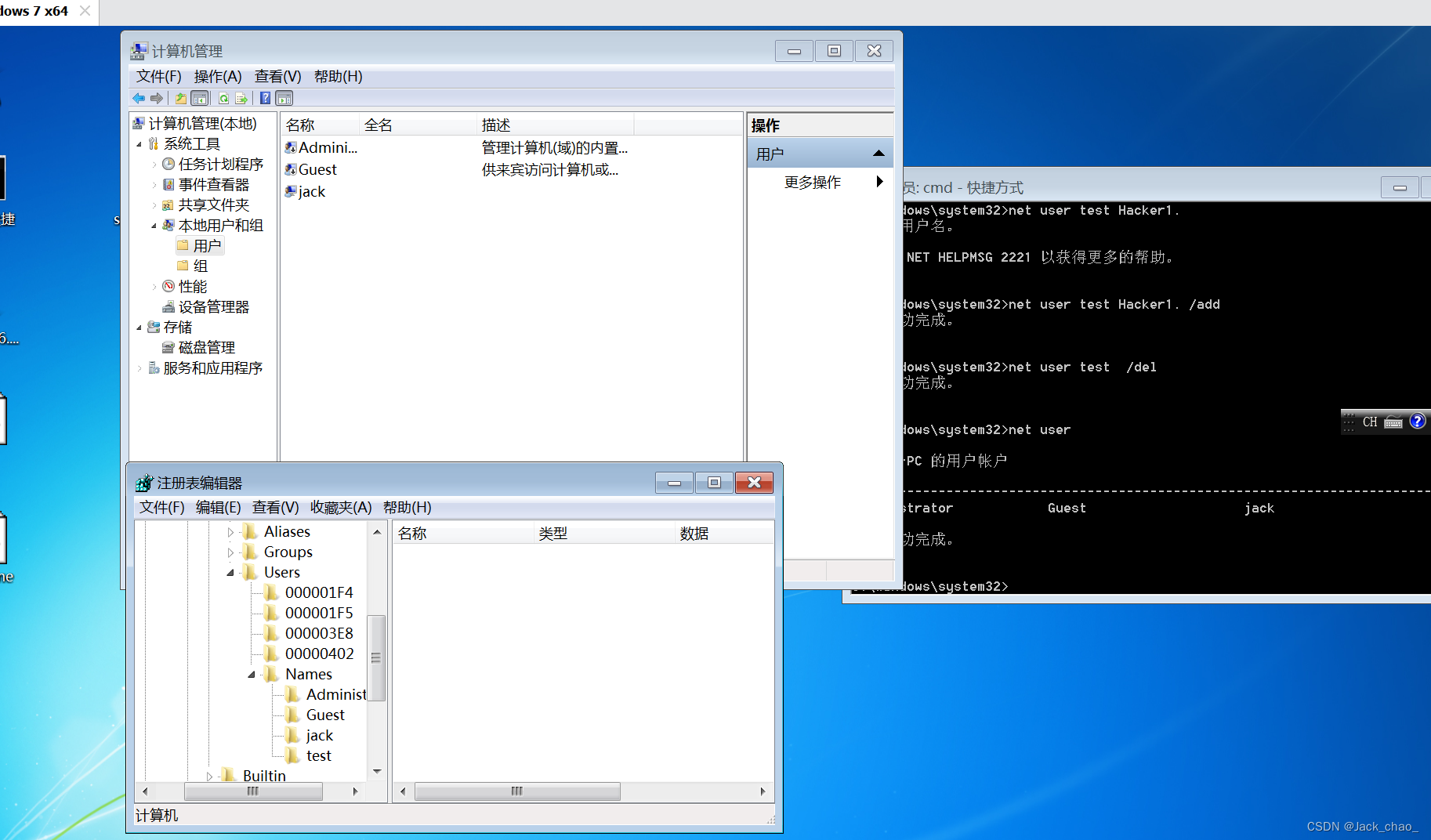

二、改SID注册表隐藏法

将F修改为管理员的F

导出一下这两个表

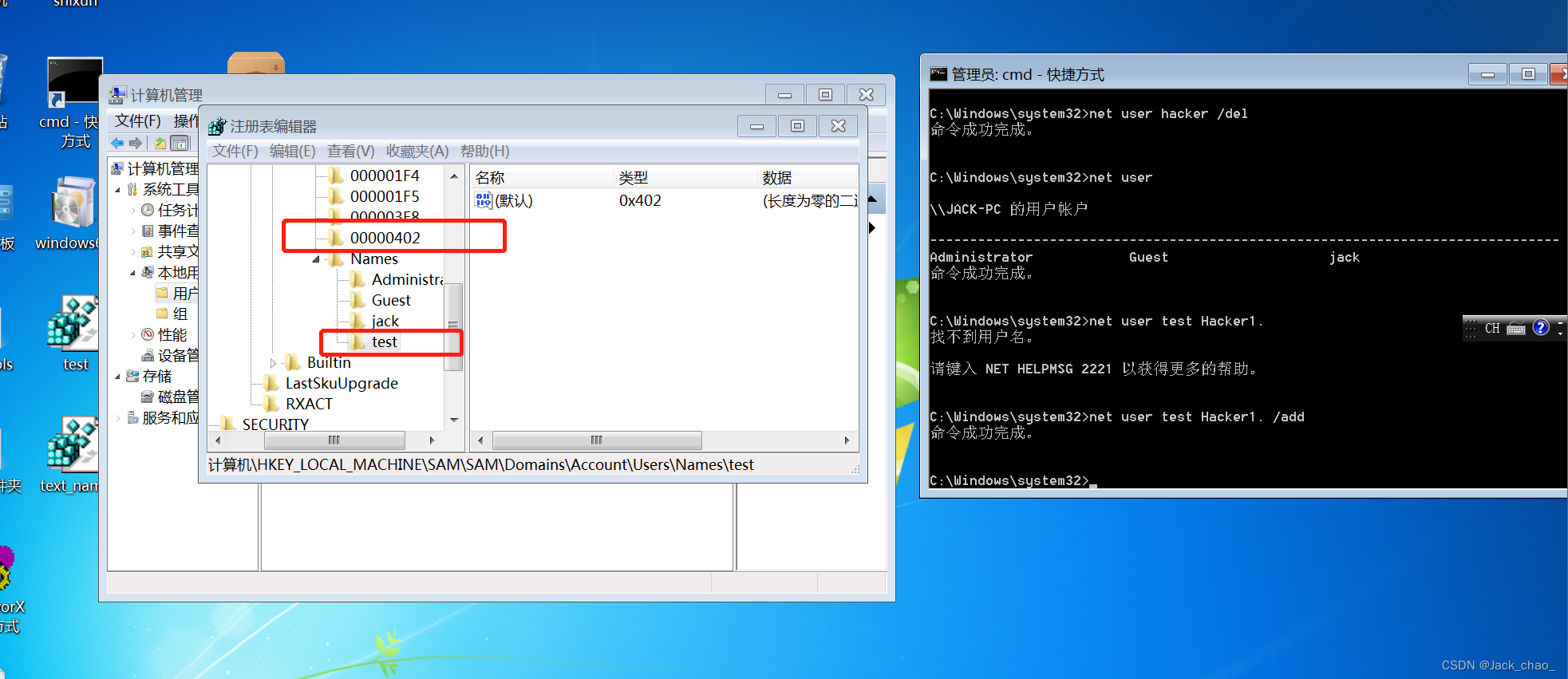

将test用户删除

加载一下刚在导出的两个表

效果只有注册表里有。那我们试一下账户存在不。

完全可以。