Xray的简单使用

xray 简介

xray 是一款功能强大的安全评估工具,由多名经验丰富的一线安全从业者呕心打造而成,主要特性有:

- 检测速度快。发包速度快; 漏洞检测算法效率高。

- 支持范围广。大至 OWASP Top 10 通用漏洞检测,小至各种 CMS 框架 POC,均可以支持。

- 代码质量高。编写代码的人员素质高, 通过 Code Review、单元测试、集成测试等多层验证来提高代码可靠性。

- 高级可定制。通过配置文件暴露了引擎的各种参数,通过修改配置文件可以客制化功能。

- 安全无威胁。xray 定位为一款安全辅助评估工具,而不是攻击工具,内置的所有 payload 和 poc 均为无害化检查。

目前支持的漏洞检测类型包括:

- XSS漏洞检测 (key: xss)

- SQL 注入检测 (key: sqldet)

- 命令/代码注入检测 (key: cmd-injection)

- 目录枚举 (key: dirscan)

- 路径穿越检测 (key: path-traversal)

- XML 实体注入检测 (key: xxe)

- 文件上传检测 (key: upload)

- 弱口令检测 (key: brute-force)

- jsonp 检测 (key: jsonp)

- ssrf 检测 (key: ssrf)

- 基线检查 (key: baseline)

- 任意跳转检测 (key: redirect)

- CRLF 注入 (key: crlf-injection)

- Struts2 系列漏洞检测 (高级版,key: struts)

- Thinkphp系列漏洞检测 (高级版,key: thinkphp)

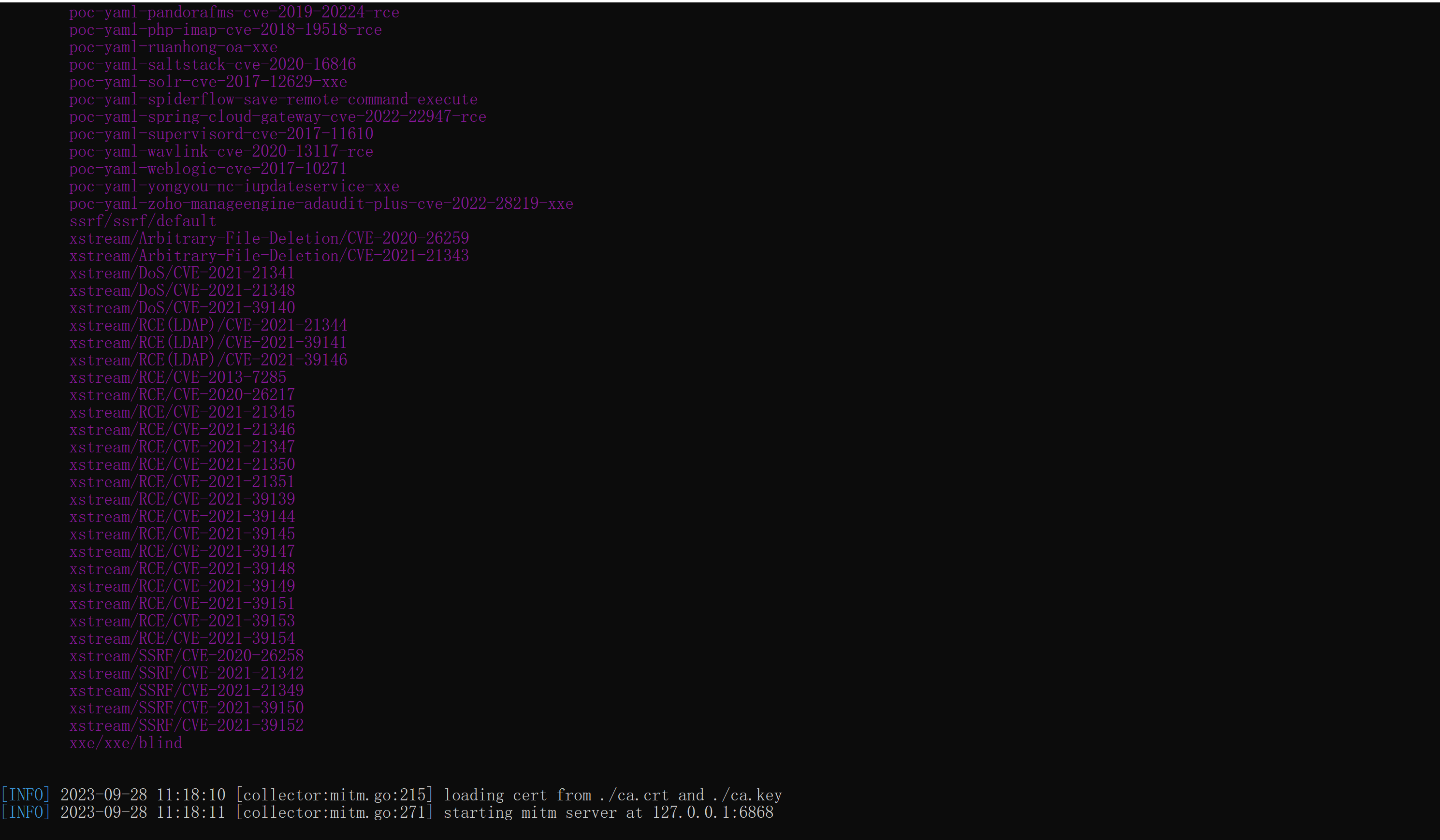

- XStream 系列漏洞检测 (key: xstream)

- POC 框架 (key: phantasm)

其中 POC 框架默认内置 Github 上贡献的 poc,用户也可以根据需要自行构建 poc 并运行。

XRAY安装

- Github: https://github.com/chaitin/xray/releases (国外速度快)

- CT stack: https://stack.chaitin.com/tool/detail?id=1 (国内速度快)

注意: 不要直接 clone 仓库,xray 并不开源,仓库内不含源代码,直接下载构建的二进制文件即可。

Windows版下载后可以得到 xray_windows_amd64.exe 文件,建议将这个exe执行文件放到一个文件夹里 ,因为后期会生成一些文件

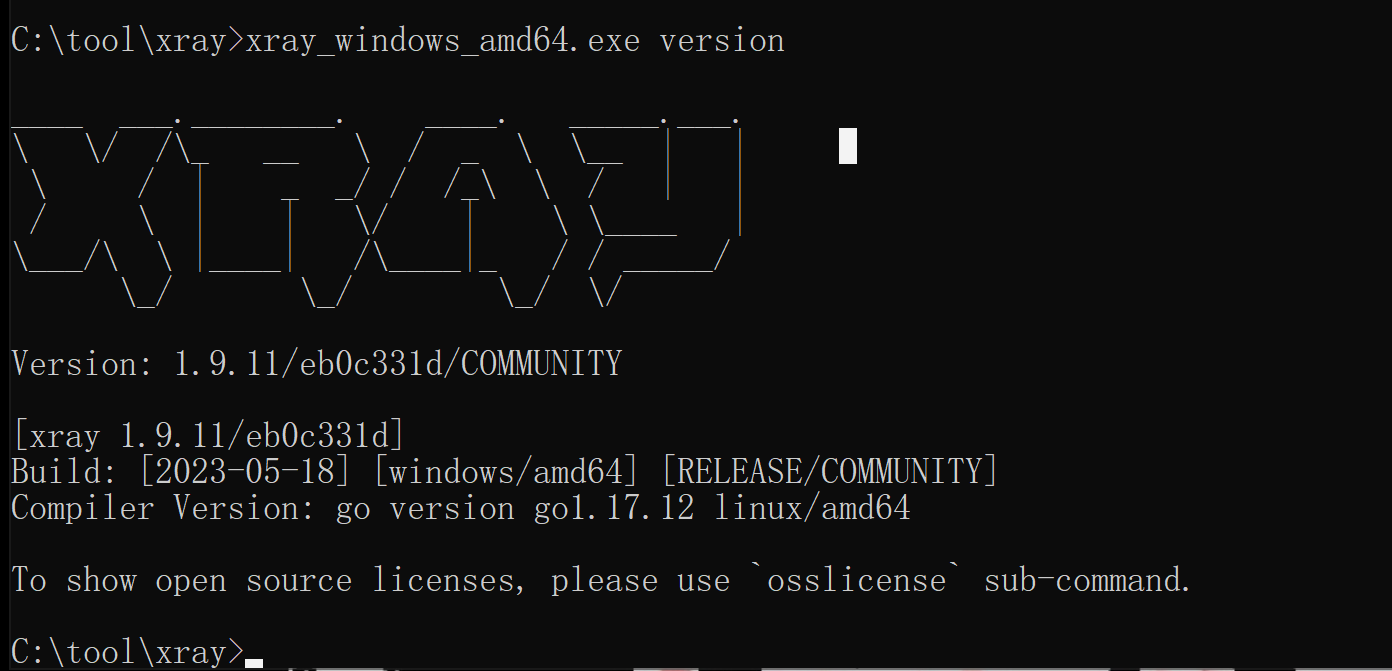

查看版本xray_windows_amd64.exe version

基本使用

指定单个URL

命令:./xray_darwin_arm64 webscan --url http://example.com/ --html-output single-url.html

说明:扫描指定的单个URL,扫描结果以html格式输出

爬虫模式

爬虫模式是模拟人工去点击网页的链接,然后去分析扫描,和代理模式不同的是,爬虫不需要人工的介入,访问速度要快很多,但是也有一些缺点需要注意

- xray 的基础爬虫不能处理 js 渲染的页面,如果需要此功能,请参考 版本对比

.\xray_windows_amd64 webscan --basic-crawler http://testphp.vulnweb.com/ --html-output xray-crawler-testphp.html

#说明:使用爬虫模式,先对指定的url进行爬虫,然后再进行扫描,结果以json格式的文件输出

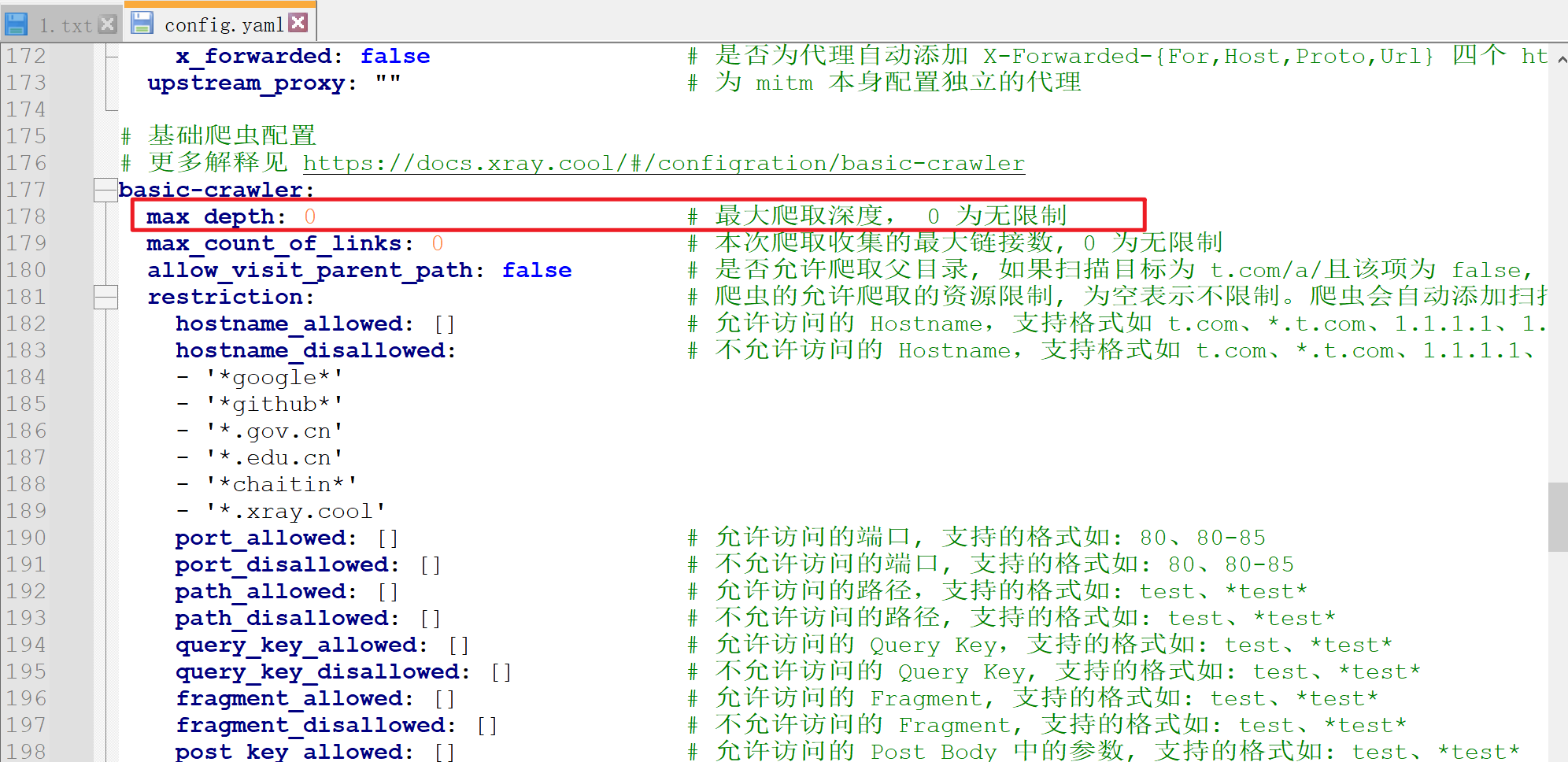

注意:其中的爬虫深度可以设置,具体位置为配置文件config.yml中basic-crawler参数的max_depth,设置为0为无限制

登陆后的网站扫描

如果用的是代理模式,只要浏览器是登录状态,那么漏洞扫描收到的请求也都是登录状态的请求。但对于普通爬虫而言,就没有这么“自动化”了, 但是可以通过配置 Cookie 的方式实现登录后的扫描

打开配置文件,修改 http 配置部分的 Headers 项:

http:

headers:

Cookie: key=value

上述配置将为所有请求(包括爬虫和漏洞扫描)增加一条 Cookie key=value

HTTP代理模式

代理模式下的基本架构为,扫描器作为中间人,首先原样转发流量,并返回服务器响应给浏览器等客户端,通讯两端都认为自己直接与对方对话,同时记录该流量,然后修改参数并重新发送请求进行扫描。

生成ca证书

在浏览器使用 https 协议通信的情况下,必须要得到客户端的信任,才能建立与客户端的通信。

这里的突破口就是 ca 证书。只要自定义的 ca 证书得到了客户端的信任,xray 就能用该 ca 证书签发各种伪造的服务器证书,从而获取到通信内容。

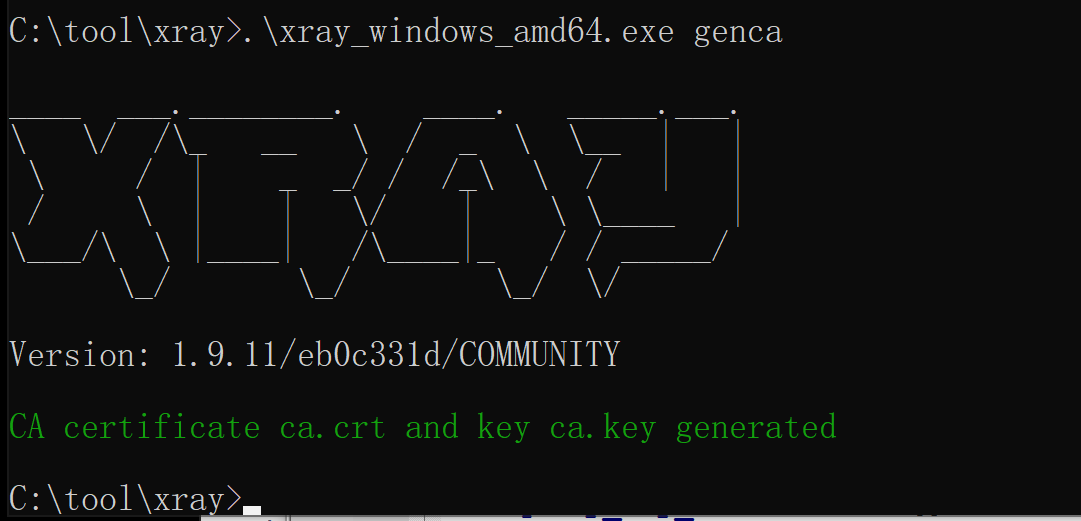

运行 .\xray_windows_amd64.exe genca

运行命令之后,将在当前文件夹生成 ca.crt 和 ca.key 两个文件。

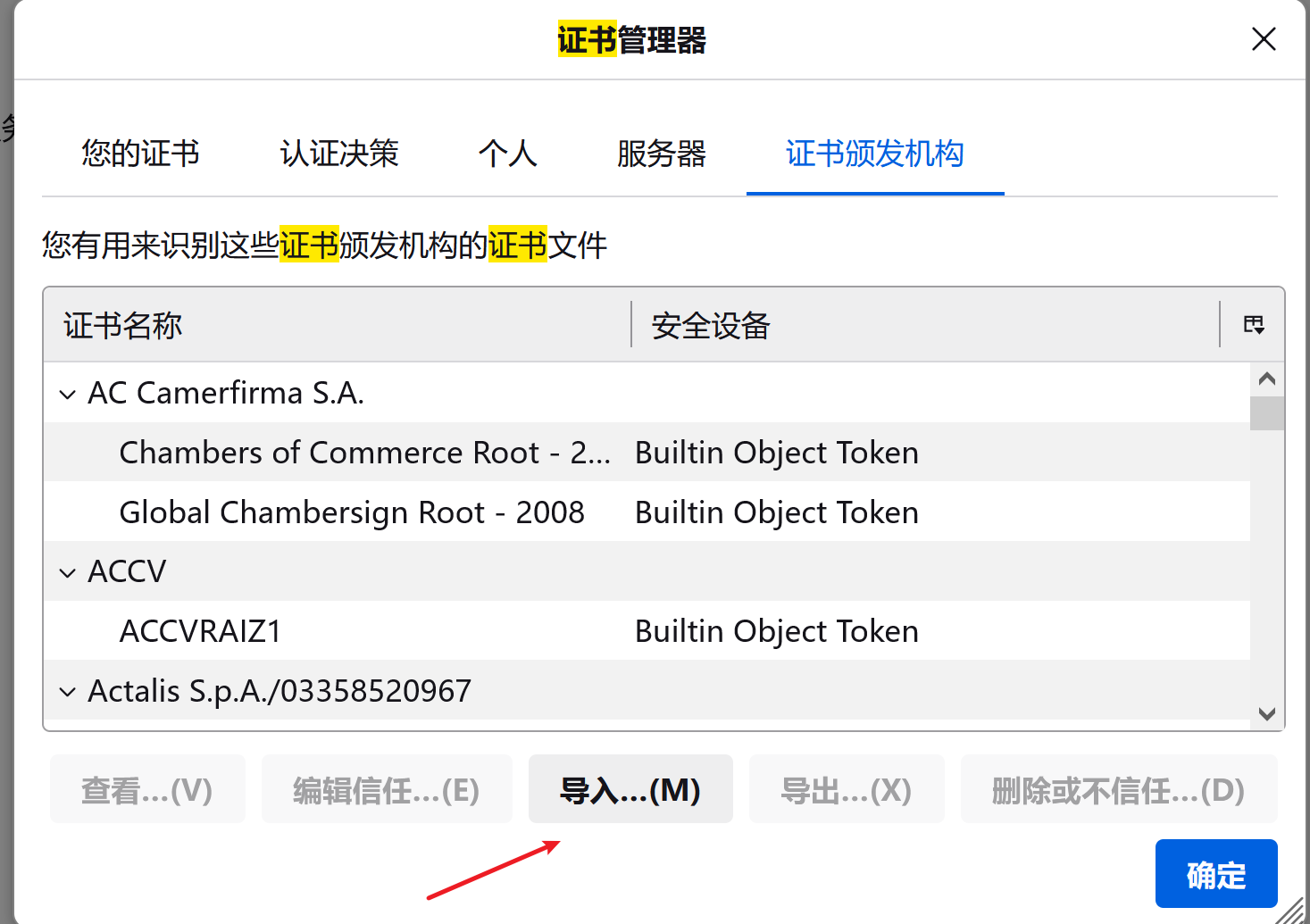

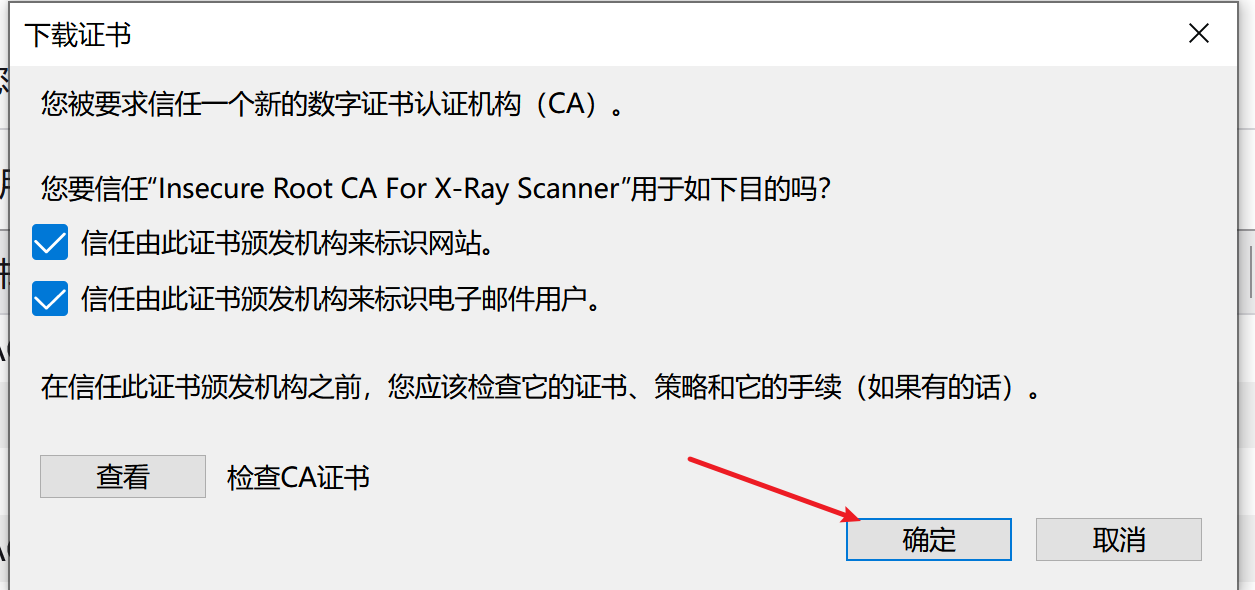

安装ca证书

导入ca.crt文件

启动代理

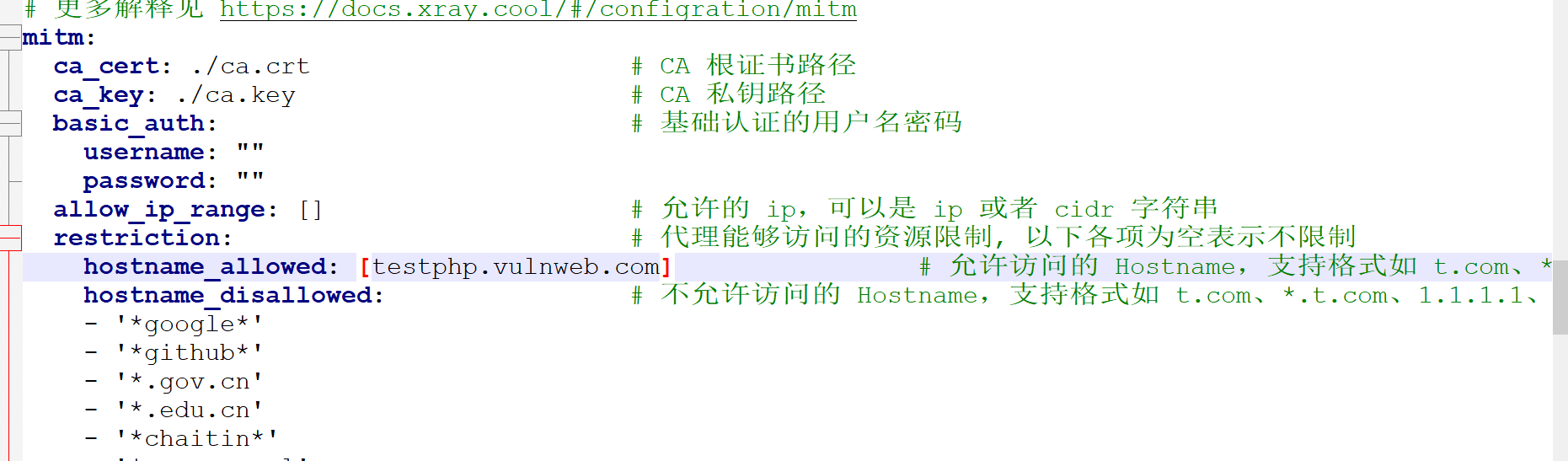

在生成的 config.yml 文件中找到

mitm中restriction中hostname_allowed增加testphp.vulnweb.com

xray 配置文件中默认不允许扫描 gov 和 edu 等网站,如果想对这些网站进行授权测试,需要移除

hostname_disallowed的相关配置才可以。严禁未授权的测试!否则后果自负。

配置代理

浏览器将访问Web流量转发给本机的6868端口:

开始扫描

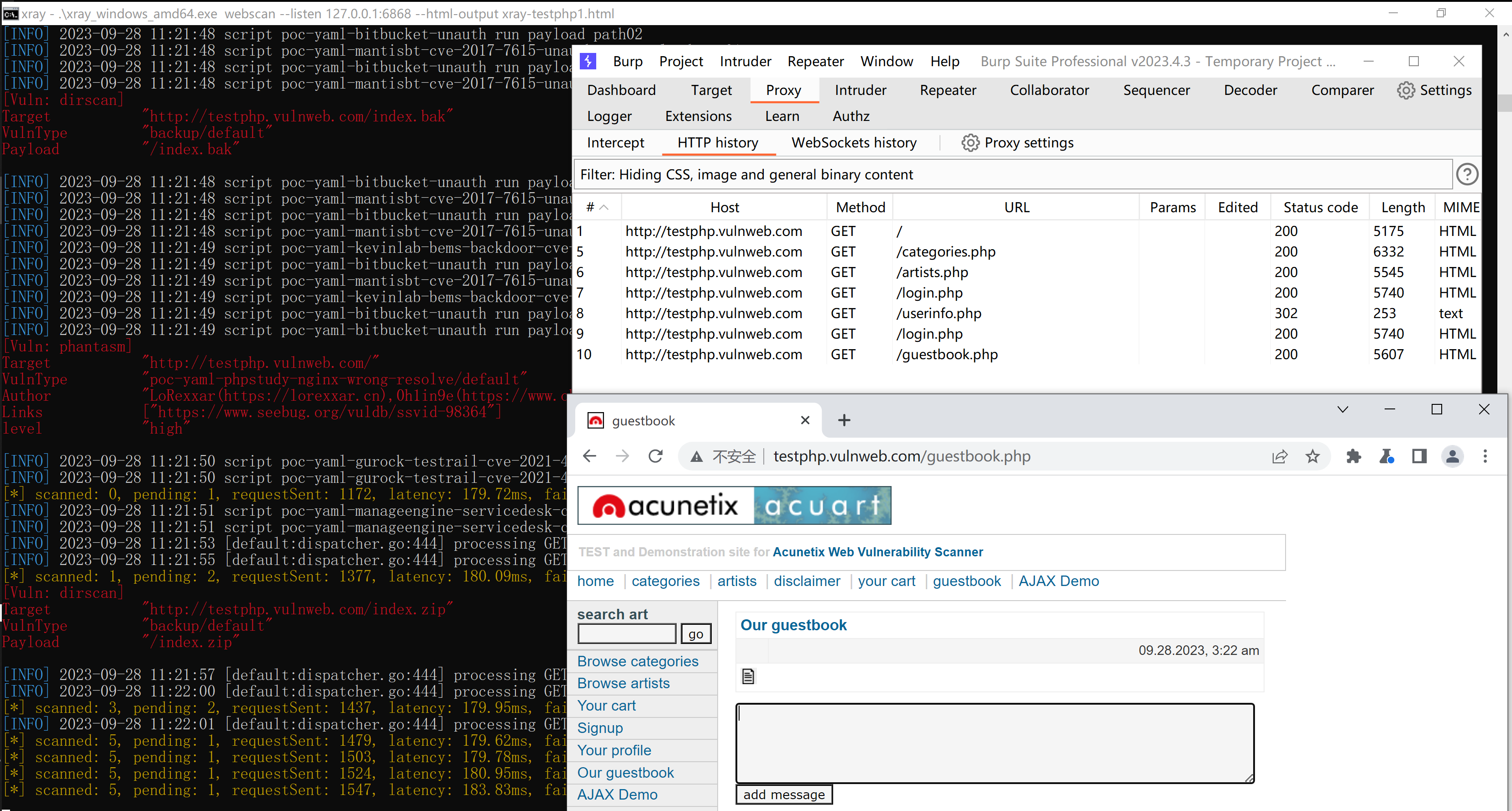

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:6868 --html-output xray-testphp.html

说明:Xray监听本地的6868端口,结果通过html格式输出,该模式的好吃就是通过人为手动点击需要扫描的URL,相比前面两种扫描方式,扫描准确度更好,更多适用于手工渗透测试场景

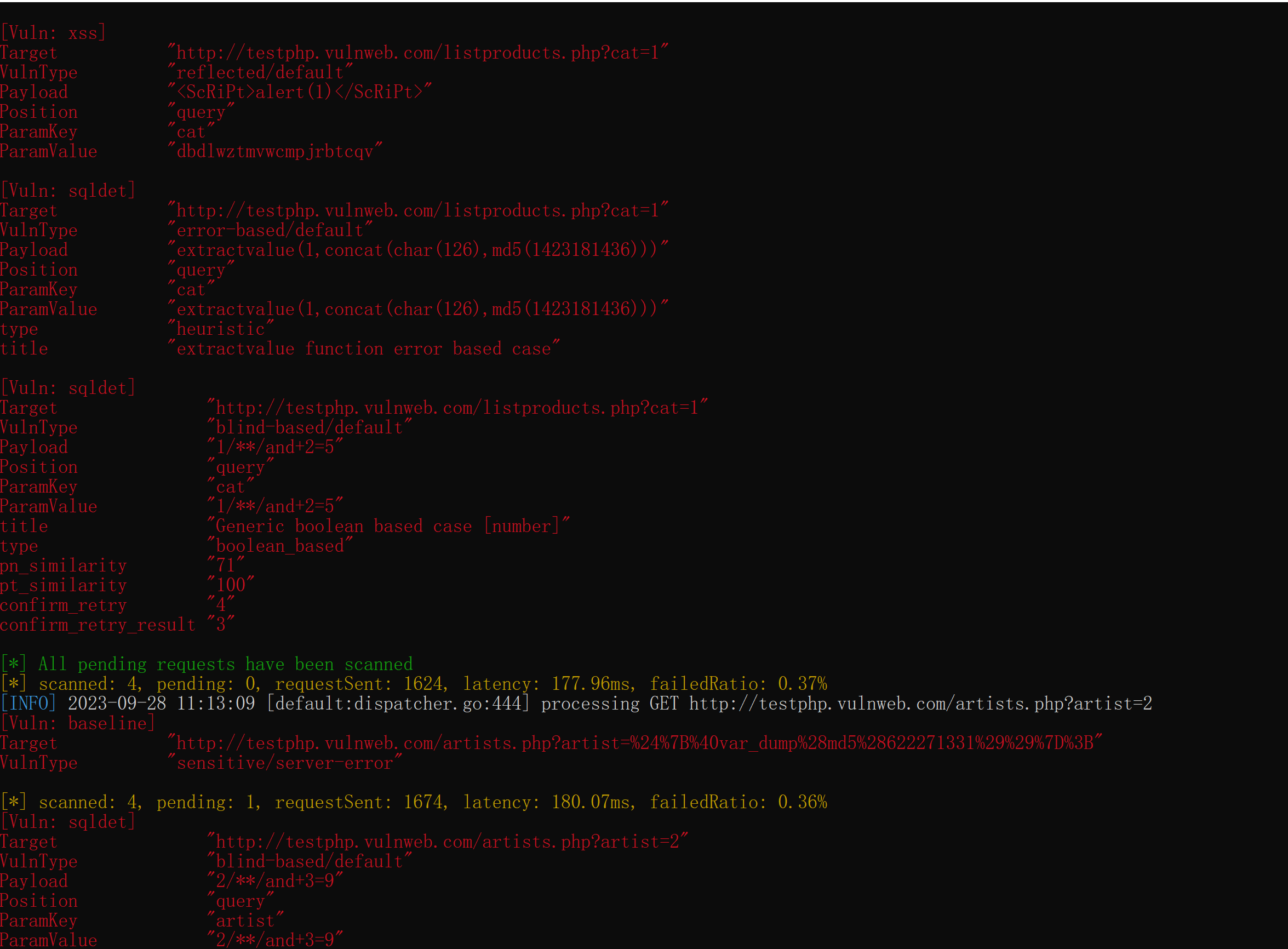

然后打开代理,使用浏览器访问 http://testphp.vulnweb.com/

访问网站自动探测漏洞

然后就可以看到 xray 界面开始输出漏洞信息

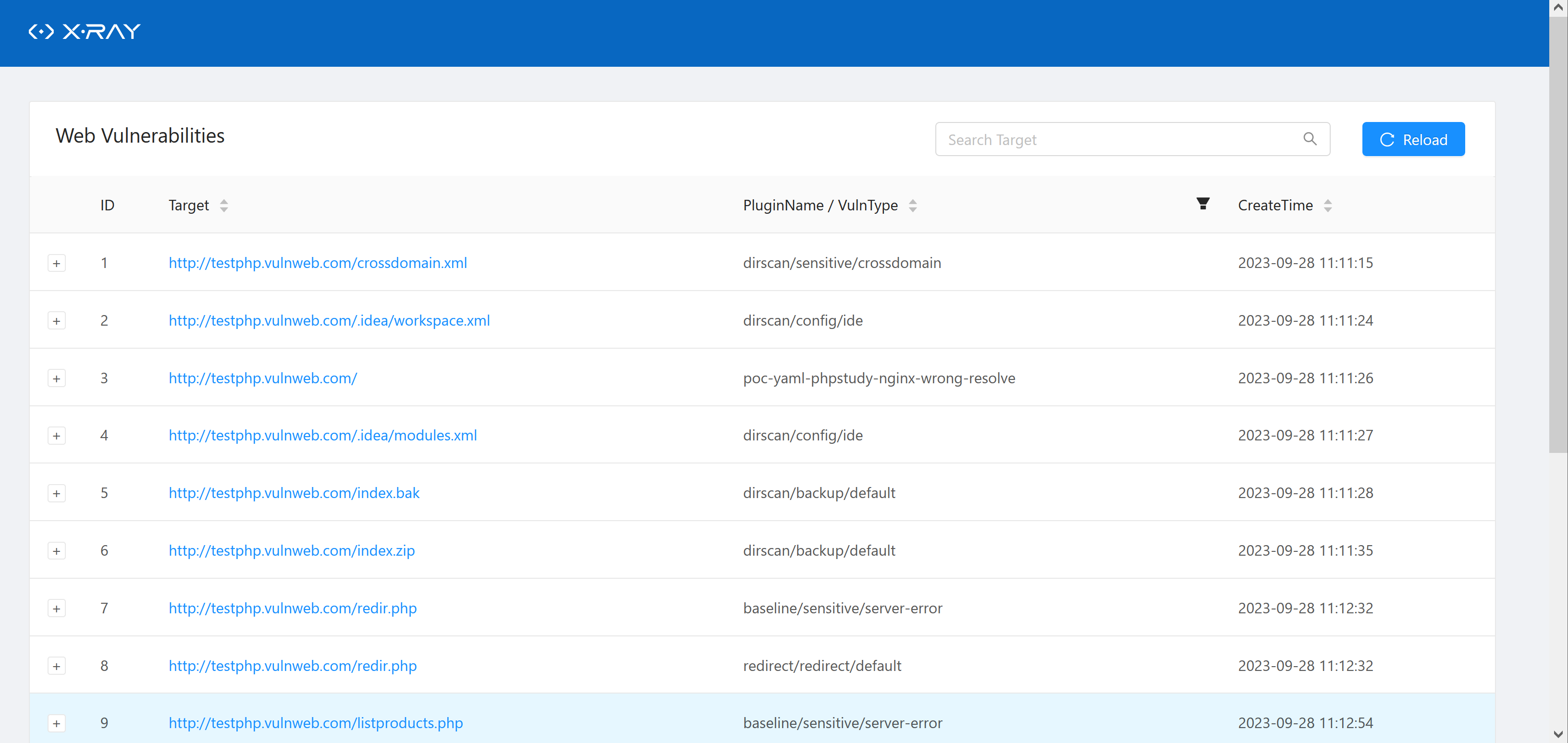

扫描报告

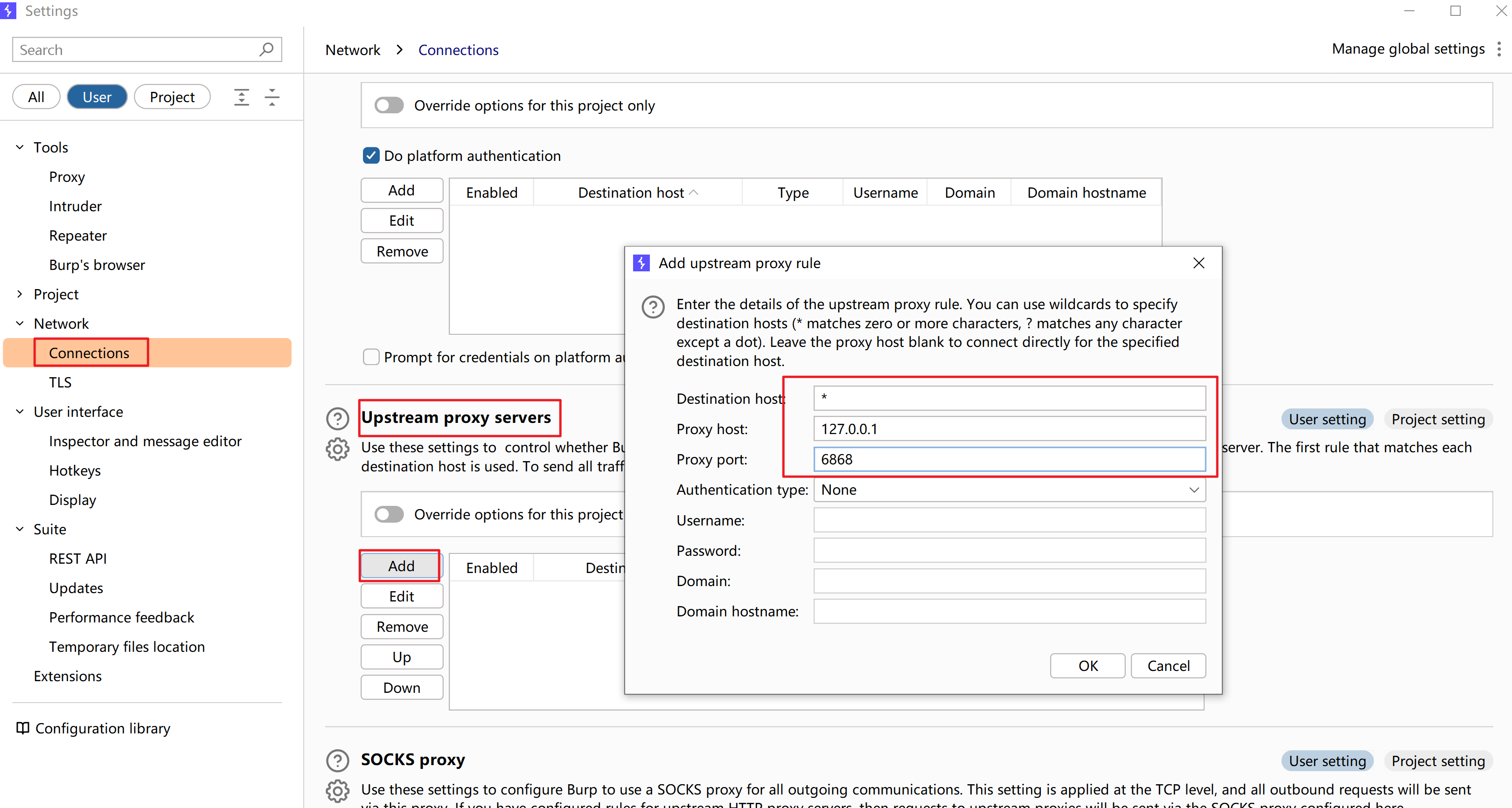

BurpSuite联动xray

xray 开启端口监听

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:6868 --html-output xray-testphp1.html

burpsuite 设置

User-Network - connections - upstream proxy servers -add

通过burp suite 访问网站

xray自动探测漏洞

指定插件扫描

Xray本身的工作原理就是通过调用插件进行漏洞探测的,有些场景下想针对某个URL进行某一类漏洞的探测

.\xray_windows_amd64.exe webscan --plugins xss --url http://testphp.vulnweb.com/ --html-output plugins.html

#说明:针对该URL只进行xss漏洞的探测,探测结果以html格式输出

结果输出

漏洞扫描和运行时的状态统称为结果输出,xray 定义了如下几种输出方式:

- 1、Stdout (屏幕输出, 默认开启)

- 2、JSON 文件输出

- 参数:

--json-output result.json

- 参数:

- 3、HTML 报告输出

- 参数:

–html-output result.html

- 参数:

- 4、Webhook输出

结果输出

漏洞扫描和运行时的状态统称为结果输出,xray 定义了如下几种输出方式:

- 1、Stdout (屏幕输出, 默认开启)

- 2、JSON 文件输出

- 参数:

--json-output result.json

- 参数:

- 3、HTML 报告输出

- 参数:

–html-output result.html

- 参数:

- 4、Webhook输出

- 参数:

--webhook-output

- 参数: