什么是https加密协议,相比http的好处在哪?

先了解什么是http

HTTP(Hypertext Transfer Protocol)是一种用于在计算机网络上传输超文本的应用层协议。它是一种无状态的、无连接的协议,通常用于在Web浏览器和服务器之间传输HTML页面、图片、音频、视频以及其他数据资源。

以下是HTTP的全面介绍:

1. 工作原理

-

客户端-服务器模型:HTTP是基于客户端-服务器模型的协议。客户端(例如Web浏览器)向服务器发送HTTP请求,服务器处理请求并发送HTTP响应返回给客户端。

-

无状态协议:HTTP是无状态的,即它不保留之前的请求状态信息。每个请求都是独立的,服务器不会保留客户端的状态,这导致HTTP无法直接处理会话状态。

2. 请求/响应流程

-

HTTP请求:客户端发送HTTP请求到服务器,请求包括请求方法(GET、POST、PUT等)、URL、请求头部和可选的请求体(用于POST请求等)。

-

HTTP响应:服务器接收到请求后,返回HTTP响应,响应包括状态码(表示请求成功、失败或其他情况)、响应头部和响应体(通常是请求的数据)。

3. 请求方法

HTTP定义了不同的请求方法,其中常见的包括:

- GET:请求获取指定资源的表示形式。

- POST:用于提交数据,通常与HTML表单一起使用。

- PUT:将指定资源的表示形式上传到服务器。

- DELETE:删除指定的资源。

4. URL和URI

- URL(Uniform Resource Locator):用于标识互联网上的资源地址,包括协议类型、域名或IP地址、端口号和资源路径。

- URI(Uniform Resource Identifier):用于唯一标识资源的字符串,包括URL和URN(Uniform Resource Name)。

5. 版本

HTTP有多个版本,其中最常见的包括:

- HTTP/1.1:目前最广泛使用的版本,支持持久连接、管道化等功能。

- HTTP/2:引入了多路复用、头部压缩等新特性,以提高性能。

- HTTP/3:基于UDP协议,旨在提升传输效率和性能。

6. 头部信息

HTTP头部包含在请求和响应中,用于传输元数据,包括:

- 通用头部:适用于请求和响应的头部信息。

- 请求头部:包含有关请求的信息,如User-Agent、Host等。

- 响应头部:包含有关响应的信息,如Content-Type、Content-Length等。

- 实体头部:包含有关实体正文的信息,如Content-Encoding、Cache-Control等。

7. 安全性和问题

- 安全性:HTTP是明文传输,数据容易被窃听和篡改。因此,对于敏感信息的传输,推荐使用HTTPS协议。

- 中间人攻击:HTTP请求和响应在传输过程中易受中间人攻击,可以被窃听、篡改或注入恶意内容。

8. 应用领域

HTTP在Web浏览器和Web服务器之间广泛使用,用于访问网页、下载资源、提交表单等。除了Web,HTTP也被许多其他应用程序使用,例如API调用、移动应用通信等。

为什么要使用HTTPS

http的不足之处:

1. 安全性问题

-

明文传输:HTTP传输数据是明文的,容易被窃听、截取和篡改。黑客可以通过网络监听工具轻易获取传输的数据,包括敏感信息(如登录凭证、支付信息等)。

-

中间人攻击:攻击者可以利用中间人攻击(Man-in-the-Middle)截获和修改HTTP请求和响应,从而窃取用户数据或注入恶意内容。

2. 缺乏身份验证

- 缺乏服务器身份验证:HTTP本身不提供对服务器身份的验证机制。这使得攻击者可以轻易模拟服务器,伪造数据传输源,欺骗用户。

3. 数据完整性问题

- 数据篡改风险:HTTP无法确保传输过程中数据的完整性,因此数据可能在传输过程中被篡改,导致接收方得到的数据不完整或被修改。

4. 无状态性

- 无状态协议:HTTP是无状态的,不保存之前的请求状态信息,每个请求都是独立的。这使得无法直接处理会话状态,需要使用额外的机制来维护状态(如Cookies、Session等)。

5. 不利于SEO和用户信任

-

搜索引擎排名影响:搜索引擎(如Google)倾向于将使用HTTPS的网站排名更高,HTTP网站在SEO方面可能不如使用HTTPS的网站。

-

用户信任度下降:对于使用HTTP的网站,缺乏安全锁标志或HTTPS的显示可能导致用户对网站的信任度下降,特别是在涉及敏感信息的交易中。

6. 合规性要求

- 不符合某些合规性标准:一些行业和法规对于处理敏感数据的网站或应用程序有特定的安全要求,要求使用加密传输。

7. 性能方面的限制

- HTTP/1.x性能瓶颈:在HTTP/1.x版本中,存在并发请求数量限制和头部未压缩等问题,可能会影响性能。但在HTTP/2及更新版本中,这些问题有所改善。

所以中的来说其不足之处最大问题就是安全性,与之对比https的优势就明显了。

https相比http的优势:

相较于HTTP,HTTPS提供了更高级别的安全保护,确保数据传输的安全、隐私保护和用户信任度,并能满足各种合规性要求。因此,对于网站和应用程序来说,使用HTTPS已成为一种标准实践,特别是在处理敏感信息和确保通信安全方面。

1. 数据传输安全性和隐私保护

-

加密传输:HTTPS使用SSL/TLS协议对数据进行加密传输,防止恶意用户窃听、截取或篡改传输的信息。这种加密技术有效保护了数据在传输过程中的安全性。

-

敏感信息保护:HTTPS提供了更高级别的数据保护,尤其对于敏感信息(如登录凭证、支付信息等)的传输更为安全,防止被第三方获取。

2. 身份验证与信任建立

-

数字证书认证:HTTPS使用数字证书对服务器进行身份验证,确保用户正在连接到预期的网站。这有助于防止中间人攻击,确保连接的可靠性。

-

用户信任度:HTTPS网站会显示安全锁标志或地址栏中的锁图标,让用户感到更加安全,提高了网站的可信度,减少了用户对网站的不信任感。

3. 搜索引擎排名和SEO优化

- SEO影响:搜索引擎(如Google)倾向于将使用HTTPS的网站排名更高,因为它们更安全可信。因此,采用HTTPS有助于提升网站在搜索引擎中的排名,对于网站的流量和可见性有正面影响。

4. 合规性要求与安全标准

- 符合合规性要求:许多行业和法规对于处理敏感数据的网站或应用程序有特定的安全要求,要求使用加密传输,而HTTPS是满足这些要求的标准。

5. 数据完整性和篡改防护

- 防止数据篡改:HTTPS不仅加密数据,还通过数字签名确保数据在传输过程中不被篡改,保持数据的完整性,确保接收到的数据与发送方的数据完全一致。

6. 提升用户信任度和安全感

- 增强用户信任:通过HTTPS提供的安全锁标志和安全感,提高了用户对网站的信任度,使用户更愿意在这些网站上进行敏感信息的交互。

HTTPS概念及详细介绍

https概念:

HTTPS(Hypertext Transfer Protocol Secure)是一种用于在网络上安全传输数据的通信协议。它是HTTP的加密版本,通过使用SSL(Secure Sockets Layer)或其后续协议TLS(Transport Layer Security)来加密数据,确保在客户端和服务器之间传输的信息是加密的、安全的,从而防止数据被窃听、篡改或伪造。

HTTPS的工作原理

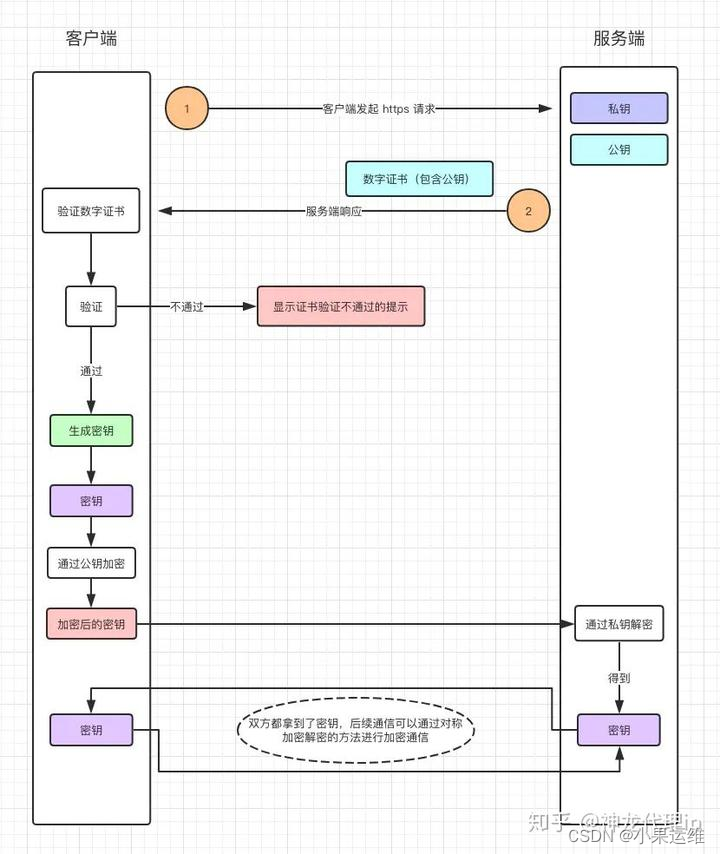

看图最清晰:

1. 加密和认证过程

-

客户端请求连接:

- 客户端(如浏览器)向服务器发送HTTPS请求。

- 客户端声明支持HTTPS协议,并向服务器发起SSL/TLS握手过程。

-

服务器回应:

- 服务器接收到客户端的请求后,会返回一个包含服务器的数字证书的响应给客户端。

- 证书包含了服务器公钥、证书的颁发者、有效期等信息,由证书颁发机构(CA)签发,用于验证服务器身份。

-

客户端验证证书:

- 客户端接收到服务器返回的证书后,会验证证书的合法性。

- 客户端检查证书是否有效、是否由可信任的CA签发,并确认服务器域名与证书中的域名一致。

-

建立安全连接:

- 客户端生成一个用于加密数据传输的对称密钥,并使用服务器的公钥进行加密,发送给服务器。

- 服务器使用自己的私钥解密客户端发送的密钥,并回复确认信息。

-

加密通信:

- 客户端和服务器使用共享的对称密钥来加密和解密数据,确保在通信过程中信息的保密性和完整性。

2. 数据传输和加密解密

- 对称加密:HTTPS通信过程中使用对称加密算法对数据进行加密,保护数据的隐私性。

- 非对称加密:在握手阶段,使用非对称加密算法进行密钥交换,确保数据传输的安全性和完整性。

3. HTTPS的特点和优势

- 数据加密:通过SSL/TLS协议对数据进行加密传输,防止数据被窃听和篡改。

- 身份验证:通过数字证书验证服务器身份,防止中间人攻击。

- 完整性保护:确保数据在传输过程中不被篡改,保持数据的完整性。

- 用户信任度:展示安全锁标志或地址栏中的锁图标,提高用户信任度。

- 符合安全要求和合规性:满足许多行业和法规对安全性的要求。

HTTPS加密方式有哪些

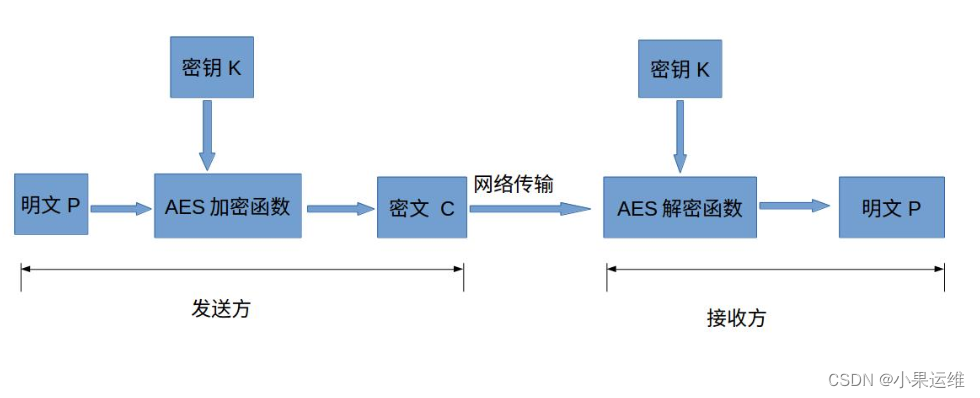

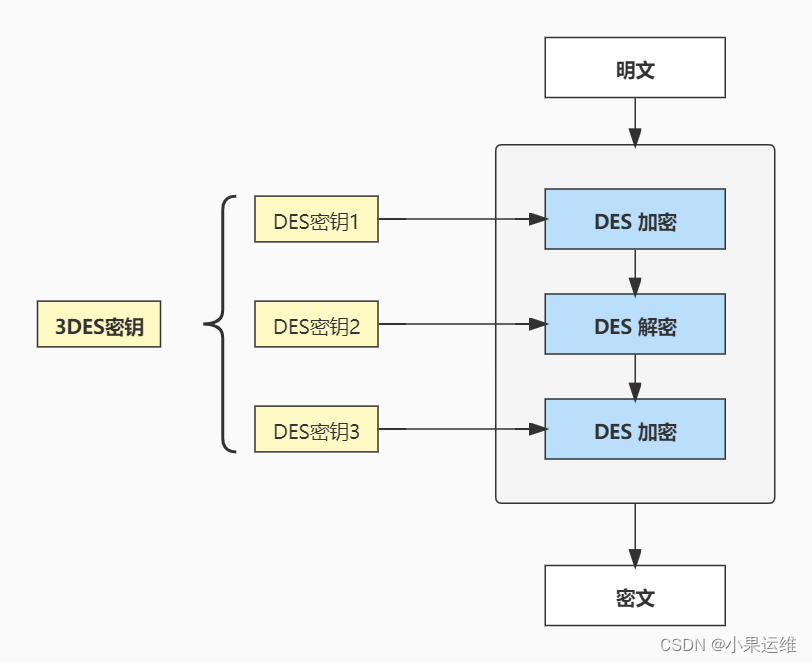

1. 对称加密算法

对称加密使用相同的密钥进行加密和解密,速度快,但密钥传输需要保证安全。

- AES(Advanced Encryption Standard):目前广泛使用的对称加密算法之一,具有高效率和高安全性。

- 3DES(Triple Data Encryption Standard):是DES算法的改进版,提高了安全性,但相对于AES较为缓慢。

2. 非对称加密算法(公钥加密)

非对称加密使用一对密钥(公钥和私钥),公钥用于加密,私钥用于解密和签名验证。

- RSA:常用的非对称加密算法之一,广泛应用于数字签名和密钥交换。

- Diffie-Hellman(DH):用于密钥交换,允许双方在不安全的通信环境中共享密钥。

3. 混合加密模式

SSL/TLS通常使用一种称为"密钥交换"或"密钥协商"的方法来选择对称密钥加密算法和密钥长度,并且在传输过程中使用非对称加密来安全地交换对称密钥。

示例:对称与非对称加密结合

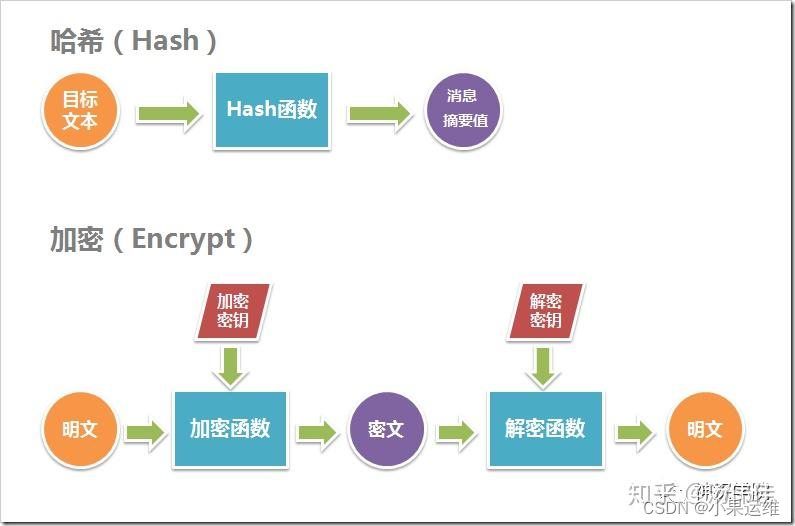

4. 哈希算法

哈希算法用于验证数据的完整性,一般与数字签名结合使用。

- SHA(Secure Hash Algorithm):SHA-1、SHA-256、SHA-384、SHA-512等不同的安全哈希算法,用于生成消息摘要,验证数据完整性。

-

SHA-1(Secure Hash Algorithm 1)是一种哈希函数,用于生成消息摘要或称为哈希值。它是SHA系列算法中的一种,于1995年由美国国家安全局(NSA)设计开发,由美国国家标准与技术研究院(NIST)发布,并广泛应用于许多安全协议和加密应用中。SHA-1生成的哈希值长度为160位(20字节),用于将输入的任意长度消息转换成固定长度的消息摘要。但随着时间推移和计算能力的提高,发现了SHA-1算法存在严重的碰撞风险(即不同的消息可以产生相同的摘要),导致其安全性逐渐下降。曾被广泛用于数字签名、数据完整性验证、证书生成等场景,但随着碰撞攻击技术的发展,其安全性逐渐被认为不足以满足安全需求。由于出现碰撞攻击,已经证明SHA-1不再适用于需要高度安全性的场景。攻击者可以制作出两个不同的消息,但它们具有相同的SHA-1摘要,这对于许多安全协议和应用来说是一个严重的漏洞。鉴于SHA-1存在的安全漏洞,许多安全标准和应用已经开始逐渐淘汰SHA-1,并转向更安全的哈希算法,如SHA-2系列(包括SHA-256、SHA-384、SHA-512等)和SHA-3。

-

SHA-256(Secure Hash Algorithm 256-bit)是SHA-2系列中的一种哈希函数,它是SHA-2家族中较为流行和广泛使用的一种算法。SHA-256生成的哈希值长度为256位(32字节),用于将输入的任意长度消息转换成固定长度的消息摘要。SHA-256输出的哈希值长度为256位,相较于SHA-1更长,提供了更高级别的安全性和抗碰撞能力。SHA-256是目前广泛应用的安全哈希算法之一,其设计旨在提供更高级别的安全性,目前尚未发现有效的攻击手段能够对其产生碰撞。用于数字签名、数据完整性验证、证书生成、密码学应用等众多安全领域。许多安全协议和应用程序,如TLS/SSL、SSH、PGP等,都使用SHA-256来提供消息完整性和安全性。SHA-256得到了广泛支持和认可,被大量的加密库、安全协议和应用程序所采用,为数据的安全性提供了可靠的保障。尽管SHA-256目前仍被广泛使用,但随着计算能力的提升和安全要求的不断提高,未来可能出现更强大、更安全的哈希算法来取代或补充SHA-256。

-

SHA-512(Secure Hash Algorithm 512-bit)是SHA-2家族中的一种哈希函数,它是SHA-2系列中输出位数最长的一种算法,生成的哈希值长度为512位(64字节)。SHA-512是SHA-256的加强版,提供更高级别的安全性和抗碰撞能力。SHA-512相较于SHA-256,输出的哈希值长度更长(512位),提供更高的安全性。SHA-512的哈希值长度更长,理论上拥有更高的安全性和抗碰撞能力。目前尚未有有效的攻击手段能够对其产生碰撞。由于输出位数更多,SHA-512相较于SHA-256需要更多的计算时间和资源。但也因此提供了更高级别的安全性。与SHA-256相似,SHA-512也广泛用于数字签名、数据完整性验证、密码学应用等众多安全领域。它在一些对安全性要求较高的场景中得到了应用。适用于需要更高级别安全保障的场景,或者对哈希算法的性能损耗有较高容忍度的情况。随着技术的发展和计算能力的提高,未来可能会有更安全、更高效的哈希算法出现,但目前SHA-512仍被视为一种强大而安全的哈希算法。

-

SHA-3(Secure Hash Algorithm 3)是SHA家族中的新一代哈希算法,是NIST(美国国家标准与技术研究院)于2015年发布的一种新型哈希函数标准。SHA-3被设计为SHA-2的补充和替代品,以提供更高级别的安全性和效率。SHA-3基于Keccak算法,Keccak是一个基于海绵构造(Sponge Construction)的哈希函数,相比SHA-2系列采用了不同的设计原则。SHA-3与SHA-2系列相比,拥有不同的内部设计结构和计算过程。它采用了分组运算、轮数等不同的设计特征,提供了更高级别的安全性。SHA-3提供多个输出长度的哈希值,包括SHA3-224、SHA3-256、SHA3-384、SHA3-512等,提供了更多的选择。SHA-3经过了广泛的密码学和安全性分析,目前尚未发现有效的攻击手段。它具备较高的抗碰撞和安全性能力。适用于数字签名、消息验证、加密算法等各种安全协议和加密应用。SHA-3在一些对安全性要求较高的场景中得到了应用。相较于SHA-2系列,SHA-3在一些特定情况下可能具备更高的计算速度和性能,但在一般情况下性能可能会略低。随着时间的推移,SHA-3有望成为未来更加广泛采用的哈希算法,特别是在对安全性要求极高、需要抗量子计算攻击的场景中。

5. 混合加密组合

常见的HTTPS加密方式是将对称加密与非对称加密结合使用。服务器和客户端使用非对称加密算法进行密钥协商和交换,然后使用协商的对称密钥对通信数据进行加密和解密,提高了安全性和效率。

应用场景的总结:

- 对称加密:用于加密大量数据的传输,提供高效率的加密和解密操作。

- 非对称加密:主要用于密钥协商、数字签名和安全的密钥交换。

- 哈希算法:用于验证数据的完整性和生成数字签名。

- 混合加密模式:将对称和非对称加密结合使用,兼顾了安全性和效率。

HTTPS证书获取

获取HTTPS证书通常需要通过可信任的证书颁发机构(CA,Certificate Authority)或自签名证书来获得。

1. 通过证书颁发机构获取证书

购买的机构有很多,也有免费的,不过都会有详细的配置和安装流程。

-

购买SSL证书:您可以从各种知名的证书颁发机构(如Comodo、DigiCert、Let's Encrypt、GoDaddy等)购买SSL证书。这些CA通常提供不同类型的证书,包括单域、多域、通配符等,根据需求选择合适的类型和有效期限。

-

申请证书:在选择证书颁发机构后,您需要提供相关域名和组织信息,并遵循CA的申请流程。这可能包括验证域名所有权、审核组织信息等步骤。

-

安装证书:一旦通过验证并获取了证书,您会收到包含证书文件的指令。然后,将证书文件安装到您的服务器上。这通常涉及将证书文件和私钥文件上传到服务器,并配置Web服务器以使用SSL证书。

2. 自签名证书

-

自签名证书:如果只是在内部环境或测试目的下使用,您可以自行创建自签名证书。自签名证书不被公共信任,因此在生产环境中不推荐使用。

-

生成证书:您可以使用工具(例如OpenSSL)生成自签名证书。通常,生成证书的命令可能会涉及生成私钥、CSR(Certificate Signing Request)以及创建自签名证书。

-

安装证书:生成证书后,您可以将证书文件安装到您的服务器上,与通过CA获取证书的步骤类似。但需要注意的是,自签名证书可能在公共网络中被标记为不受信任,因此仅适用于内部或测试用途。

HTTPS证书选择

证书颁发机构

HTTPS证书,也就是SSL/TLS证书,可以选择以下几家知名的证书颁发机构来获得:

-

Let's Encrypt:Let's Encrypt 提供免费的SSL/TLS证书,广受欢迎并被许多网站使用。它提供了简单的自动化流程,可以让您轻松获取和部署证书。

-

DigiCert:DigiCert 是一家知名的全球领先证书颁发机构,提供各种类型的SSL证书,包括标准、增强型验证(EV SSL)、多域、通配符等,满足不同网站的需求。

-

Comodo SSL(现在称为Sectigo):提供各种类型的SSL证书,涵盖了个人网站到大型企业的不同需求。该公司在SSL领域拥有较高的市场份额。

-

GoDaddy:GoDaddy 是一家知名的域名注册商,同时也提供SSL证书服务。他们提供单域、多域和通配符SSL证书,并且有不同的价格和服务计划供选择。

-

GlobalSign:GlobalSign 提供各种类型的SSL证书,涵盖了企业级和个人网站的不同需求,并提供了高级的加密技术和服务,Globalsign 在中国也有业务。

-

Entrust:Entrust 是一家有着长期历史的SSL证书颁发机构,提供多种类型的证书,包括EV SSL、多域、通配符等。

-

Symantec(现在为DigiCert):曾是一家知名的证书颁发机构,现在其SSL业务已被DigiCert收购,DigiCert继续支持Symantec颁发的SSL证书。

-

Thawte:Thawte是一家颁发SSL证书的老牌机构,提供多种类型的SSL证书,拥有全球用户群。

-

RapidSSL:专注于提供快速、简便和经济实惠的SSL证书,适用于个人网站和中小型企业。

-

GeoTrust:提供多种类型的SSL证书,旨在为企业提供多样化的安全解决方案。

在中国国内,也有一些可信任的证书颁发机构(CA)提供HTTPS证书服务。以下是一些在中国国内颁发SSL证书的知名机构:

-

Symantec(DigiCert):Symantec(现在由DigiCert收购)曾是中国境内一些企业和机构选择的证书颁发机构。现在DigiCert继续支持之前Symantec颁发的SSL证书。

-

WoSign(沃通):WoSign是一家中国证书颁发机构,提供SSL证书服务,曾是中国知名的CA机构。它以其廉价、易用和适用于中小型网站的证书而闻名。

-

TrustAsia(TrustAsia Technologies, Inc.):TrustAsia (信泰)是一家总部位于香港的证书颁发机构,其服务覆盖了中国大陆地区,并提供多种类型的SSL证书。

-

CNNIC(中国互联网络信息中心):CNNIC是中国政府指定的网络信息中心,也提供SSL证书服务。由于一些安全问题,其根证书被部分浏览器和操作系统标记为不受信任。

-

CFCA(中国金融认证中心):专注于金融行业的数字证书认证服务,也提供SSL证书服务。

-

中国科学技术大学网络中心:USTC Network Center(UNetLab)是中国科学技术大学运营的网络中心,提供SSL证书服务。

-

中国电子认证有限公司(CEC):作为中国颁发数字证书的机构之一,提供SSL证书服务,也是Let's Encrypt 在中国的合作伙伴。

常见购买证书机构:

这些网站上购买和管理证书:

-

阿里云(Alibaba Cloud):阿里云提供各种类型的SSL证书,包括DV SSL、OV SSL、EV SSL等,适用于不同规模的网站和企业。阿里云SSL证书

-

腾讯云(Tencent Cloud):腾讯云提供多种类型的SSL证书,覆盖了不同等级和需求的网站。腾讯云SSL证书

-

DNSPod:DNSPod是国内知名的DNS服务提供商,也提供SSL证书服务,包括DV SSL、OV SSL、EV SSL等。DNSPod SSL证书

-

万网(Alibaba Cloud 万网):作为阿里巴巴集团的一部分,万网也提供SSL证书服务,适用于个人和企业网站。万网SSL证书

-

百度云(Baidu Cloud):百度云也提供SSL证书服务,包括DV SSL、OV SSL等,适用于企业和个人网站。百度云SSL证书

-

Dnspai:Dnspai是一家专注于网络安全和加密服务的公司,提供SSL证书服务。Dnspai SSL证书

-

新网(Xinnet):新网也提供各类SSL证书,适用于不同类型的网站和企业需求。新网SSL证书

-

CNZZ:CNZZ提供多种类型的SSL证书,适用于不同规模和类型的网站。CNZZ SSL证书

- DigiCert - DigiCert 官网

- Sectigo(原 Comodo SSL)- Sectigo 官网

- GoDaddy - GoDaddy SSL 证书

- GlobalSign - GlobalSign 官网

- Entrust - Entrust 官网

- Thawte - Thawte SSL 官网

- RapidSSL - RapidSSL 官网

- GeoTrust - GeoTrust 官网

- Network Solutions - Network Solutions SSL

免费证书:Let's Encrypt介绍与获取

Let's Encrypt 是一个非营利性的证书颁发机构,提供免费的SSL/TLS证书服务,旨在为网站提供加密访问。以下是关于 Let's Encrypt 的一些重要信息:

Let's Encrypt 特点和优势:

-

免费证书:Let's Encrypt 提供免费的SSL/TLS证书,让网站管理员可以轻松获得加密证书,无需支付费用。

-

自动化:Let's Encrypt 支持自动化证书申请和更新,通过使用 ACME 协议(Automated Certificate Management Environment),可以实现证书的自动续期,让证书管理更加便捷。

-

开放性和透明度:Let's Encrypt 是一个开放和透明的证书颁发机构,其根证书是公开的,让任何人都能验证其证书的有效性和可信任性。

-

HTTPS推广:通过提供免费证书,Let's Encrypt积极促进了全球范围内的HTTPS推广,增加了互联网上网站的安全性。

-

支持的证书类型:Let's Encrypt 支持单域证书(针对单个域名)、多域证书(支持多个域名)、通配符证书(适用于所有子域名)等不同类型的证书。

获取 Let's Encrypt 证书:

工具介绍:

Certbot 是 Let's Encrypt 官方推荐的免费、开源的证书申请工具。它能够自动化申请、安装和更新证书,支持主流的Web服务器,例如Apache、Nginx等。除了Certbot之外,还有其他第三方ACME客户端可用于申请Let's Encrypt证书,这些客户端提供了不同的功能和特性,可以根据需要选择使用。

可以按照以下步骤来获取证书并将其部署到您的系统或网站服务器中:

步骤一:安装Certbot工具

-

Linux系统:对于大多数Linux发行版,您可以使用包管理工具来安装Certbot。

- 例如,对于Ubuntu/Debian系统,可以使用以下命令安装Certbot:

sudo apt-get update

sudo apt-get install certbot-

其他系统:Certbot也支持其他系统,您可以根据官方文档的指示来安装Certbot:Certbot官方网站

步骤二:申请Let's Encrypt证书

-

运行Certbot命令来获取证书:

- Certbot支持不同的Web服务器,您可以根据您的服务器类型和配置选择相应的命令。例如,如果您使用的是Apache服务器,可以运行以下命令:

sudo certbot --apache - 如果您使用的是Nginx服务器,可以运行以下命令:

sudo certbot --nginx

- Certbot支持不同的Web服务器,您可以根据您的服务器类型和配置选择相应的命令。例如,如果您使用的是Apache服务器,可以运行以下命令:

-

Certbot将会引导您通过一些提示来完成证书的申请流程,包括输入您的域名、同意服务条款等。成功验证后,Certbot将自动生成并下载证书到您的服务器上。

步骤三:证书的自动续期和管理

-

完成证书获取后,Certbot将配置您的Web服务器以使用新的SSL证书。您的网站现在应该能够通过HTTPS访问了。

-

Certbot还会自动设置证书的自动续期任务,以确保您的证书在有效期内得到更新。

补充说明:

-

证书存储位置:Let's Encrypt证书通常存储在

/etc/letsencrypt目录下。 -

配置文件更改:Certbot通常会自动修改Web服务器的配置文件以启用SSL,但有时您可能需要手动进行一些配置更改,具体取决于您的服务器和配置。

-

更新证书:您可以随时使用Certbot来手动更新证书,例如,运行

sudo certbot renew命令来检查证书是否需要更新并进行续期。