mhz_c1f

信息收集

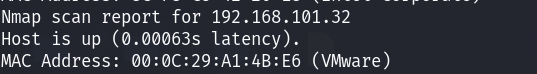

探测到存活主机的IP地址为 192.168.101.32

# nmap -sT --min-rate 10000 -p- 192.168.101.32 -oN port.nmap

Starting Nmap 7.94 ( https://nmap.org ) at 2024-02-03 13:41 CST

Nmap scan report for 192.168.101.32

Host is up (0.0020s latency).

Not shown: 65533 closed tcp ports (conn-refused)

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

MAC Address: 00:0C:29:A1:4B:E6 (VMware)

Nmap done: 1 IP address (1 host up) scanned in 3.63 seconds端口只开放了两个 分别是22 和80端口;

# nmap -sT -sC -sV -O -p22,80 192.168.101.32 -oN details.nmap

Starting Nmap 7.94 ( https://nmap.org ) at 2024-02-03 13:42 CST

Nmap scan report for 192.168.101.32

Host is up (0.00030s latency).

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.6p1 Ubuntu 4ubuntu0.3 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 2048 38:d9:3f:98:15:9a:cc:3e:7a:44:8d:f9:4d:78:fe:2c (RSA)

| 256 89:4e:38:77:78:a4:c3:6d:dc:39:c4:00:f8:a5:67:ed (ECDSA)

|_ 256 7c:15:b9:18:fc:5c:75:aa:30:96:15:46:08:a9:83:fb (ED25519)

80/tcp open http Apache httpd 2.4.29 ((Ubuntu))

|_http-title: Apache2 Ubuntu Default Page: It works

|_http-server-header: Apache/2.4.29 (Ubuntu)

MAC Address: 00:0C:29:A1:4B:E6 (VMware)

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Device type: general purpose

Running: Linux 4.X|5.X

OS CPE: cpe:/o:linux:linux_kernel:4 cpe:/o:linux:linux_kernel:5

OS details: Linux 4.15 - 5.8

Network Distance: 1 hop

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel80端口显示了是Apache起的http服务,没什么其他的信息,操作系统是Ubuntu;

# nmap -sT --script=vuln -p22,80 192.168.101.32 -oN vuln.nmap

Starting Nmap 7.94 ( https://nmap.org ) at 2024-02-03 13:50 CST

Nmap scan report for 192.168.101.32

Host is up (0.00044s latency).

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

|_http-stored-xss: Couldn't find any stored XSS vulnerabilities.

|_http-dombased-xss: Couldn't find any DOM based XSS.

|_http-csrf: Couldn't find any CSRF vulnerabilities.

MAC Address: 00:0C:29:A1:4B:E6 (VMware)

Nmap done: 1 IP address (1 host up) scanned in 31.16 seconds默认漏洞脚本的信息探测结果没什么价值,手动去做目录扫描,根据目录扫描再去进行突破

寻找立足点

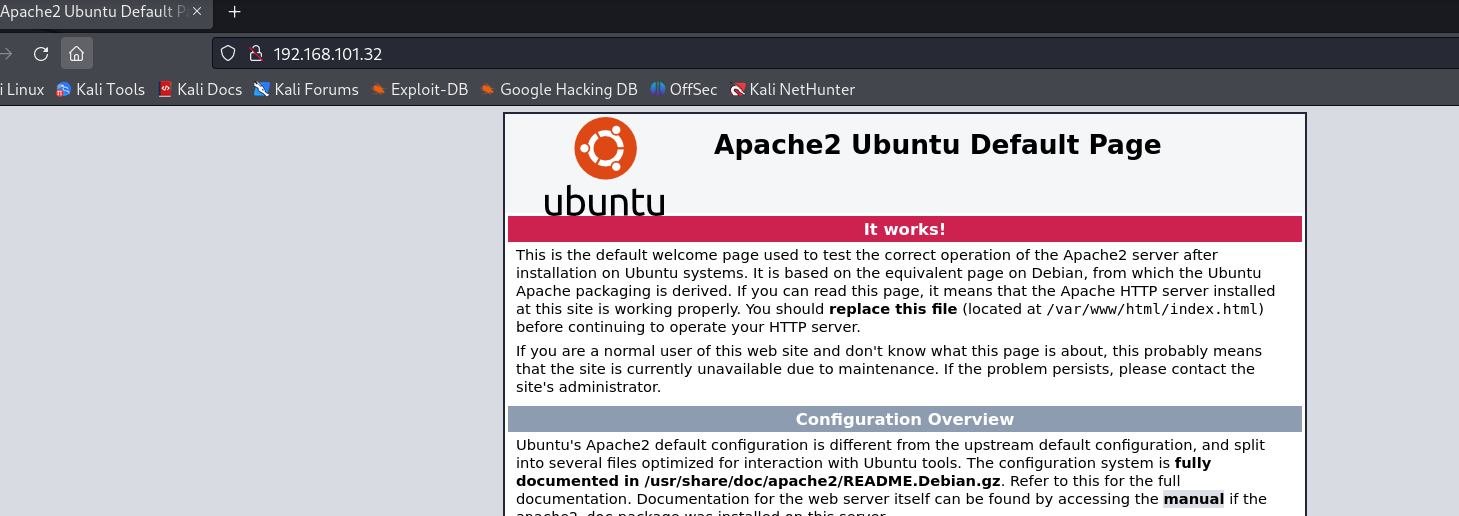

先访问80端口,看一下什么内容,在信息收集的时候,只看到了默认页,没什么其他的信息:

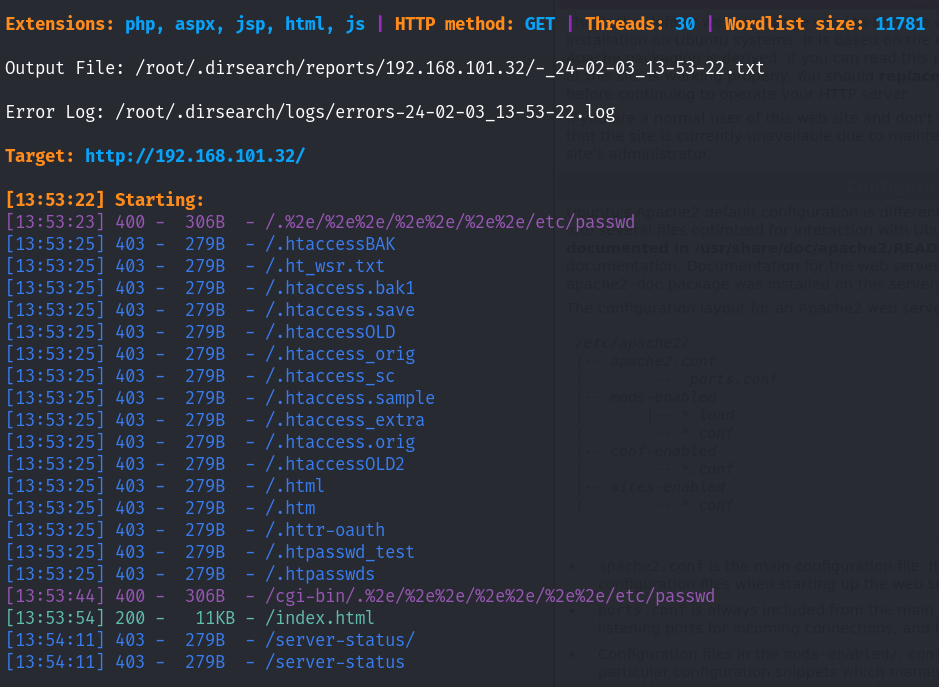

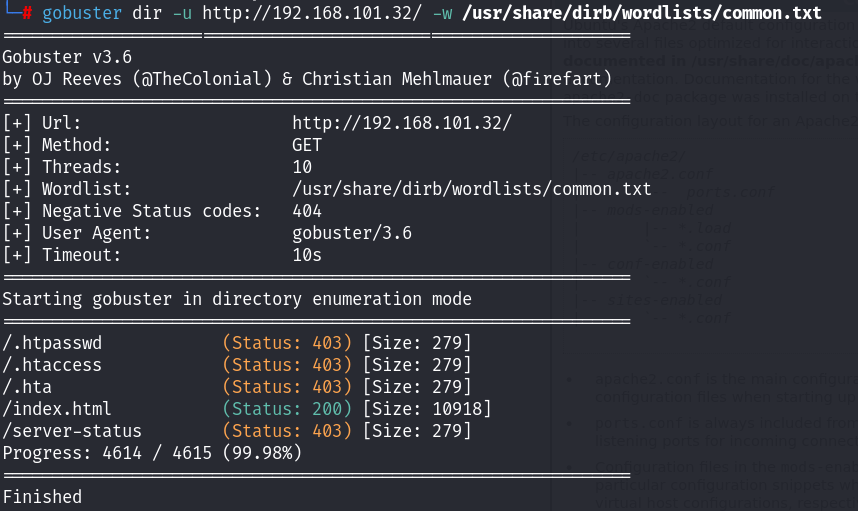

访问80端口,确实是默认页面,尝试做一下目录的扫描:

目录扫描的结果也没什么东西,尝试换其他的工具再次进行扫描!

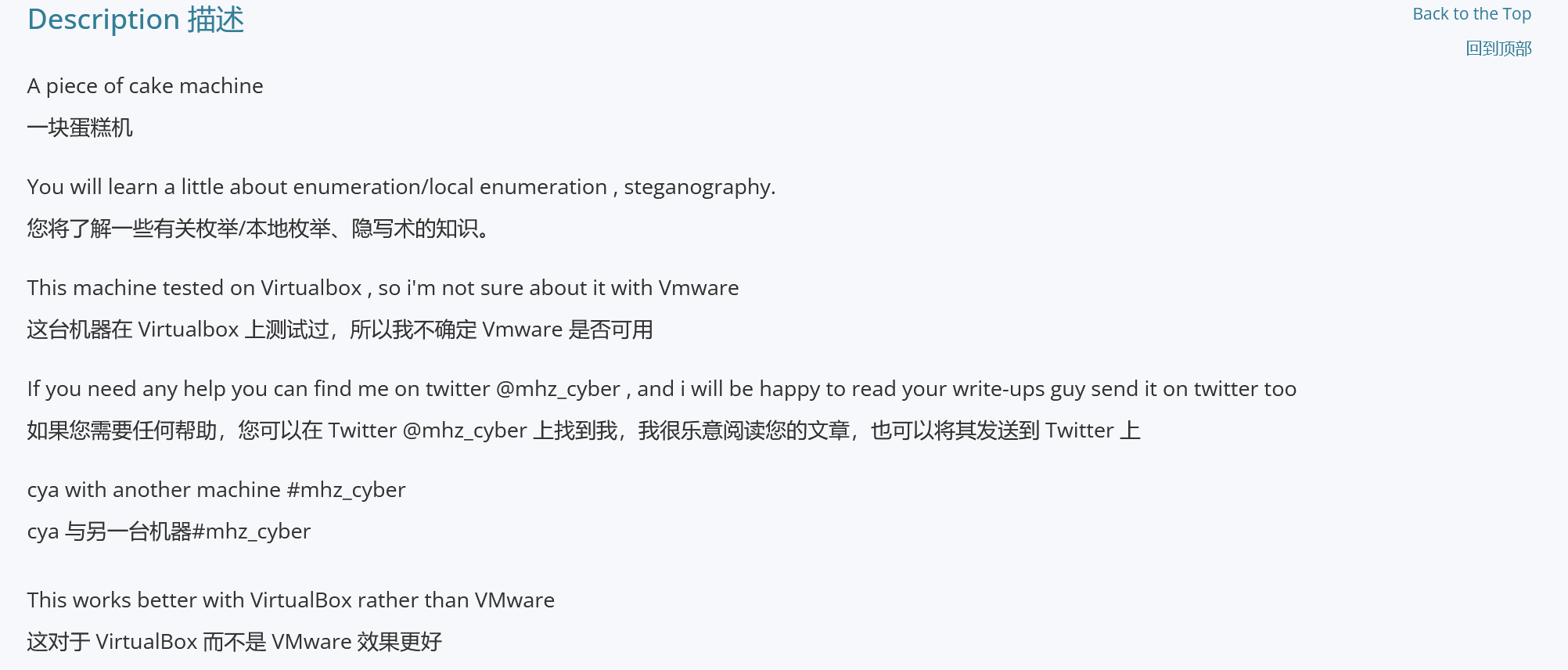

依然没什么目录~ 看了一下首页的源码,也没什么发现,之后看了一下整个靶机的描述信息:

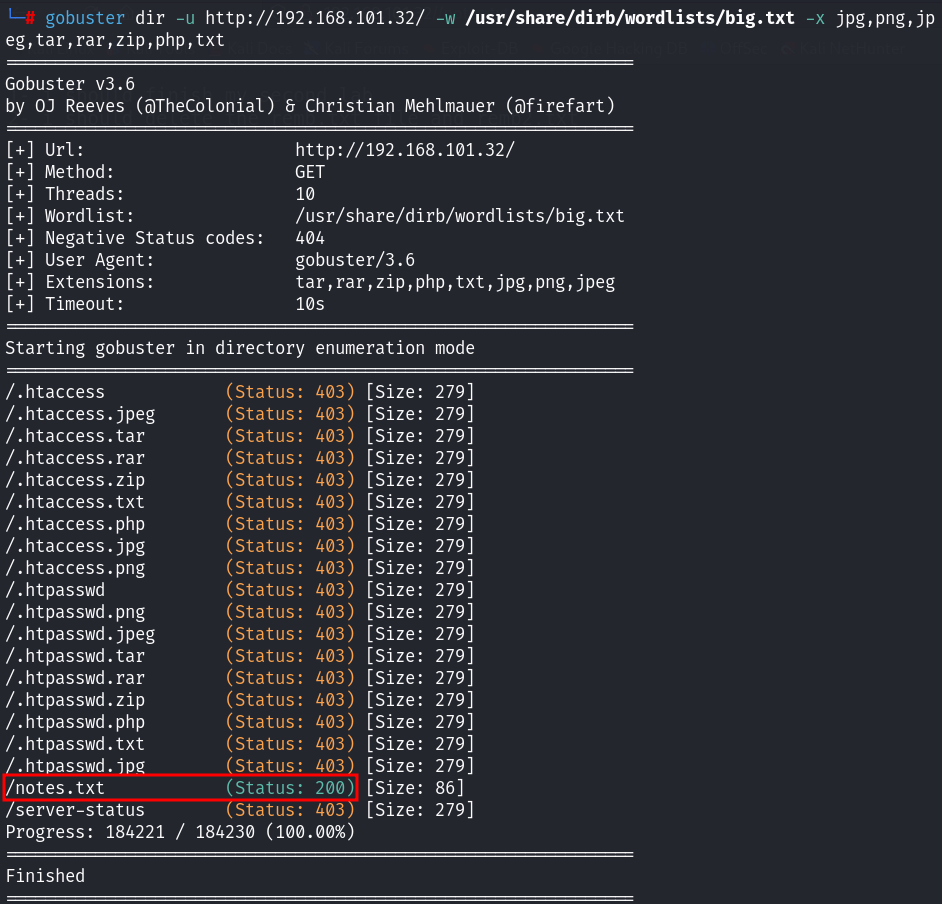

靶机需要了解有关枚举和隐写术的知识!之后换了许多的字典,终于出现了一个文件!

查看文件中的内容:

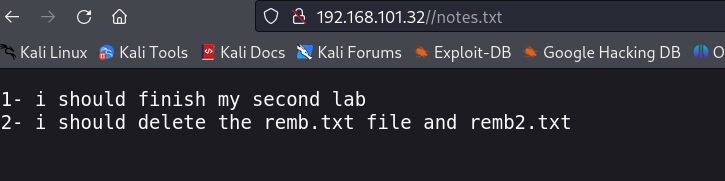

里面的内容主要是两句话:

- 我应该完成我的第二个实验

- 我应该删除remb.txt和remb2.txt文件!

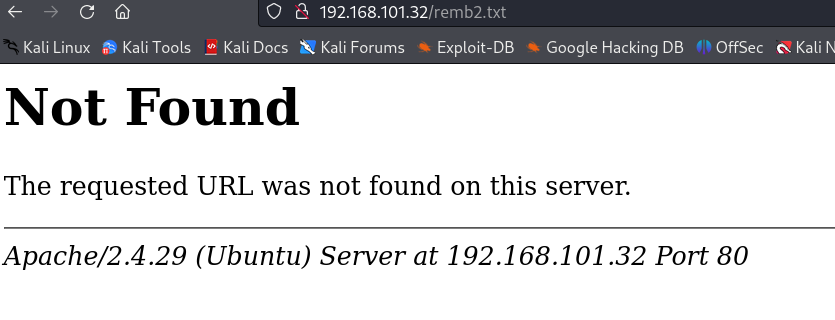

既然这里又出现了两个文件,就去看一下啦:

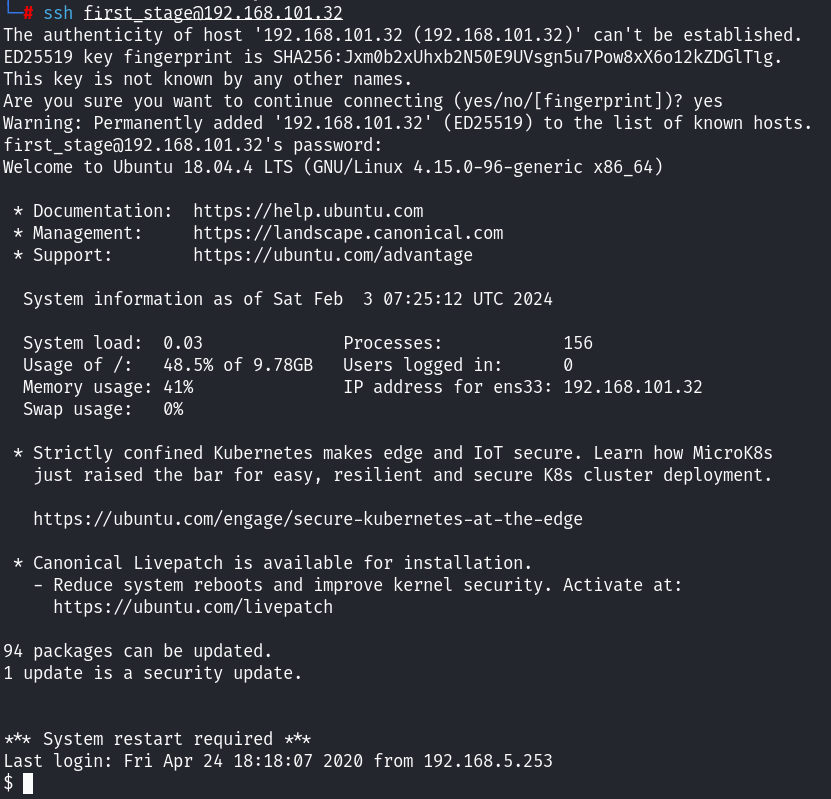

第二个文件被删除了,上面的第一个文件的内容是什么? 第一阶段:flag it if you can 1234?之后发现利用前面的first_stage作为账号 冒号后面作为密码成功利用ssh登陆了!很突然~

已经建立了立足点,接下来就是提权阶段了吧?

提权

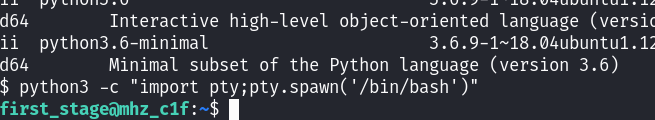

先提升一下shell的交互性!

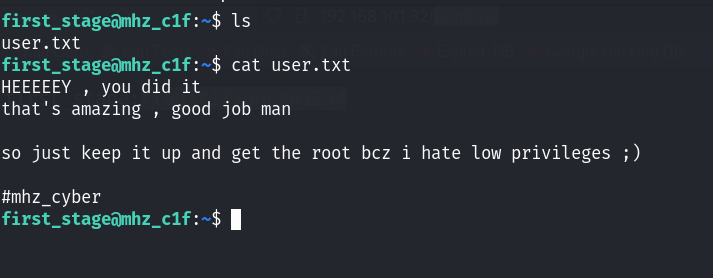

当前目录下面存在user文件,读取里面的内容获得flag:

提示我们需要进行提权,看了一下当前用户下面没什么其他的文件了,这里就去看了一下另外的用户mhz_c1f用户下面,存在一个目录,Paintings!该目录下面存在四个图片,这里就判断四个图片可能是存在隐写的,为什么这样想,是因为前面的靶机描述就提示了我们需要枚举+隐写术!到目前隐写术我们还没有用到!

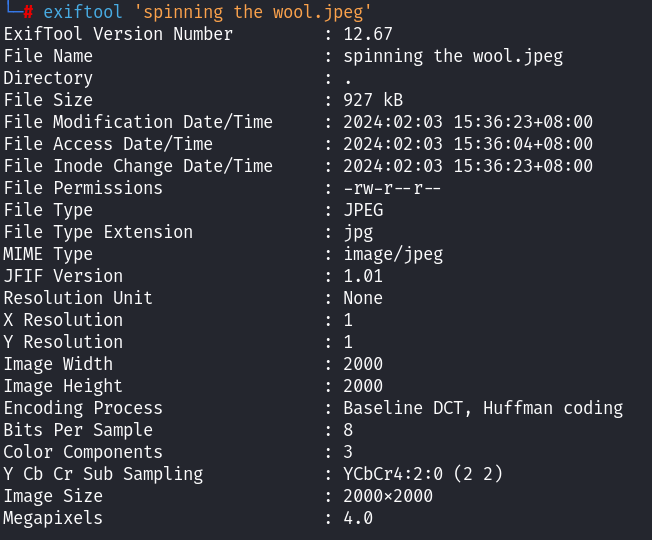

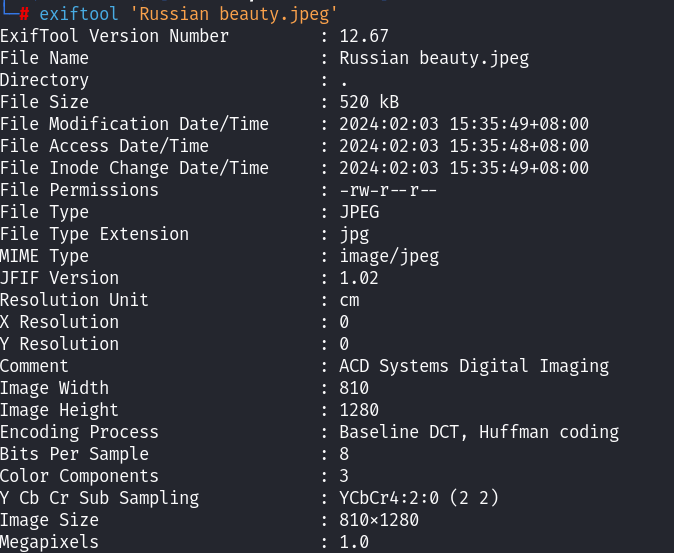

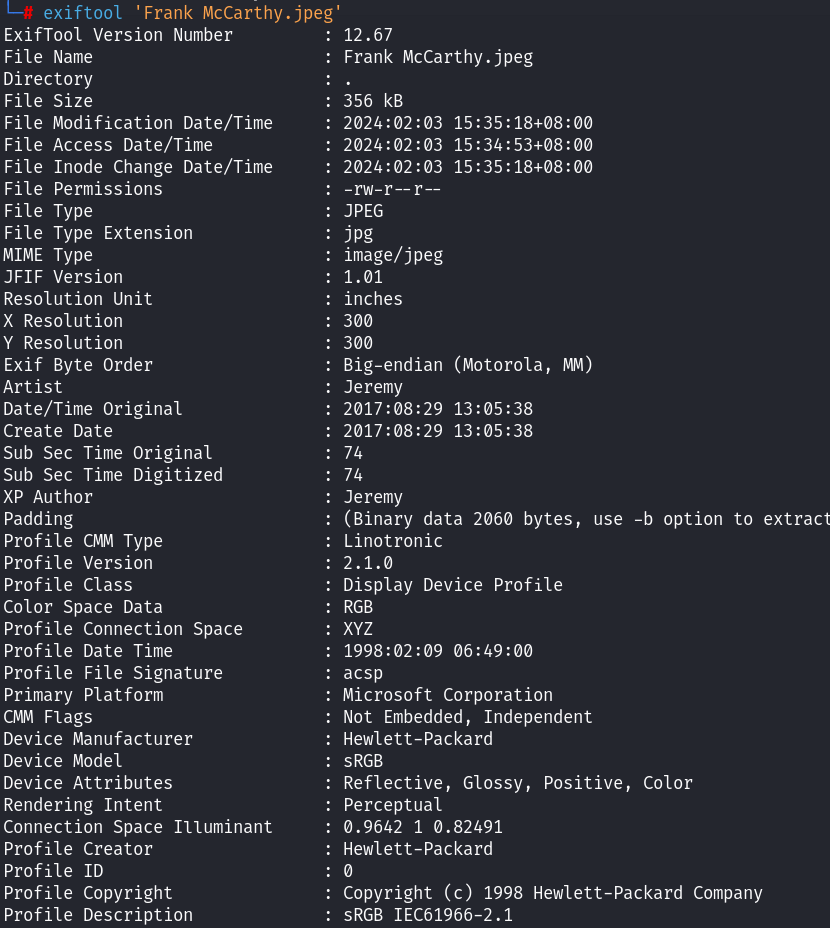

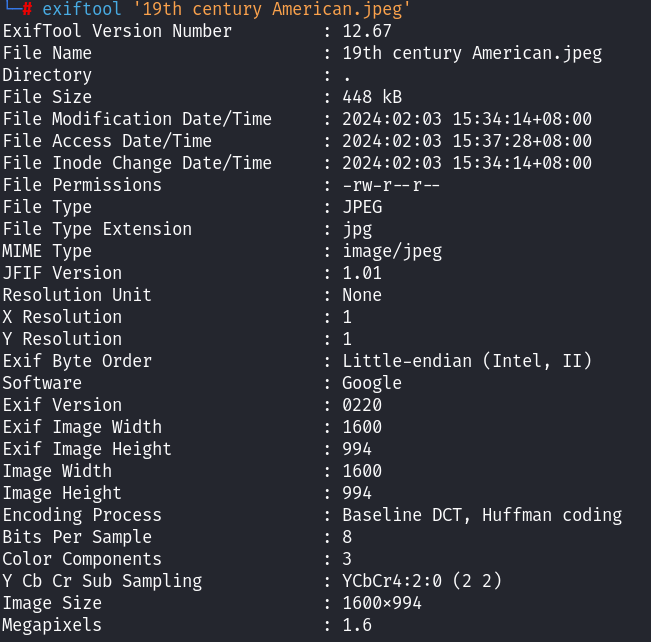

之后利用exiftool查看了四张图片信息:

同时利用display查看了四张图片:

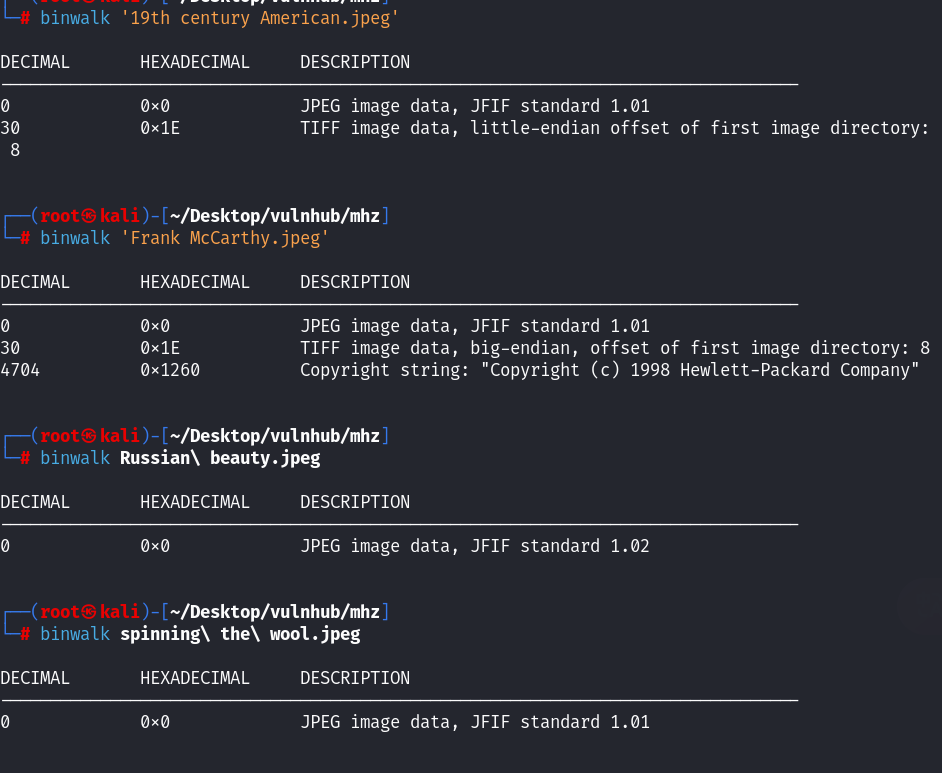

没找到什么信息,之后利用binwalk查看了四张图片中是否存在其他的隐写:

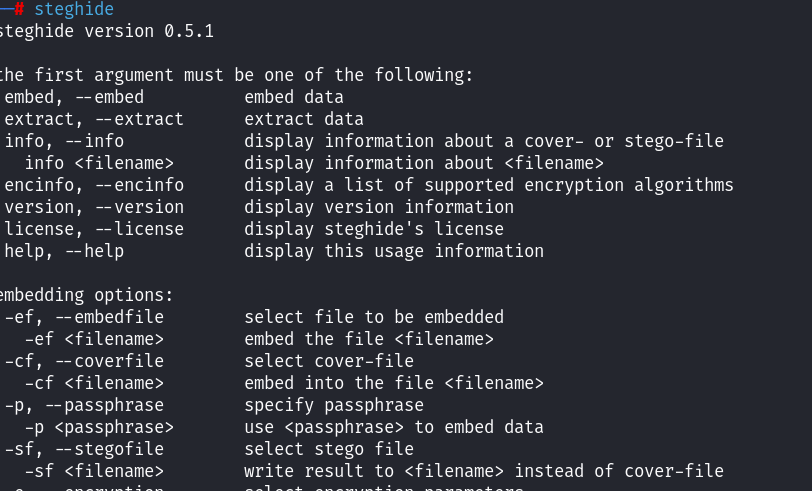

看到四个文件都是没有捆绑信息的,由于四张图片都是jpeg;那就利用steghide工具查看一下:查看steghide命令的用法:

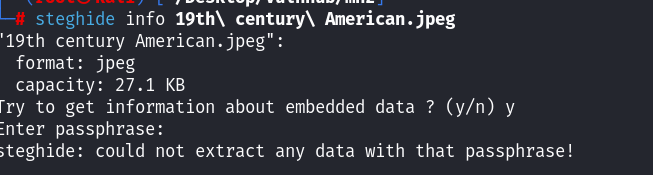

steghide info 文件名,查看文件中是否存在隐写信息:

却发现找我们要密码,我们手上就只有一个密码,就是ssh登陆时的密码~后面有尝试了另外的文件:

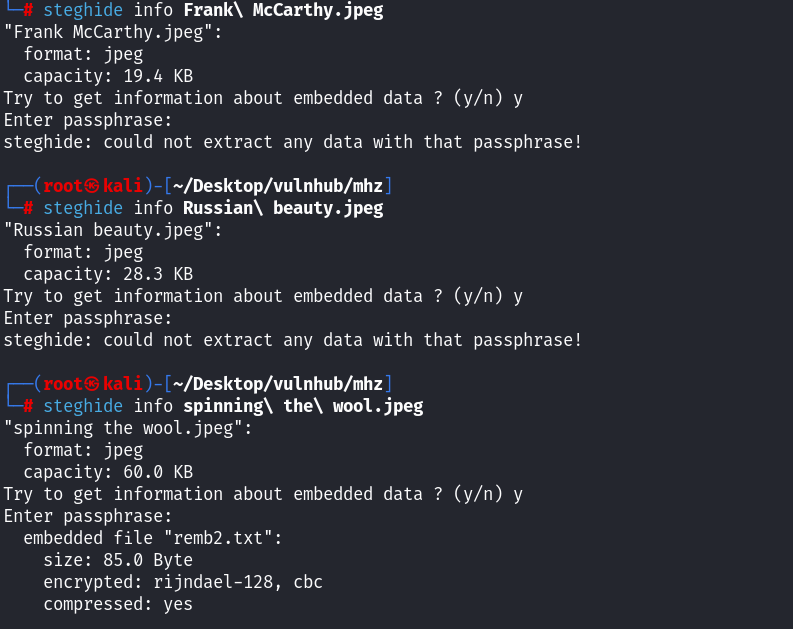

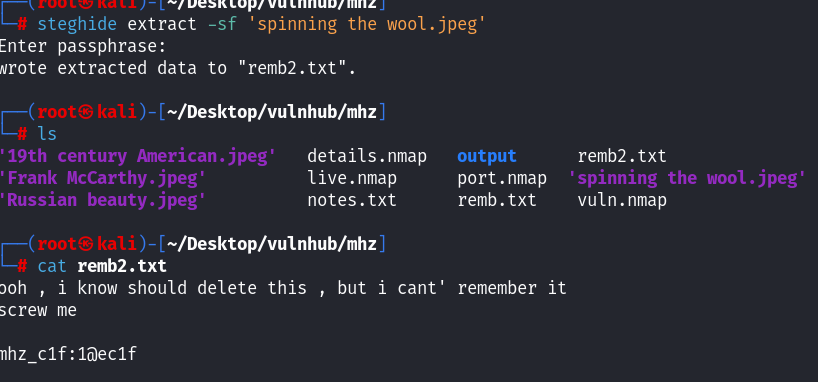

最终发现spining这个文件中隐写remb2文件!这个文件在80端口上没找到,被删除了,原来在这里!(这里的密码为空,直接回车了)准备提取这个文件的内容:

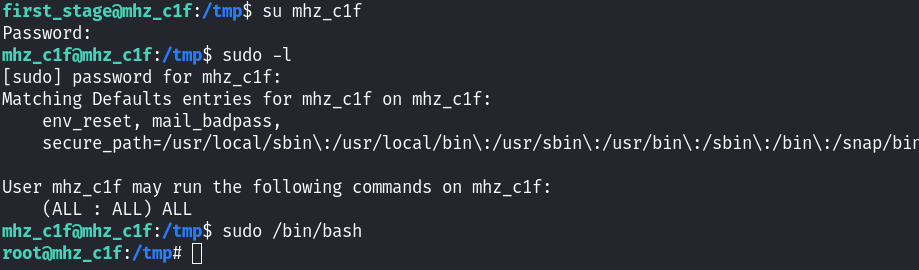

又发现了一组凭据信息,直接切换用户吧:

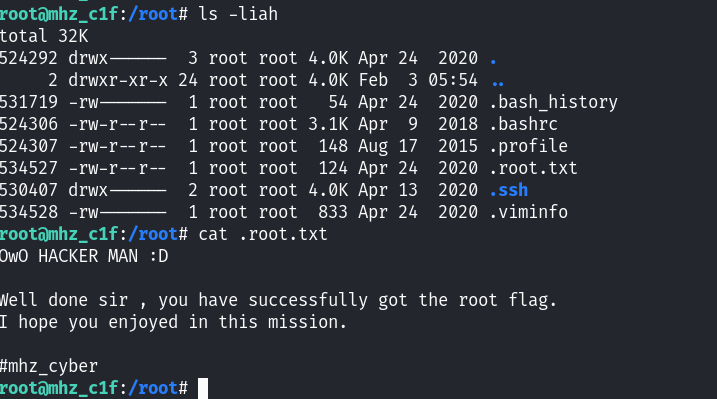

看一下当前用户具有什么权限:三个ALL,那就是已经提权成功!