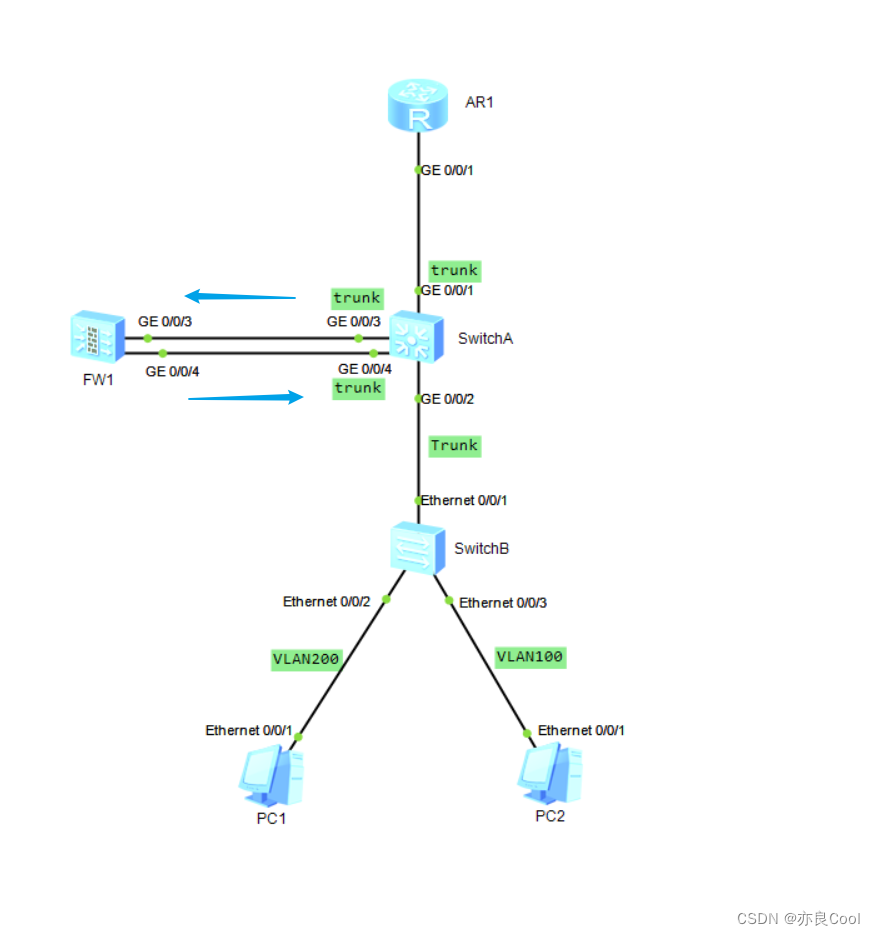

华为组网:核心交换机旁挂防火墙,基于ACL重定向配置实验

如图所示,由于业务需要,用户有访问Internet的需求。

用户通过接入层交换机SwitchB和核心层交换机SwitchA以及接入网关Router与Internet进行通信。为了保证数据和网络的安全性,用户希望保证Internet到服务器全部流量的安全性,配置重定向将外网到内网的全部流量送至防火墙进行安全过滤。

配置思路

- 出于安全性考虑,在SwitchA上旁挂一台核心防火墙Firewall,对流量进行安全过滤。

- 由于进入防火墙的流量是二层流量,因此通过重定向到接口将来自Internet的所有流量重定向到防火墙进行安全过滤。

- 为了防止出现环路,在SwitchA与防火墙相连的接口上配置端口隔离,并配置禁止MAC地址学习防止MAC漂移。

SwitchB

创建VLAN并配置各接口,保证二层互通,在SwitchB上创建VLAN100和VLAN200。

sysname SwitchB

#

vlan batch 100 200

interface Ethernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

#

interface Ethernet0/0/2

port link-type access

port default vlan 200

#

interface Ethernet0/0/3

port link-type access

port default vlan 100

SwitchA

配置SwitchA上接口GE0/0/1、GE0/0/2、GE0/0/3和GE0/0/4接口类型为Trunk,允许VLAN100和VLAN200通过。将接口GE0/0/3和GE0/0/4加入同一个端口隔离组,配置接口GE0/0/4禁止MAC地址学习防止MAC漂移。

sysname SwitchA

#

vlan batch 100 200

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

#

interface GigabitEthernet0/0/2 #

port link-type trunk

port trunk allow-pass vlan 2 to 4094

#

interface GigabitEthernet0/0/3

port link-type trunk

port trunk allow-pass vlan 2 to 4094#

port-isolate enable group 1 //加入同一个端口隔离组

#

interface GigabitEthernet0/0/4

mac-address learning disable //禁止MAC地址学习防止MAC漂移

port link-type trunk

port trunk allow-pass vlan 2 to 4094

port-isolate enable group 1 //加入同一个端口隔离组

配置基于ACL的重定向实现防火墙流量过滤

配置基本ACL匹配所有允许通过的报文。

acl number 4001

rule 5 permit vlan-id 100

rule 10 permit vlan-id 200

在SwitchA的GigabitEthernet0/0/1入方向配置重定向报文到指定接口。

interface GigabitEthernet0/0/1

traffic-redirect inbound acl 4001 interface GigabitEthernet0/0/3

验证配置

[SwitchA]display traffic-applied interface gigabitethernet 0/0/1 inbound

-----------------------------------------------------------

ACL applied inbound interface GigabitEthernet0/0/1

ACL 4001

rule 5 permit vlan-id 100

ACTIONS:

redirect interface GigabitEthernet0/0/3

-----------------------------------------------------------

ACL 4001

rule 10 permit vlan-id 200

ACTIONS:

redirect interface GigabitEthernet0/0/3

-----------------------------------------------------------