了解计算机安全性【技术、管理与法律】

在当今数字化时代,计算机安全性 已成为每个计算机用户必须关注的重要课题。无论是在个人计算机、企业系统,还是政府机构,保障计算机系统的安全性都是不可忽视的责任。那么,什么是计算机安全性?它又包括哪些方面呢?本文将为你详细解读计算机安全性的关键内容,帮助你轻松掌握这一重要概念。

什么是计算机安全性?

计算机安全性 是指为保护计算机系统的硬件、软件及数据免受偶然或恶意操作的破坏,防止系统遭到破坏、数据被篡改或泄露等一系列安全保护措施。计算机安全不仅仅是技术问题,还涉及管理、法律法规等多个方面。

三类主要的计算机安全性问题

计算机系统的安全性问题可以概括为以下三大类:

- 技术安全类

- 管理安全类

- 政策法律安全类

1. 技术安全类

技术安全类 涉及计算机系统中使用的硬件和软件的安全性。具体而言,技术安全类问题主要关注如何通过技术手段来保护系统和数据。

举例说明:

当计算机系统受到无意或恶意的攻击时,技术安全措施能够确保系统依然能够正常运行,保证数据的完整性和机密性。例如,现代操作系统通常采用防火墙 和加密技术 来防止未经授权的访问。

2. 管理安全类

管理安全类 安全问题通常是由于管理不善造成的。这可能包括计算机设备和数据介质的物理破坏、丢失以及软件和硬件的意外故障。

举例说明:

例如,某公司并未对员工的计算机设备进行定期的检查和维护,导致设备损坏或数据丢失。这样的情况属于管理安全问题,通常通过加强管理制度 和提高安全意识 来解决。

3. 政策法律安全类

政策法律安全类 涉及政府部门制定的关于计算机犯罪、数据安全保密的法律、道德准则和政策法规。这类安全问题通常通过法律手段来保障。

举例说明:

例如,某公司在处理用户隐私数据时,必须遵守《通用数据保护条例(GDPR) 》等相关法律,以避免泄露用户数据或被恶意利用。

计算机安全标准简介

为了评估计算机及信息安全技术的安全性,世界各国建立了一系列的安全标准。其中,最重要的安全标准包括TCSEC/TDI标准 和CC标准。

1. TCSEC/TDI标准

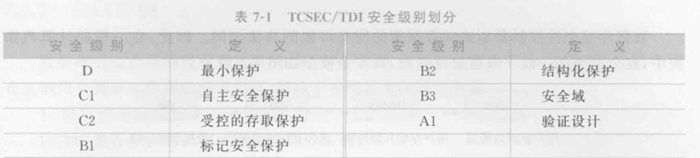

TCSEC(Trusted Computer System Evaluation Criteria)和TDI(Trusted Database Interpretation)是美国国防部和国家计算机安全中心分别在1985年和1991年发布的安全标准。

TCSEC/TDI标准 将系统安全性划分为四组七个等级,从低到高依次为D、C(C1、C2)、B(B1、B2、B3)和A(A1)。

安全等级概述:

- D级: 最低安全级别,主要用于那些不符合更高标准的系统。

- C1级: 提供初级的自主安全保护,能够实现对用户和数据的分离。

- C2级: 提供受控的存取保护,进一步细化了C1级的自主存取控制(DAC)。

- B1级: 标记安全保护,对数据进行标记,并实施强制存取控制(MAC)。

- B2级: 结构化保护,建立形式化的安全策略模型,并对系统内的所有主体和客体实施DAC和MAC。

- B3级: 安全域,提供审计和系统恢复过程,指定安全管理员来管理系统。

- A1级: 验证设计,在提供B3级保护的基础上,通过形式化设计和验证确保安全机制的有效性。

举例说明:

一个典型的操作系统如MS-DOS,其安全标准通常为D级,因为它不符合更高的安全要求。而现代的企业级数据库系统则可能需要符合B级 或A级 的安全标准。

2. CC标准

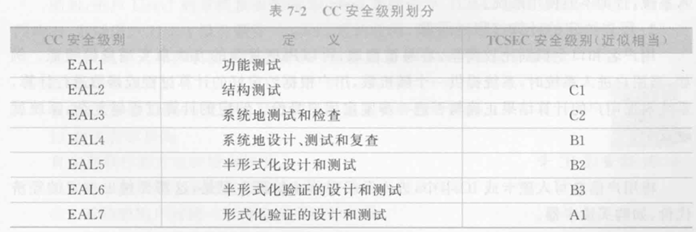

CC标准(Common Criteria)是国际通用的IT安全评估标准,它将世界各国的IT安全标准统一为一个通用的准则。CC标准 版本2.1于1999年被ISO采纳为国际标准,并在2001年被我国采用为国家标准。

CC标准 将系统安全性划分为七个等级(EAL1~EAL7),从低到高依次是:

- EAL1: 功能测试

- EAL2: 结构测试

- EAL3: 系统地测试和检查

- EAL4: 系统地设计、测试和复查

- EAL5: 半形式化设计和测试

- EAL6: 半形式化验证的设计和测试

- EAL7: 形式化验证的设计和测试

举例说明:

如果一个系统经过EAL7 级别的评估,这意味着该系统的安全性非常高,已经通过了形式化验证的设计和测试。

CC标准与TCSEC/TDI标准的对应关系:

- EAL1 对应 C1

- EAL2 对应 C2

- EAL3 对应 B1

- EAL4 对应 B2

- EAL5 对应 B3

- EAL6 对应 A1

- EAL7 为最高级别

总结

计算机安全性 涉及技术、管理和法律三大方面的内容。通过合理的技术手段、有效的管理措施以及遵循相关的法律法规,我们可以大大提升计算机系统的安全性。