深入探索Docker核心原理:从Libcontainer到runC的演化与实现

随着容器技术的发展,Docker从早期的Libcontainer逐步演化到runC,推动了容器运行时的标准化进程。Libcontainer是Docker容器的核心管理工具,而runC则在此基础上发展成为符合OCI(Open Container Initiative)标准的轻量级容器运行时,成为行业标准的一部分。这一过程不仅代表了容器技术的技术演进,也揭示了标准化对于容器生态系统的重要性。

在本文中,我们将深入解析Libcontainer的原理与应用,探讨其向runC的演化过程,并剖析runC在现代容器运行时中所发挥的作用。

一、Libcontainer的诞生与作用

1. Libcontainer的起源

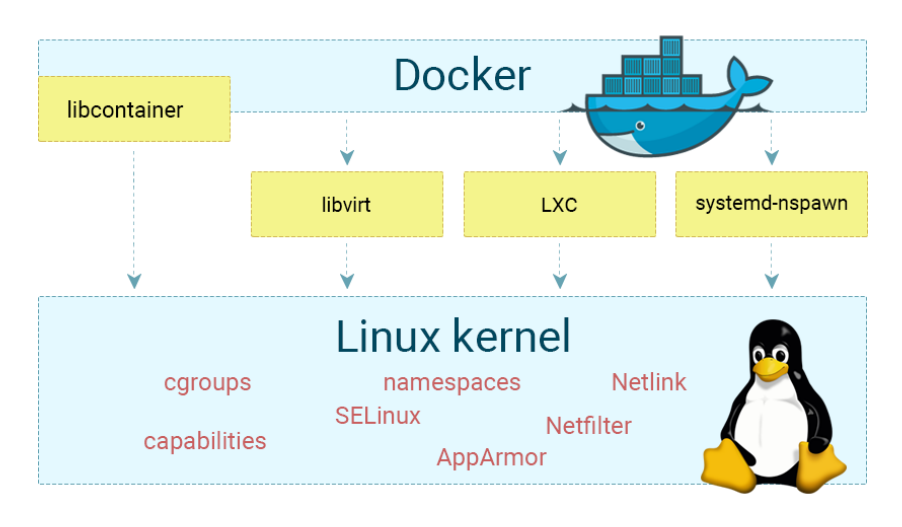

在Docker的早期版本中,容器的底层实现依赖于Linux Containers(LXC),它是Linux系统中基于内核特性的一种轻量级虚拟化解决方案。LXC能够通过namespaces和cgroups等机制提供进程和资源的隔离与管理,但这种依赖外部工具的方式限制了Docker对容器生命周期和资源管理的控制能力。

为了解决这一问题,Docker团队开发了Libcontainer。Libcontainer是一个专为Docker设计的库,直接通过Linux内核提供的API与操作系统交互,从而实现更灵活、强大的容器管理功能。它取代了LXC,成为了Docker核心组件的一部分。

2. Libcontainer的工作机制

Libcontainer利用Linux内核的各项特性来实现容器的隔离和管理,主要包括以下几部分:

- Namespaces:Libcontainer通过namespace实现容器进程的隔离,包括PID、网络、挂载、IPC等隔离,保证容器进程与宿主机及其他容器相互独立。

- Cgroups:Libcontainer使用cgroups限制容器的资源使用,确保CPU、内存、网络等系统资源能够按需分配,并防止容器占用过多资源。

- 文件系统隔离:Libcontainer通过mount namespace和UnionFS等技术实现文件系统的隔离与高效管理,为容器提供独立的文件系统视图。

- 安全性:通过seccomp、AppArmor和SELinux等机制,Libcontainer确保容器运行时的安全性,限制不安全的系统调用,防止恶意行为。

这种直接与内核交互的设计赋予了Docker对容器的全面控制,同时使得Docker的容器运行效率更高、性能更好。

二、从Libcontainer到runC的演化

1. Libcontainer的局限性

虽然Libcontainer作为Docker容器管理的核心组件提供了强大的功能,但它存在一些局限性,尤其是在容器生态系统的扩展和标准化方面。Docker作为一家单独的公司,虽然推动了容器技术的发展,但其Libcontainer的实现方式难以与其他容器管理工具兼容,缺乏行业标准化支持。

此外,随着容器在不同平台和环境中的广泛应用,业界逐渐意识到标准化的重要性。如果没有统一的标准,不同平台和工具之间的互操作性会受到限制,容器生态的扩展性和灵活性也会大大降低。

2. OCI(Open Container Initiative)的成立

为了解决标准化问题,2015年6月,Docker公司与其他技术领袖(如CoreOS、Red Hat、Google等)共同发起了Open Container Initiative(OCI),旨在推动容器运行时和镜像格式的标准化。

OCI的目标是为容器的生命周期管理制定统一的标准规范,包括容器的创建、启动、停止、资源限制等方面。通过这样的标准化,容器技术能够在不同的环境中无缝运行,并且各个容器平台和工具能够实现互操作。

3. runC的诞生

在OCI标准化的推动下,Docker团队将Libcontainer中的核心技术提取出来,并独立开发了一个轻量级的容器运行时工具,称为runC。runC是一个符合OCI规范的容器运行时,它继承了Libcontainer的所有核心功能,并在此基础上提供了更多的标准化支持。

runC的核心优势在于它不仅可以用于Docker,还能够在其他容器平台上作为标准的运行时工具使用。它为容器创建、管理和监控提供了统一的接口,成为了容器生态系统中不可或缺的一部分。

三、Libcontainer与runC的核心差异

虽然runC与Libcontainer有着紧密的联系,但它们之间仍然存在一些显著的差异。这些差异不仅反映在技术实现上,还体现在标准化和生态系统支持方面。

1. 标准化支持

Libcontainer:作为Docker内部的容器运行时库,Libcontainer专为Docker服务,没有行业通用的标准化支持,难以在其他容器管理工具中应用。

runC:runC是基于OCI规范开发的,具备高度的标准化能力。它不仅能够用于Docker,还可以在Kubernetes、Podman等其他容器管理平台中作为标准的运行时工具使用。通过runC,容器的创建和管理操作具有了跨平台的兼容性。

2. 独立性与灵活性

Libcontainer:Libcontainer被设计为Docker内部的一部分,因此它的功能实现与Docker紧密耦合,虽然灵活,但不够独立。它的更新和维护也依赖于Docker的发展。

runC:runC则是一个完全独立的工具,它的设计目标是为所有支持OCI标准的容器管理系统提供运行时支持。由于其独立性,runC能够灵活地与其他工具集成,扩展性和适应性也更强。

3. 技术实现的精简与优化

runC在技术实现上比Libcontainer更加精简和优化。随着容器技术的发展,runC进一步减少了与系统的交互开销,提升了容器启动速度和运行性能。此外,runC的代码更加模块化,方便后续的扩展和维护。

四、runC的核心原理与实现

runC作为容器运行时的核心组件,承担了容器生命周期管理的关键任务。它的工作机制主要包括以下几个方面:

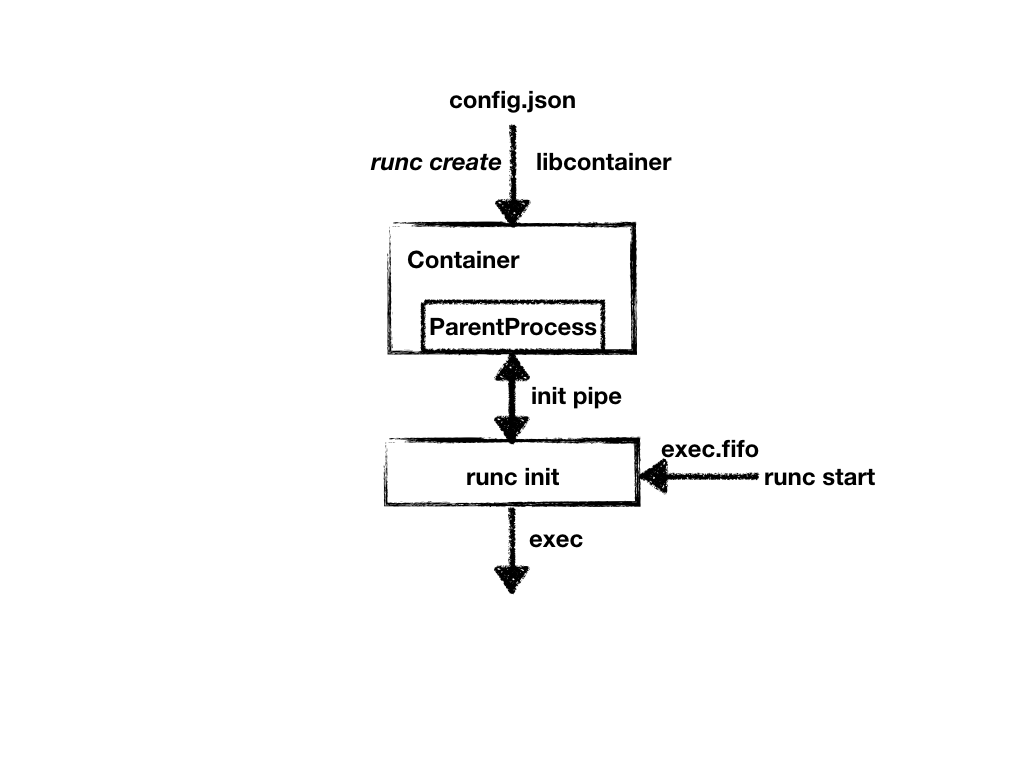

1. 容器的创建与启动

runC通过解析符合OCI标准的容器配置文件,创建和启动容器。该配置文件定义了容器的运行环境、资源限制、挂载点等重要信息。runC基于这些配置文件,使用Linux内核特性(如namespaces和cgroups)为容器创建隔离的运行环境。

2. 资源的隔离与限制

与Libcontainer一样,runC通过cgroups和namespaces实现资源的隔离与限制。它能够为每个容器分配独立的网络、进程空间和文件系统视图,并限制容器对CPU、内存、I/O等资源的使用。

3. 容器的监控与管理

runC提供了容器的监控功能,能够实时跟踪容器的资源使用情况,如内存占用、CPU使用率等。此外,它还支持容器的热更新功能,允许在不停止容器的情况下调整资源限制,极大提升了容器管理的灵活性。

4. 安全机制的增强

runC内置了多个安全机制,通过seccomp、SELinux和AppArmor等技术为容器提供安全隔离。它能够限制容器内的系统调用,防止恶意代码或攻击行为对宿主系统的破坏,确保容器运行环境的安全性。

五、Libcontainer与runC对容器生态系统的影响

Libcontainer和runC的出现对容器生态系统产生了深远影响。Libcontainer为Docker提供了强大的容器管理能力,使Docker成为了容器化技术的先锋。而runC的诞生则进一步推动了容器技术的标准化,使容器能够跨平台、跨工具运行,促进了容器生态的繁荣。

1. 容器技术的标准化

runC的成功让OCI标准得到了广泛的应用,容器技术因此实现了跨平台的兼容性。无论是在Kubernetes、Docker还是其他平台上,容器都能够按照统一的标准被创建和管理,极大简化了容器化应用的部署和运维工作。

2. 容器运行时的普及

runC作为一个轻量级、标准化的容器运行时,被广泛应用于各类容器平台中。其开源的特性和高度模块化的设计,使得容器技术能够快速普及,开发者可以根据需要定制容器运行时的功能,增强了容器生态系统的灵活性和扩展性。

六、结论一下

从Libcontainer到runC,Docker的容器运行时经历了一次重要的演化。这一过程不仅提升了Docker自身的性能和灵活性,也推动了整个容器生态系统的标准化与发展。理解Libcontainer的设计思想和runC的核心原理,对于深入掌握容器技术的底层实现有着重要意义。

runC的成功为容器技术的标准化奠定了基础,使得不同平台和工具之间的互操作性得以实现。它的出现使容器技术更加成熟、稳定,为未来的容器化应用铺平了道路。