cyberdefenders—-恶意软件流量分析 2

cyberdefenders—-恶意软件流量分析 2

防守更聪明,而不是更难

0x01 前言

CyberDefenders: Blue Team CTF Challenges

[CyberDefenders](https://cyberdefenders.org/) 是一个蓝队培训平台,专注于网络安全的防御方面,以学习、验证和提升网络防御技能。使用cyberdefenders的题目来学习恶意流量取证,题目来自真实环境下产生的流量,更有益于我们掌握取证的流程和相关工具的使用,学习攻击者的攻击思路以便于防御者给出更好的解决办法。

0x02 题目简介

题目链接:恶意软件流量分析

解压密码:cyberdefenders.org

通过题目给出的流量包进行分析并回答下面1-17的问题。

0x03 解题过程

0x03_1 被感染的 Windows 虚拟机的 IP 地址是什么?

解题

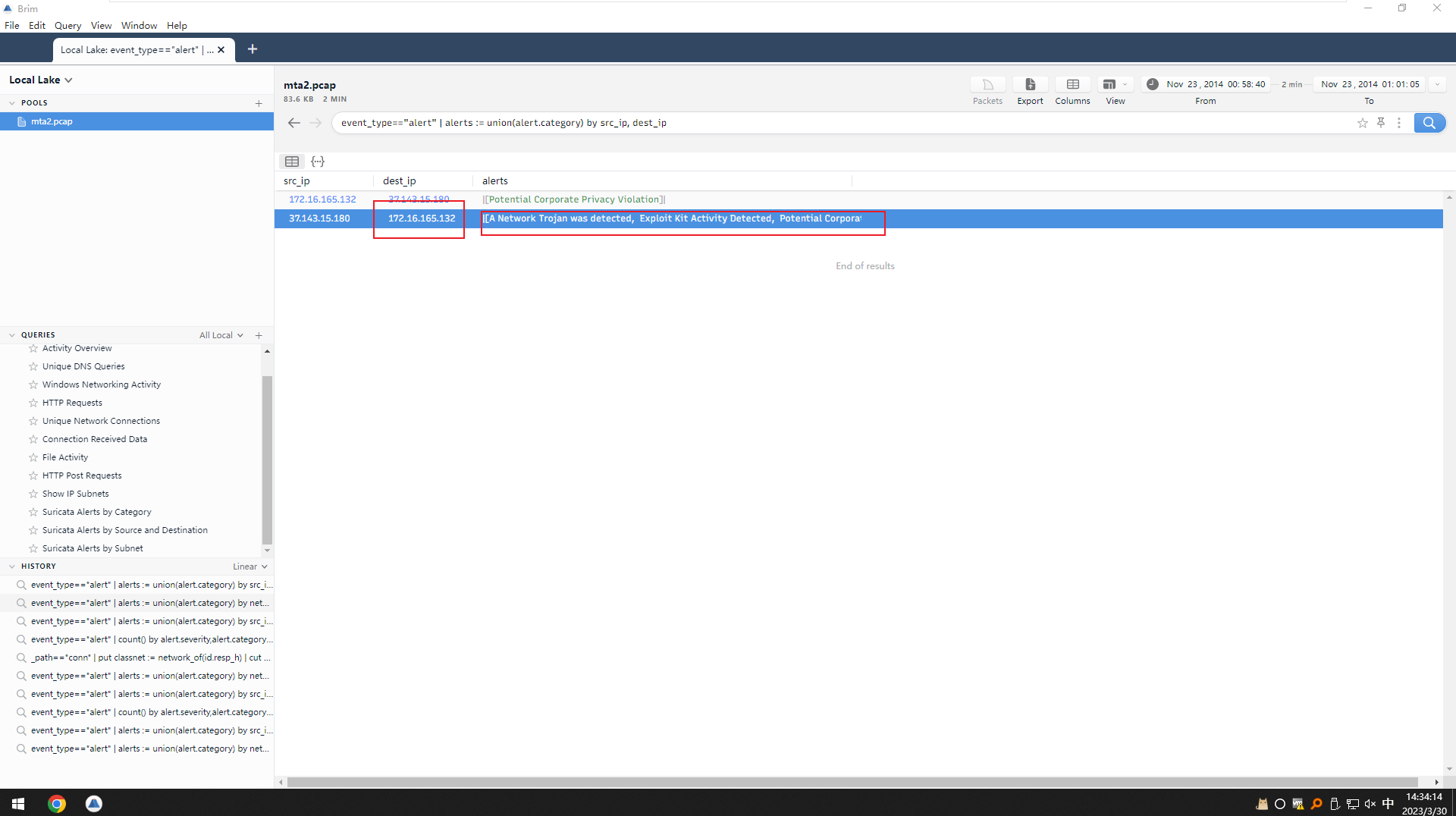

使用brim打开流量包,输入命令

event_type=="alert" | alerts := union(alert.category) by src_ip, dest_ip

发现别漏洞利用的主机ip为:172.16.165.132

答案

被感染的 Windows 虚拟机的 IP 地址是:172.16.165.132

0x03_2 受感染虚拟机的 MAC 地址是什么?

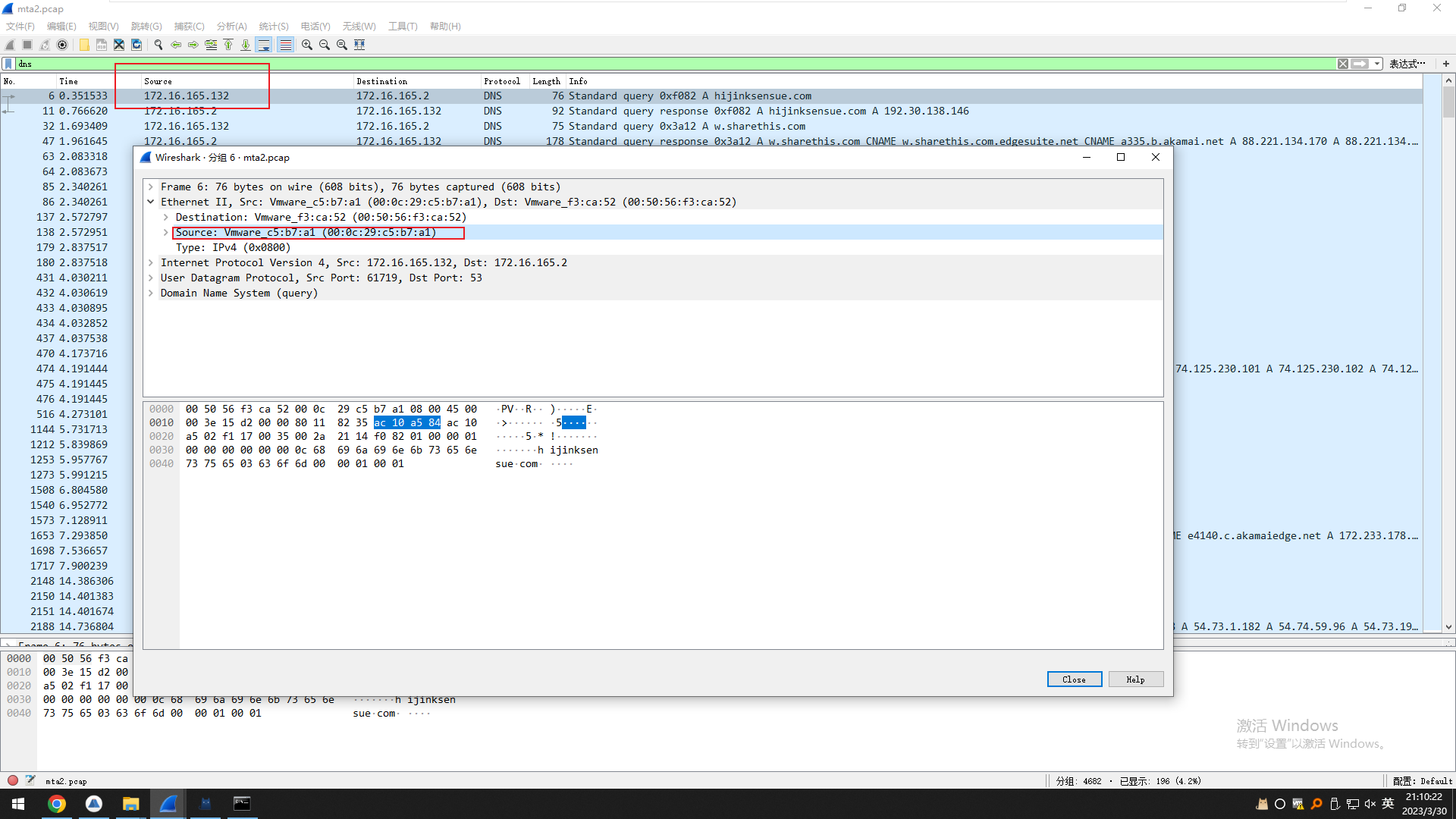

解题

我们使用wireshark检索一个ip为172.16.165.132的IP查看其MAC地址就可以

答案

受感染虚拟机的 MAC 地址是:00:0c:29:c5:b7:a1

0x03_3 传送漏洞利用工具包和恶意软件的 IP 地址和端口号是什么?

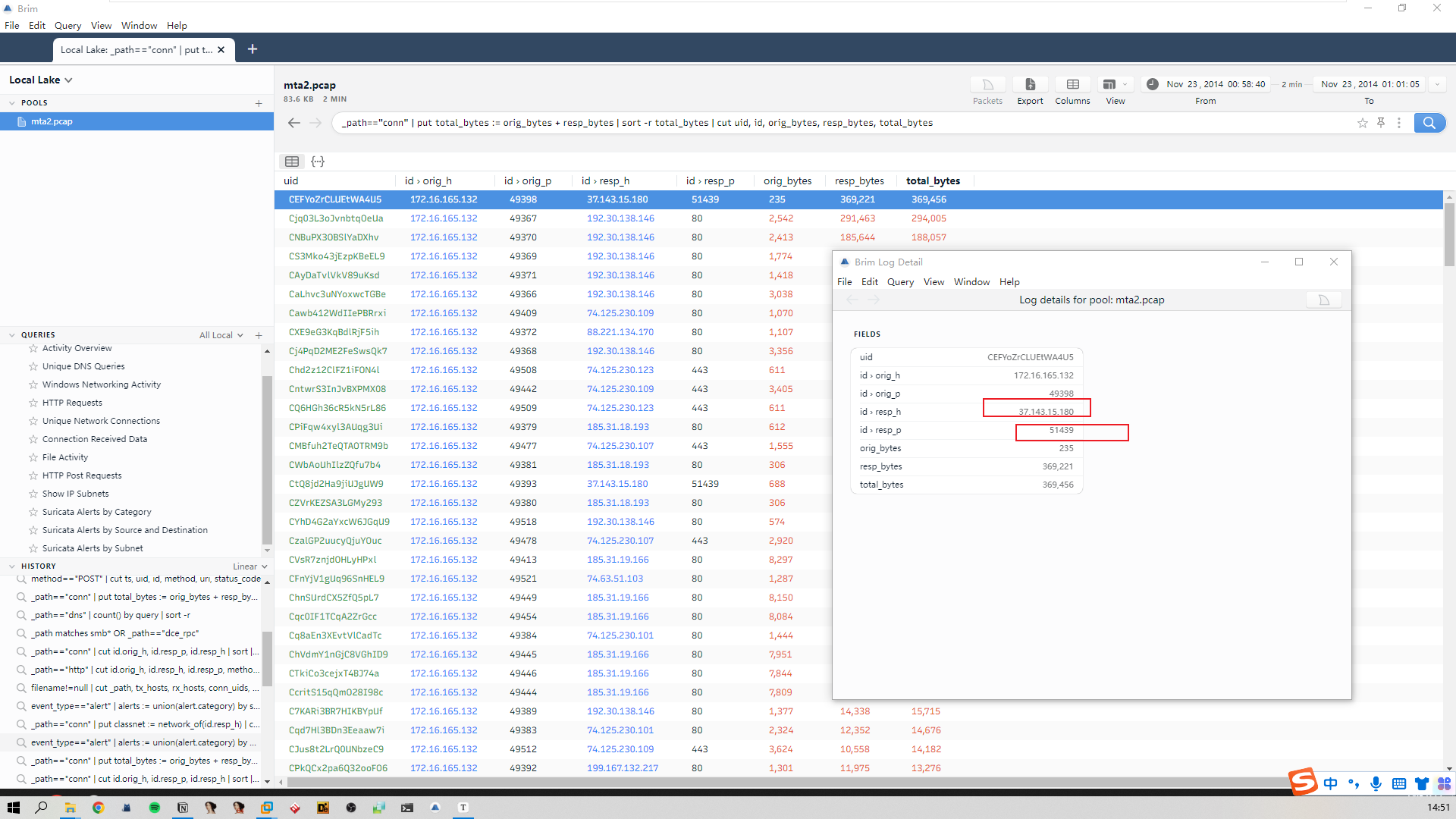

解题

由于从上题我们知道受感染虚拟机(ip为172.16.165.132)和传送漏洞工具的主机(ip为37.143.15.180)所以我的思路是通过连接的建立,使用conn的相关命令,因此使用brim输入以下命令

_path=="conn" | put total_bytes := orig_bytes + resp_bytes | sort -r total_bytes | cut uid, id, orig_bytes, resp_bytes, total_bytes

答案

传送漏洞利用工具包和恶意软件的 IP 地址和端口号是:37.143.15.180和51439

0x03_4 提供漏洞利用工具包的两个 FQDN 是什么?按字母顺序以逗号分隔。

解题

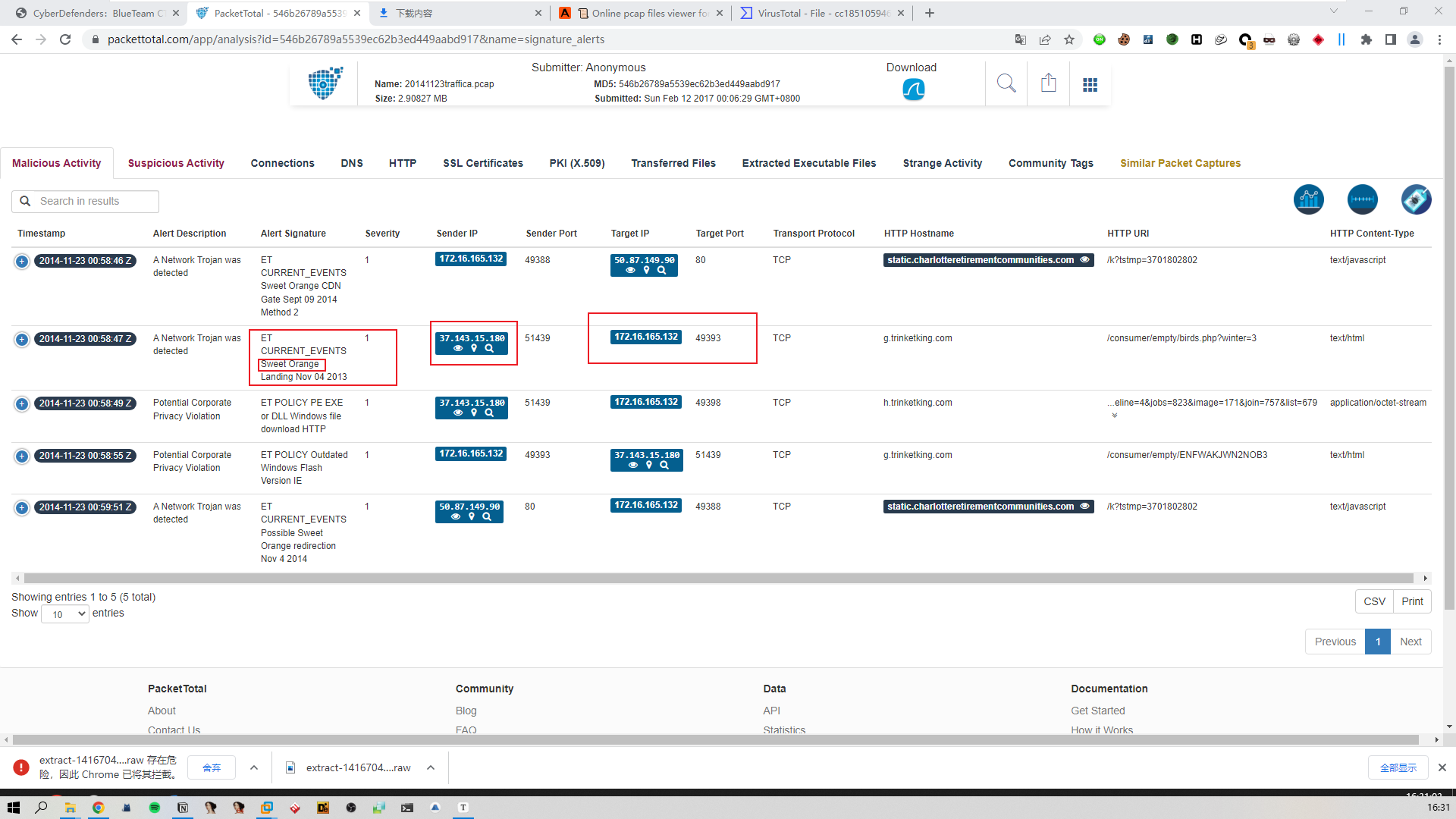

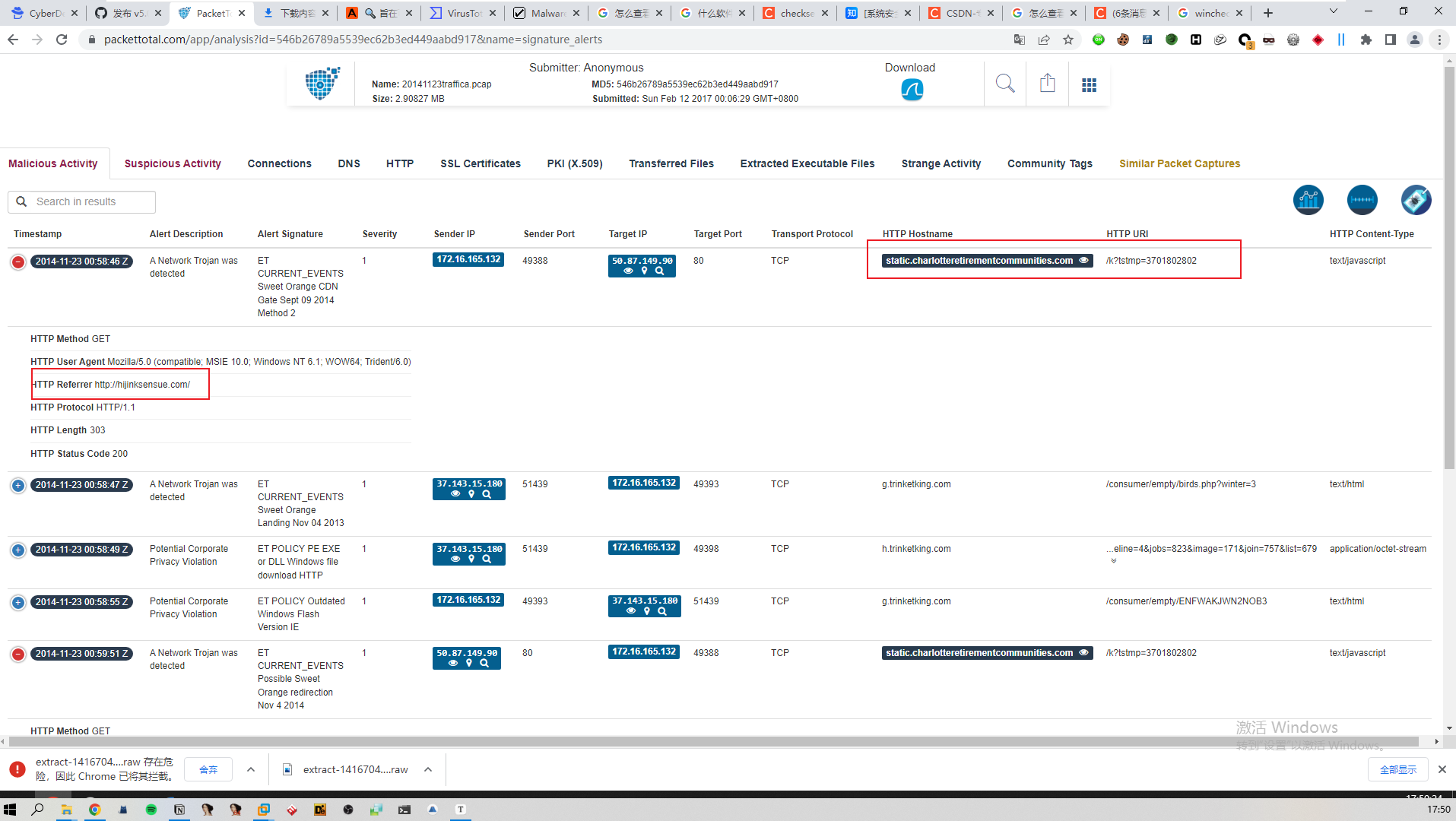

使用在线流量分析网站解析流量包,发现恶意活动,检索来自于网站ip为37.143.15.180的信息发现有用信息

答案

提供漏洞利用工具包的两个 FQDN 是g.trinketking.com和h.trinketking.com

0x03_5 受感染网站的 IP 地址是什么?

解题

要查询受感染网站的 IP 地址,所以我们要查看的是与漏洞利用主机(37.143.15.180)的referer信息,输入以下命令

_path=="http" 37.143.15.180 referrer status_msg=="OK”

接着使用dns命令查询这个受感染网站的IP

_path=="dns" hijinksensue.com

答案

受感染网站的 IP 地址是192.30.138.146

0x03_6 受感染网站的 FQDN 是什么?

解题

有上题可知受感染网站的 FQDN

答案

受感染网站的 FQDN 是hijinksensue.com

0x03_7 传送恶意软件的漏洞利用工具包 (EK) 的名称是什么?(两个字)

解题

使用流量分析网站可以发现传送恶意软件的漏洞利用工具包 (EK) 的名称

答案

传送恶意软件的漏洞利用工具包 (EK) 的名称是:Sweet Orange

0x03_8 指向漏洞攻击包登录页面的重定向 URL 是什么?

0x03_9 指向漏洞利用工具包登录页面的重定向 URL 的 IP 地址是什么?

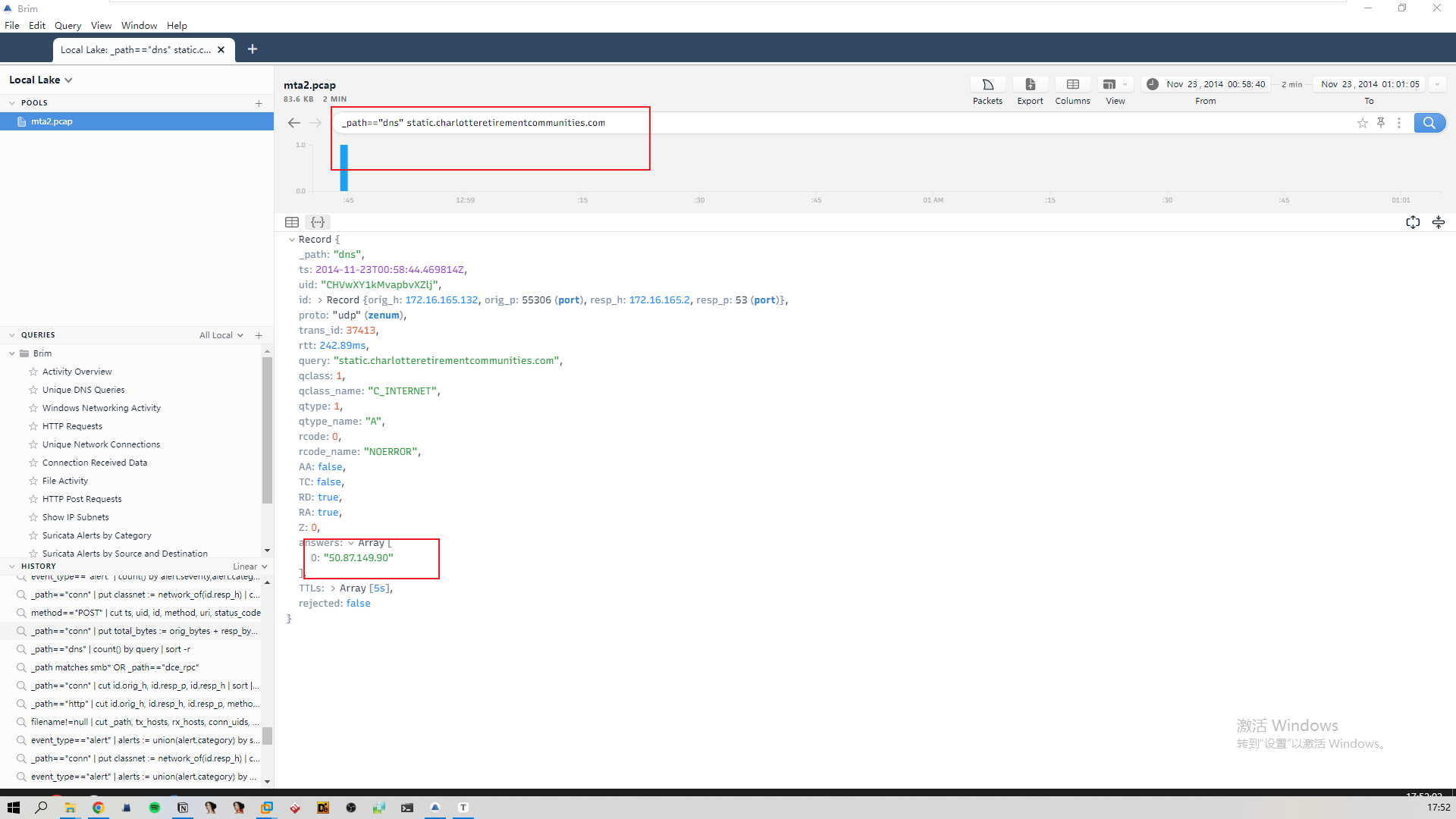

解题

使用brim输入以下命令

_path=="dns" static.charlotteretirementcommunities.com

答案

向漏洞利用工具包登录页面的重定向 URL 的 IP 地址是:50.87.149.90

0x03_10 从 PCAP 中提取恶意软件负载(PE 文件)的MD5 哈希?

使用brim发现之后一个pe文件

接着使用流量分析网站提取可执行的文件,将其导出(注意在虚拟机中进行)

使用Windows下的命令查看这个pe文件的md5值

certutil -hashfile 绝对路径 MD5

答案

从 PCAP 中提取恶意软件负载(PE 文件)的MD5 哈希为:1408275c2e2c8fe5e83227ba371ac6b3

0x03_11 被利用漏洞的CVE是多少?

解题

由题0x03_7我们可知漏洞利用成功的包为Sweet Orange,所以使用浏览器检索Sweet Orange对应的cve编号

答案

被利用漏洞的CVE是:cve-2014-6332

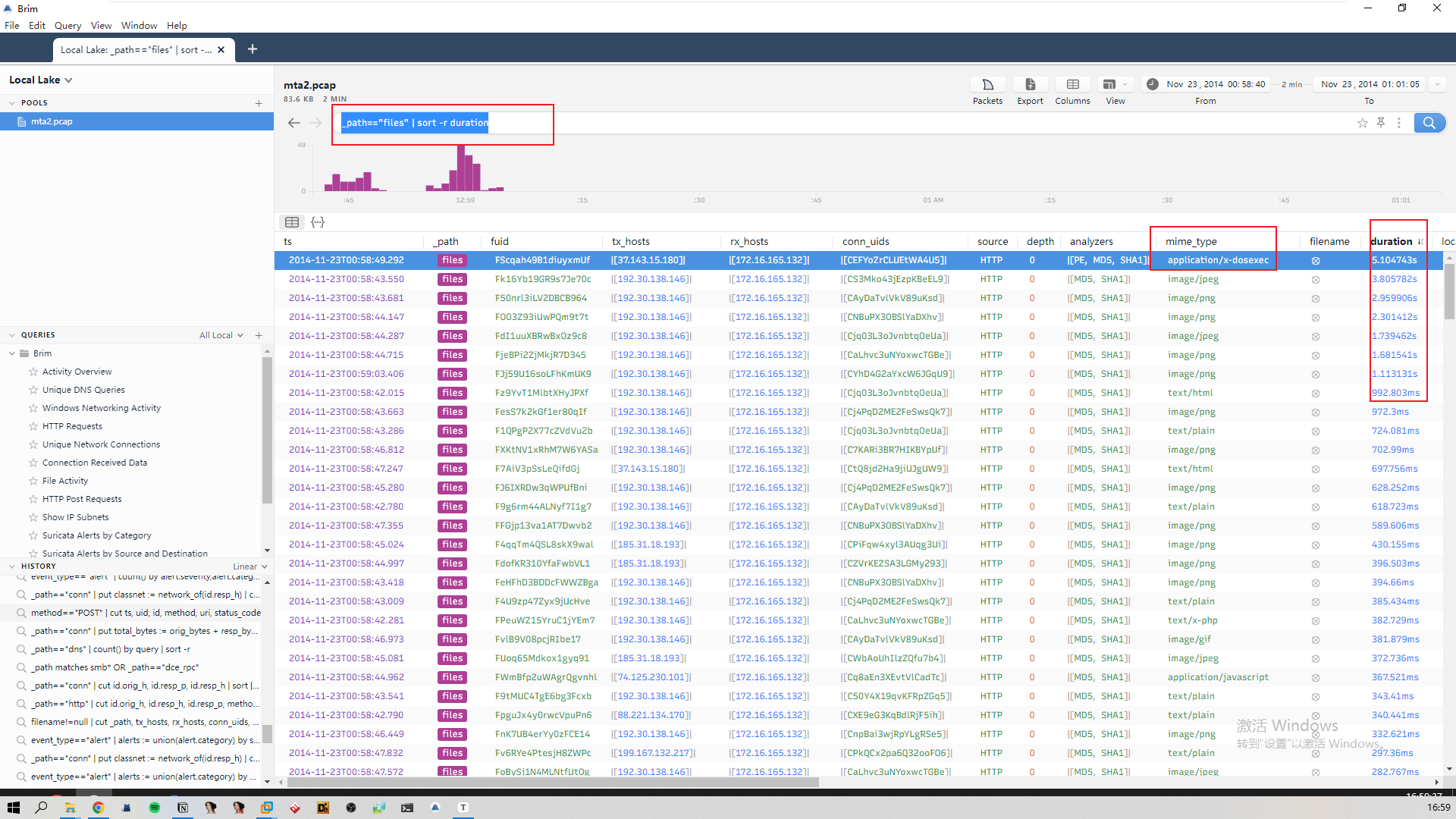

0x03_12 使用 Zeek 分析花费最长时间(持续时间)的文件的 MIME 类型是什么?

解题

使用brim过滤files并按duration(持续时间)排序,输入以下命令

_path=="files" | sort -r duration

答案

用 Zeek 分析花费最长时间(持续时间)的文件的 MIME 类型是application/x-dosexec

0x03_13 返回文件“f.txt”的已访问 URI 的引荐来源网址是什么?

解题

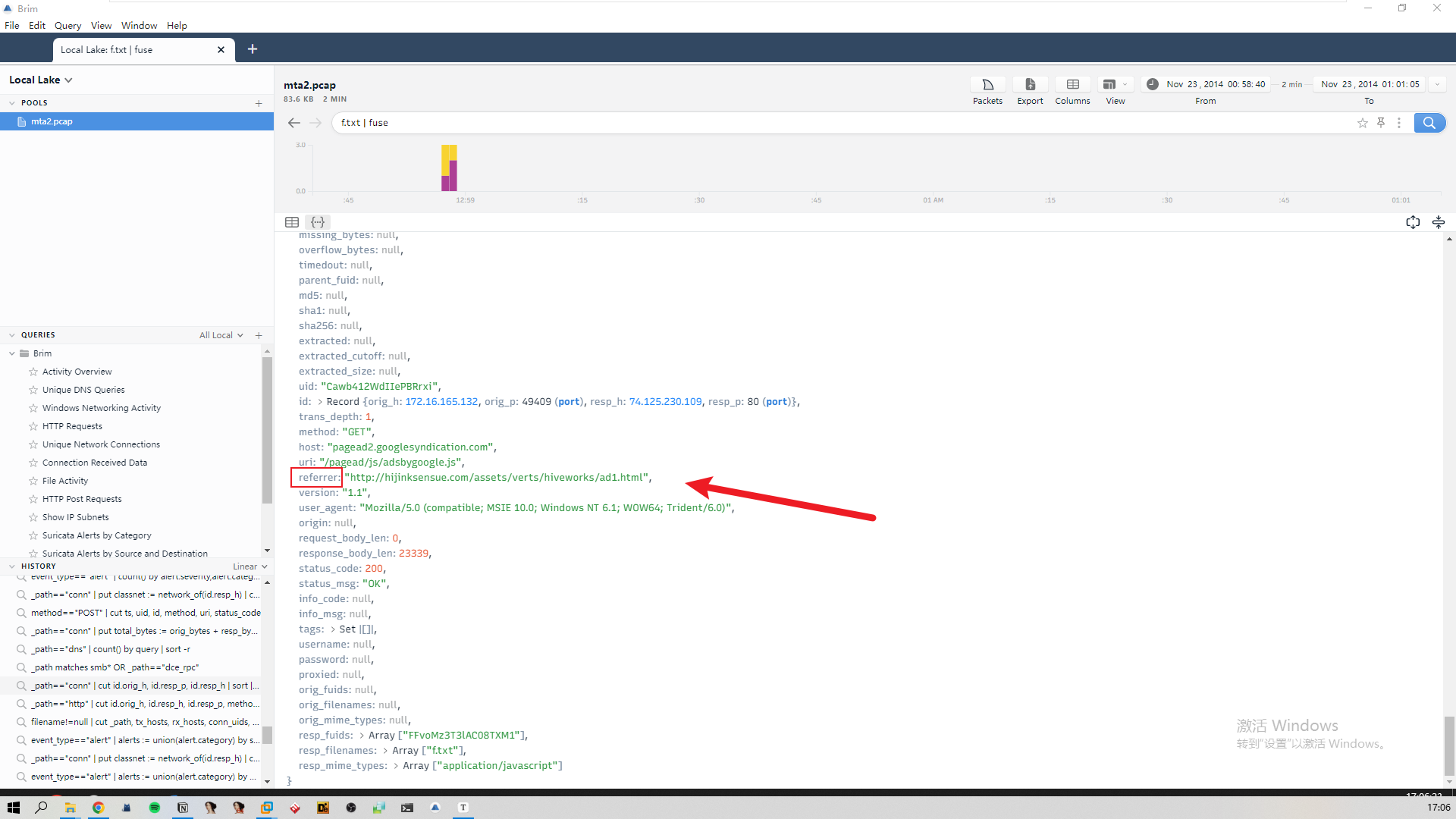

在brim中使用以下命令查看referer信息发现仅有一个网站

f.txt | fuse

答案

返回文件“f.txt”的已访问 URI 的引荐来源网址是http://hijinksensue.com/assets/verts/hiveworks/ad1.html

0x03_14 这个 PCAP 是什么时候捕获的?

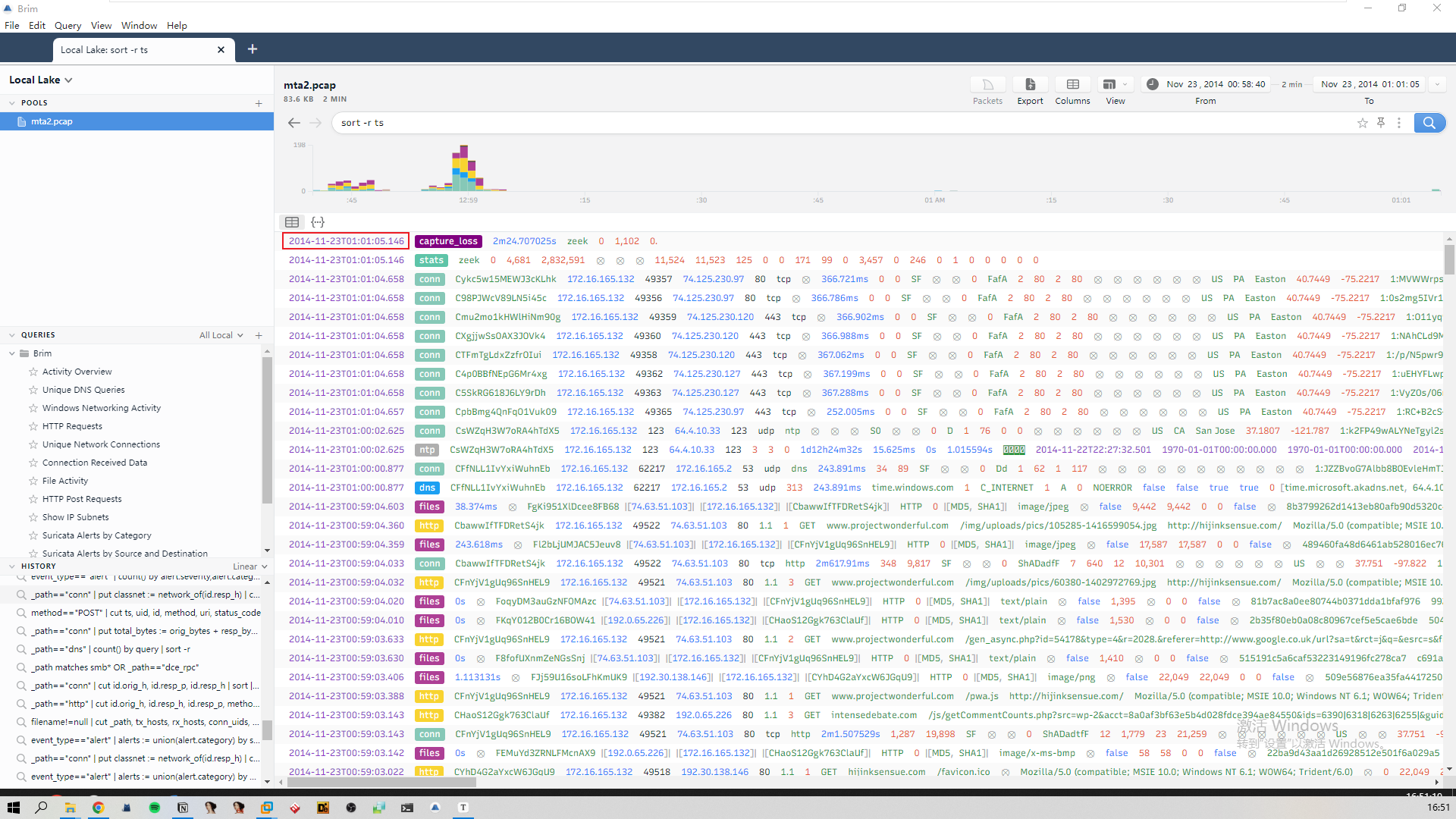

解题

使用brim输入以下命令,达到按时间排序的目的,可以发现流量包最早存在的时间

sort -r ts

答案

这个 PCAP 是2014-11-23的时候捕获的。

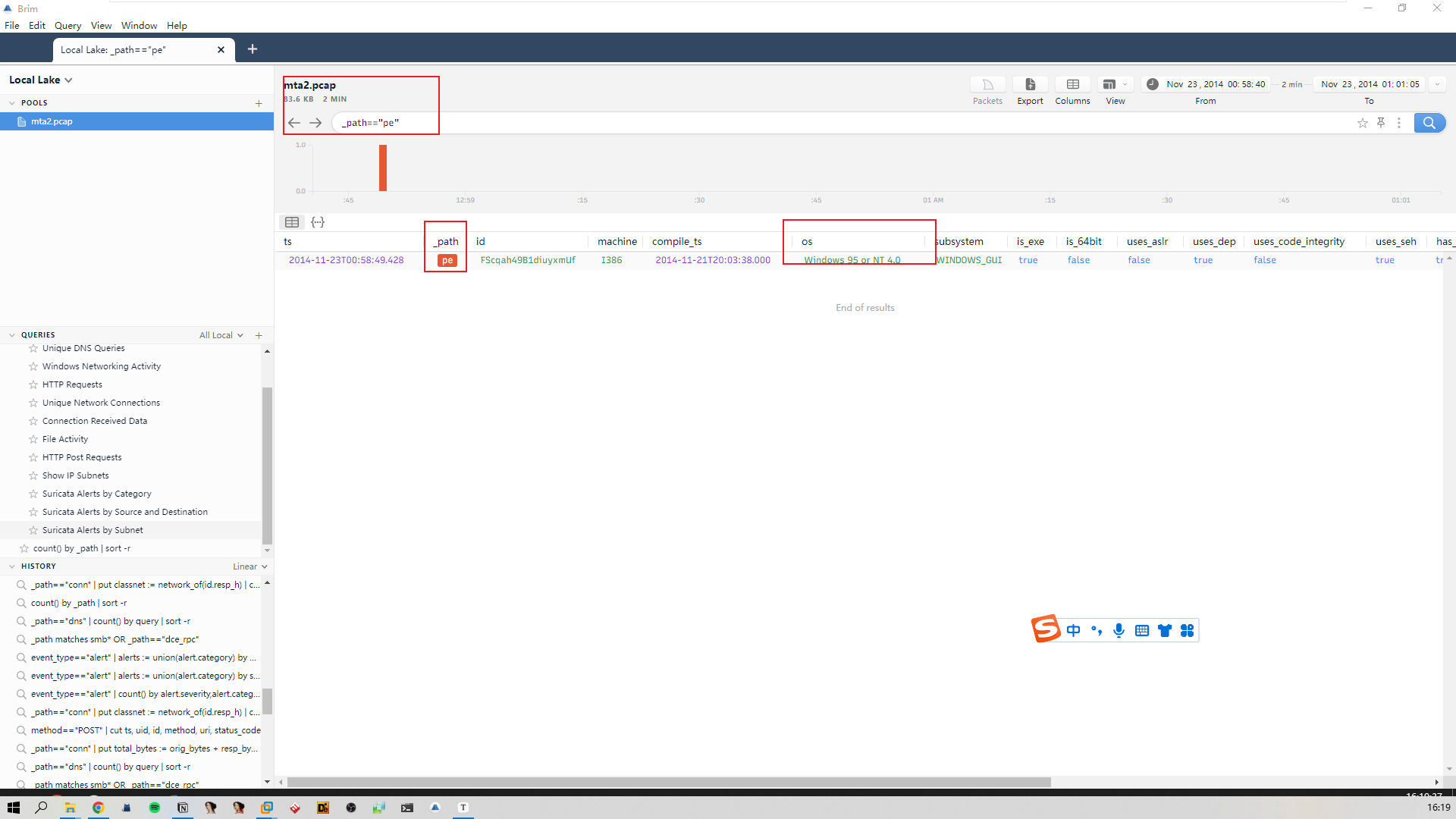

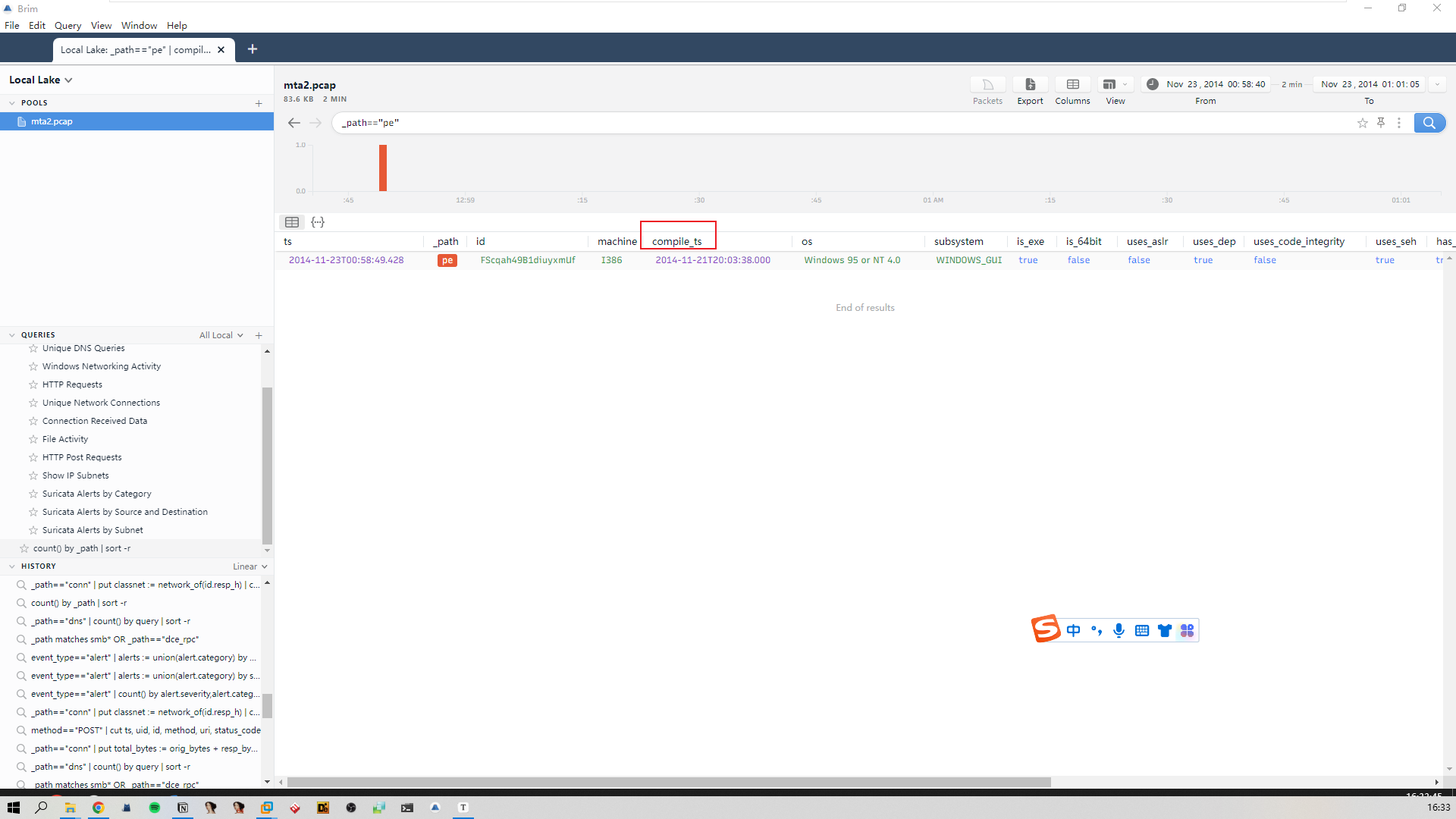

0x03_15 PE文件是什么时候编译的?

解题

通过对pe文件的检索,在brim上可以发现编译时间,对应的属性为compile_ts

答案

PE文件是编译时间为:2014-11-23

0x03_16 只出现一次的 SSL 证书颁发者的名称是什么?(一个词)

解题

使用brim过滤ssl,使用以下命令发现只有一个出现一次

_path=="ssl"

答案

只出现一次的 SSL 证书颁发者的名称是Cybertrust

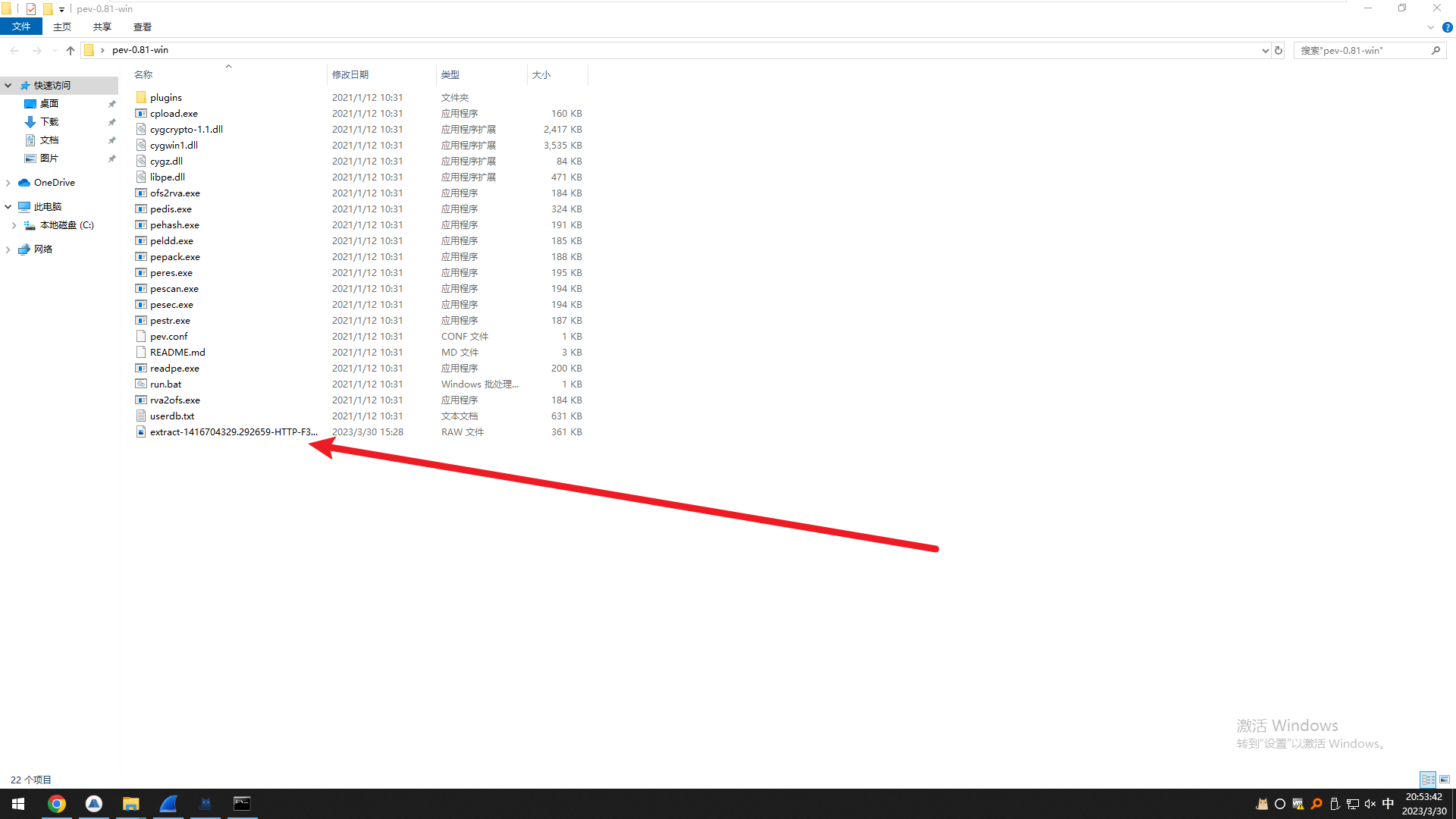

0x03_17 当前PE文件编译时启用的两种保护方式是什么?格式:按字母顺序逗号分隔

解题

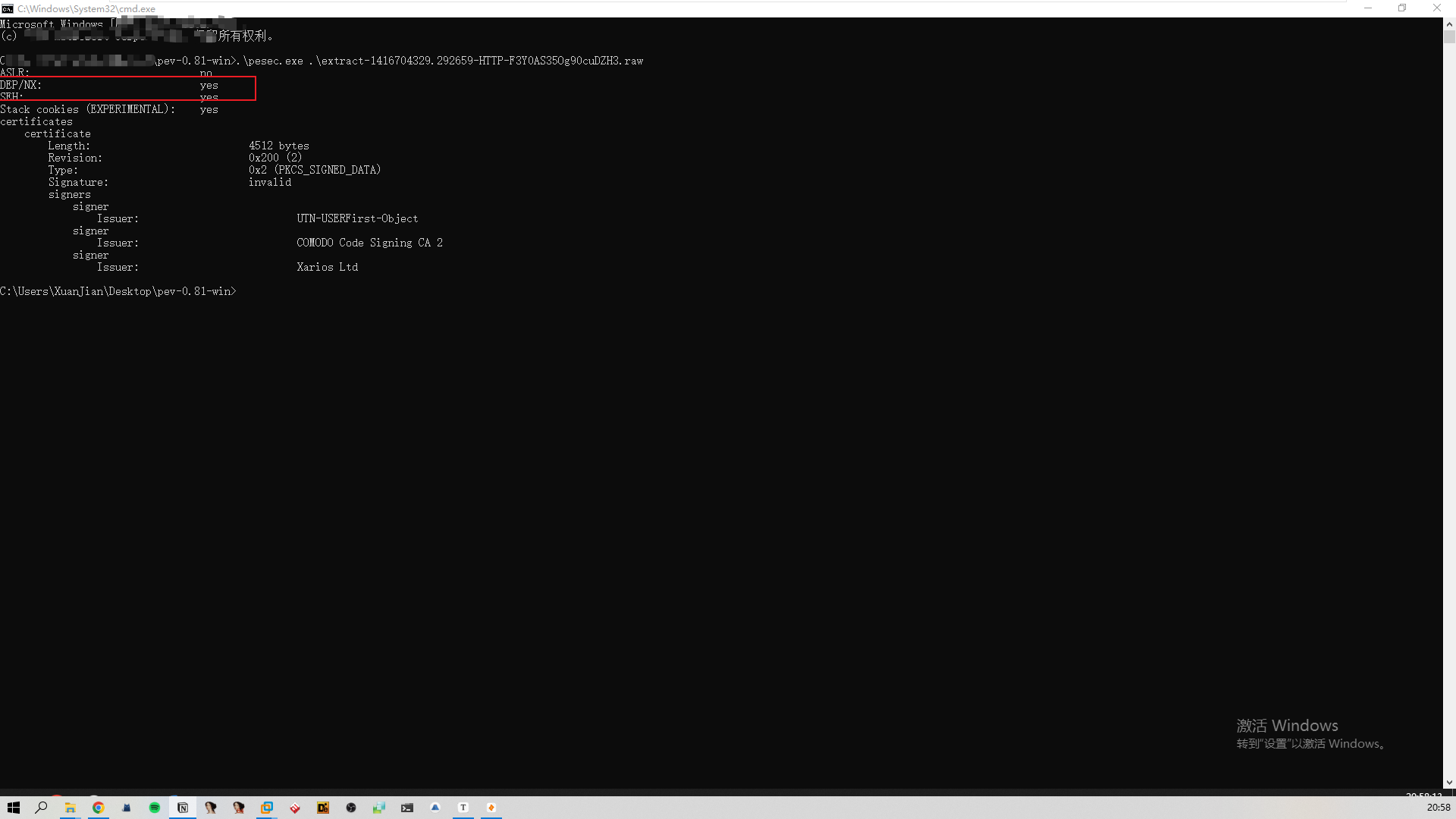

将0x03_10题目中导出的pe文件放入pev的安装目录中去

在这个目录下打开cmd输入以下命令,可以发现两个保护机制是yes

.\pesec.exe .\extract-1416704329.292659-HTTP-F3Y0AS35Og90cuDZH3.raw

答案

当前PE文件编译时启用的两种保护方式是DEP和SEH。