高级威胁的攻击和防护A P T

今天下午正好有点时间,和大家聊聊高级威胁的攻击和防护工作。

一、基础概念

高级威胁也称为APT,它的实施者一般是以组织性的黑客团体为主,包括来自强权国家、敌对势力、民间黑客组织,它们主要是以恶意代码(病毒、蠕虫、木马)、漏洞(高级威胁中攻防双方都可以利用的情报信息)对企业实施网络攻击,以病毒传播的方式造成网络拥堵、瘫痪,从而造成计算机系统资源不可用或破坏。

高级威胁它通过利用全面的情报收集和复合的攻击手段以及更高级的技术手段,进行窃取企业的敏感重要信息、商业计划、隐私数据等特定目的的入侵活动,并通过入侵的数据进行进一步的勒索、恐吓等威胁行动。高级威胁所造成的影响和损失相对于普通威胁攻击更明显,危险性更高,因为它的攻击对象一般为社会团体、国家组织、企业。

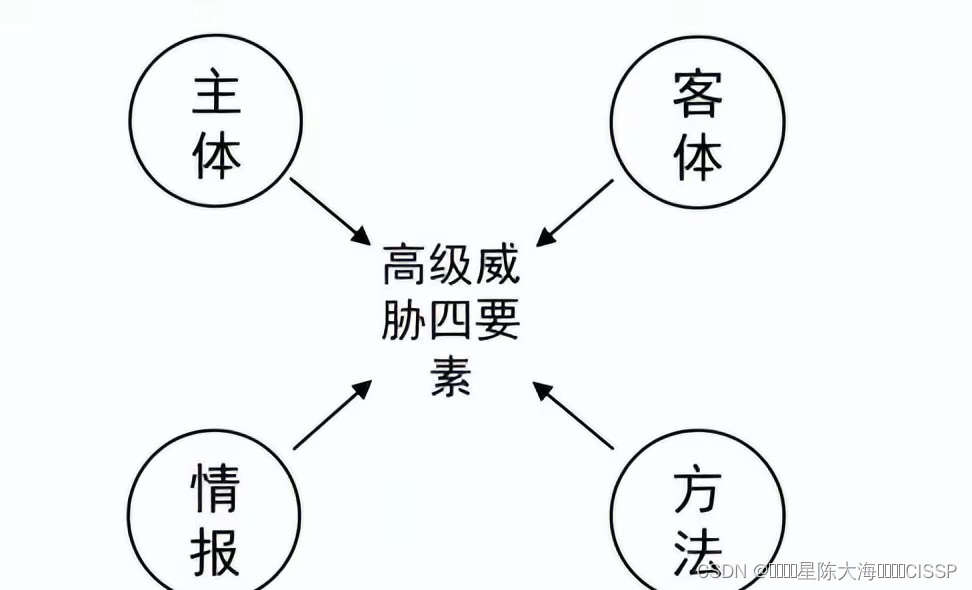

普通的网络威胁的基本3要素:网络攻击主体、客体、攻击方法。而高级威胁攻击新增了情报的要素,它共有4个基本要素。

二、高级威胁的攻击

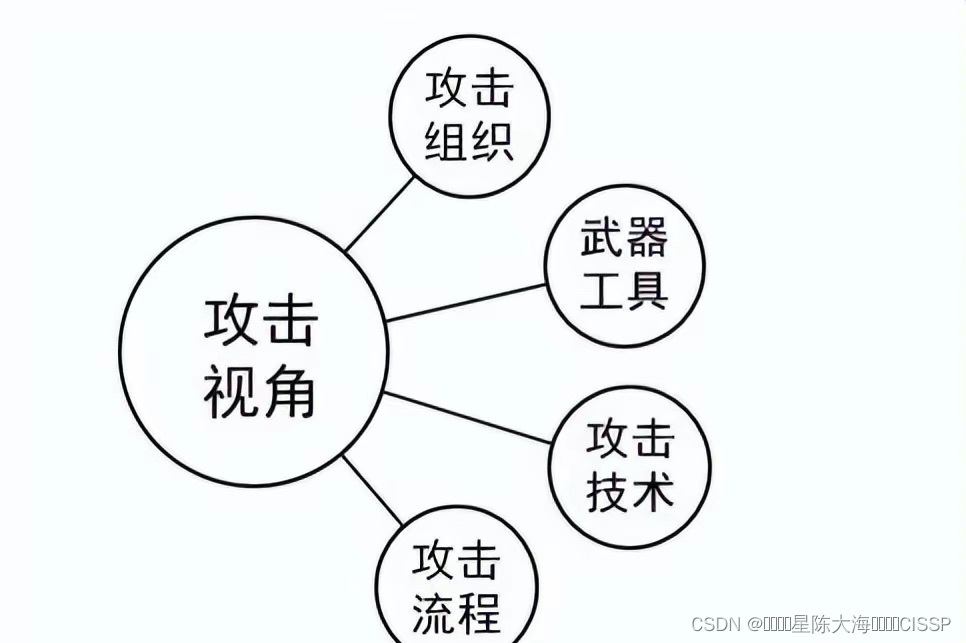

高级威胁攻击的5个主要表现特征为:攻击组织、攻击目的、攻击行为、攻击方法、攻击影响。

高级威胁的攻击技术:它是攻击组织对企业实施威胁和破坏目标达成的重要手段,高级威胁主要有2个重要原因:

1、攻击组织采用了全面的情报收集的技术,高效的情报信息可以帮助攻击者因地制宜地选用攻击工具和方法;

2、使用了系统化的攻击工具,其典型特点为样本多变、持久化、对抗性、横向移动、权限提升、网络连接。

高级威胁攻击手段分成 6 个典型类型:欺骗式攻击、漏洞利用型攻击、定向勒索攻击、无文件攻击、供应链攻击和新兴领域攻击。

欺骗式攻击:它包括钓鱼网站、钓鱼邮件、社会工程攻击、利用社会热点攻击。

漏洞利用型攻击,它有效地帮助攻击者绕过关卡检查突破安全屏障,进一步收集信息、提升权限、进行横向移动或为木马释放、网络连接搭建跳板,在高级威胁中,0/1day 漏洞利用、杀软漏洞利用、远程代码执行漏洞利用都是近年来漏洞利用的典型方式。

勒索攻击,它利用勒索病毒(一种流行木马)绑架用户的敏感数据或计算资源,导致用户无法正常访问,并以此为筹码让用户支付赎金,这是一种非常高效的定向攻击方式。

无文件攻击,它指恶意样本不以文件方式落入目标主机的文件存储系统,而是通过隐藏恶意样本方式绕过反恶意软件监视和检查,利用内存后门或内存动态加载等手段直接将恶意样本加载到内存执行。

供应链攻击,它是面向软件开发人员和第三方软件供应商的攻击手段。基于一系列攻击手段使合法软件程序在代码开发过程中感染恶意代码,再利用上线后的合法软件间接分发恶意软件导致大量用户遭受攻击。

攻击者为完成网络入侵必须执行的7个步骤:侦察发现、武器准备、载荷投递、漏洞利用、安装植入、命令和控制、达成目标。

侦察发现(Reconnaissanc):主要是研究、识别和选择攻击目标,获取可利用的漏洞信息。通常采用网络扫描、爬取等手段获取企业网络信息,通过社会工程获得组织内员工个人邮箱地址、社交等个人账户信息。

武器准备(Weaponization):编写漏洞可利用的病毒工具或恶意样本、进行样本 POC 验证,保证漏洞可以被利用。

载荷投递(Delivery):通过可交付的载荷对恶意样本隐藏或伪装,避免在传输过程中被识别和拦截。常见的载荷投递的方式为:Email 附件、PDF 或 Office 文档、URL 访问、USB 移动介质。

漏洞利用(Exploitation):在攻击过程中主要是协助攻击者突破安全防线,使恶意样本能成功投放到目标网络或主机,以达到进一步入侵的目的。

安装植入(Installation) 攻击者入侵到内网后为使攻击持久化,会在目标系统上植入木马或安装恶意软件来获得目标主机的控制权。被攻击者获得控制权的主机为失陷主机。

命令和控制(Command and Control(C2)) 主机失陷如同为攻击者开辟了一条畅通的远程控制通道,入侵者手握键盘就可以访问目标系统的内部资源,为了回传数据,一般还会试图建立反连通道与攻击者的控制服务器通信。远程控制是攻击者隐蔽攻击行为的一种方式,为了进一步隐藏自己的真实身份扩大攻击范围,失陷主机通常也会被用作攻击踏板去攻击内网的其它主机。

达成目标(Actions on Objectives) 主机被远程操控后,攻击者就可以破坏受害者的网络,收集、提取、盗取数据实施勒索,盗用受害者身份进行活动等。

三、高级威胁的防御

防护措施经常被作为网络的第一道安全防线,根据已知的安全问题及应对策略,通过网络、主机、应用、数据的相关保护措施在事件行为的关键节点上对攻击的依赖条件进行拦截和阻断,使外部入侵者无法成功入侵。防护的4点重要思路:侦测、分析、响应、阻止。

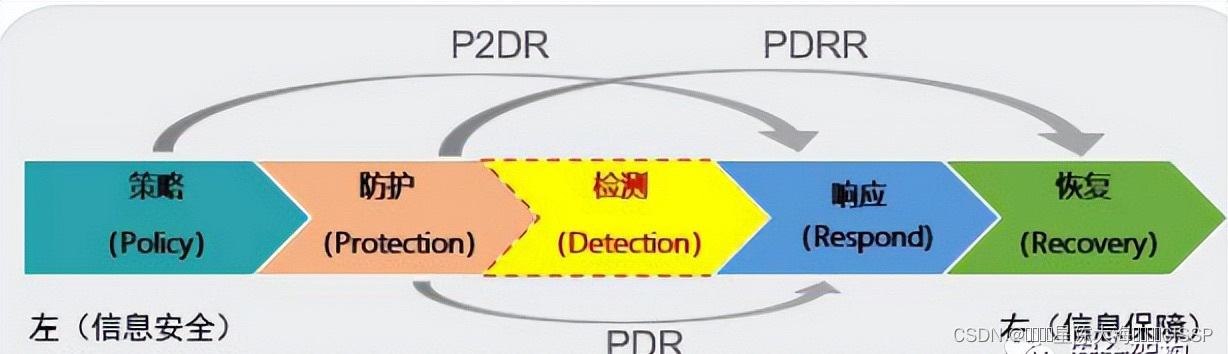

网络安全防护体系在不断的发展中积累了许多安全模型: PDR模型、PDRR模型、P2DR模型、自适应模型、纵深防护、零信任。

PDR “检测 - 响应”是网络安全的基本模型,P2DR 在 PDR 基础上增加了动态检测的思想是动态检测的代表模型,PDRR 将信息安全扩展到了信息保障强调事后恢复能力;

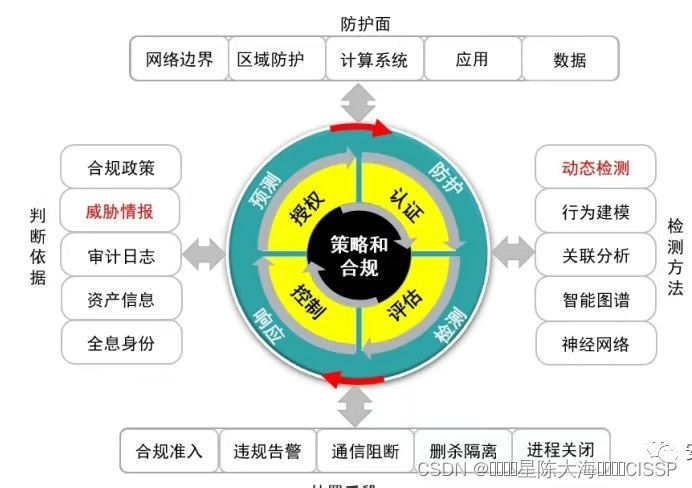

自适应模型 它利用了反脆弱原理,增加了预测环节,与 PDR 的区别在于自适应模型认为防护机制不仅是动态的,还应该是多层次的。

零信任安全模型 它是基于持续验证和最小化授权的理念实现业务和应用的可信访问。

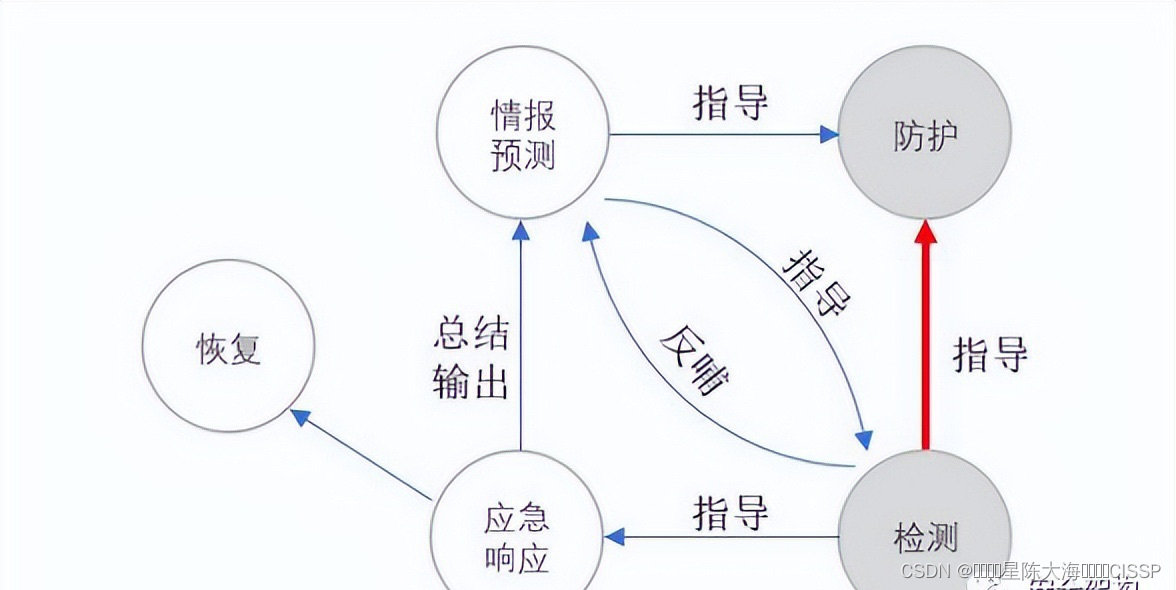

网络安全要左移是高级威胁防护的重要理念,防护越主动影响越小,越被动损失越大。尽管“预测 - 防护 - 检测 - 响应”是高级威胁防护的 4 个重要环节,但企业在安全保障体系的构建时还要考虑到补偿性措施的建设,将安全保障措施延伸到恢复阶段。

威胁情报是高级威胁防护的基础支撑能力,在攻防对抗中用于指导决策,为深度检测分析、研判、防护策略下发提供依据。高级威胁防护的策略需要依赖情报和检测技术,典型的防护手段有:访问控制、认证、补丁、加密,具体的设备类型如传统的网络边界防护、软件定义的边界防护、东西向微隔离、应用访问控制 、应用防火墙 、邮件安全网关、漏洞补丁 、 虚拟补丁、数据加密 、脱敏 防泄漏等。