Uncle Maker: (Time)Stamping Out The Competition in Ethereum

目录

- 笔记

- 后续的研究方向

- 摘要

- 引言

- 贡献

- 攻击的简要概述

Uncle Maker: (Time)Stamping Out The Competition in Ethereum

CCS 2023

笔记

本文对以太坊 1 的共识机制进行了攻击,该机制允许矿工获得比诚实同行更高的挖矿奖励。这种名为“Uncle Maker”的攻击操纵区块时间戳和难度调整算法,使矿工在区块竞赛中占据优势。作者描述了攻击的几种变体,包括一种对矿工来说没有风险的变体。他们分析了来自以太坊区块链的数据,并提供了证据,证明一些矿工多年来一直在积极运行这种攻击的变体而没有被发现,这使其成为矿工操纵主要共识机制的第一个证据。作者还提出了具体的修复建议,并提供了一个实现,作为以太坊 1 最受欢迎的客户端 geth 的补丁。

大意:

- 这种名为 Uncle Maker 的攻击操纵了以太坊 1 共识机制中的区块时间戳和难度调整算法。

- 与诚实的同行相比,该攻击允许矿工获得更高的采矿奖励。

- 描述了攻击的几种变体,包括无风险的攻击。

- 来自以太坊区块链的数据提供了证据,表明一些矿工多年来一直在积极运行这种攻击的变体,而没有被发现。

- 建议对以太坊 1 最受欢迎的客户端 geth 进行具体修复和补丁,以减轻攻击。

后续的研究方向

-

对其他矿池的进一步分析:调查其他矿池是否也在执行类似的攻击,或者不同矿池是否存在 Uncle Maker 攻击的变体。

-

研究攻击对整个网络的影响:分析 Uncle Maker 攻击对以太坊网络的影响,例如其对交易确认时间、网络拥塞和整体安全性的影响。

-

制定更强大的缓解策略:探索其他缓解技术来应对 Uncle Maker 攻击和其他类似攻击。这可能涉及对共识机制进行更改、改进分叉选择规则或实施可靠的时间戳机制。

-

调查其他攻击媒介:探索针对共识机制的其他潜在攻击媒介,例如时间戳操纵,并分析它们对不同加密货币的影响。

-

评估建议的 geth 补丁的有效性:评估以更自然的方式实施攻击的 geth 补丁的有效性。确定此实现是否降低了攻击的可检测性,以及它是否会产生任何意外后果。

-

探索时间戳操纵的影响:调查时间戳操纵在共识机制中的更广泛影响,包括它们在其他类型的攻击中的潜在用途以及它们对区块链系统的安全性和可信度的影响。

-

研究矿工的经济动机:分析矿工执行 Uncle Maker 攻击背后的经济动机以及它如何影响他们的盈利能力。考虑此类攻击对采矿生态系统的长期影响。

-

检查过渡到权益证明 (PoS) 的影响:评估过渡到 PoS 在缓解 Uncle Maker 攻击和其他与工作量证明相关的攻击方面的有效性。分析 PoS 共识机制对安全性和性能的影响。

-

研究时间戳操作在其他环境中的使用:探索时间戳操作在区块链以外的其他领域的潜在用途,例如分布式系统、共识协议或其他加密应用程序。

-

开发检测和预防机制:设计和实施工具和算法,以实时检测和防止时间戳操纵和其他类似攻击。这可能涉及使用机器学习、异常检测或加密技术。

摘要

我们提出并分析了对以太坊1共识机制的攻击,该机制允许矿工与诚实的同行相比获得更高的挖矿奖励。这种攻击是新颖的,因为它依赖于操纵块时间戳和难度调整算法(DAA),以便在发生块竞争时给矿工带来优势。我们称我们的攻击为制造叔叔,因为它会导致更高的叔叔拦截率。我们描述了攻击的几种变体。其中一个对矿工来说是无风险的。

我们的攻击不同于过去的攻击,如自私的采矿[30],这些攻击已被证明是有利可图的,但从未在实践中观察到:我们分析了以太坊区块链的数据,并表明以太坊的一些矿工多年来一直在积极运行这种攻击的变体,但没有被检测到,这是矿工操纵主要共识机制的第一个证据。我们提供了我们的证据,以及对攻击者以牺牲诚实矿工为代价获得的利润的估计。

由于几个区块链仍在运行以太坊1的协议,我们建议进行具体的修复,并将其作为geth的补丁来实现。

引言

比特币[56]和以太坊[11]等加密货币依靠精心设计的激励计划来鼓励挖矿,这在面对对手时保持了系统的完整性。因此,加密货币的激励机制是其安全性所固有的。的确在比特币之后出现的无数加密货币中,以及随后的学术文献中,提出并实施了对区块链奖励机制的许多更改。做出这些改变是为了确保矿工没有动机利用系统牟利[43,49,58]。

2022年9月15日,以太坊过渡到一种新的权益证明(PoS)机制,而不是工作证明(PoW)。我们提出了对后一种机制的激励驱动攻击,也称为以太坊1。当以太坊1仍然活跃时,该攻击被披露给了以太坊基金会(EF)。我们注意到以太坊1仍被加密货币使用,如以太坊经典[14]、以太坊PoW[60]和以太坊博览会[27]。这些显然在矿工中很受欢迎:截至2023年3月1日,他们的综合哈希率是整个以太坊1生态系统峰值哈希率的12.5%[55]。

在我们的攻击中,矿工更改自己区块的时间戳,以略微增加这些区块的挖掘难度。虽然这种难度的增加似乎适得其反,但事实上,如果区块链出现分叉,这些区块更有可能被选中。由于以太坊1中的共识机制有利于难度较高的区块链,因此以这种方式创建的区块在与难度较低的区块的区块竞赛中占主导地位。矿工可以利用这一事实创建区块,以赢得竞争对手同时创建的尚未看到的区块,或者更积极地替换竞争对手已经知道的区块。

这种攻击是新颖的,因为它依赖于时间戳操作和难度调整机制之间新的、未经探索的交互。它对矿工特别有吸引力,因为它总是比遵循协议设计者制定的“诚实”规则更有利可图,这意味着我们的攻击策略主导了诚实策略。

众所周知,以太坊共识(以及其他区块链机制)中存在激励漏洞,但在实践中尚未观察到。以太坊中的大多数经济操纵和攻击都集中在以太坊的应用层,例如利用智能合约中的漏洞、提前运行和利用套利机会[72,78]。

目前已知的其他时间戳攻击要么是高度理论化的,成功概率很低[5],要么是快速修复的有针对性的漏洞[74]。

通过对以太坊区块链数据的检查,我们提供了强有力的证据,证明我们讨论的一种攻击变体已经由矿工实施了大约两年的时间。在我们的研究结果早期公布后,以太坊当时第二大矿池F2Pool的联合创始人之一承认以这种方式操纵区块时间戳(见第5节)。据我们所知,这是首次在实践中观察到矿工对共识协议的这种操纵。

贡献

我们在PoW以太坊1上提出了一个攻击向量,它依赖于时间戳操作,而不是传统的操作,如阻止[30,62]。

我们描述了这种攻击的几种变体,包括一种风险较小的变体。与根据诚实协议进行采矿相比,这种变体保证至少能获得相同的绝对和相对利润,同时减少竞争对手的利润。

通过调查以太坊区块链,我们表明该攻击是在野外执行的,从而首次提供了主要加密货币中存在共识篡改的证据。

为了证明攻击向量的可行性,我们提供了一种攻击变体的实现,作为以太坊1最受欢迎的客户端Go Ethereum(geth)的补丁。

最后,我们提出了几种缓解技术,包括针对geth的补丁,它可以防止一种形式的攻击。

我们的贡献摘要见表1。

攻击的简要概述

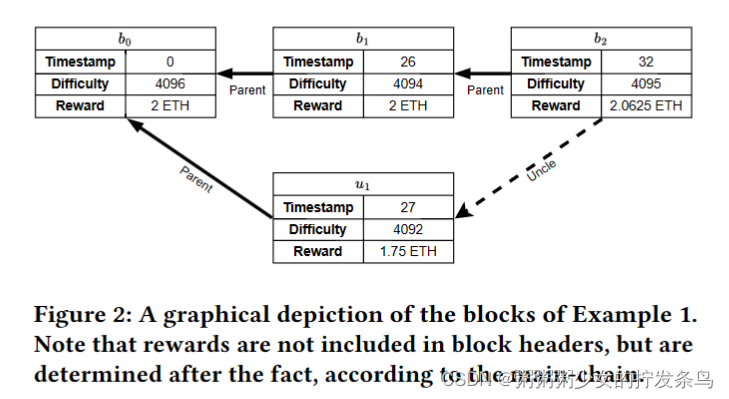

如果区块开采过快,以太坊1的DAA会导致开采难度略有增加,如果区块开采太慢,则会导致开采困难略有下降。这是通过基于与其父块的时间戳的差异来改变当前正在挖掘的块的难度来实现的。难度以9秒的离散倍数变化(见等式(1))。

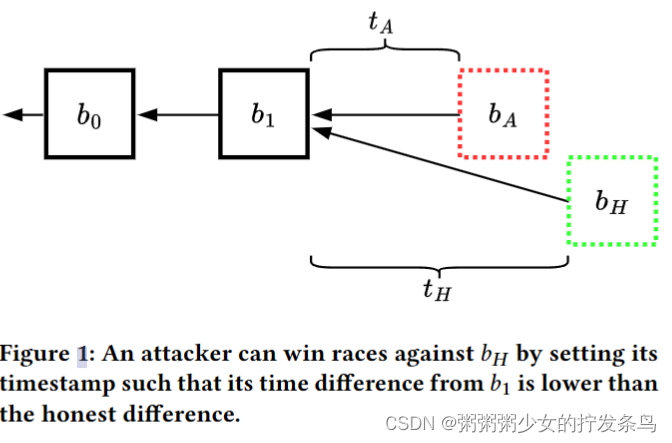

由于节点之间的时钟并不完全同步,时间戳本质上是“廉价的谈话”。它们可以由矿工根据需要设置,但仍然需要单调增长,而且不能太远。这允许区块创建者稍微改变区块的难度。这样的小变化并不会使挖掘变得更加困难,但会影响在挖掘相同高度的两个冲突块的情况下,哪些块节点选择扩展。选择难度较高的区块作为主链,如图1所示。

我们后来展示了F2Pool本质上是在操纵块时间戳,而不是挖掘时间戳是其父块之后9秒的倍数的块。这种形式的操作不是最优的,可以从区块链数据中发现,但每当F2Pool挖掘出冲突的区块时,它就占据了上风。这反过来又为他们提供了更高的区块奖励,并允许他们从冲突的区块中“抢夺”高费用交易。

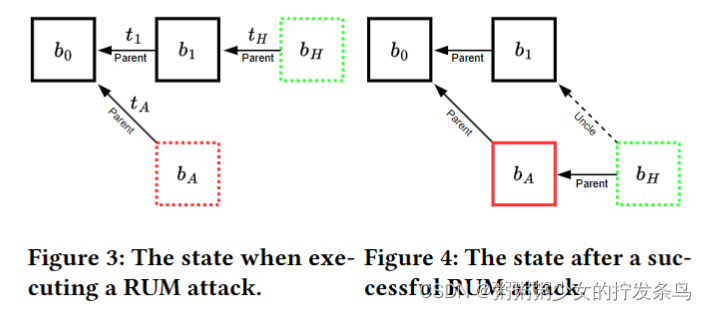

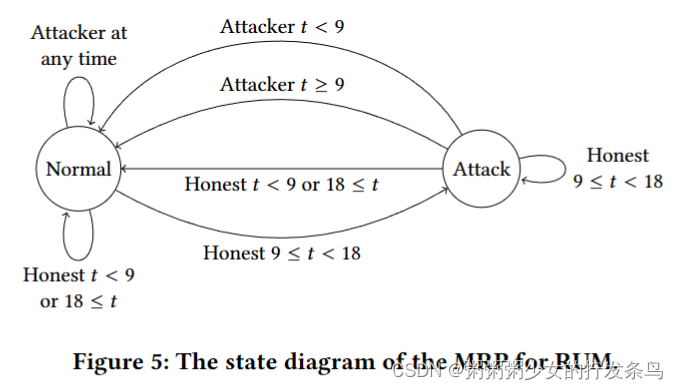

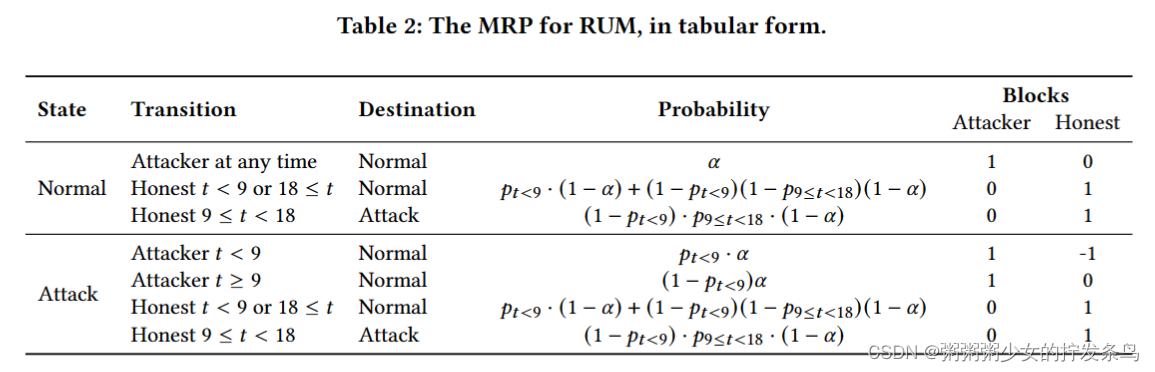

在无风险制造者(RUM)攻击中,我们利用以太坊DAA中的这个漏洞来主动替换另一个矿工已经挖掘并发布的区块。只有当替换一个区块就像在上面诚实挖掘一样容易时,我们才会有选择地进行攻击。我们在第3节中对攻击进行了详细解释。