WPS 5亿用户受威胁:APT-C-60利用WPS Office漏洞发动间谍攻击

与韩国有关的网络间谍组织APT-C-60一直在利用Windows版WPS Office的一个零日代码执行漏洞,在东亚目标上安装SpyGlace后门程序。

WPS Office是由中国金山公司开发的一套办公套件,在亚洲很受欢迎。据报道,它在全球拥有超过5亿活跃用户。

这个被追踪为CVE-2024-7262的零日漏洞至少从2024年2月下旬就开始在野外被利用,但影响的版本从12.2.0.13110(2023年8月)到12.1.0.16412(2024年3月)。

金山在今年3月"悄悄地"修复了这个问题,但没有告知客户该漏洞正被积极利用,这促使发现该攻击活动和漏洞的ESET今天发布了一份详细报告。

除了CVE-2024-7262,ESET的调查还揭示了第二个严重漏洞,被追踪为CVE-2024-7263,金山在2024年5月下旬通过版本12.2.0.17119修复了这个漏洞。

APT-C-60的利用

CVE-2024-7262存在于软件处理自定义协议处理程序的方式中,特别是'ksoqing://'协议,它允许通过文档中特制的URL执行外部应用程序。

由于对这些URL的验证和过滤不当,该漏洞允许攻击者制作恶意超链接,导致任意代码执行。

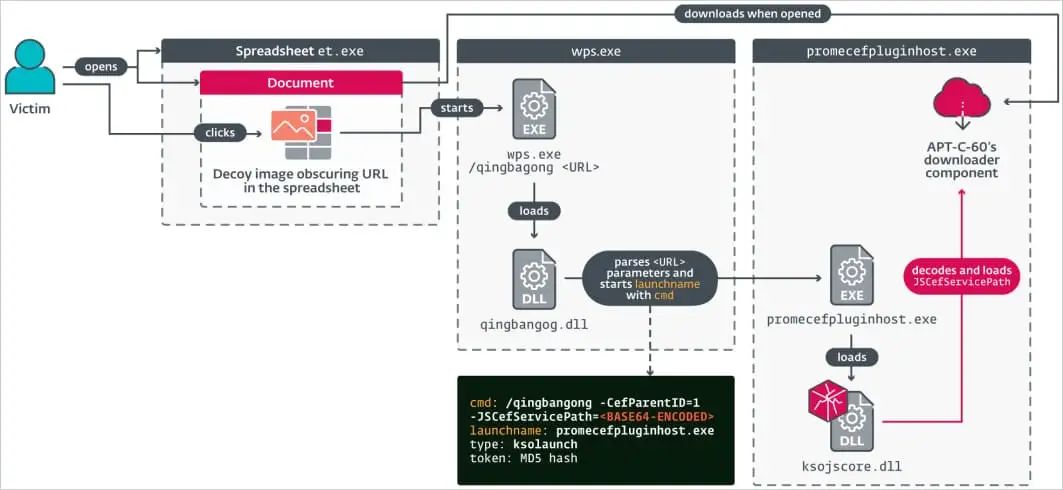

APT-C-60创建了电子表格文档(MHTML文件),其中嵌入了隐藏在诱饵图像下的恶意超链接,以诱骗受害者点击它们,触发漏洞利用。

处理的URL参数包括一个base64编码的命令,用于执行特定插件(promecefpluginhost.exe),该插件尝试加载包含攻击者代码的恶意DLL (ksojscore.dll)。

这个DLL是APT-C-60的下载器组件,设计用于从攻击者的服务器获取最终有效载荷(TaskControler.dll),这是一个名为'SpyGlace'的自定义后门。

APT-C-60的攻击过程

SpyGlace是一个后门程序,之前被Threatbook分析过,当时APT-C-60用它攻击中国的人力资源和贸易相关组织。

错误修补留下漏洞

在调查APT-C-60的攻击时,ESET的研究人员发现了CVE-2024-7263,这是影响WPS Office的第二个任意代码执行漏洞,它是CVE-2024-7262不完整修补的结果。

具体来说,金山最初试图解决问题时,对特定参数增加了验证。然而,一些参数(如'CefPluginPathU8')仍然没有得到充分保护,允许攻击者再次通过promecefpluginhost.exe指向恶意DLL的路径。

ESET解释说,这个漏洞可以在本地或通过网络共享被利用,其中恶意DLL可以被托管。

尽管有这种可能性,研究人员并没有观察到APT-C-60或任何其他行为者在野外利用该漏洞。然而,如果有足够的时间,他们很可能会发现金山错误修补留下的安全漏洞。

建议WPS Office用户尽快升级到最新版本,或至少升级到12.2.0.17119版本,以解决这两个代码执行漏洞。

ESET在报告中警告说:"这种漏洞利用非常狡猾,因为它足够具有欺骗性,可以诱使任何用户点击看似合法的电子表格,同时又非常有效和可靠。"

"MHTML文件格式的选择使攻击者能够将代码执行漏洞转变为远程漏洞。"

请从下面链接查看这个GitHub仓库以获取与APT-C-60活动相关的完整IoCs列表。

APT-C-60:https://github.com/eset/malware-ioc/tree/master/apt_c_60